您现在的位置是:首页 >技术杂谈 >微软 AD 已成过去式,这个身份领域国产化替代方案你了解吗?网站首页技术杂谈

微软 AD 已成过去式,这个身份领域国产化替代方案你了解吗?

随着全球互联网和数字化浪潮的不断发展,信息安全已成为不可忽视的问题,并随着日益复杂的国内外市场格局,其重要性更加凸显。我国政府也相继印发和实施了《数字中国建设整体布局规划》、《全国一体化大数据体系建设指南》等一系列政策,将核心技术自主可控、安全可靠作为维护信息安全的发展目标。

这些文件及政策是对指导未来信息安全建设的纲领性文件,对我国信息安全建设具有重要意义,对国内的软硬件开发企业也将产生深远的影响。《数字中国建设整体布局规划》中指出,要构筑自立自强的数字技术创新体系和筑牢可信可控的数字安全屏障,强化企业科技创新主体地位,增强数据安全保障能力。《全国一体化大数据体系建设指南》中提出,要从管理制度到技术能力实现一体化,建立健全面向数据的信息安全技术保障体系。在政策的指引下,国内企业积极推进国产化替代进程,不断增强信息安全能力。

如今的数字化时代,用户身份信息已成为各类应用和服务的核心数据,需要企业严格地保护和管理。身份领域软件涉及身份认证、权限管理等重要业务,在保护用户身份信息方面起着至关重要的作用,是企业保障信息安全的第一道屏障。因此,实现身份领域软件国产化不仅具有基础软件自主可控的重要意义,更是保护企业用户数据,维护信息安全的重要措施。

不过,身份领域软件国产化替代是一个大工程,不是一蹴而就的事。软件的可靠性、旧应用的兼容性、用户的体验差异、未来架构的适配等都是企业进行国产化替代的挑战。对于企业需要兼顾现在和未来的国产化替代诉求,Authing 作为新一代场景身份云,提出了逐渐过渡、用户无感知的国产化替代解决方案。

01.轻松替代微软 AD

在身份领域软件国产化替代之前,企业多以 Microsoft Active Directory(微软 AD)提供的本地化用户目录管理服务,管理着身份、应用和终端三个方面的资源。据统计,全球约有 90% 的企业使用 AD 作为内部基于目录的身份服务平台。

在应用云化、SaaS 化、以及国产化替代趋势下,采用 LDAP(轻型目录访问协议)、DNS(域名系统)和 Kerberos 认证协议的微软 AD 只能做域内的权限控制,有限的“云服务”对接能力,也让其与各个应用打通集成更加困难。

而且,企业依赖微软 AD 为所有业务的登录核心服务器,微软 AD 服务器与业务系统这样高耦合的应用场景,也让其在保护企业用户数据,维护信息安全的防范上,埋下牵一发而动全身的安全隐患,进而影响企业业务。

根据以上的对比分析,企业无论是借力行业趋势持续发展,还是更新信息安全防范策略,替换微软 AD 都已迫在眉睫。针对企业这些诉求,Authing 提出了“升级”微软 AD 的解决方案。

-

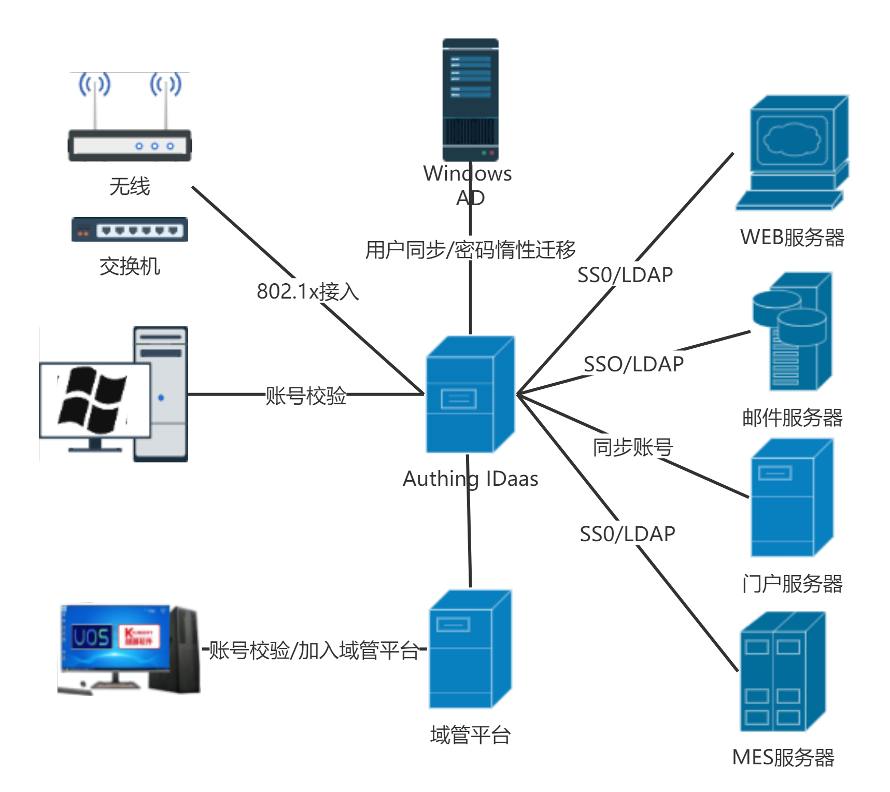

企业现有微软 AD 用户导入 Authing IDaaS目录服务。在微软 AD 域成员服务器上安装 Authing AD Connector 组件,通过此组件连 Authing,转发身份认证请求给 AD、并返回授权,让企业仍能基于微软 AD 的组织数据作为身份源。

-

用Authing IDaaS扩展微软 AD。Authing 支持 LDAP 、RADIUS、OIDC、SMAL、OAuth2.0、CAS 等协议,以及预集成 2000+常用软件应用,使用微软 AD 的企业无需完全的迁移和重构,就能借助 Authing 扩展身份认证和身份管理能力,快速实现单点登录。

-

过渡期进行身份惰性迁移,实现微软 AD 解耦。企业用户认证成功的同时,用户的账号和密码将被保存到 Authing IDaaS 目录服务,对身份进行惰性迁移。在惰性迁移成功后,企业可选择更换身份源,即完成对微软 AD 的解耦。

简单来说,就是初期兼容旧应用,未来适配新架构;平滑过渡无感知,用户体验无差别。通过 Authing 解决方案,企业可以轻松解决所有与微软 AD 相关应用软件的账号同步和认证问题,实现身份领域软件国产化替代。

02.基于信任体系的零信任架构

国产化替代不仅仅是在应用层面的取代,也涵盖了芯片、操作系统层面的探索实践。面对企业基于国产芯片、国产操作系统而开发的众多 B/S 端国产化应用带来的诸多挑战,Authing 的能力和价值也不仅局限于替代微软 AD 进行账号管理。对于如何实现账号的统一管理、如何建立设备的信任关系、如何保证业务访问安全、以及如何保护用户数据安全等,Authing 也已经做出了响应。

Authing 以数字身份为信任基石,参照零信任体系架构的最佳实践,构建了用户可信、设备可信、流量可信、应用可信的端到端可信链。通过统一身份管理与访问控制、软件定义边界组件、风险管理系统三大核心技术做支撑,为企业应用带来以身份为核心、业务安全访问、持续信任评估、动态访问控制四大关键能力。

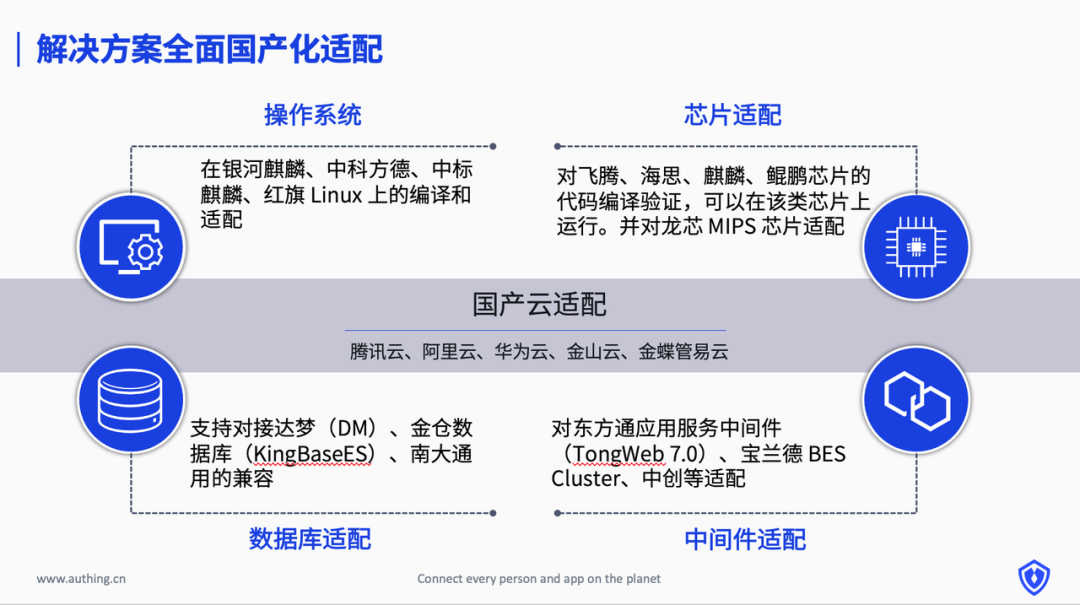

目前,Authing 已助力高教社、复星集团等客户,稳定运行在阿里云、华为云、腾讯云、金山云、金蝶管易云国产云平台上。同时,Authing 也已在国产芯片、国产操作系统、国产数据库、国产中间件上进行了广泛的验证和适配,此外,Authing 还具备国家密码管理局商用密码检测中心颁发的《商用密码产品认证证书》,支持使用国密 SM1、SM2、SM3、SM4 等加密方式,为国产化替代提供全面的身份管理

03.最佳实践案例:解耦微软 AD,强化身份管理

国内某龙头 IDM 芯片企业内部员工超过 20000 人,使用 500+ 款应用,内部基于微软 AD 进行统一身份管理。该企业致力于动态随机存取存储芯片 DRAM 的设计、研发、生产和销售,拥有生产制造车间和众多高精度制造设备。现阶段微软 AD 不仅要管理生产制造车间的设备,还要管理办公区的设备,以及员工身份信息。

需求挑战

-

企业生产和办公共用一个微软 AD,AD 域参杂机器、员工等多种信息目录,存在出现问题相互影响的安全隐患和维护风险。

-

AD 域不够灵活,且操作配置复杂,普通的人事调动会产生大量的运维工作。

-

企业仍处于高速发展阶段,随着接入应用数量的增加,身份管理将成为未来的发展瓶颈。

解决方案

为了帮助该企业解决上述问题,Authing 基于事件驱动的云原生身份自动化管理平台提供了针对性的解决方案:

-

解耦 AD,让 AD 管设备、Authing 管身份

通过 Authing 同步中心,实现微软 AD A、微软 AD B 双域克隆,使生产制造区、安全办公区平稳切换,达到账号、用户组等信息保持一致——让 AD 域专注于管理设备、与业务解耦。

同时,再以 HR 软件作为身份源,以 Authing 为统一身份认证管理平台,把身份供给至下游 AD,建立统一的账号管理体系,“无痛”剥离人员账号管理。

与传统 AD 域不同的是,以 Authing 作为管理平台,能够实现对员工账号的全生命周期管理,从创建、转移、权限、销毁等阶段,支持一键开/关权限,大大减少 IT 重复操作的工作量。

-

巧用API,让 IT 省时、企业省钱

Authing 支持多种 API/SDK 提供 IT 人员自由调用,只要基于标准化协议,即可迅速完成现有应用及未来新应用的配置,无惧 B/S,C/S 结构及多终端认证方式。比起以接入的应用计算价格、分别开发,搭配开发文档使用 API 不仅学习成本低,还能在集成所有系统时达到统一复用、一劳永逸。

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。...

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。... U8W/U8W-Mini使用与常见问题解决

U8W/U8W-Mini使用与常见问题解决 stm32使用HAL库配置串口中断收发数据(保姆级教程)

stm32使用HAL库配置串口中断收发数据(保姆级教程) 分享几个国内免费的ChatGPT镜像网址(亲测有效)

分享几个国内免费的ChatGPT镜像网址(亲测有效) Allegro16.6差分等长设置及走线总结

Allegro16.6差分等长设置及走线总结