您现在的位置是:首页 >技术教程 >【linux网络】防火墙规则二:SNAT策略与DNAT策略网站首页技术教程

【linux网络】防火墙规则二:SNAT策略与DNAT策略

简介【linux网络】防火墙规则二:SNAT策略与DNAT策略

防火墙规则

一、SNAT策略

1.1SANT的原理与应用

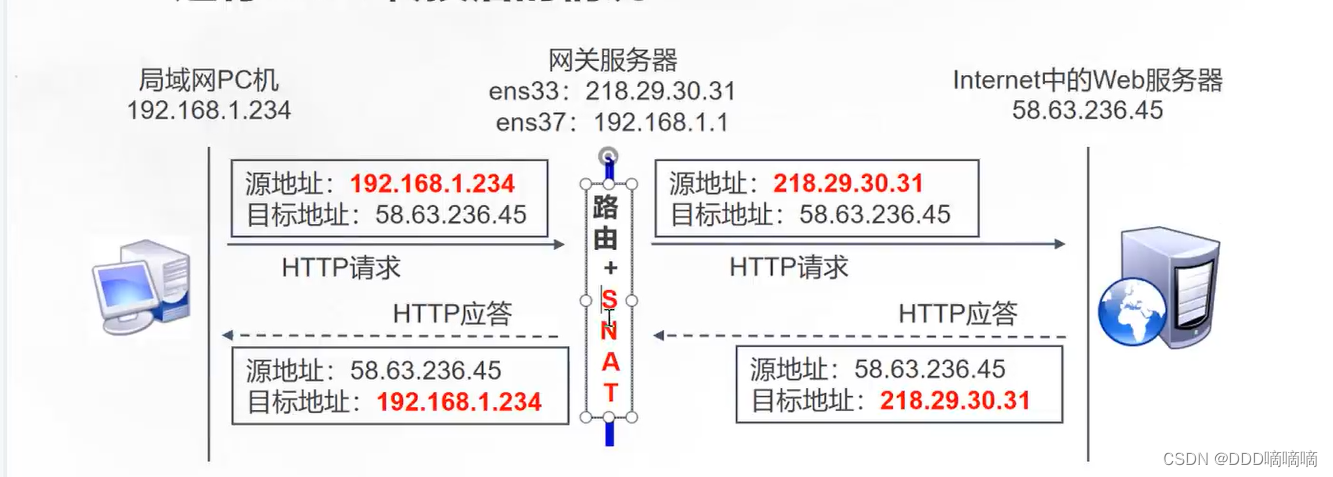

- SNAT 应用环境:局域网主机共享单个公网IP地址接入Internet(私有不能早Internet中正常路由)

- SNAT原理:修改数据包的源地址。

- SNAT转换前提条件:

1.局域网各主机已正确设置IP地址、子网掩码、默认网关地址

2.Linux网关开启IP路由转发

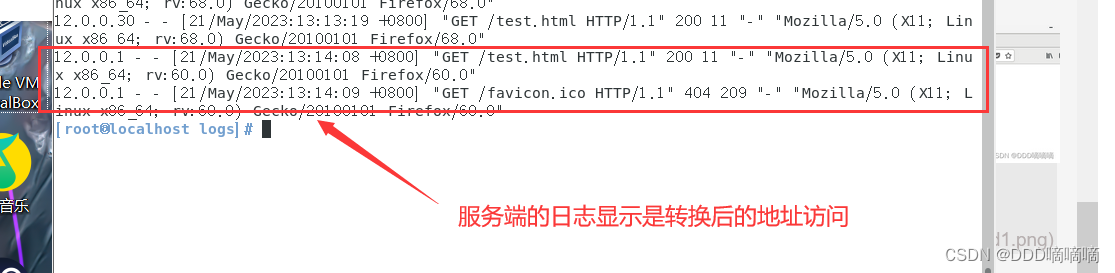

- 内网向外网发送书包,源IP由私网转为公网IP

- 外网服务器响应返回到内网的数据包的目的IP由公网IP转为私网IP

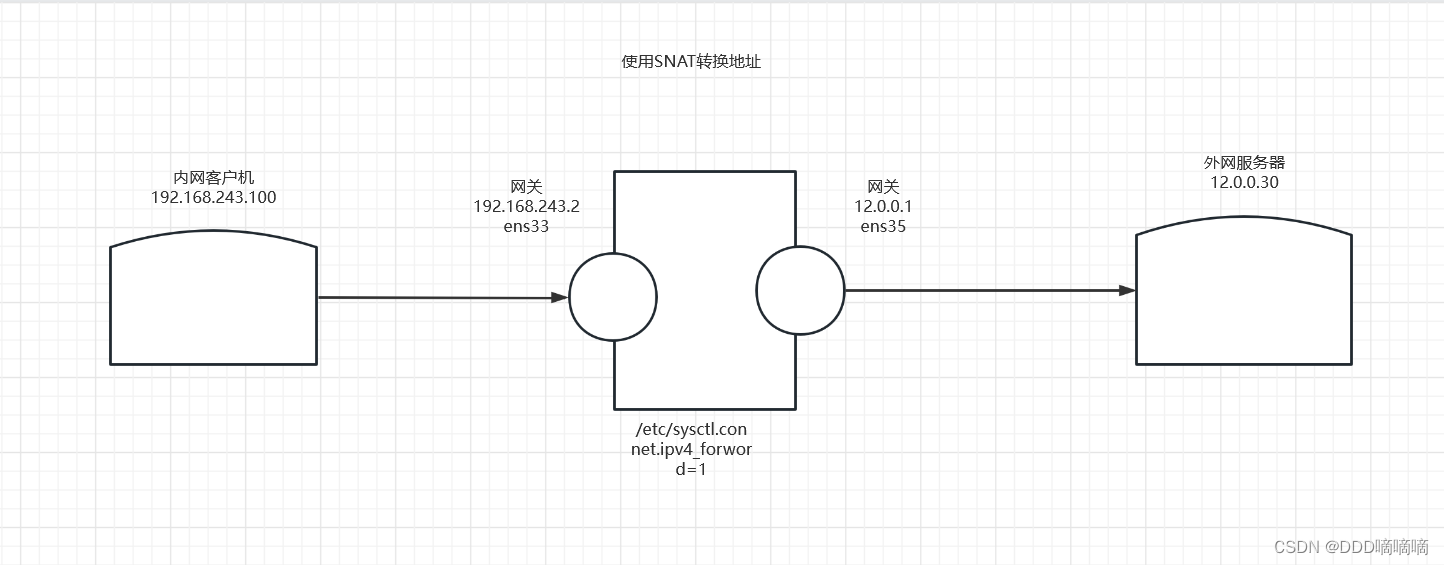

1.2SNAT实验

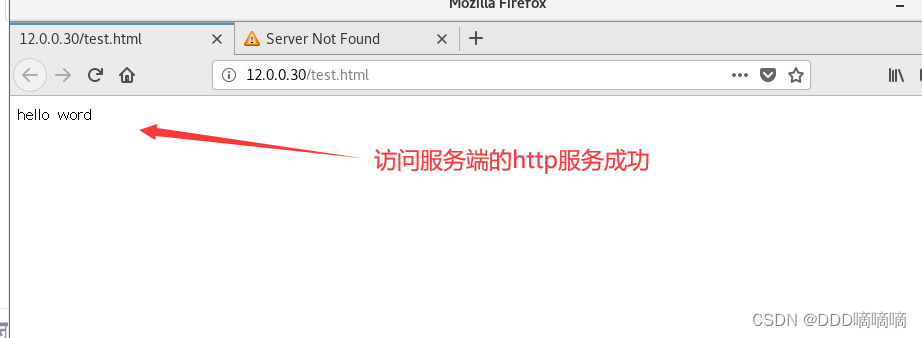

使用SNAT地址转换,实现内网访问外网

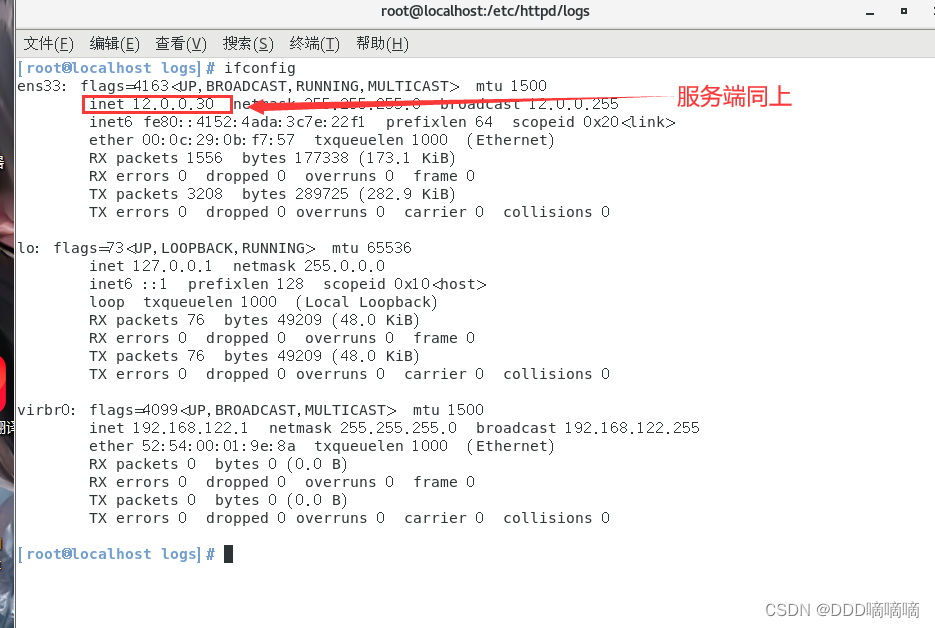

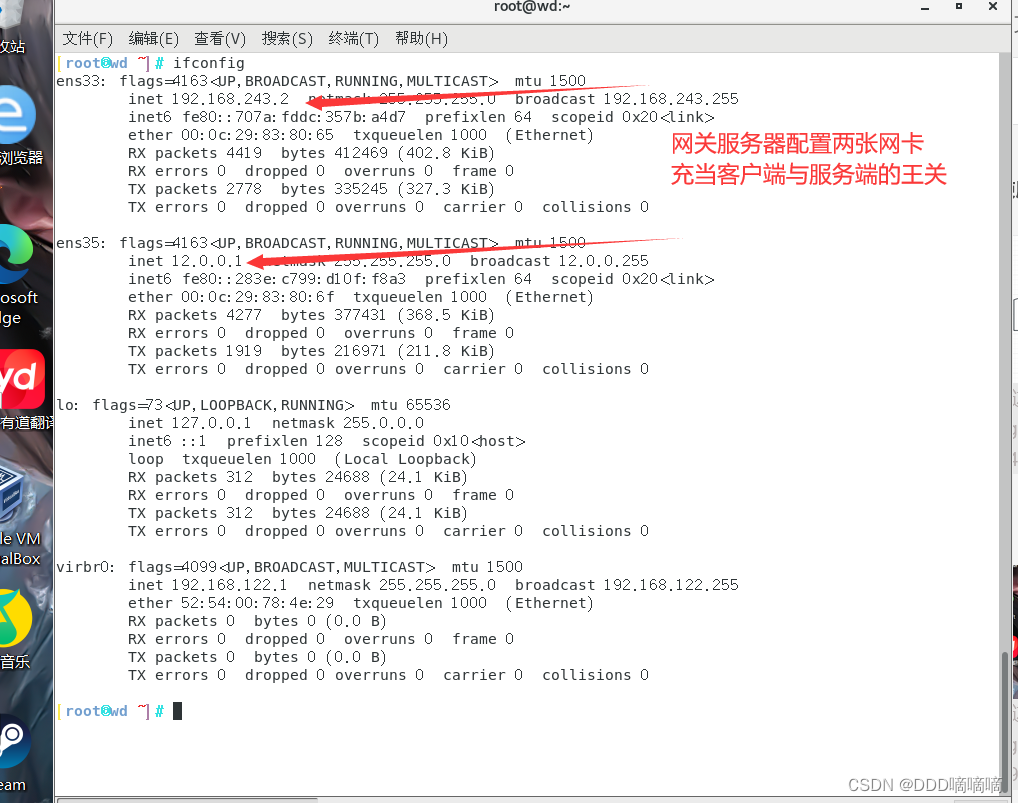

第一步,开启三台服务器,一台客户端,一台网关服务器,一台服务端

第二步,在网关服务器上开启路由转发,并使用SNAT转换地址

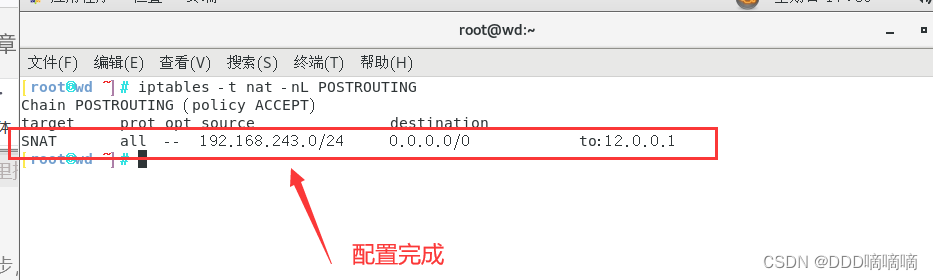

iptables -t nat -A POSTROUTING -s 192.168.243.0/24 -o ens35 -j SNAT --to 12.0.0.1

#net表负责地址转换,POSTROUTING链负责转换源地址,SNAT是修改数据包源地址的控制类型 --to 是转换后的源地址,也可以是一个地址池

iptables -t nat -A POSTROUTING -s 192.168.80.0/24 -o ens33 -j MASQUERADE

# MASQUERADE使用非固定的公网IP地址(共享动态地址)

二、DNAT策略

2.1DNAT的原理与应用

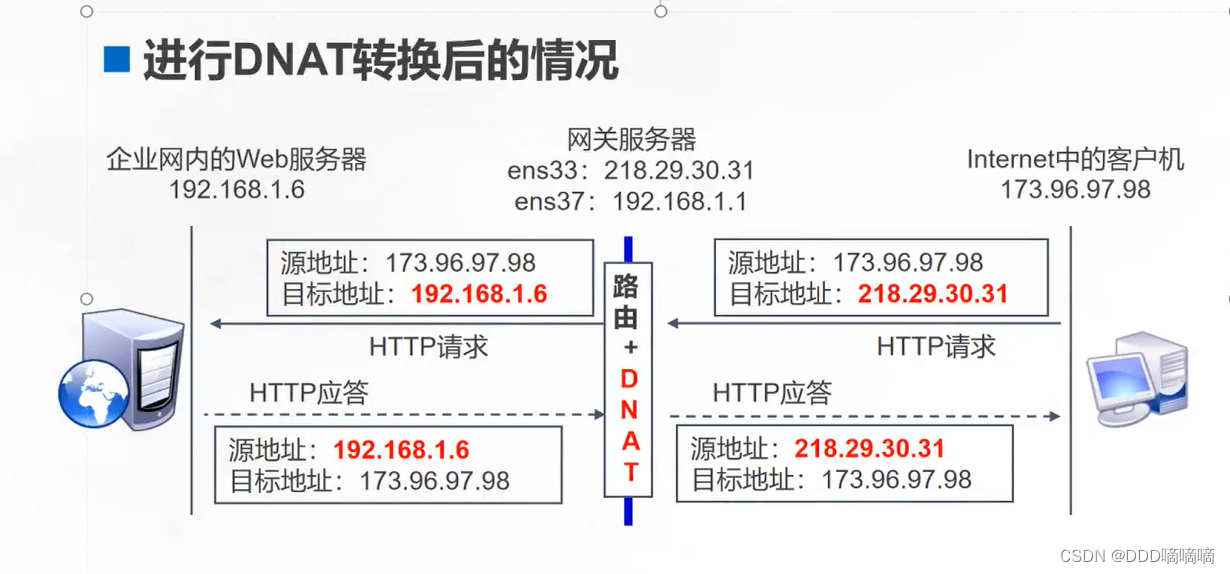

- DNAT 应用环境:在Internet中发布位于局域网内的服务器

- DNAT原理:修改数据包的目的地址。

- DNAT转换前提条件:

1.局域网的服务器能够访问Internet

2.网关的外网地址有正确的DNS解析记录

- 将外网发来的数据包的目的地址由公网IP/端口,转换为私网IP/端口,网关服务器在更具路由转发

- 将外网发来的数据包的目的地址由公网IP/端口,转换为私网IP/端口,网关服务器在更具路由转发

- 将内网服务器发送的应答响应数据包的源地址由私网IP/端口,转换为公网IP/端口

2.2DNAT实验

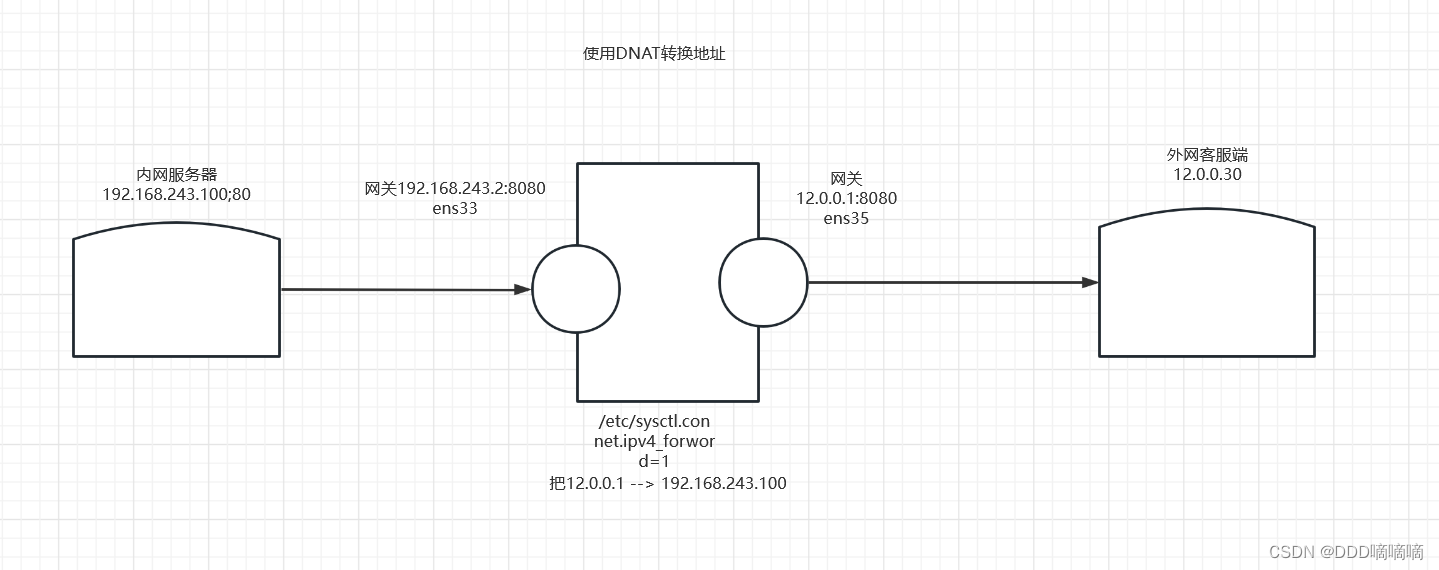

第一步:配置三台虚拟机,外网虚拟机做客服端,内网虚拟机做服务端

第二步:配置好虚拟机的IP地址与网关地址,并开启路由转发,同上即可

第三步:做DNAT转换把,内网服务器及端口号映射在外网口

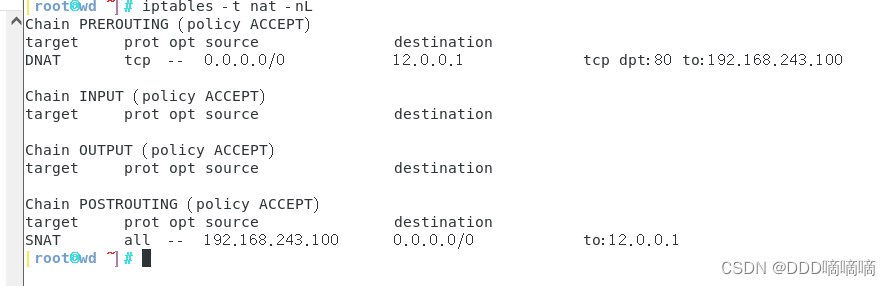

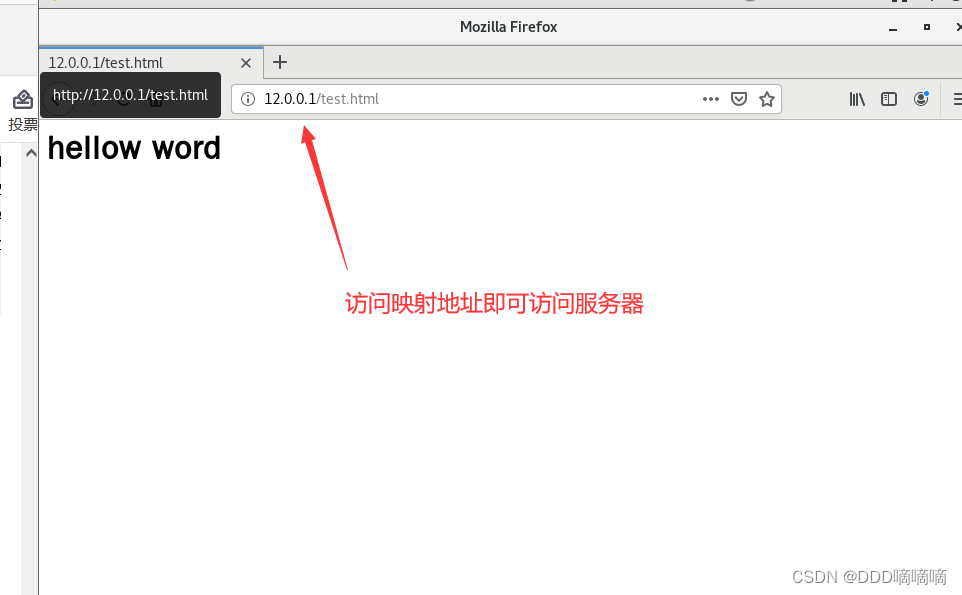

#DNAT转换,将私网地址映射在外网口通过访问12.0.0.1即可访问服务器192.168.243.100

iptables -t nat -A PREROUTING -i ens35 -d 12.0.0.1 -p tcp --dport 80 -j DNAT --to 192.168.243.100

#DNAT的私网数据包不能在公网传输,所以做DNAT转换需要设置SNAT的转换,这样应答的消息才能返回

iptables -t nat -A POSTROUTING -s 192.168.243.100 -o ens35 -j SNAT --to 12.0.0.1

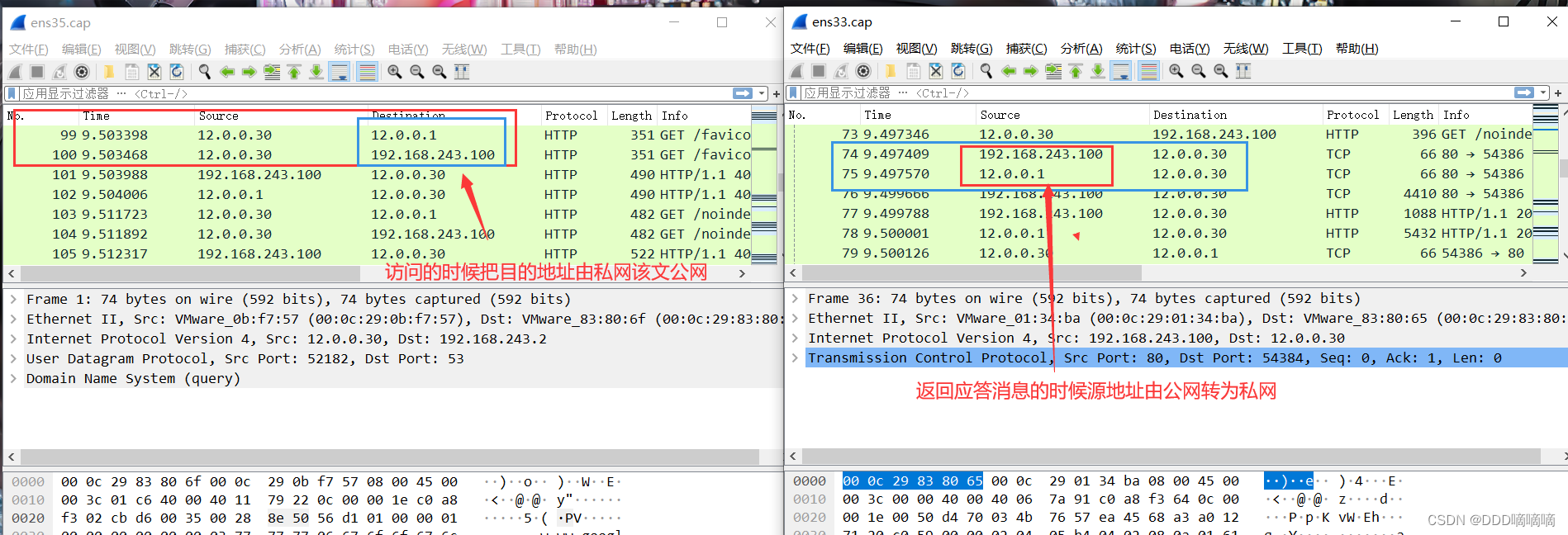

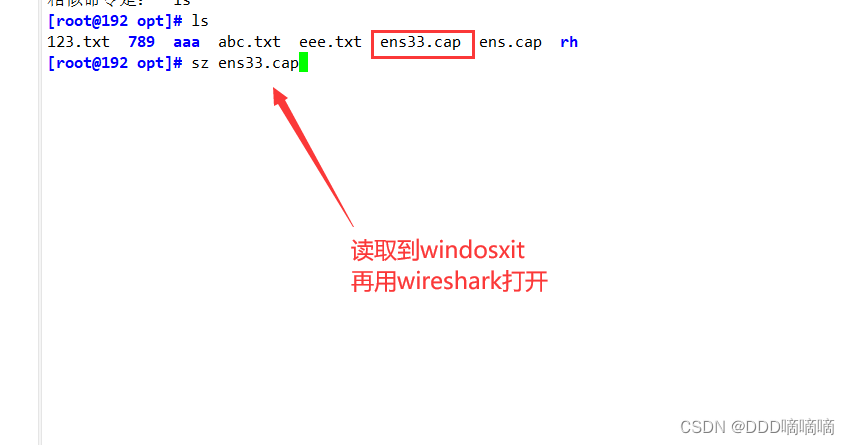

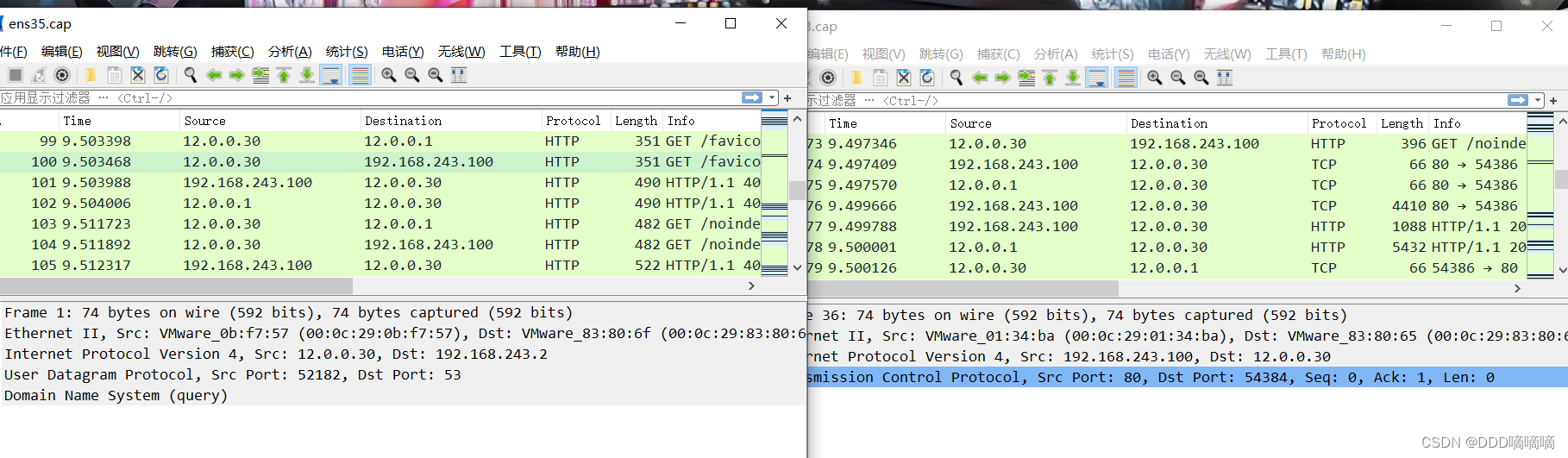

使用抓包工具查看

使用抓包工具查看

三、Linux的抓包工具tcpdump

- tcp:ip icmp arp rarp 和tcp、udp、icmp这些协议需要放在第一个参数,用来过滤数据包

| 命令 | 功能 |

|---|---|

| -i ens33 | 只抓经过ens33的包 |

| -t | 不显示时间戳 |

| -s0 | 抓取完整的数据包 |

| -c 100 | 之抓取100哥数据包 |

| dst port !22 | 不抓取目标端口是22的数据包 |

| src net 192.168.1.0/24 | 数据包的源网络地址为192.168.1.0/24 |

| -w ./123.cap | 指定保存目录,与保存成cap文件格式 |

#开启抓包,存放在ens33.cap文件里

tcpdump tcp -i ens33 -t -s0 -c100 net 12.0.0.0/24 -w /opt/en33.cap

3.1补充知识

- -host 监听特定主机

#出入的包都会被监听

tcpdump host 192.168.38.55

#特定来源的地址

tcpdump src host hostname

#特定目标地址,如果不指定dst/host目标和源地址都会被监听

tcpdump dst hosthostname

#特定端口号

tcpdump port 3000

四、防火墙规则的备份和还原

#导出(备份)所有规则

iptables-save > /op/ipt.txt

#导入(还原)所有规则

iptables-restore < /opt/ipt.txt

将iptables规则文件保存在 /etc/sysconfig/iptables 中,iptables服务启动时会自动还原规则

iptables-save > /etc/sysconfig/iptables

systemctl stop iptables #停止iptables服务会清空掉所有表的规则

systemctl start iptables #启动iptables服务会自动还原/etc/sysconfig/iptables 中的规则

风语者!平时喜欢研究各种技术,目前在从事后端开发工作,热爱生活、热爱工作。

U8W/U8W-Mini使用与常见问题解决

U8W/U8W-Mini使用与常见问题解决 QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。...

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。... stm32使用HAL库配置串口中断收发数据(保姆级教程)

stm32使用HAL库配置串口中断收发数据(保姆级教程) 分享几个国内免费的ChatGPT镜像网址(亲测有效)

分享几个国内免费的ChatGPT镜像网址(亲测有效) Allegro16.6差分等长设置及走线总结

Allegro16.6差分等长设置及走线总结