您现在的位置是:首页 >其他 >HDCTF 2023-省外赛道|MISC网站首页其他

HDCTF 2023-省外赛道|MISC

1.hardMisc

图片扔进脚本,尾部出现base编码字符串。随便找个编辑器拉到最后也能看到。

2.ExtremeMisc

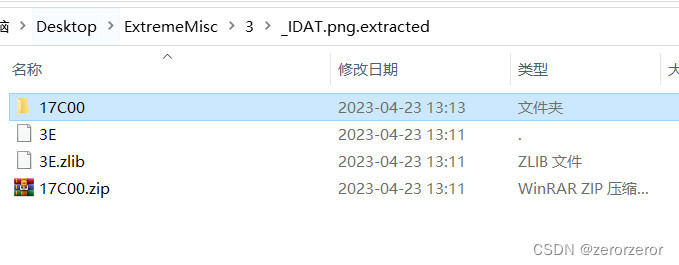

010editor加载发现尾部存在多余内容,用binwalk分离

分离出一个压缩包,解压缩后还是压缩包,继续解压缩,需要密码,加载字典爆破

爆破出密码,解压缩得到未知格式文件,扔进脚本分析

分析出是一个被反转的压缩包,用脚本处理

批量处理出9个文件,挨个打开,发现rev4能正常打开,里面包含两个压缩包

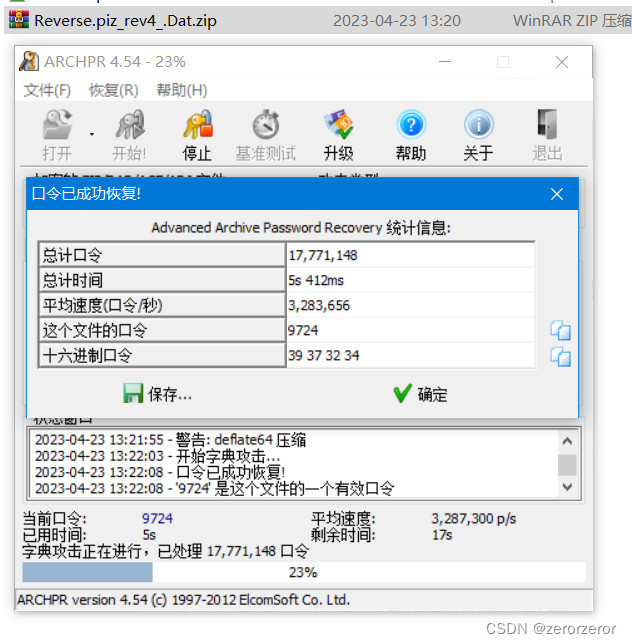

继续爆破密码

解压缩后,得到两个压缩包,其中secret.zip可以正常解压缩出secret.txt,plain.zip需要密码,包含flag.txt和secret.txt两个文件,用bkcarack明文攻击

3.MasterMisc

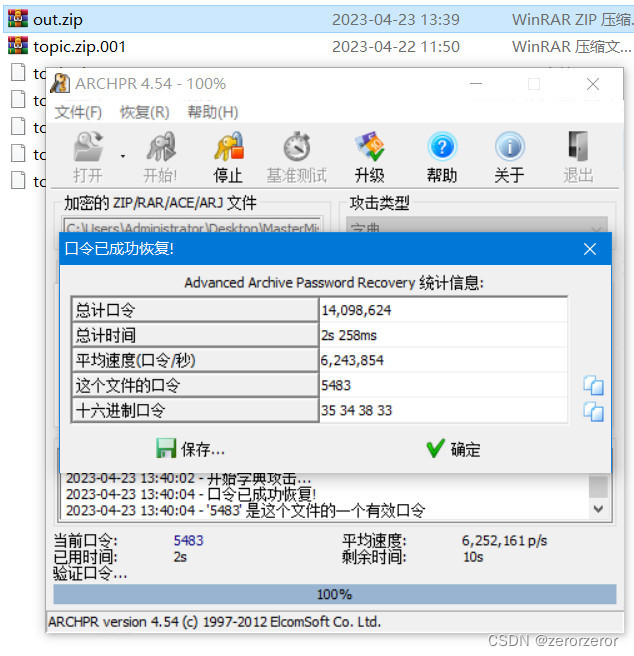

解压缩后出现6个分卷压缩文件,命令行合并成1个文件

有解压缩密码,爆破

解压缩后,得到1张png图片,010editor加载,图片尾部有多余数据,多余数据的开头是一个png的头部

手工分离出第2张png图片,在第2张png图片尾部依然发现多余信息,包含一部分flag信息和WAV文件

分离出的第2张png图片,打开无法正常显示,可能被修改了高宽,扔进脚本处理。

处理完,正常打开,发现第2部分flag

继续分离第2张图片的尾部多余数据,手工和工具都可以。

分离出一个WAV文件,音频软件加载,查看频率,发现第3部分flag

4.SuperMisc

用smartgit加载.git文件,发现压缩包,导出,有解压缩密码。

加载另一张png图片,发现图片包含大量0和1,导出。

简单处理掉空格和回车,合并成一行,保存。

观察01的长度,考虑到可能是二维码,扔进脚本尝试生成二维码

识别二维码,得到字符串,摩斯电码+16进制转字符串

得到解压缩密码后,解压后得到镜像文件。

命令直接查看字符串

结合压缩包的名称,解密

5.BabyMisc

发现在script文件夹里包含各种不同层级文件夹,且都有文件,直接everything加载读取,全部复制出来。

一共有582个文件,随便打开看一下,类似文本类数据,脚本合并

打开合并的文件,有一个超长的字符串,转字符串,得到一段文件处理代码。

另一个文件名是Encryted.file,根据代码处理文件过程,将文件还原分离成2个文件:1.dat和2.dat

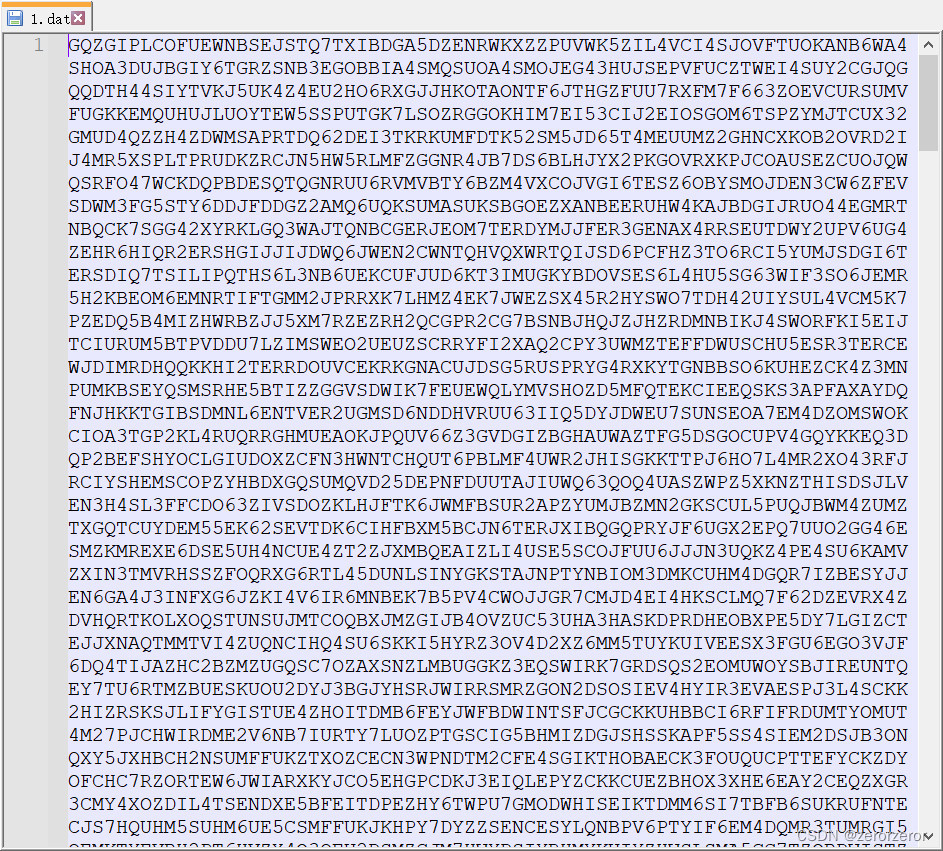

打开1.dat,是超长字符串,尾部有===,考虑是base编码

base32解码

解码出一个稀奇古怪的字符串,卡住。赛后看官方wp,才知道是rot47

第2个文件2.dat是7z压缩包,需要解压缩密码

rot47解码后超长的字符串就是解压缩密码,继续解压缩。

得到一个没有后缀的pmf文件,根据文件名提示,属于diskgenius的镜像文件,加个后缀,再加载

在镜像里找1个png图片和3个压缩包,导出

3个压缩包,只有1个能正常打开,且有密码,猜测key信息应该包含在png图片中,zsteg加载png,发现文本信息。

导出文本信息,内容超长

压缩包中key文件长度是1024,将导出的文件仅保留前1024位,其他多余都删除,压缩成zip

CRC相同,明文攻击,收工。

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。...

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。... U8W/U8W-Mini使用与常见问题解决

U8W/U8W-Mini使用与常见问题解决 stm32使用HAL库配置串口中断收发数据(保姆级教程)

stm32使用HAL库配置串口中断收发数据(保姆级教程) 分享几个国内免费的ChatGPT镜像网址(亲测有效)

分享几个国内免费的ChatGPT镜像网址(亲测有效) Allegro16.6差分等长设置及走线总结

Allegro16.6差分等长设置及走线总结