您现在的位置是:首页 >技术杂谈 >Gateway新一代网关网站首页技术杂谈

Gateway新一代网关

Gateway功能:路由 + 过滤

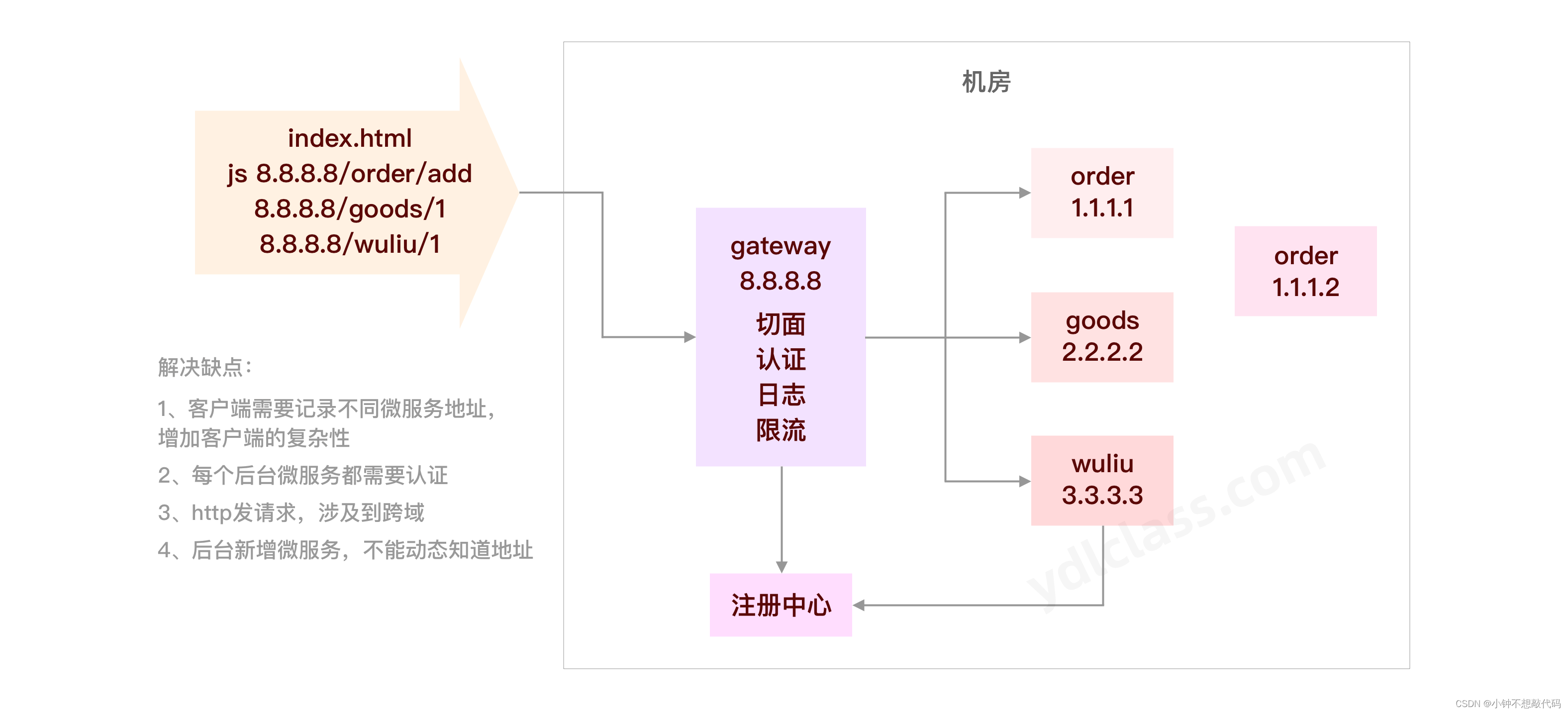

一、概述

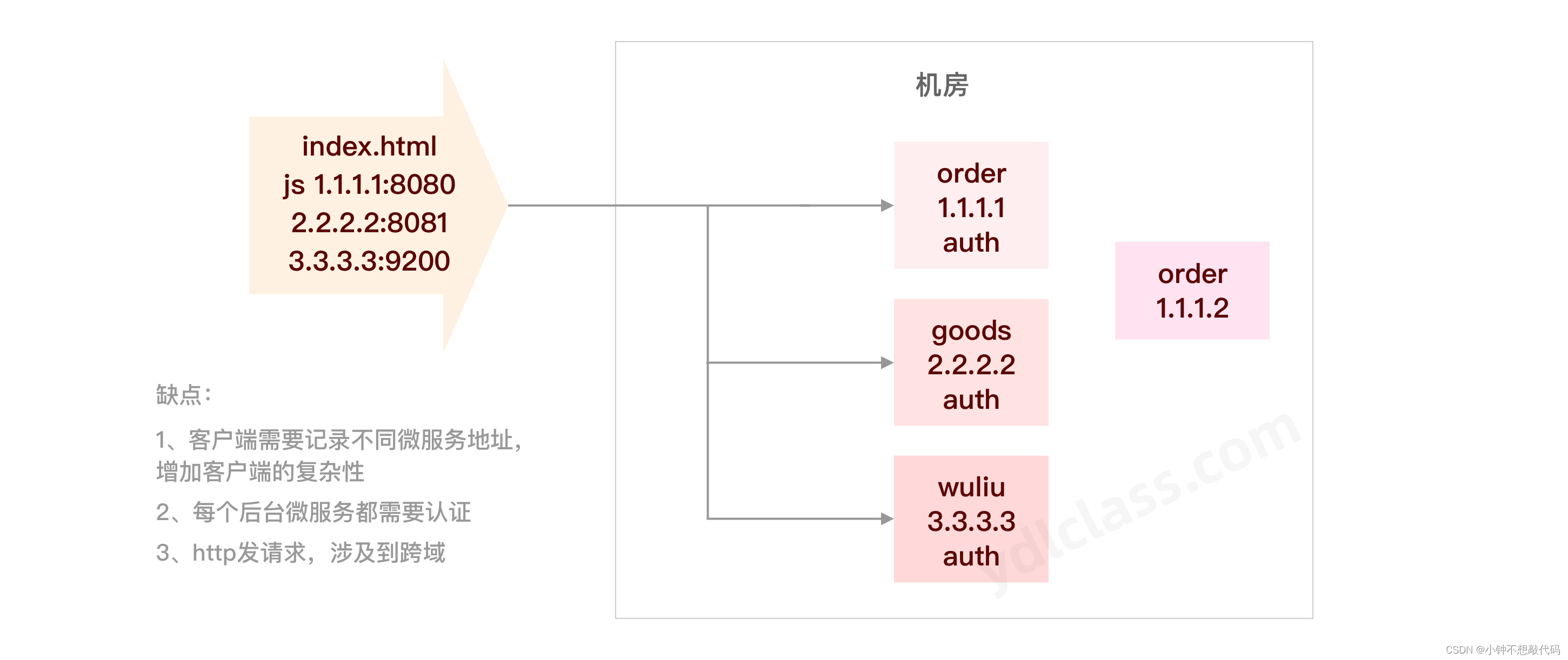

不使用网关存在的问题:

1、客户端需要记录不同微服务地址,增加客户端的复杂性

2、每个后台微服务都需要认证

3、http 发请求,涉及到跨域

4、后台新增微服务,不能动态知道地址

使用网关的好处:

-

网关旨在为微服务架构提供一种简单而有效的统一的API路由管理方式。

-

在微服务架构中,不同的微服务可以有不同的网络地址,各个微服务之间通过互相调用完成用户请求,客户端可能通过调用N个微服务的接口完成一个用户请求。

-

网关就是系统的入口,封装了应用程序的内部结构,为客户端提供统一服务,一些与业务本身功能无关的公共逻辑可以在这里实现,诸如认证、鉴权、监控、缓存、负载均衡、流量管控、路由转发等。

二、网关入门程序

1、搭建网关模块 api-gateway-server

2、引入依赖:starter-gateway

<?xml version="1.0" encoding="UTF-8"?>

<project xmlns="http://maven.apache.org/POM/4.0.0"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://maven.apache.org/POM/4.0.0 http://maven.apache.org/xsd/maven-4.0.0.xsd">

<parent>

<artifactId>gateway-parent</artifactId>

<groupId>com.liming</groupId>

<version>1.0-SNAPSHOT</version>

</parent>

<modelVersion>4.0.0</modelVersion>

<artifactId>api-gateway-server</artifactId>

<dependencies>

<!--引入gateway 网关-->

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-starter-gateway</artifactId>

</dependency>

<!-- eureka-client -->

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-starter-netflix-eureka-client</artifactId>

</dependency>

</dependencies>

</project>

3、编写启动类

package com.liming.gateway;

import org.springframework.boot.SpringApplication;

import org.springframework.boot.autoconfigure.SpringBootApplication;

import org.springframework.cloud.netflix.eureka.EnableEurekaClient;

@SpringBootApplication

@EnableEurekaClient

public class ApiGatewayApp {

public static void main(String[] args) {

SpringApplication.run(ApiGatewayApp.class,args);

}

}

4、编写配置文件

server:

port: 80

spring:

application:

name: api-gateway-server

cloud:

# 网关配置

gateway:

# 路由配置:转发规则

routes: #集合。

# id: 唯一标识。默认是一个UUID

# uri: 转发路径

# predicates: 条件,用于请求网关路径的匹配规则

# filters:配置局部过滤器的

- id: eureka-provider

# 静态路由

# uri: http://localhost:8001/

# 动态路由

uri: lb://GATEWAY-PROVIDER

predicates:

- Path=/goods/**

filters:

- AddRequestParameter=username,zhangsan

- id: eureka-consumer

# uri: http://localhost:9000

uri: lb://GATEWAY-CONSUMER

predicates:

- Path=/order/**

# 微服务名称配置

discovery:

locator:

enabled: true # 设置为true 请求路径前可以添加微服务名称

lower-case-service-id: true # 允许为小写

eureka:

client:

service-url:

defaultZone: http://localhost:8761/eureka

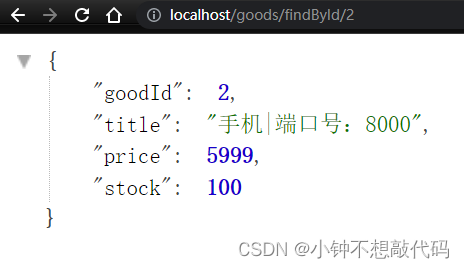

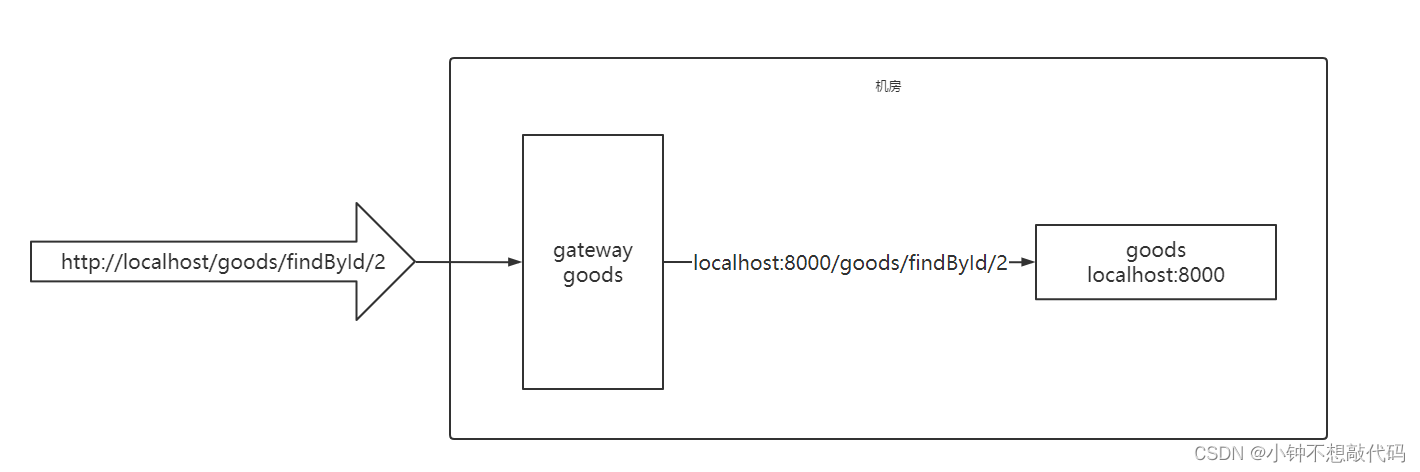

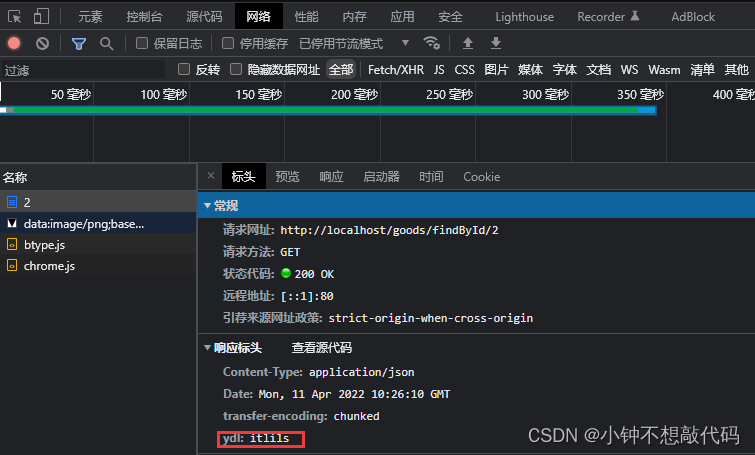

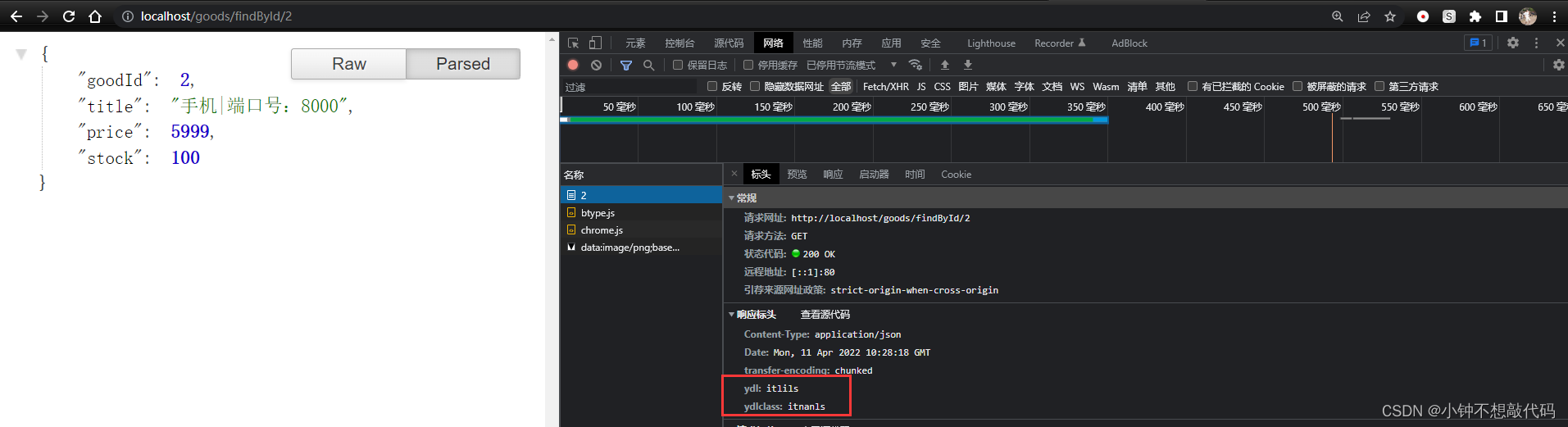

5、启动测试

http://localhost/goods/findById/2

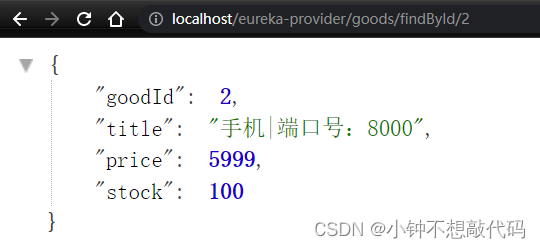

三、微服务名称配置

spring:

cloud:

# 网关配置

gateway:

# 微服务名称配置

discovery:

locator:

enabled: true # 设置为true 请求路径前可以添加微服务名称

lower-case-service-id: true # 允许为小写

测试:http://localhost/eureka-provider/goods/findById/2

四、过滤器

1、两个维度:

内置过滤器、自定义过滤器

局部过滤器、全局过滤器

2、过滤器种类:

内置局部过滤器、内置全局过滤器

自定义局部过滤器、自定义全局过滤器

- Gateway 支持过滤器功能,对请求或响应进行拦截,完成一些通用操作

- Gateway 提供两种过滤器方式:

pre和post

pre 过滤器,在转发之前执行,可以做参数校验、权限校验、流量监控、日志输出、协议转换等。

post 过滤器,在响应之前执行,可以做响应内容、响应头的修改,日志的输出,流量监控等。

- Gateway 还提供了两种类型过滤器

GatewayFilter:局部过滤器,针对单个路由

GlobalFilter :全局过滤器,针对所有路由

内置过滤器 局部过滤器:

- id: gateway-provider

uri: lb://GATEWAY-PROVIDER

predicates:

- Path=/goods/**

filters:

- AddResponseHeader=foo, bar

内置过滤器 全局过滤器: route同级

default-filters:

- AddResponseHeader=yld,itlils

内置的过滤器工厂

这里简单将Spring Cloud Gateway内置的所有过滤器工厂整理成了一张表格。如下:

| 过滤器工厂 | 作用 | 参数 |

|---|---|---|

| AddRequestHeader | 为原始请求添加Header | Header的名称及值 |

| AddRequestParameter | 为原始请求添加请求参数 | 参数名称及值 |

| AddResponseHeader | 为原始响应添加Header | Header的名称及值 |

| DedupeResponseHeader | 剔除响应头中重复的值 | 需要去重的Header名称及去重策略 |

| Hystrix | 为路由引入Hystrix的断路器保护 | HystrixCommand的名称 |

| FallbackHeaders | 为fallbackUri的请求头中添加具体的异常信息 | Header的名称 |

| PrefixPath | 为原始请求路径添加前缀 | 前缀路径 |

| PreserveHostHeader | 为请求添加一个preserveHostHeader=true的属性,路由过滤器会检查该属性以决定是否要发送原始的Host | 无 |

| RemoveRequestHeader | 为原始请求删除某个Header | Header名称 |

每个过滤器工厂都对应一个实现类,并且这些类的名称必须以GatewayFilterFactory结尾,这是Spring Cloud Gateway的一个约定,例如AddRequestHeader对应的实现类为AddRequestHeaderGatewayFilterFactory

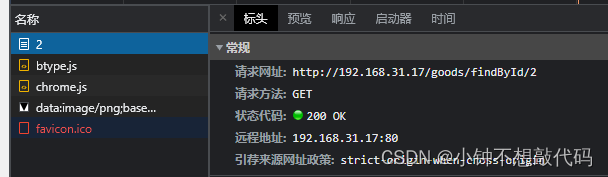

自定义全局过滤器

需求:

1、黑客ip,直接给你拒接掉。

2、某些请求路径 如“goods/findById”,危险操作,记录日志。

自定义全局过滤器步骤:

1. 定义类实现 GlobalFilter 和 Ordered接口

2. 复写方法

3. 完成逻辑处理

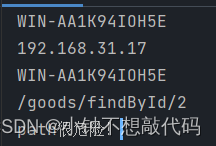

IpFilter

package com.liming.gateway.filter;

import org.springframework.cloud.gateway.filter.GatewayFilterChain;

import org.springframework.cloud.gateway.filter.GlobalFilter;

import org.springframework.core.Ordered;

import org.springframework.http.HttpStatus;

import org.springframework.http.server.reactive.ServerHttpRequest;

import org.springframework.http.server.reactive.ServerHttpResponse;

import org.springframework.stereotype.Component;

import org.springframework.web.server.ServerWebExchange;

import reactor.core.publisher.Mono;

import java.net.InetAddress;

import java.net.InetSocketAddress;

@Component

public class IpFilter implements GlobalFilter, Ordered {

//写业务逻辑

@Override

public Mono<Void> filter(ServerWebExchange exchange, GatewayFilterChain chain) {

//1黑客ip,直接给你拒接掉。

//拿到请求和响应,为所欲为

ServerHttpRequest request = exchange.getRequest();

ServerHttpResponse response = exchange.getResponse();

InetSocketAddress remoteAddress = request.getRemoteAddress();

String hostName = remoteAddress.getHostName();

System.out.println(hostName);

InetAddress address = remoteAddress.getAddress();

String hostAddress = address.getHostAddress();

System.out.println(hostAddress);

String hostName1 = address.getHostName();

System.out.println(hostName1);

if (hostAddress.equals("192.168.31.11")) {

//拒绝

response.setStatusCode(HttpStatus.UNAUTHORIZED);

return response.setComplete();

}

//走完了,该到下一个过滤器了

return chain.filter(exchange);

}

//返回数值,越小越先执行

@Override

public int getOrder() {

return 0;

}

}

UrlFilter

package com.liming.gateway.filter;

import org.springframework.cloud.gateway.filter.GatewayFilterChain;

import org.springframework.cloud.gateway.filter.GlobalFilter;

import org.springframework.core.Ordered;

import org.springframework.http.server.reactive.ServerHttpRequest;

import org.springframework.http.server.reactive.ServerHttpResponse;

import org.springframework.stereotype.Component;

import org.springframework.web.server.ServerWebExchange;

import reactor.core.publisher.Mono;

import java.net.URI;

@Component

public class UrlFilter implements GlobalFilter, Ordered {

@Override

public Mono<Void> filter(ServerWebExchange exchange, GatewayFilterChain chain) {

//某些请求路径 如“goods/findById”,危险操作,记录日志。

//拿到请求和响应,为所欲为

ServerHttpRequest request = exchange.getRequest();

ServerHttpResponse response = exchange.getResponse();

URI uri = request.getURI();

String path = uri.getPath();

System.out.println(path);

if(path.contains("goods/findById")){

//打日志

System.out.println("path很危险!");

}

return chain.filter(exchange);

}

@Override

public int getOrder() {

return 1;

}

}

测试:

1、ipfilter

把自己的ip设置为拒绝访问的话

2、urlfilter

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。...

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。... U8W/U8W-Mini使用与常见问题解决

U8W/U8W-Mini使用与常见问题解决 stm32使用HAL库配置串口中断收发数据(保姆级教程)

stm32使用HAL库配置串口中断收发数据(保姆级教程) 分享几个国内免费的ChatGPT镜像网址(亲测有效)

分享几个国内免费的ChatGPT镜像网址(亲测有效) Allegro16.6差分等长设置及走线总结

Allegro16.6差分等长设置及走线总结