您现在的位置是:首页 >其他 >网络安全应急响应典型案例网站首页其他

网络安全应急响应典型案例

声明

本文是学习网络安全应急响应典型案例集(2021). 而整理的学习笔记,分享出来希望更多人受益,如果存在侵权请及时联系我们

钓鱼邮件类事件典型案例

钓鱼邮件攻击是指攻击者通过利用伪装的电子邮件,欺骗、诱使收件人点击下载达到窃取账号密码、执行恶意程序的目的。攻击者结合社工手段,利用政企机构人员安全意识薄弱的特点,进行有针对性的、较高目标价值的精准打击,用以骗取账号密码信息进行进一步投毒等操作,造成更大的危害。

利用钓鱼邮件,伪造打款信息

事件概述

2019年9月,某能源行业企业发现黑客伪造邮件,试图欺骗项目方打款到非项目银行账户中。由于发现及时,该企业已紧急与项目方进行联系,提醒项目方注意防范伪造邮件,未造成严重后果。应急人员前往现场进行溯源工作。

应急人员对邮件服务器进行分析,发现邮件网关日志授权已经过期,导致日志记录时间较短,无法获取有用信息。此外,邮箱系统中存在大量垃圾邮件及恶意邮件,对其中一封恶意邮件进行分析,发现黑客以OA系统升级为由,欺骗用户点击制作好的域名网站,从而获取用户账号及密码。之后,应急人员对伪造邮件进行查看,发现黑客为了不使项目方察觉,在邮件中假装抄送了原邮件中的项目组成员,但将真实邮箱的后缀xx.com全改为xxj.co进行伪造,企图蒙骗收件人相信邮件内容,从而将项目资金汇入黑客账户中。

最终,应急人员通过对以上内容进行分析,认为黑客可能是通过以下方式对内部进行攻击:①项目组邮箱、企业邮箱及邮件中抄送或转发的邮箱中存在弱口令,被黑客暴力破解登录;②项目组及企业相关人员点击了钓鱼邮件导致邮箱密码泄露,或执行了恶意文件导致电脑被控制;③企业项目伙伴邮件服务器存在漏洞,被黑客利用获取邮件内容。

防护建议

- 定期进行内部人员安全意识培训,禁止点击来源不明的邮件附件,禁止将敏感信息私自暴露至公网等;

- 系统、应用相关用户杜绝使用弱口令,应使用高复杂强度的密码,加强内部人员安全意识,禁止密码重用的情况出现;

- 公私邮箱分离,禁止使用办公邮箱注册游戏、购物、社交和论坛等第三方应用账户及公共网站的服务,禁止用工作邮箱发送私人邮件;

- 建议在服务器上部署安全加固软件,通过限制异常登录行为、开启防暴破功能、禁用或限用危险端口、防范漏洞利用等方式,提高系统安全基线,防范黑客入侵。

破解管理员弱密码,发起钓鱼邮件攻击

事件概述

2019年11月,安服应急响应团队接到某科研集团应急需求,其邮箱系统遭受钓鱼邮件攻击,邮箱系统超级管理员账户被盗,导致集团组织架构,以及包含集团领导在内的近200名员工信息泄露。

应急人员抵达现场后对邮件服务器进行排查,发现邮箱系统超级管理员账户admin密码为弱口令,攻击者利用SMTP暴破获取了超级管理员账户admin的控制权。之后,攻击者使用该账户向集团180名员工邮箱发送可盗取用户账号及密码的钓鱼邮件,并成功钓鱼了至少4名集团员工的邮箱账户,删除了邮箱中网管人员发送的预防钓鱼事件的邮件。最终,导致了集团组织架构信息,以及包含集团领导在内的近200名员工信息泄露。

综上所述,超级管理员用户邮箱使用弱口令,以及集团内部员工安全意识不足是导致本次安全事件的主要因素,可见增强员工网络安全意识对企业网络安全至关重要。

防护建议

- 加强人员安全意识培养,不要点击来源不明的邮件附件,不从不明网站下载软件。对来源不明的文件包括邮件附件、上传文件等要先杀毒处理;

- 系统、应用相关用户杜绝使用弱口令,应使用高复杂强度的密码,尽量包含大小写字母、数字、特殊符号等的混合密码,加强管理员安全意识,禁止密码重用的情况出现;

- 部署高级威胁监测设备,及时发现恶意网络流量,同时可进一步加强追踪溯源能力,对安全事件发生时可提供可靠的追溯依据;

- 配置并开启相关关键系统、应用日志,对系统日志进行定期异地归档、备份,避免在攻击行为发生时,导致无法对攻击途径、行为进行溯源等,加强安全溯源能力;

- 定期开展对系统、应用以及网络层面的安全评估、渗透测试以及代码审计工作,主动发现目前系统、应用存在的安全隐患;

- 加强日常安全巡检制度,定期对系统配置、网络设备配合、安全日志以及安全策略落实情况进行检查,常态化信息安全工作。

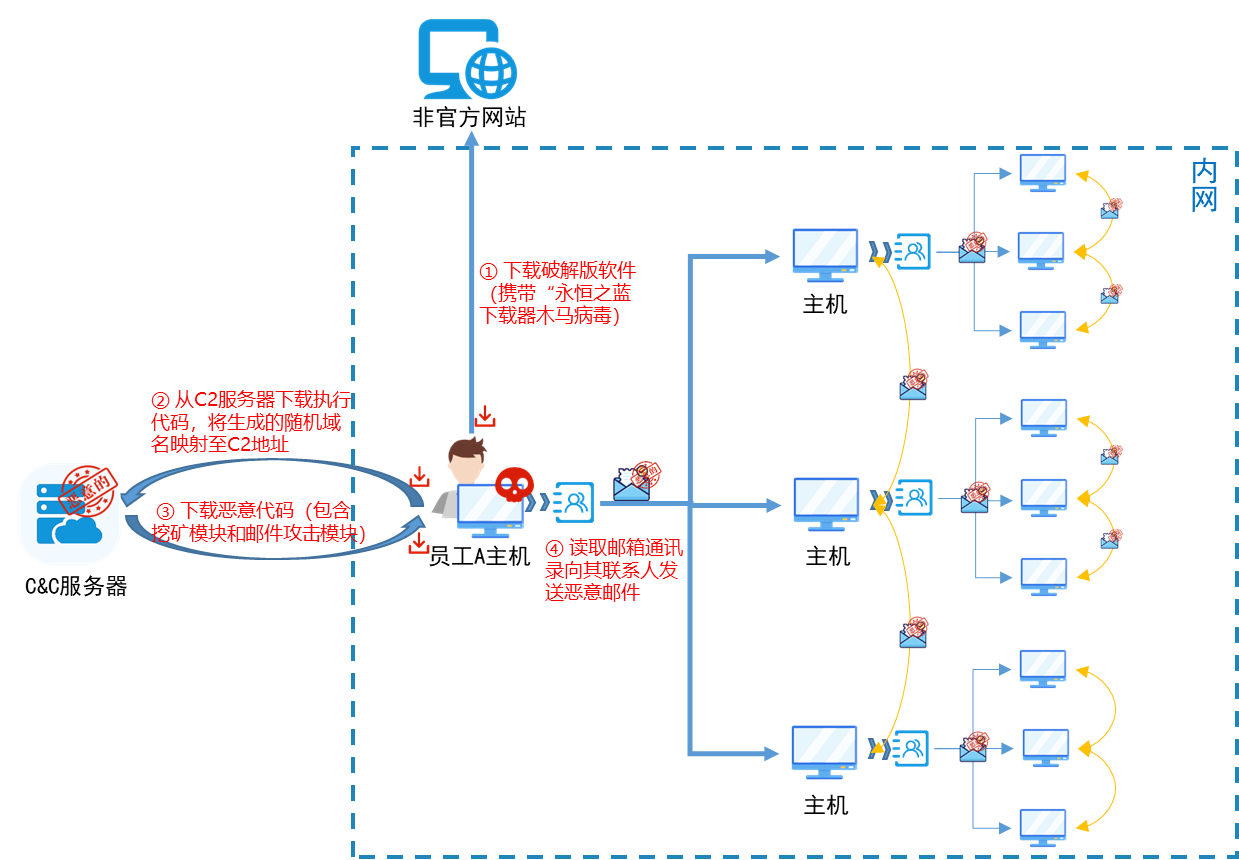

下载破解软件,导致内网终端自动发送恶意邮件

事件概述

2021年3月,安服应急响应团队接到制造业某企业应急响应请求,其内网中多个终端出现自动发送恶意邮件行为,希望对该事件进行分析排查处理。

应急人员抵达现场后对邮件样本进行分析,判断该病毒为“永恒之蓝下载器木马”家族的最新变种。分析邮件日志发现,第一封恶意邮件于事发当天15:32由员工A邮箱发出。对员工A主机进行分析发现,该主机中天擎存在多个“永恒之蓝下载器木马”恶意文件拦截记录。继续对其系统日志及计划任务分析发现,事发当天员工A主机曾成功执行永恒之蓝下载器木马恶意计划任务。

应急人员与员工A沟通了解到,他半年前曾通过第三方渠道下载某破解版软件,从安装该软件之后,天擎就曾有相关拦截提示。事发当天,因误操作,对天擎弹出的拦截提示点了“允许请求”。

经过最终分析研判确定,因员工A安全意识不足,安装了携带木马的破解版软件,导致个人主机感染“永恒之蓝下载器木马”病毒,后又因误操作对天擎弹出的告警点击了“允许请求”,导致病毒下载执行了挖矿模块和邮件攻击模块,并以员工A主机为源头,通过读取邮箱通讯录,向其联系人发送恶意邮件导致了内网大范围传播。

图2-7:攻击路径图

防护建议

- 禁止或限制个人PC接入内网,如业务需要,增加访问控制ACL策略,采用白名单机制只允许对个人PC开放特定的业务必要端口,其他端口一律禁止访问;

- 禁止通过非官方渠道下载应用软件,不随意点击来历不明的链接,加强内部人员安全意识;

- 浏览网页或启动客户端时注意CPU/GPU的使用率,出现异常时,及时排查异常进程,找到挖矿程序并清除;

- 加强日常安全巡检制度,定期对系统配置、系统漏洞、安全日志以及安全策略落实情况进行检查,及时修复漏洞、安装补丁,将信息安全工作常态化。

延伸阅读

更多内容 可以 网络安全应急响应典型案例集(2021). 进一步学习

U8W/U8W-Mini使用与常见问题解决

U8W/U8W-Mini使用与常见问题解决 QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。...

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。... stm32使用HAL库配置串口中断收发数据(保姆级教程)

stm32使用HAL库配置串口中断收发数据(保姆级教程) 分享几个国内免费的ChatGPT镜像网址(亲测有效)

分享几个国内免费的ChatGPT镜像网址(亲测有效) Allegro16.6差分等长设置及走线总结

Allegro16.6差分等长设置及走线总结