您现在的位置是:首页 >技术交流 >第一届全国技能大赛(世赛项目)河北省选拔赛 网络安全项目任务书网站首页技术交流

第一届全国技能大赛(世赛项目)河北省选拔赛 网络安全项目任务书

第一届全国技能大赛(世赛项目)河北省选拔赛 网络安全项目任务书

模块A – 网络基础构建、网络基础服务搭建:

1.第一部分 网络基础构建

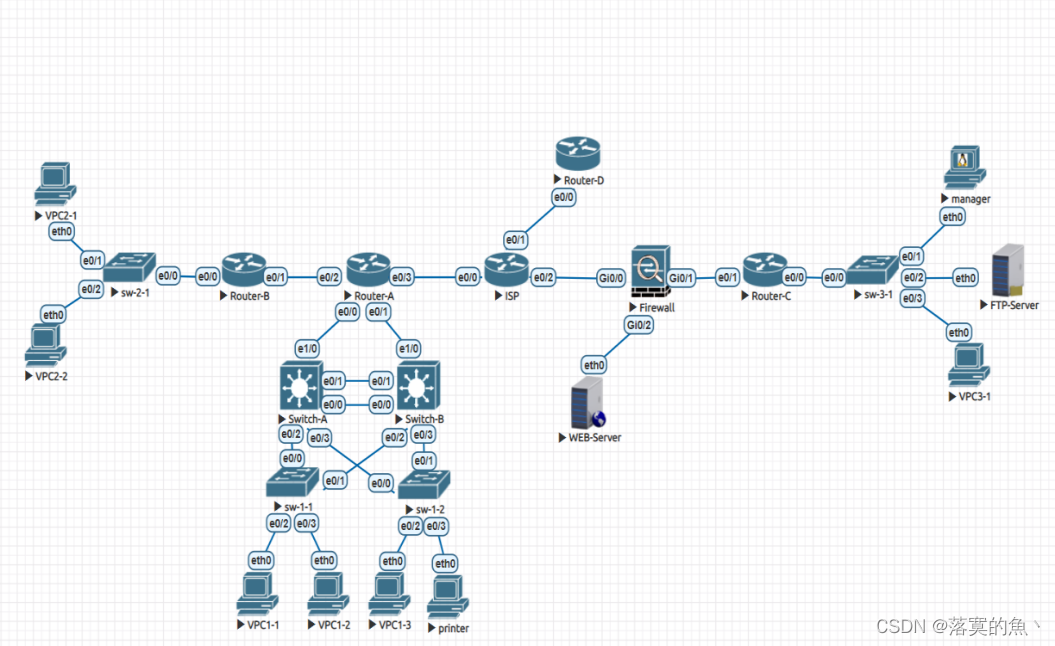

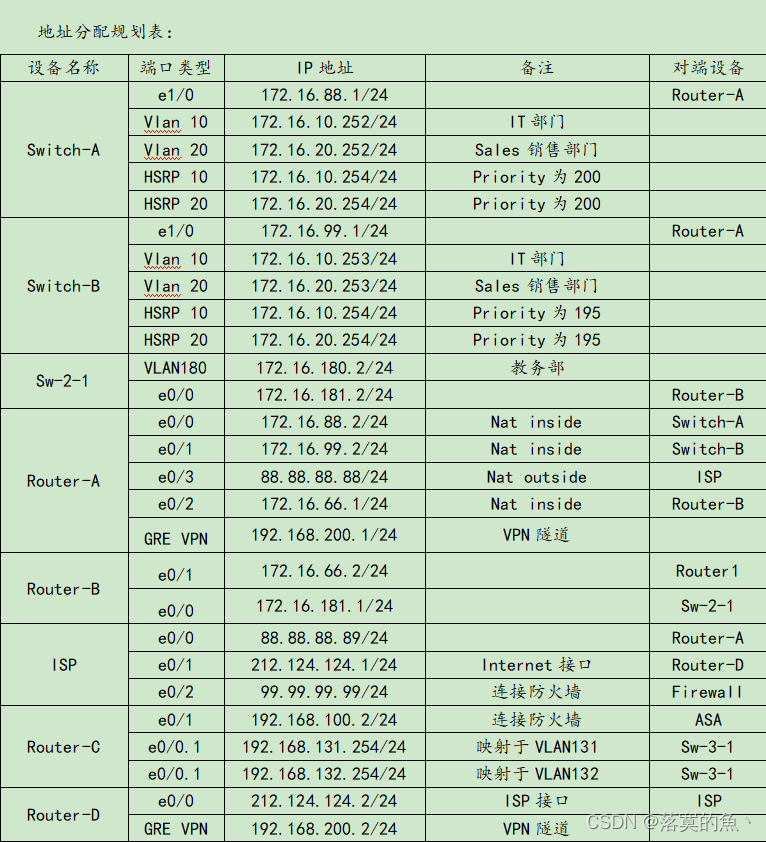

跨国公司总部分支互联架构,根据题目及拓扑要求,修改设备名称并做相应配置如下:

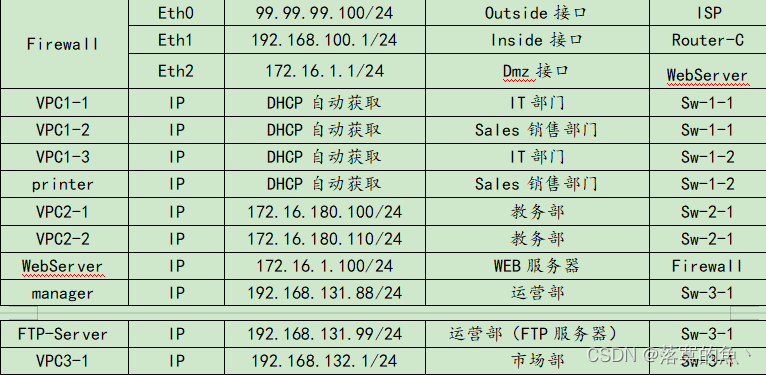

1、总部有两台接入交换机(sw-1-1,sw-1-2)分别连接主机1、2、3以及打印机printer。其中主机1和3属于IT部门,主机2和打印机属于Sales销售部门,出于管理以及安全层面,需要将两个部门划分至不同子网。

2、总部的接入交换机(sw-1-1,sw-1-2)通过双上行链路连接到两台汇聚交换机(Switch-A,Switch-B)链路需要允许所有VLAN流量同时同行,考虑到未来可能添加华为交换机需要使用兼容性最强的防环机制,并且保证IT部门访问外网流量通过Switch-A做中转,销售部访问外网流量通过Switch-B做中转,确保Switch-A,Switch-B之间相互备份,Switch-A不可用时,流量自动切换到Switch-B,Switch-B反之亦然。

3、Switch-A,Switch-B之间通过双线连接(e0/0-e0/1),针对任何一个部门的流量需要通过两条链路完成负载均衡,使用最高效的负载均衡算法实现链路带宽利用的最大化。

4、避免上下班高峰期工作主机频繁开关机导致网络拥塞,通过相应技术解决TC-BPDU的发送,为了避免错连导致临时环路,启用相应保护技术实现这些接口错连交换机后自动进入error-disable状态,提高交换机连接路由器接口的收敛效率。

5、总部部门之间的主机需要相互访问,汇聚交换机用作网关,通过FHRP解决网关高可用性问题,FHRP应当呼应STP拓扑,保证节点访问网关时使用的是最优二层路径。为提高网关效率FHRP需要追踪本地上行接口状态,当上行接口故障时,FHRP角色需要自动切换,为保证切换平滑,切换延迟为10秒。

6、汇聚交换机连接边界路由器Router-A的链路使用接入链路,通过启用三层物理接口实现汇聚和边界的3层连接,运行OSPF实现内网连通性.使用Loopback0口地址做RID,为了加速收敛在点到点互联链路上不选举DR/BDR。

7、各部门主机需要动态获得IP地址,Router-A做Server,由于打印机需要日常访问,因此需要保证其每次获取的地址一致,在Router-A上配置实现DHCP Relay 中继。

8、优化路由选择协议,使得交换机连接下游主机的接口不周期发送hello,Router-A和PC互访,往返流量使用相同路径。

9、分支2接入交换机sw-2-1连接主机2-1、2-2,主机2-1、2-2属于教务部,由于业务原因,2-1虽然与2-2属于同一个子网,但是彼此不能相互访问,不能使用任何过滤技术实现这点

10、分支3接入交换机sw-3-1连接manage、FTP-Server、主机3-1,manage和FTP-Server属于运营部,主机3-1属于市场部,通过隔离技术让两个部门的主机属于不同子网

11、ISP作为互联网供应商为用户接入Internet,防火墙Firewall作为分支3内网的出口网关,在核心层防火墙划分安全区域,指定安全策略使网络互通。

12、在Router-A上结合ACL做NAPT端口地址转换,保证总部和分支1使用一个IP地址作为公网地址访问外网

13、在总部汇聚层交换机上设置进入特权用户模式口令为P@ssw0rd!23,口令采用MD5加密方式。

14、为了保证总部的安全,请在汇聚层路由器Router-A上使用过滤技术做出一条策略:

(1)防止telnet被网络上的非法协议分析设备截获,应加以屏蔽

(2)对外屏蔽不安全的协议或服务:pop3、smtp 、远程过程调用SUN RPC(端口号:111)

(3)对外屏蔽简单网管协议SNMP

15、总部边界设备Router-A与ISP接入Internet设备Router-D之间配置GRE VPN保证两端加密隧道之间的互通。

2.第二部分 网络基础服务搭建

1.本地登陆时显示“时间在线用户”信息

2.用户密码最长过期天数365天且提前50天警告

3.设置用户密码位 P@ssw0rd!23

4./home/caiwu/caiwu 文件拒绝所有人访问并设置特殊权限用为hebei

5.配置日志服务器服务端tcp udp 传输

6.配置客户端 测试与服务端连通性

7.客户端发送日志信息“hello splunk”服务端验证

8.以python脚本实现以日志web界面网页验证日志

模块B – 网络安全事件响应、数字取证调查和应用程序安全

1.第一部分 网络安全事件响应

1.1任务一:网络安全事件响应

任务环境说明:

服务器场景:Server2216(开放链接)

用户名:root密码:123456

1.黑客通过网络攻入本地服务器,通过特殊手段在系统中建立了多个异常进程,找出启动异常进程的脚本,并将其绝对路径作为Flag值提交;

2.黑客通过网络攻入本地服务器,通过特殊手段在系统中建立了多个异常进程,将恶意脚本的源文件所在的绝对路径作为Flag值提交; (多个路径之间以英文逗号分割,如:/etc/proc,/etc/my.cnf)

3.黑客在服务器某处存放了多个木马程序,请你找到此木马程序并清除木马,将木马建立连接所使用的端口号作为Flag值提交;

4.黑客通过网络攻入本地服务器,将黑客暴力破解服务器的次数作为Flag值提交;

5.黑客攻入本地服务器,请你找出黑客成功暴力破解服务器的具体时间,将暴力破解的时间范围作为Flag值(提交的时间格式为:20220112 08:08:18-08:09:24)提交;

6.黑客攻入本地服务器,请你找出黑客入侵服务器时所使用的IP地址,将IP地址作为Flag值(若存在多个IP,IP地址之间以英文逗号分割,如:10.1.1.1,20.1.1.2)提交。

2.第二部分 数字调查取证

2.1任务二:攻击日志分析

任务环境说明:

服务器场景:FTPServer20221010(关闭链接)

服务器场景操作系统:未知

FTP用户名:attack密码:attack

1.从靶机服务器的FTP上下载attack.pcapng数据包文件,通过分析数据包attack.pcapng,找出黑客的IP地址,并将黑客的IP地址作为FLAG(形式:[IP地址])提交;

2.继续查看数据包文件attack.pacapng,分析出黑客扫描得到的靶机开放的端口,将靶机开放的端口作为FLAG(形式:[端口名1,端口名2,端口名3…,端口名n])从低到高提交;

3.继续查看数据包文件attack.pacapng,分析出黑客成功入侵后获得的操作系统的版本号,将操作系统的版本号作为FLAG(形式:[操作系统版本号])提交;

4.继续查看数据包文件attack.pacapng,分析出黑客成功入侵后执行的第一条命令,并将执行的第一条命令作为FLAG(形式:[第一条命令])提交;

5.继续查看数据包文件attack.pacapng,分析出黑客成功入侵后执行的第二条命令,并将执行的第二条命令作为FLAG(形式:[第二条命令])提交;

6.继续查看数据包文件attack.pacapng,分析出黑客成功入侵后执行的第二条命令的返回结果,并将执行的第二条命令返回结果作为FLAG(形式:[第二条命令返回结果])提交;

7.继续查看数据包文件attack.pacapng,分析出黑客成功入侵后执行的第三条命令的返回结果,并将执行的第三条命令返回结果作为FLAG(形式:[第三条命令返回结果])提交。

2.2任务三:数字取证调查

任务环境说明:

服务器场景:FTPServer20221010(关闭链接)

服务器场景操作系统:未知

FTP用户名:attack817密码:attack817

1.分析attack.pcapng数据包文件,通过分析数据包attack.pcapng找出恶意用户第一次访问HTTP服务的数据包是第几号,将该号数作为Flag值提交;

2.继续查看数据包文件attack.pcapng,分析出恶意用户扫描了哪些端口,将全部的端口号从小到大作为Flag值(形式:端口1,端口2,端口3…,端口n)提交;

3.继续查看数据包文件attack.pcapng分析出恶意用户登录后台所用的密码是什么,将后台密码作为Flag值提交;

4.继续查看数据包文件attack.pcapng分析出恶意用户写入的一句话木马的密码是什么,将一句话密码作为Flag值提交;

5.继续查看数据包文件attack.pcapng分析出恶意用户下载了什么文件,将该文件内容作为Flag值提交。

2.3任务四:内存取证

未公布

3.第三部分 应用程序安全

3.1任务五:数据库服务渗透测试

任务环境说明:

服务器场景:Server2101(关闭链接)

服务器场景操作系统:未知

1.通过分析靶机Server01页面信息,寻找漏洞页面,将WEB服务存在SQL注入漏洞的页面名称作为Flag提交;

2.通过本地PC中的渗透测试平台Kali对靶机进行SQL注入攻击,获取靶机的数据库信息,将用来存放WEB服务的数据库名称作为Flag提交;

3.通过本地PC中的渗透测试平台Kali对靶机进行SQL注入攻击,获取靶机的数据库信息,将用来存放WEB服务用户的表名称作为Flag提交;

4.通过本地PC中的渗透测试平台Kali对靶机进行SQL注入攻击,获取靶机的数据库信息,将用来存放WEB登陆用户admin用户的明文密码作为Flag提交;

3.2任务六:代码审计

任务环境说明:

√服务器场景:PYsystem0035

√服务器场景操作系统:未知(显示链接)

√服务器用户名:未知 密码:未知

1,在渗透机Kali Linux中访问靶机服务器Web页面,注册账号并登陆,找到存在XSS执行漏洞的页面,将该页面中存在XSS执行漏洞的对象名作为FLAG提交;

2.构造Cookie反弹JS脚本,将该JS代码中使用的对象及方法作为FLAG(形式:对象.方法)进行提交;

3.在渗透机Kali Linux中重启Web服务,将重启使用的命令作为FLAG进行提交;

4.在靶机服务器中利用原有的XSS漏洞调用上述JS脚本,在渗透机Kali Linux中开启3333端口监听,将开启端口监听使用的命令作为FLAG提交;

5.在渗透机Kali Linux中开启3333端口监听,将开启端口监听后接收回应的第一行的第一个单词作为FLAG提交;

6.在渗透机Kali Linux中开启3333端口监听,将开启端口监听后接收回应的第五行的最后一个单词作为FLAG提交。

模块C– CTF夺旗挑战赛

A集团的网络拓扑结构分为外网区、DMZ区和内网区,DMZ区有对外网提供服务的服务器,内网区具有内网用户的客户机及几台只对内网用户提供服务的服务器。请根据要求通过对DMZ区、内网区的服务器及服务器所提供的服务或者内网客户机进行信息收集、分析、渗透获取flag值。

挑战基于但不限于渗透测试的以下技术领域:

•加解密

•隐写术

•密码学

•逆向分析

•WEB安全

•二进制安全

本挑战赛涉及的攻击渗透考点为:SQL 注入暴力破解、文件上传、WebShell、模板注入漏洞、 加密解密、信息隐藏、远程文件调、溢出、逆向等。

C模块网络攻防环境获取Flag漏洞情况说明:

1.服务器中的漏洞可能是常规漏洞也可能是系统漏洞;

2.靶机服务器上的网站可能存在命令注入的漏洞,要求选手找到命令注入的相关漏洞,利用此漏洞获取一定权限;

3.靶机服务器上的网站可能存在文件上传漏洞,要求选手找到文件上传的相关漏洞,利用此漏洞获取一定权限;

4.靶机服务器上的网站可能存在文件包含漏洞,要求选手找到文件包含的相关漏洞,与别的漏洞相结合获取一定权限并进行提权;

5.操作系统提供的服务可能包含了远程代码执行的漏洞,要求用户找到远程代码执行的服务,并利用此漏洞获取系统权限;

6.操作系统提供的服务可能包含了缓冲区溢出漏洞,要求用户找到缓冲区溢出漏洞的服务,并利用此漏洞获取系统权限;

7.操作系统中可能存在一些系统后门,选手可以找到此后门,并利用预留的后门直接获取到系统权限。。

有问题私信博主 需要环境可以查看左下角主页联系

PS:如有抄袭和侵权行为给予举报

U8W/U8W-Mini使用与常见问题解决

U8W/U8W-Mini使用与常见问题解决 QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。...

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。... stm32使用HAL库配置串口中断收发数据(保姆级教程)

stm32使用HAL库配置串口中断收发数据(保姆级教程) 分享几个国内免费的ChatGPT镜像网址(亲测有效)

分享几个国内免费的ChatGPT镜像网址(亲测有效) Allegro16.6差分等长设置及走线总结

Allegro16.6差分等长设置及走线总结