您现在的位置是:首页 >技术教程 >【信息安全】EDR、HIDS、NDR、MDR、XDR 区别与联系网站首页技术教程

【信息安全】EDR、HIDS、NDR、MDR、XDR 区别与联系

【前言】

随着安全态势的发展,为应对不同的安全防御场景需求,安全产品层出不穷,各大安全厂商也争先推出自家的安全产品/平台,这就导致产品种类繁多,信息量大而杂,本篇博文重点讲解EDR、HIDS、NDR、MDR和XDR的区别与联系,与各位共勉。

【EDR】

(Endpoint Detection & Response,EDR),中文翻译为:端点检测与响应。

顾名思义,EDR主要使用场景为终端,不仅具备检测功能还具备处置能力,可以发现终端上的风险并自动处置。

说到终端防护,常见的杀毒引擎就不能不谈,市面上成熟的商业杀毒软件一般是基于文件签名来发现风险,重点在于对“落盘文件”的查杀,这种检测机制很容易被绕过,这也是早年间各种木马变种较多的原因,所以这种检测手段是不稳妥的,无法适用日益复杂的安全环境。

Gartner 于 2013 年定义了这一术语,被认为是一种面向未来的终端解决方案,以端点为基础,结合终端安全大数据对未知威胁和异常行为进行分析,并作出快速响应。为终端安全的未来发展指明了新的方向。

EDR与传统杀毒引擎的最本质区别在于,EDR是基于文件行为做分析并响应,而传统杀毒大部分还是停留在文件签名,如MD5 的检验上。

EDR可以做的事情很多,大型企业一般要求核心部门的终端100% EDR覆盖,其他部门逐步推动,实现全覆盖。

EDR可以提取终端的元数据,包括CPU、内存、网卡(IP、MAC)、操作系统、安装软件、硬件数据、Device数据等。还有一些网络信息,比如终端设备上的DNS和ARP表以及其它实时网络数据、开放的端口以及相关的进程数据、终端的网络连接数据、可访问终端的URL数据等。

用户操作的一些信息、包括用户登录注销数据、(IPC)数据、进程行为数据(例如数据读写)等。存储数据检测:文件(通常只包含特定的文件或者可执行文件)以及文件元数据(比如文件名/大小/类型、校验和等)、文件变更信息、syslog、主引导记录(MBR)信息等。

此外EDR还具备其他数据的检测,比如加载的DLL、激活的设备驱动程序、已加载的内核模块、CMD或者PowerShell历史命令等数据。

所以EDR的出现,很大程度提高了终端安全的“安全标准线”。

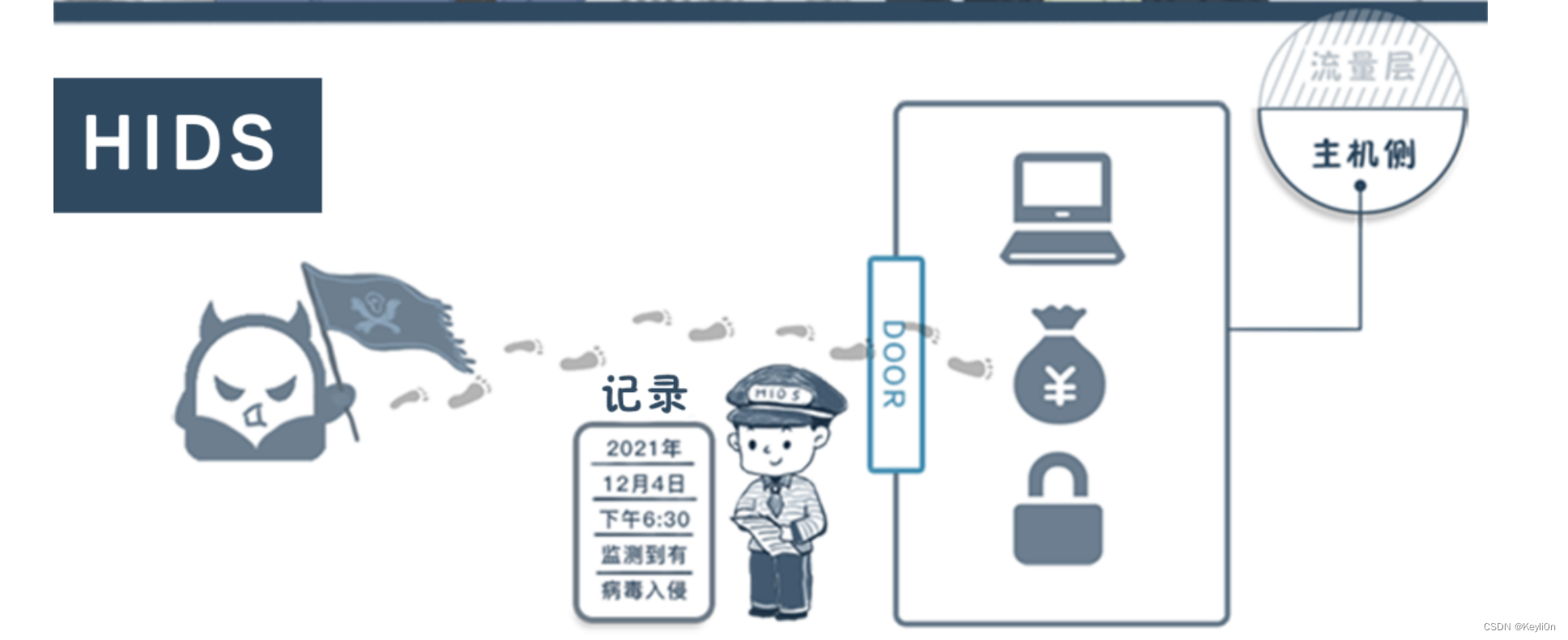

【HIDS】

(Host-based Intrusion Detection System,HIDS),中文翻译为:主机型入侵检测系统。

HIDS实际是传统入侵检测系统,IDS的升级,从网络流量层面到主机流量层面检测的升级。

HIDS的优势在于使用用户基本无感,基于agent的安装方式以及逻辑旁路风险检测的机制,可以在不影响用户使用和保证业务稳定的同时,实现本地的安全监测。

在大型的攻防演练中,HIDS往往可以发挥奇效,在靶标网络边界区域部署HIDS,可以快速检测到异常行为,由于是基于本地agent的实时反馈,误报率较低,实战效果非常好。

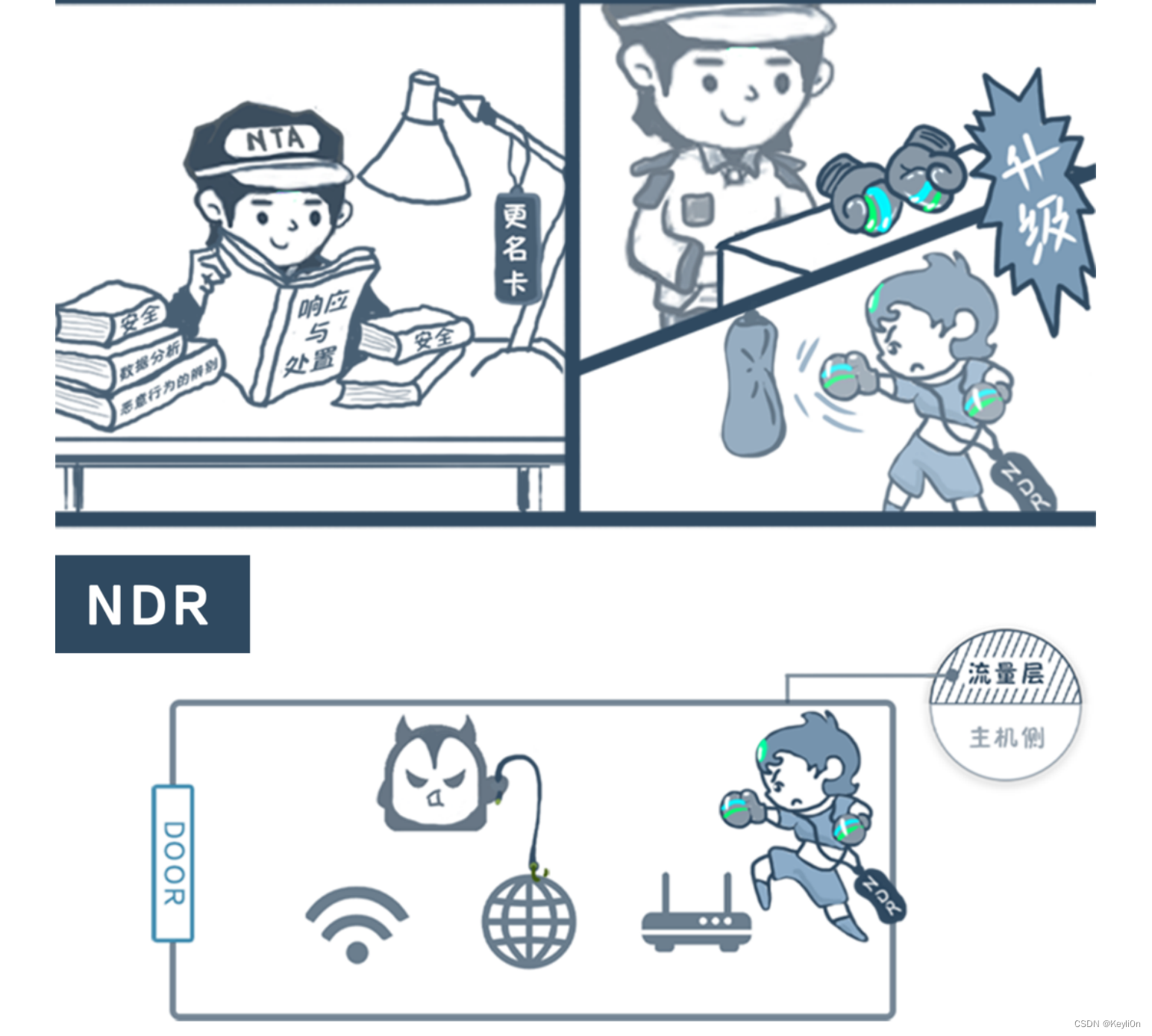

【NDR】

NTA (Network Traffic Analysis) 网络流量分析这个概念在2013年被提出,NTA是一种网络威胁检测的技术,而NDR(Network Detection and Response)是在检测的基础上加入了流量响应能力,正因为可以对流量进行清洗,很多厂商也会将该解决方案应用于防DDOS 攻击。

【MDR】

(Managed Detection & Response,MDR),托管检测与响应服务。

MDR 是一整套解决方案,不是一类或者一套产品可以完成的。MDR是一套缓冲机制,企业安全从业人员不足的情况下,可以选择MDR的解决方案。这种安全即服务(SaaS)产品使公司可以访问外部分析师,这些分析师掌握所有XDR功能的专业知识,能够连续、有效地接收告警事件并确定事件的优先级,从而减轻了内部IT团队的分流负担,并在误报事件升级之前调查高风险事件,从而减少误报,同时为企业提供最新的情报。

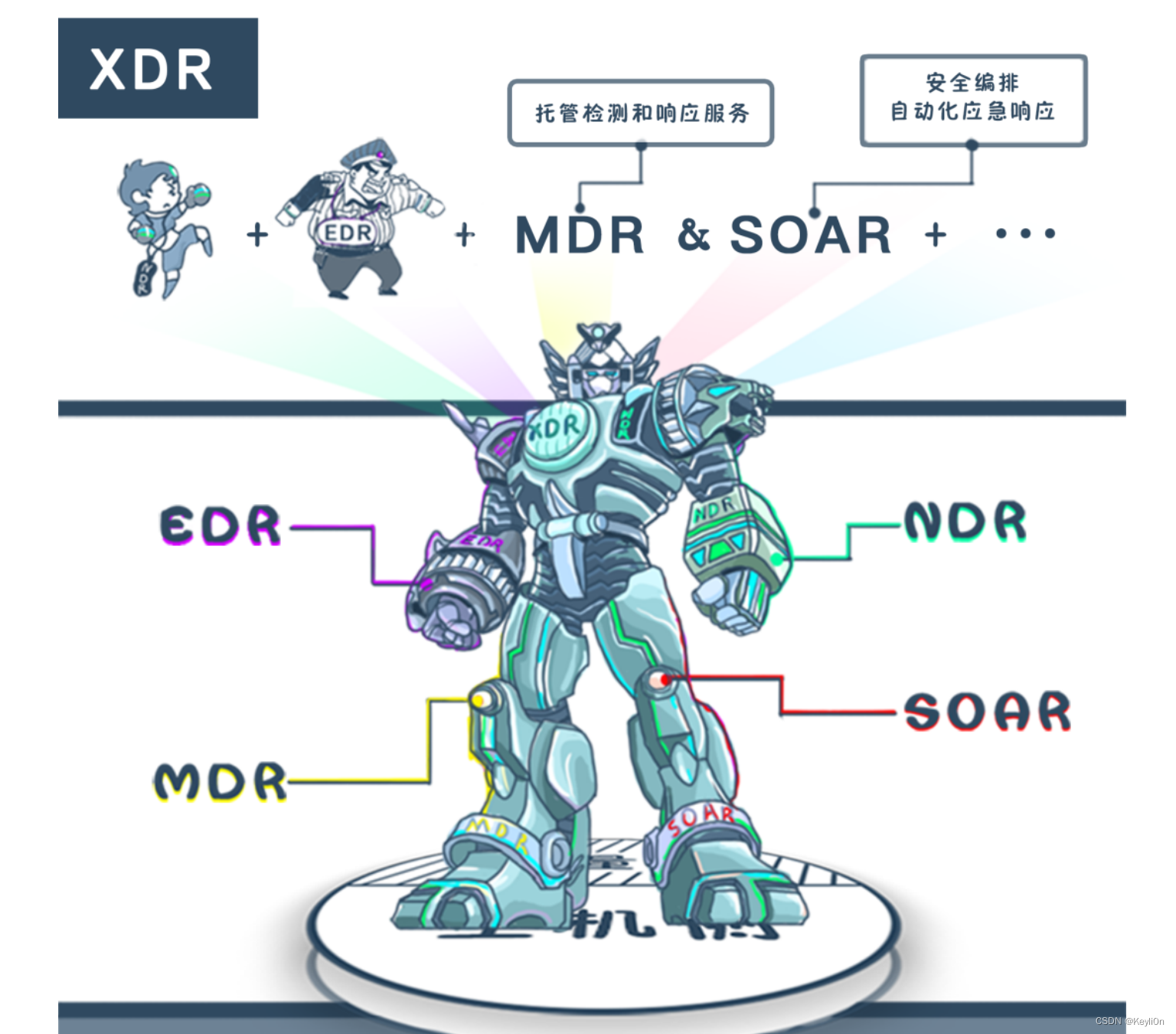

【XDR】

(Extended Detection and Response,XDR),可拓展威胁检测与响应。

更像是组合拳,集合多种安全能力,进行功能拓展和场景定制化,XDR与更传统的安全行业主打产品,安全信息和事件管理产品(Security,Information, and EventManagement,SIEM)相似,为具有多个不同分析人员和控制台的企业提供了方案。通过SIEM,企业期望通过汇总所有控制台并将所有内容(包括入侵信息)放在一个地方来消除这些低效率的问题。因此,SIEM和XDR从本质上讲是相同的,并且受同一问题的困扰:即企业需要精通这些工具的人员,以从中获得收益。

感谢阅读。

U8W/U8W-Mini使用与常见问题解决

U8W/U8W-Mini使用与常见问题解决 QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。...

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。... stm32使用HAL库配置串口中断收发数据(保姆级教程)

stm32使用HAL库配置串口中断收发数据(保姆级教程) 分享几个国内免费的ChatGPT镜像网址(亲测有效)

分享几个国内免费的ChatGPT镜像网址(亲测有效) Allegro16.6差分等长设置及走线总结

Allegro16.6差分等长设置及走线总结