您现在的位置是:首页 >技术教程 >问题总结 IDS、恶意软件、反病毒网关、APT、对称加密、非对称加密、SSL网站首页技术教程

问题总结 IDS、恶意软件、反病毒网关、APT、对称加密、非对称加密、SSL

一、IDS — 入侵检测系统

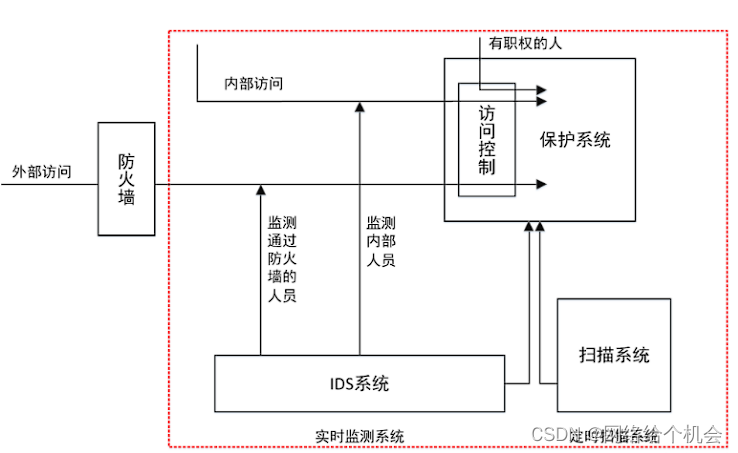

IDS — 入侵检测是防火墙的合理补充,帮助系统对付网络攻击,扩展了系统管理员的安全管理能力,提高了信息安全基础结构的完整性。主要针对防火墙涉及不到的部分进行检测。

入侵检测主要面对的三类用户:

- 合法用户

- 伪装用户

- 秘密用户

入侵检测作用与原理:

-

识别入侵者

-

识别入侵行为

-

检测和监视已成功的入侵

-

为对抗入侵提供信息与依据,防止时态扩大

入侵检测的主要检测方法:

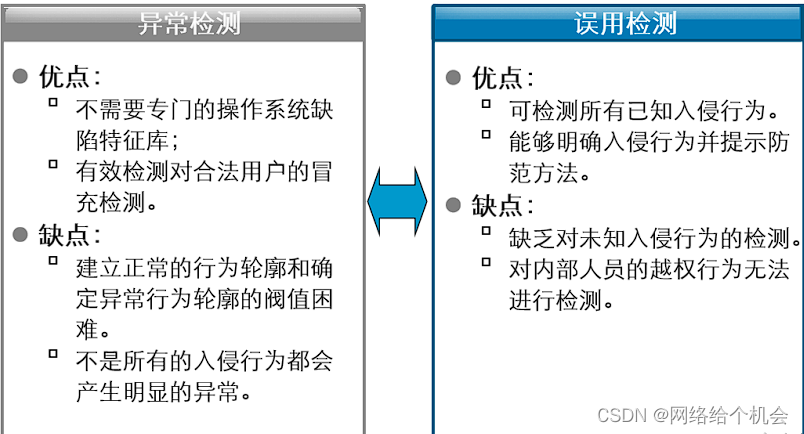

异常检测:当某个事件与一个已知的攻击特征(信号)相匹配时。一个基于异常的IDS会记录一个正常主机的活动大致轮廓,当一个事件在这个轮廓以外发生,就认为是异常,IDS就会告警。

异常检测模型:首先总结正常操作应该具有的特征(用户轮廓),当用户活动与正常行为有重大偏离时即被认为是入侵。

特征检测:IDS核心是特征库(签名)。

签名用来描述网络入侵行为的特征,通过比较报文特征和签名来检测入侵行为。

误用检测模型:收集非正常操作的行为特征,建立相关的特征库,当检测的用户或系统行为与库中的记录相匹配时,系统就认为这种行为是入侵,误用检测模型也称为特征检测。

IDS工作原理

IDS工作原理

IDS的签名是什么意思?签名过滤器有什么作用?例外签名配置作用是什么?

IDS签名:入侵防御签名用来描述网络种存在的攻击行为的特征,通过将数据流和入侵防御签名进行比较来检测和防范攻击。

签名过滤器的作用: 由于设备长时间工作,累积了大量签名,需要对其进行分类,没有价值会被过滤器过滤掉。起到筛选的作用。

例外签名作用:

就是为了更加细化的进行流量的放行,精准的控制。

二、恶意软件和代码

-

什么是恶意软件?

恶意软件是旨在恶意破坏网络、计算机、服务器、客户端的正常运行或对其造成损害的软件的统称 -

恶意代码有哪些特征?

下载特征

后门特征

信息收集特性

自身隐藏特性

文件感染特性

网络攻击特性 -

恶意软件的可分为那几类?

按照传播方式分类

病毒

病毒是一种基于硬件和操作系统的程序,具有感染和破坏能力,这与病毒程序的结构有关。病毒攻击的 宿主程序是病毒的栖身地,它是病毒传播的目的地,又是下一次感染的出发点。

原理 计算机病毒感染的一般过程为: 当计算机运行染毒的宿主程序时,病毒夺取控制权; 寻找感染的突破 口; 将病毒程序嵌入感染目标中。计算机病毒的感染过程与生物学病毒的感染过程非常相似,它寄生在 宿主程序中,进入计算机并借助操作系统和宿主程序的运行,复制自身、大量繁殖。

病毒感染目标包括:硬盘系统分配表扇区(主引导区)、硬盘引导扇区、软盘引导扇区、可执行文件 (.exe)、命令文件(.com)、覆盖文件(.ovl)、COMMAND文件、IBMBIO文件、IBMDOS文件。

4. 恶意软件的免杀技术有哪些?

修改文件特征码

修改内存特征码

行为免查技术

5. 反病毒技术有哪些?

首包检测技术

启发式检测技术

文件信誉检测技术

6. 反病毒网关的工作原理是什么?

通过首包检测技术、启发式检测技术、文件信誉检测技术来检测带病毒的文件,然后采取阻断或警告的手段进行干预,从而保证内网用户和服务器接收文件的安全

三、APT和加密方法

- 什么是APT?

APT攻击即高级可持续威胁攻击,也称为定向威胁攻击,指某组织对特定对象展开的持续有效的攻击活动。

APT的攻击手法,在于隐匿自己,针对特定对象,长期、有计划性和有组织性地窃取数据,这种发生在数字空间的偷窃资料、搜集情报的行为,就是一种“网络间谍”的行为。

- APT 的攻击过程?

第一阶段:扫描探测

第二阶段:工具投送

第三阶段:漏洞利用

第四阶段:木马植入

第五阶段:远程控制

第六阶段:横向渗透

第七阶段:目标行动 - 什么是对称加密?

A和B通过同一种密钥加密或解密 - 什么是非对称加密?

B要给A传信息,B先用A的公钥进行加密,只有通过A的私钥才能打开

U8W/U8W-Mini使用与常见问题解决

U8W/U8W-Mini使用与常见问题解决 QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。...

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。... stm32使用HAL库配置串口中断收发数据(保姆级教程)

stm32使用HAL库配置串口中断收发数据(保姆级教程) 分享几个国内免费的ChatGPT镜像网址(亲测有效)

分享几个国内免费的ChatGPT镜像网址(亲测有效) Allegro16.6差分等长设置及走线总结

Allegro16.6差分等长设置及走线总结