您现在的位置是:首页 >技术教程 >病毒丨文件夹病毒网站首页技术教程

病毒丨文件夹病毒

作者丨黑蛋

一、基本信息

文件名称

880753802c3e6f4b5269062d4e76200c66e3a71e2118702e24d2b32c19dddfd2

文件类型(Magic)

PE32 executable (GUI) Intel 80386, for MS Windows

文件大小

479.50KB

SHA256

880753802c3e6f4b5269062d4e76200c66e3a71e2118702e24d2b32c19dddfd2

SHA1

0c9dec73697f74a8657e538eef8016a515e6cbc0

MD5

94861ecbc2fd8043fa5bd69d004cfe59

CRC32

21277D6C

SSDEEP

12288:+xckcFwY9rXkEzmMH+rffHD7bUiR1bW4OhsHKawSwFoUiXPlEw2VfRtkO:hbTXkEzmMH+rffHDXUQbW4OhsHKawSwc

ImpHash

4e0669a977cfb6f0ea058755d10088e7

二、环境准备

| 系统版本 |

| Win7x86Sp1 |

三、行为分析

首先在沙箱里走一下

添加火绒剑信任区,用火绒剑监控打开:

可以看到这里主要是在C:WindowsSystem32下生成一个javasc.exe,然后在C:Windows下生成一个avb.exe

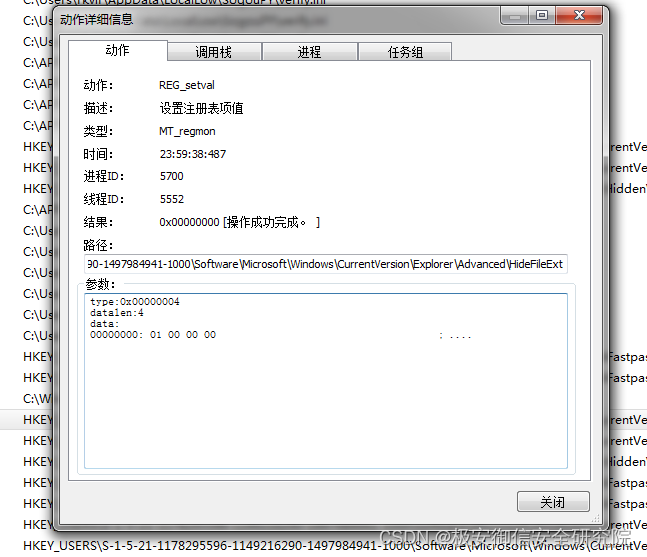

之后也有大量的注册表设置,里面看到了对文件属性隐藏的设置

四、静态分析

直接甩IDA里面看一下

这里是CreateFrom,随后进入消息循环,在CreateFrom的时候进入From函数

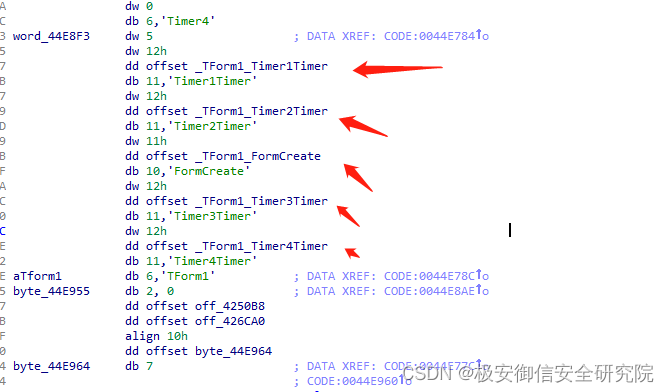

跟一下这个地址就可以找到响应的五个函数

首先分析第一个FormCreate。

4.1、FormCreate

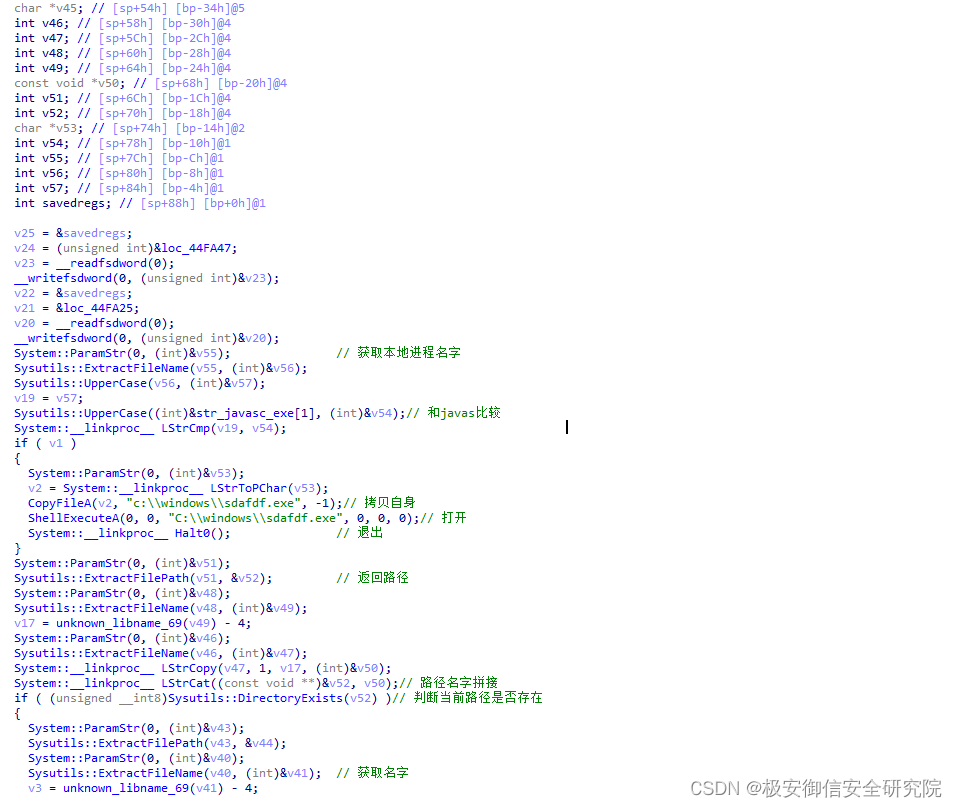

进入sub_44F3A0:

返回继续向下看

把javasc注册为服务,加入自启动,随后如果是正常退出,就继续进入循环响应。这里流程不是很清楚,可以结合流程图看,但主体功能就是拷贝新的病毒,设置注册表隐藏文件不可见,加入自启动。

4.2、Timer1Timer

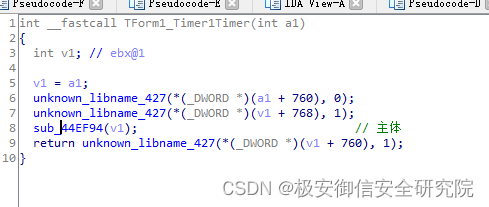

进入主体函数

首先进入44E9FC:

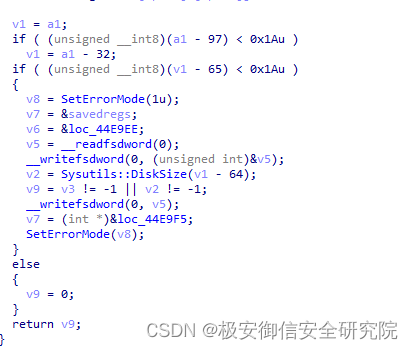

再到44E980

这里是判断磁盘是否存在,之后退出函数进入磁盘类型判断:

退出这个函数,进入44EEBC函数:

主体俩个函数,进入第一个,主要是文件的遍历:

进入第二个函数:

主要是设置文件属性,随后进行了一个对自身的拷贝。

4.3、Timer2Timer

这里同样是遍历文件,获取盘符,判断日期是不是1号,10号,21号,29号,是的话删除文件,进入44F078看看:

4.4、Timer3Timer

这里是注册表的一些操作,设置隐藏文件不可见。

4.5、Timer4Timer

这里是释放资源生成nasm.exe,然后启动。

五、总结

这个病毒是delphi写的,总体功能就是释放各种病毒子体,加入自启动,设置文件隐藏,设置隐藏文件不可见,判断日期之后对文件进行一个删除操作。释放资源病毒,由于在我虚拟机没体现出这些行为,也就没有分析。同时在我物理机不小心运行了一下,结果F盘文件被隐藏了,然后替换成同名exe:

U8W/U8W-Mini使用与常见问题解决

U8W/U8W-Mini使用与常见问题解决 QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。...

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。... stm32使用HAL库配置串口中断收发数据(保姆级教程)

stm32使用HAL库配置串口中断收发数据(保姆级教程) 分享几个国内免费的ChatGPT镜像网址(亲测有效)

分享几个国内免费的ChatGPT镜像网址(亲测有效) Allegro16.6差分等长设置及走线总结

Allegro16.6差分等长设置及走线总结