您现在的位置是:首页 >技术教程 >文件上传,解析漏洞编译器安全(23)网站首页技术教程

文件上传,解析漏洞编译器安全(23)

简介文件上传,解析漏洞编译器安全(23)

apache低版本解析漏洞

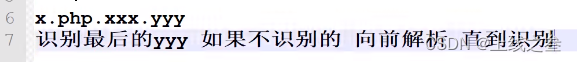

这个网站目录里有两个文件,一个是正常的php文件,另一个xx.php.xxx,源码是php源码,命名的文件,而访问中xxx的文件依旧可以执行出php代码的结果,而xxx就能当php文件解析,这就是apache的解析漏洞。要注意的第一个是低版本的apache,符合这个版本就有这个解析漏洞,2.x的版本应该能满足。

这个是后门后缀不理解就向前解析,

利用的话就是碰到低版本的apache,然后上传有个不被能被识别的后缀,触发它向前解读,成功解析到我们需要的文件,其中的后门代码触发。

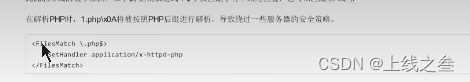

apache配置安全漏洞

这个漏洞利用起来有一些鸡肋

他需要在apache的配置文件里面有这个代码,才能执行出来,他是属于配置上面的安全思路所造成的漏洞,

Vulhub Apache HTTPD 换行解析漏洞(CVE-2017-15715)靶场

另一个靶场

Nginx越界读取缓存漏洞(CVE-2017-7529)

这个就很简单的漏洞,主要是nginx的版本对应的上就可以用,靶场里面上传图片文件后会返回一个网址,不过这个网址是图片格式的访问,在访问的时候后面加上/xxxphp。直接访问就可以运行为php文件了。就可以执行php的代码了。

符合nginx和iis75,符合这个版本的中间件都可以用。

判断网站有没有漏洞非常简单,

在后满加上/.php

报错就是没有,不报错就是有。只需要找一个上传点就可以获取到权限。

Nginx 文件名逻辑漏洞演示

搭建好靶场环境,打开靶场,根据网页提示上传文件,之后

风语者!平时喜欢研究各种技术,目前在从事后端开发工作,热爱生活、热爱工作。

U8W/U8W-Mini使用与常见问题解决

U8W/U8W-Mini使用与常见问题解决 QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。...

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。... stm32使用HAL库配置串口中断收发数据(保姆级教程)

stm32使用HAL库配置串口中断收发数据(保姆级教程) 分享几个国内免费的ChatGPT镜像网址(亲测有效)

分享几个国内免费的ChatGPT镜像网址(亲测有效) Allegro16.6差分等长设置及走线总结

Allegro16.6差分等长设置及走线总结