您现在的位置是:首页 >其他 >2023年宁波市网络安全大赛(天一永安杯)-训练赛网站首页其他

2023年宁波市网络安全大赛(天一永安杯)-训练赛

2023年宁波市赛-训练赛-MISC

写给新生看的,步骤又乱又多,不喜勿喷,我也不改,爱看不看。

welcome

题型:流量分析

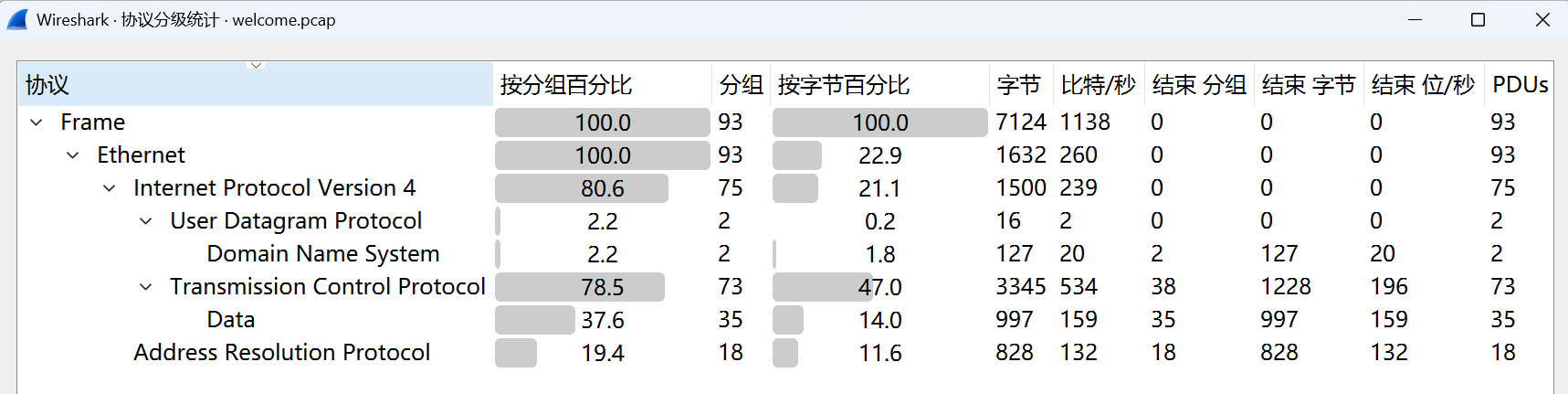

首先进行协议分级:

发现TCP协议为主(占78.5%),ARP协议占(19.4%)

注:

TCP(Transmission Control Protocol,传输控制协议)是一种网络传输层协议,它提供了可靠的、面向连接的、基于字节流的数据传输服务。TCP 协议是因特网协议族中最重要的协议之一。

ARP是地址解析协议(Address Resolution Protocol)的缩写,它是一种解决局域网上IP地址和MAC地址之间映射关系的协议。ARP协议的作用是将网络层(OSI模型中的第三层)的IP地址转换成数据链路层(OSI模型中的第二层)所需要的物理地址(MAC地址)。

因此我们重点关注TCP协议的内容

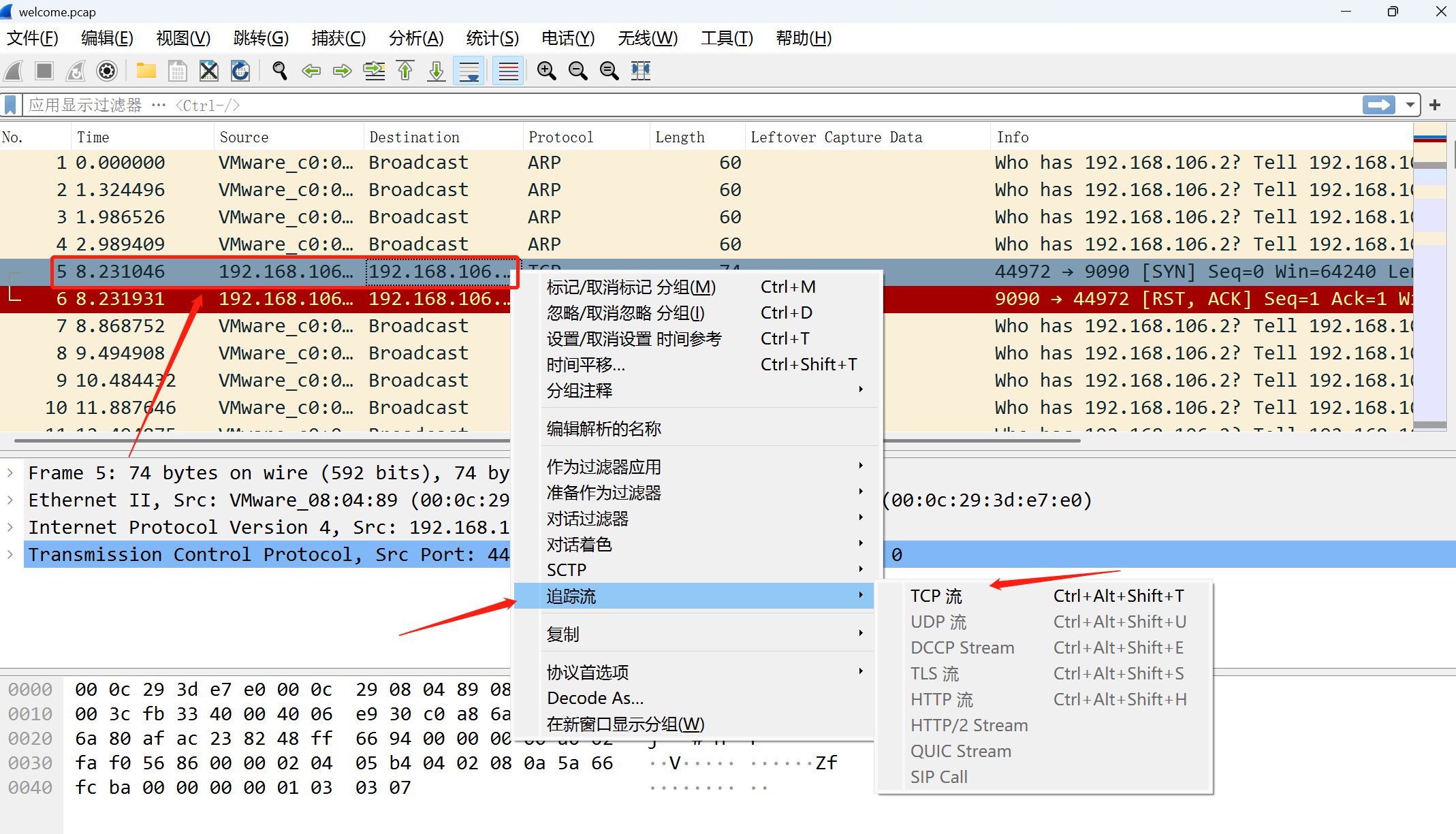

追踪TCP协议:

右下角一个一个翻即可

流1内容如下:

.]0;root@ubuntu: /.root@ubuntu:/# ls

ls

bin

boot

cdrom

dev

etc

flag

home

lib

lib32

lib64

libx32

lost+found

media

mnt

opt

patch

proc

root

run

sbin

snap

srv

swapfile

sys

tmp

usr

var

www

.]0;root@ubuntu: /.root@ubuntu:/# head -n 1 flag

head -n 1 flag

flag{fea4087d-6d95-4d85

.]0;root@ubuntu: /.root@ubuntu:/# whoami

whoami

root

.]0;root@ubuntu: /.root@ubuntu:/# rar a flag.rar flag -pda19b65c17dc

rar a flag.rar flag -pda19b65c17dc

RAR 5.50 Copyright (c) 1993-2017 Alexander Roshal 11 Aug 2017

Trial version Type 'rar -?' for help

Evaluation copy. Please register.

Creating archive flag.rar

Adding flag ....100%..... OK

Done

.]0;root@ubuntu: /.root@ubuntu:/# cat flag.rar

cat flag.rar

Rar!....3...

..........@A..S..<.........1......flag0.....!..<............m...... ..j.*[lP]V..?@2...P

.....beI.(4.<..,..?|......X..v.8..+..."5.0....J.F..8J$...!>....0X...^. .W*.wVQ.....]0;root@ubuntu: /.root@ubuntu:/# exit

exit

exit

显然发现一个压缩文件的指令,和一个文件名字flag.rar

rar a flag.rar flag -pda19b65c17dc

密码为da19b65c17dc

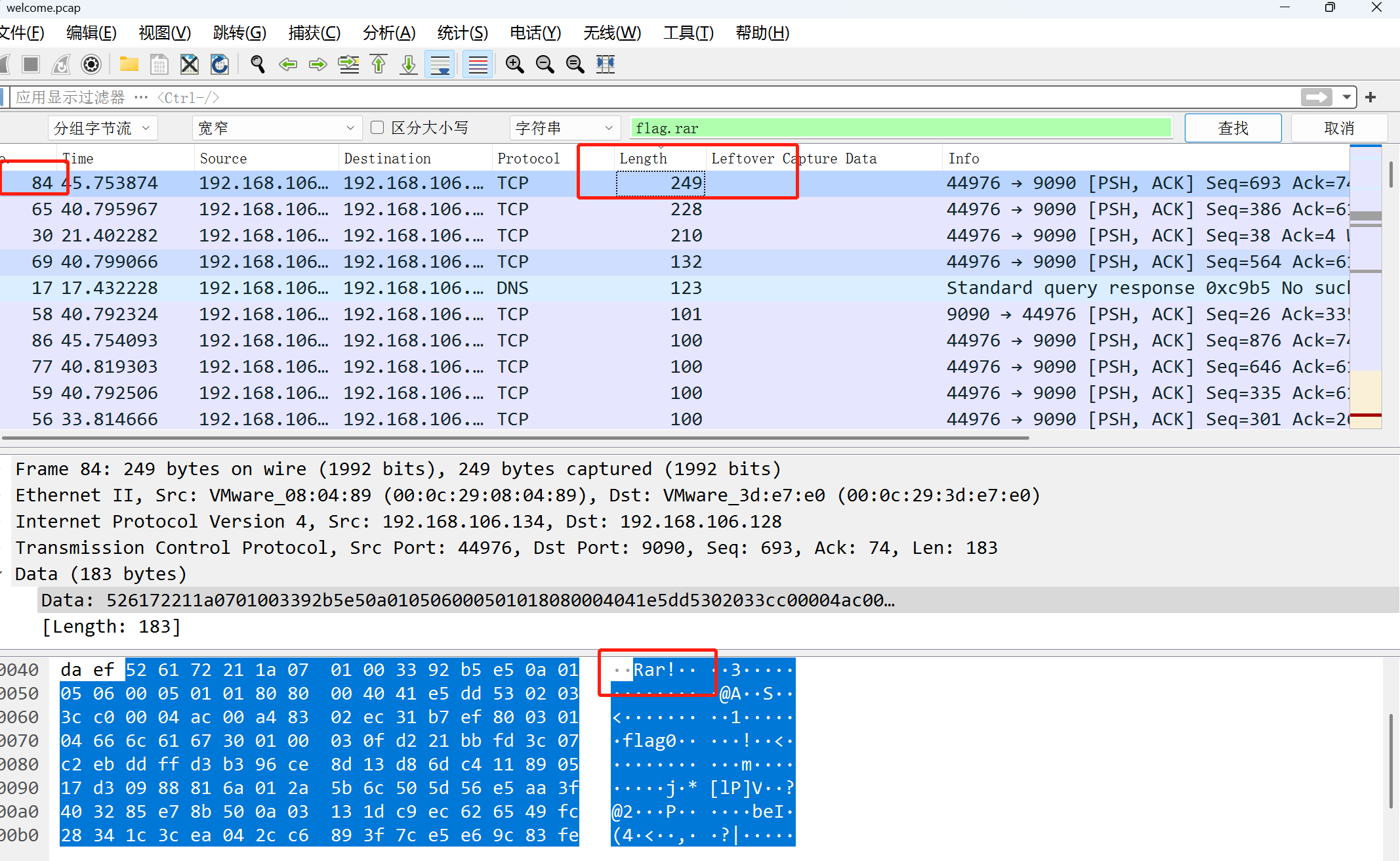

继续搜索相关文件

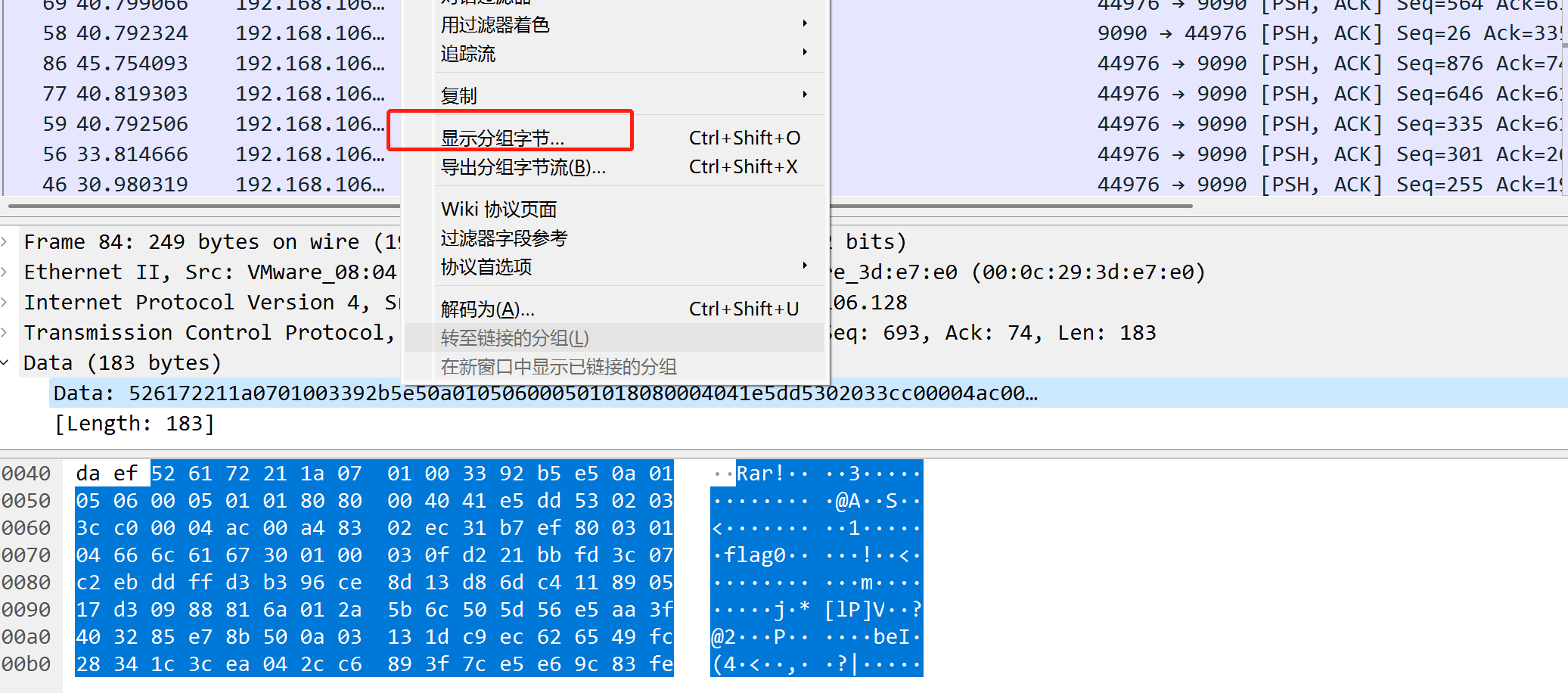

在分组字节流当中搜索字符串

发现改文件

导出分组字节流

显示为原始数据,然后导出文件,另存为flag.rar即可

导出文件,内容如下

使用密码进行解压:

拿到flag

misc1

仍然是流量题目

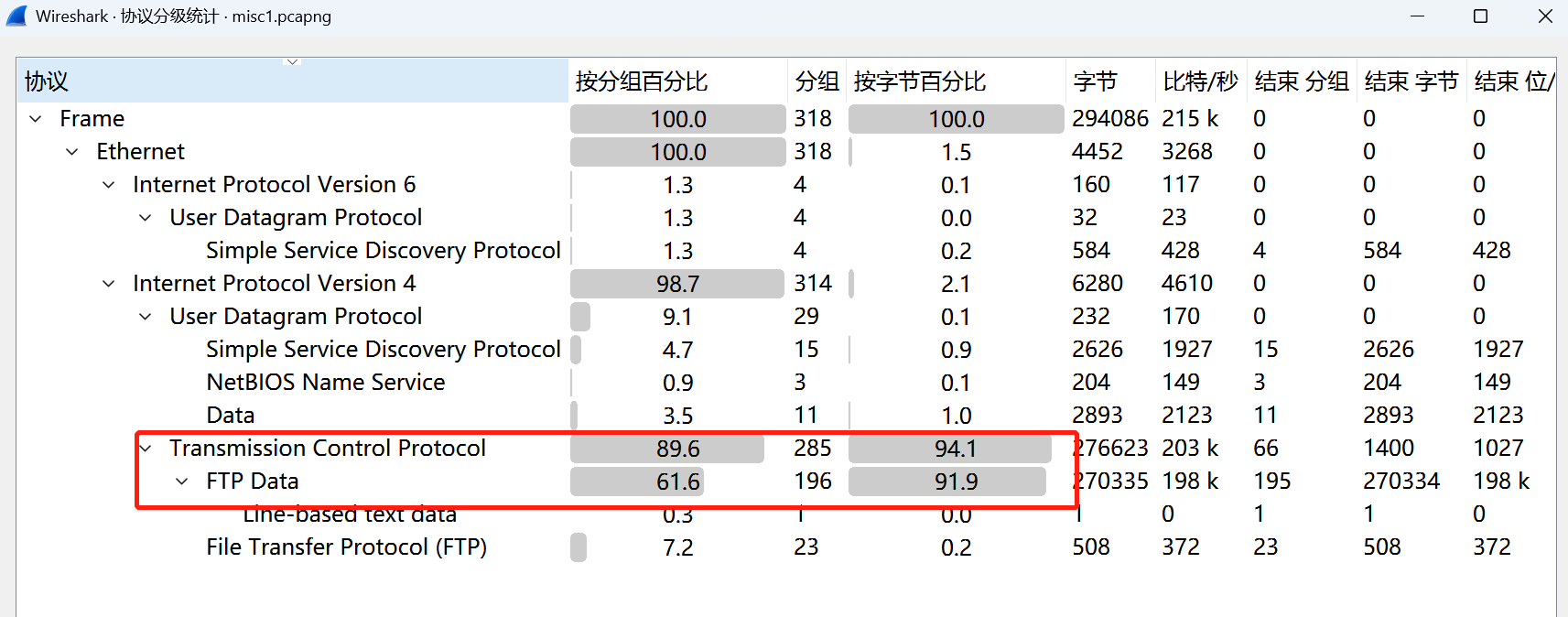

协议分级,发现以FTP协议为主

FTP(File Transfer Protocol,文件传输协议)是一种用于在网络上进行文件传输的协议。它最初由美国的提高学习项目研制开发,早期主要用于计算机间的文件传输。

FTP协议采用客户端-服务器模式,一般由客户端发起连接请求,服务器接受请求后建立连接。在这个连接上,客户端可以发送各种FTP命令来控制文件的传输和管理。FTP协议支持两种数据传输模式:ASCII码模式和二进制模式,前者主要用于文本文件,后者则主要用于图像、音频、视频等非文本文件的传输。

既然是以FTP协议为主,显然是客户端与服务器之间发生了文件传输,因此我们重点分析FTP协议

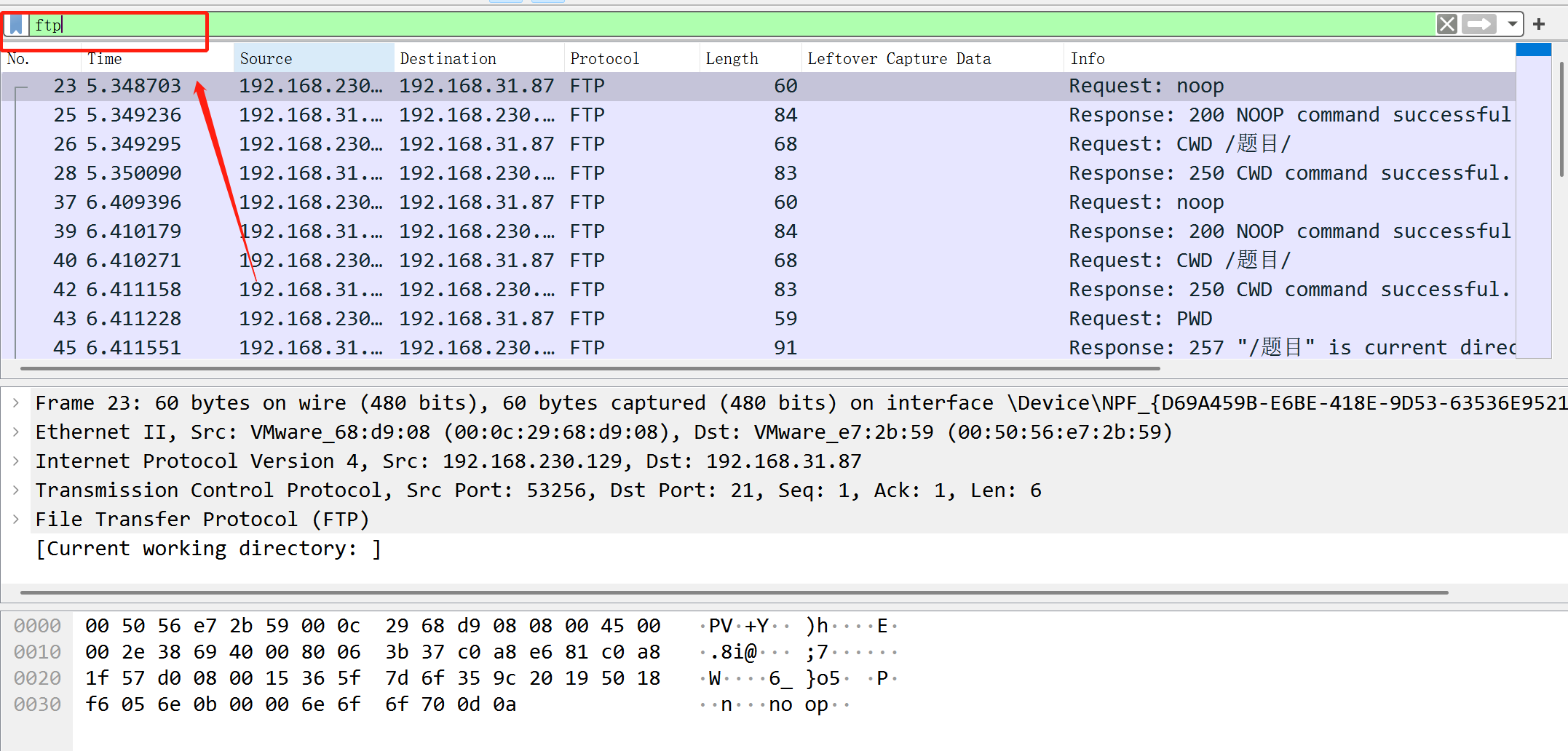

过滤器过滤相关协议

相关流量不是很多,可以一条一条的分析

通过分析,基本指令有这些:

Request command: noop

NOOP(No Operation)是FTP命令之一,它的作用是在FTP服务器上进行空操作,不执行任何实际操作。该命令通常被用来保持FTP控制连接处于打开状态,以防止连接超时而被关闭。

紧接着可以看到

200 NOOP command successful.,显然是指令完成了。

Request command: CWD

CWD (Change Working Directory) 是FTP命令之一,用于更改当前工作目录。在FTP客户端与服务器建立连接后,默认情况下,客户端的当前工作目录与服务器上的根目录相同。通过使用 CWD 命令,客户端可以在服务器上切换到不同的目录,以便对该目录下的文件进行操作。

看得到该指令将当前的工作目录改为了

/题目/

Request command: PWD

PWD (Print Working Directory) 是 FTP 命令之一,用于查看当前工作目录。在客户端与FTP服务器建立连接后,默认情况下,客户端的当前工作目录与服务器上的根目录相同。通过使用 PWD 命令,客户端可以查询当前所处的目录位置。

返回包显然是返回当前的工作目录为:

/题目/

Request command: TYPE I

TYPE (Transfer Type) 是 FTP 命令之一,用于指定数据传输的类型。其中,I 表示二进制类型(binary type),也称为图像类型或字节类型。二进制类型用于传输非文本文件(例如图像、音频、视频等),可以确保文件在传输过程中不会被破坏或改变。

这个指令的意思是,接下来就要传输二进制数据了

Request command: PASV

PASV (Passive) 是 FTP 命令之一,用于在被动模式下向服务器发送数据传输请求。FTP 协议中有两种数据传输模式:主动模式和被动模式。在主动模式下,客户端连接到服务器的 TCP 端口 20 上,并通过该端口向服务器发送数据。而在被动模式下,客户端不再主动连接服务器的 TCP 端口 20,而是由服务器决定使用哪个 TCP 端口进行数据传输。

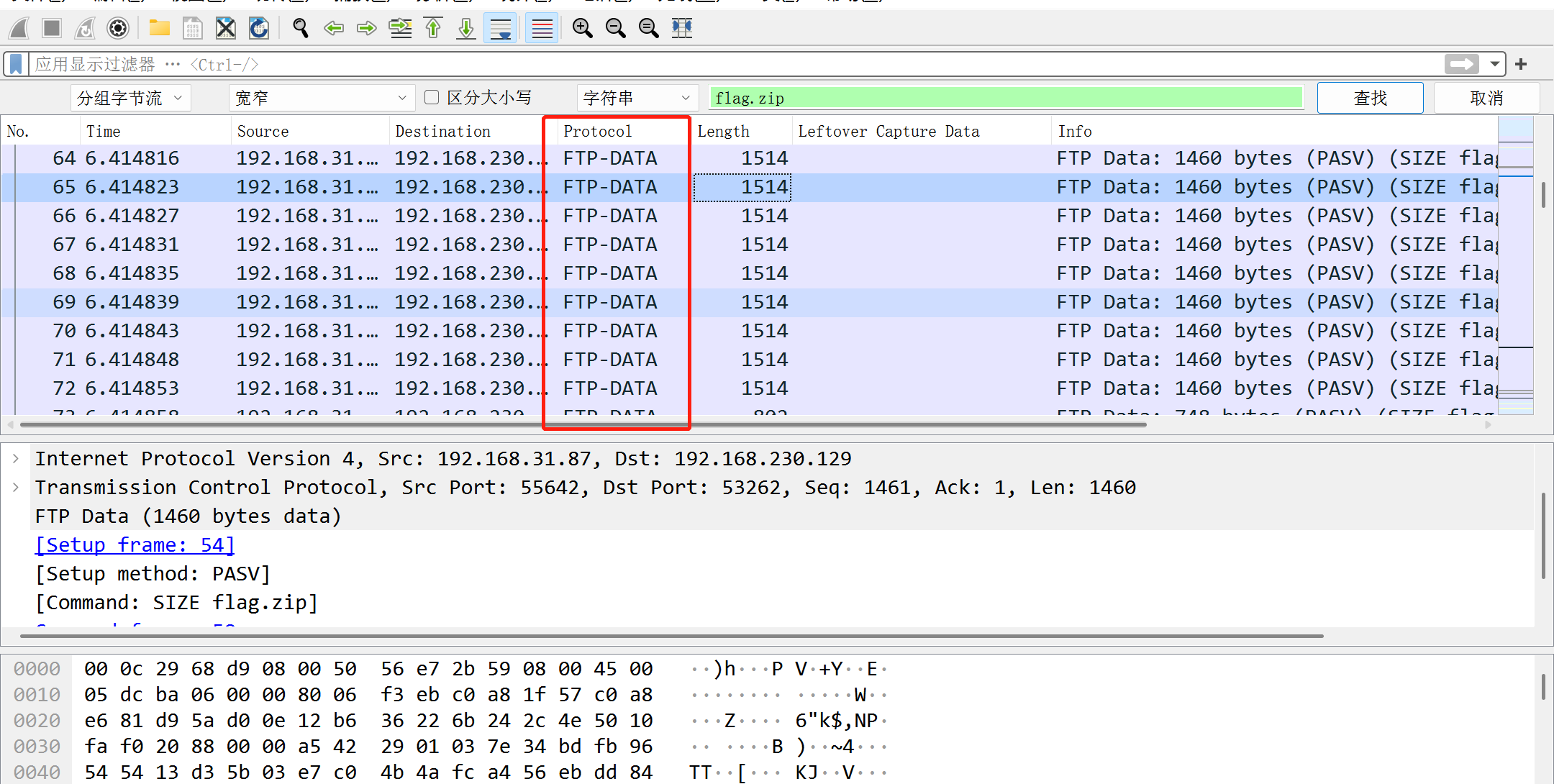

Request command: SIZE flag.zip

SIZE 是 FTP 命令之一,用于查询一个文件的大小。可以使用 SIZE 命令查看服务器上某个文件的字节数,以便在下载文件之前计算出需要的时间和空间。

返回包中发现Response: 213 270335,213是状态码,代表服务器收到了客户端的请求,数字 “270335” 表示文件的大小,单位为字节。

Request: RETR flag.zip

RETR 是 FTP 命令之一,用于从服务器上下载(retrieve)一个文件。使用 RETR 命令时,需要指定要下载的文件名。

这里显然是要下载 flag.zip文件

命令分析完了,接下来就需要找到这个flag.zip文件

在分组字节流当中搜索文本flag.zip

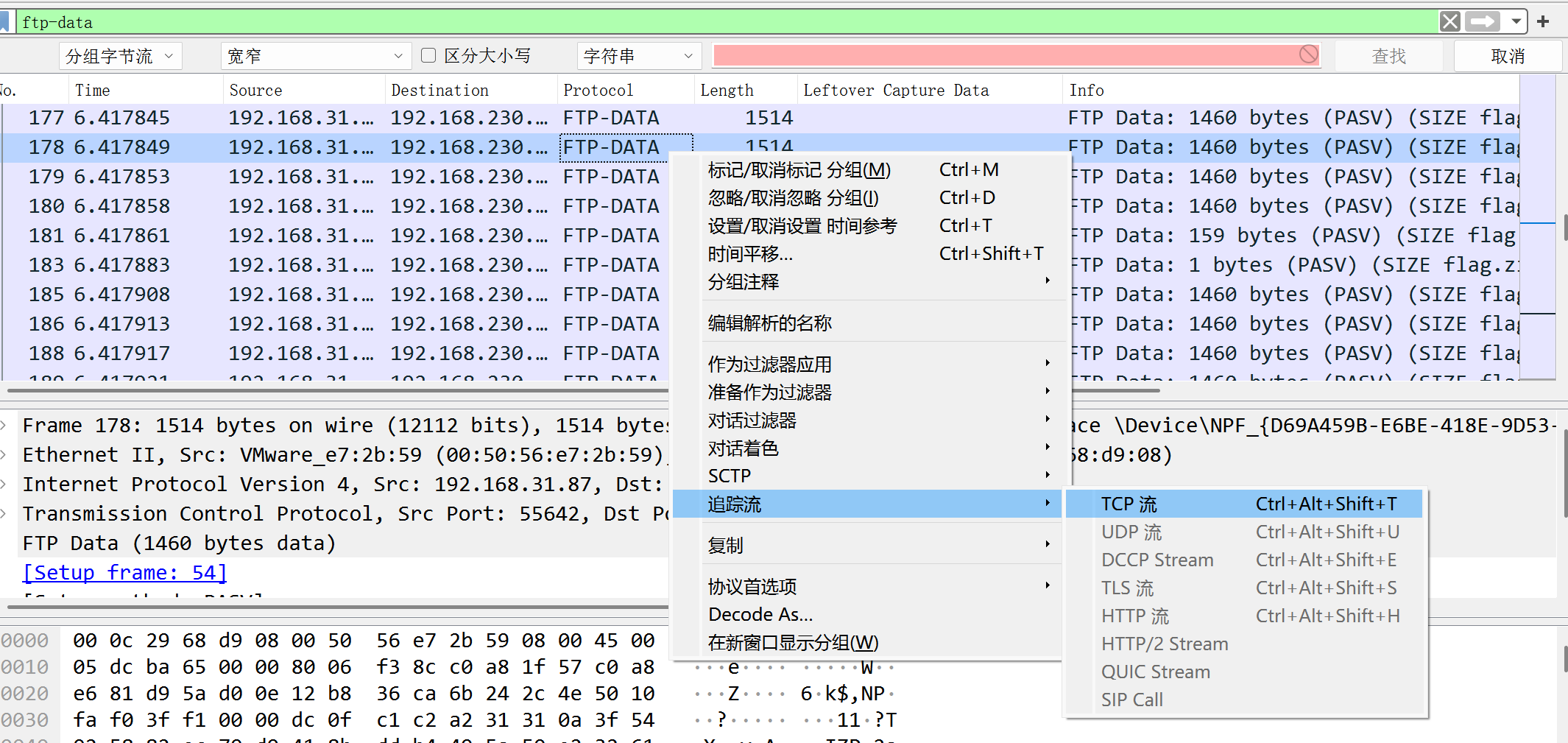

通过学习FTP-DATA协议

FTP-DATA 是 FTP 协议中的一种数据传输模式,用于在 FTP 客户端和服务器之间传输文件数据。在 FTP-DATA 模式下,客户端和服务器分别使用不同的 TCP 端口进行数据传输。

具体来说,当客户端向服务器发送 RETR 命令时,服务器会返回包含 IP 地址和端口号的 PASV 响应消息。客户端需要根据该响应消息建立一个新的数据连接,并将数据从服务器上下载到本地计算机。在下载过程中,客户端通过控制连接与服务器保持联系,在数据连接上进行数据传输。

里面的内容显然是传输的文件flag.zip

FTP协议是以TCP协议封装起来的,直接追踪TCP协议即可

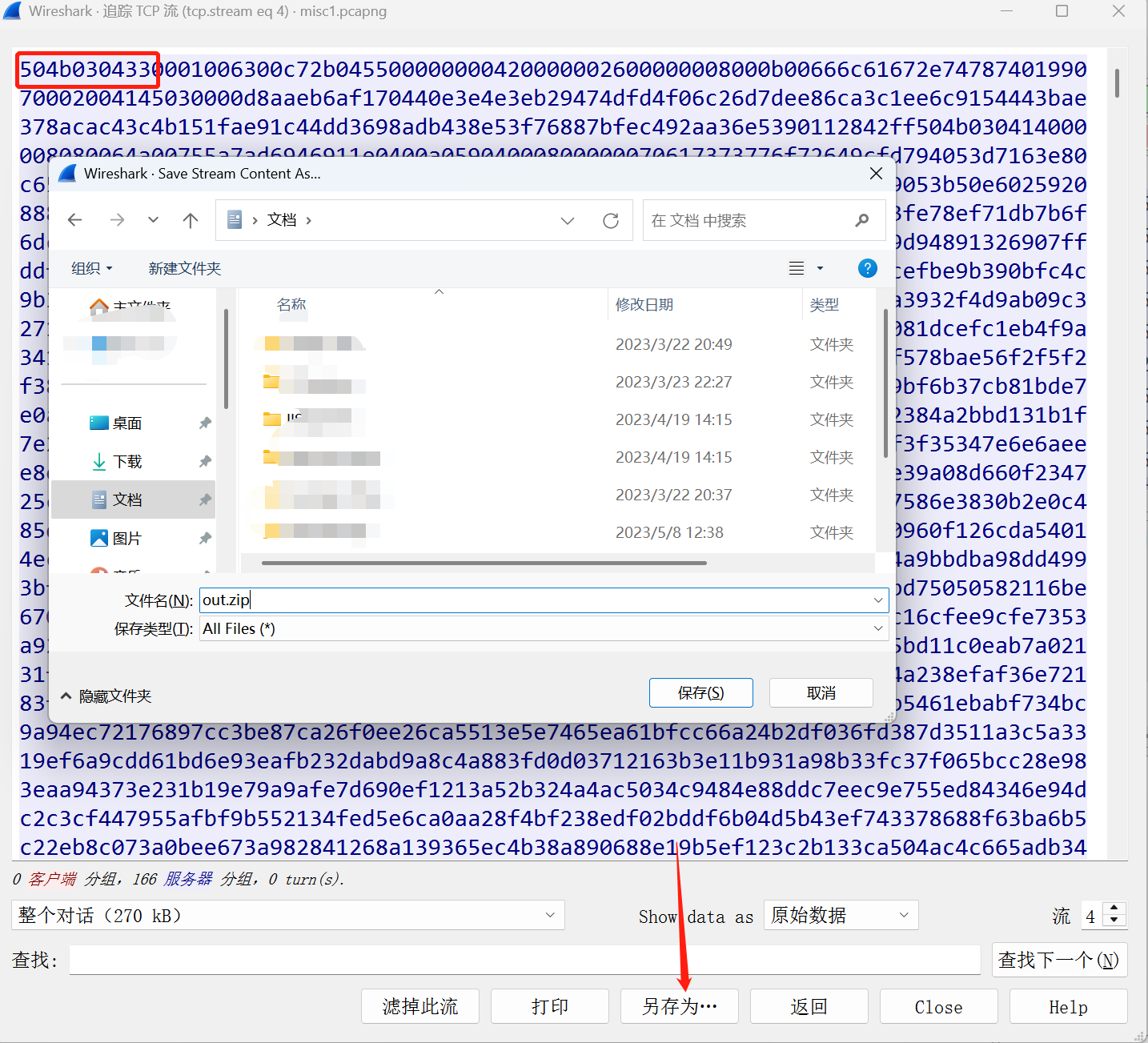

发现PK头

显示为原始数据,然后导出为out.zip即可

打开压缩文件如下

解压出password

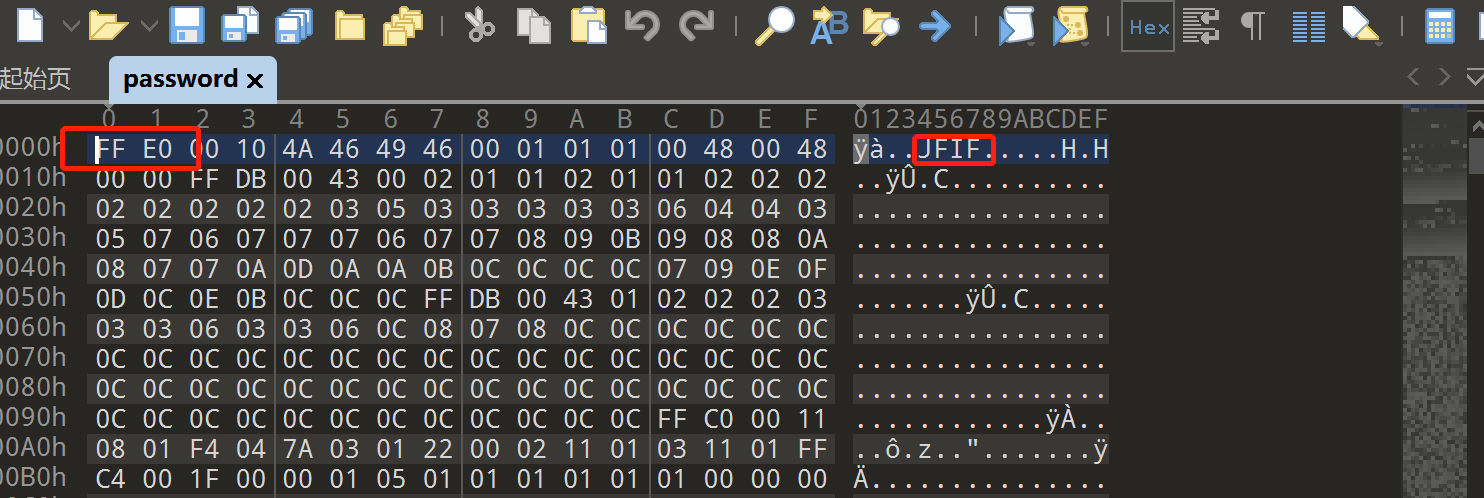

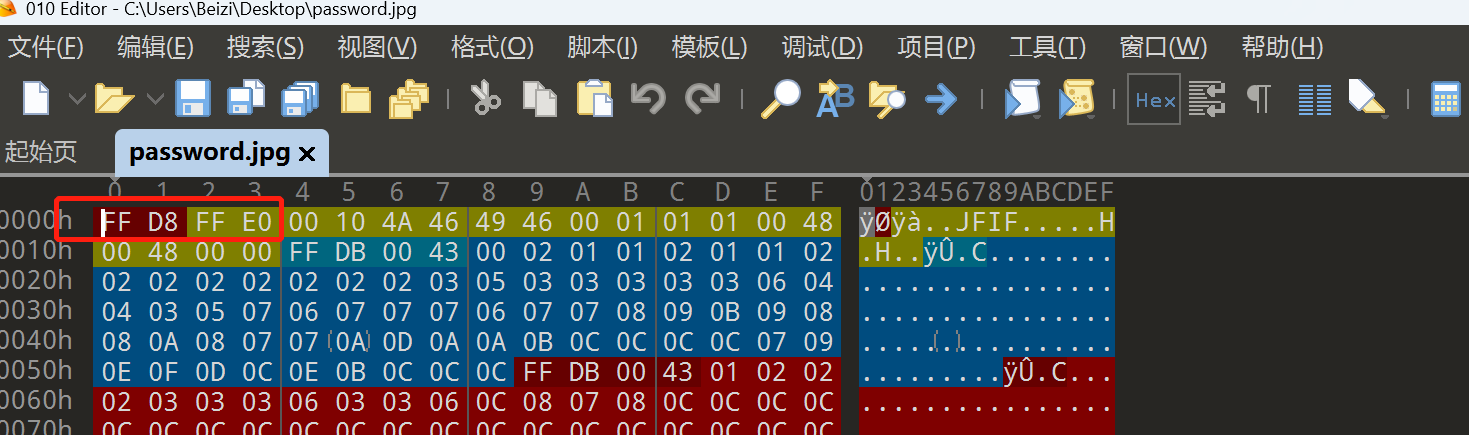

发现文件头有问题

补充FF D8

另存为password.jpg

能够正常打开

显然高度有问题,经过尝试,修复出正常的高度,为720

拿到一个密码202208041314

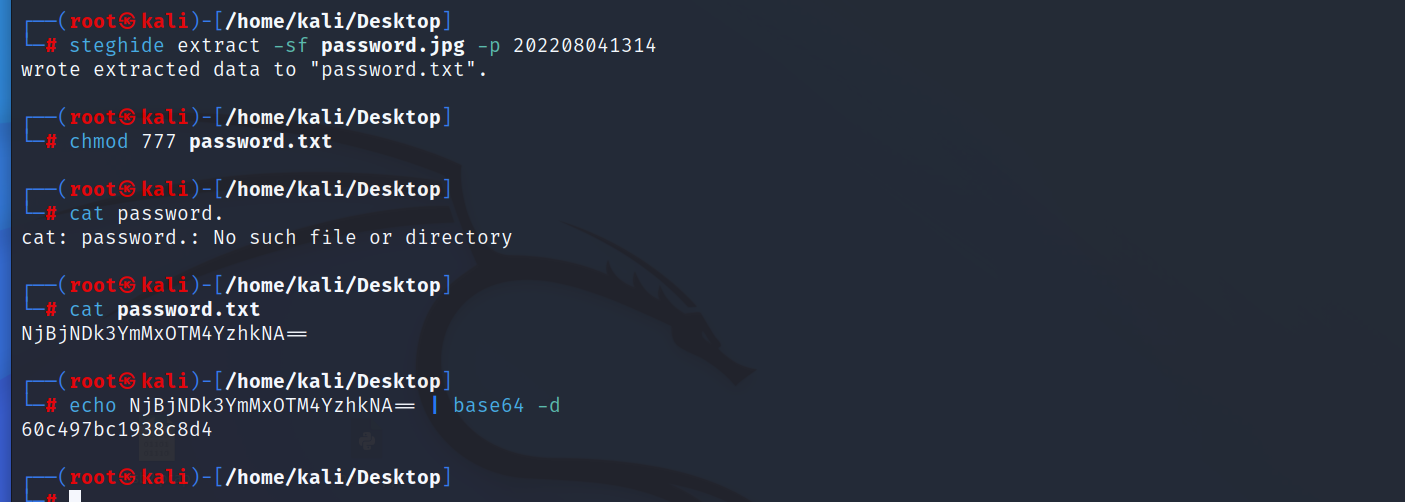

然后分析对jpg文件的隐写方式,发现是steghide隐写

这里有一个坑点:必须修复出正确的高度,才能够进行隐写解密。

拿到密码是60c497bc1938c8d4

然后解压出flag

U8W/U8W-Mini使用与常见问题解决

U8W/U8W-Mini使用与常见问题解决 QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。...

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。... stm32使用HAL库配置串口中断收发数据(保姆级教程)

stm32使用HAL库配置串口中断收发数据(保姆级教程) 分享几个国内免费的ChatGPT镜像网址(亲测有效)

分享几个国内免费的ChatGPT镜像网址(亲测有效) Allegro16.6差分等长设置及走线总结

Allegro16.6差分等长设置及走线总结